Bugku simple_SSTI_1

ssti注入

又称服务器端模板注入攻击(Server-Side Template Injection),和sql注入一样,也是由于接受用户输入而造成的安全问题。

它的实质就是服务器端接受了用户的输入,没有经过过滤或者说过滤不严谨,将用户输入作为web应用模板的一部分,但是在进行编译渲染的过程中,执行了用户输入的恶意代码,造成信息泄露,代码执行,getshell等问题。

直接f12查看,也可以右击页面--->“检查”

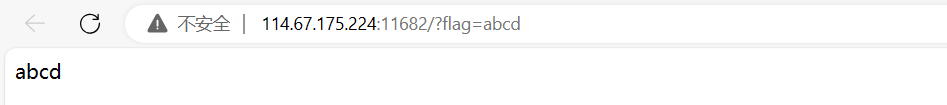

提示:你需要传入一个名为flag的参数

flask

flask是目前十分流行的web框架,采用Python编程语言来实现相关功能。

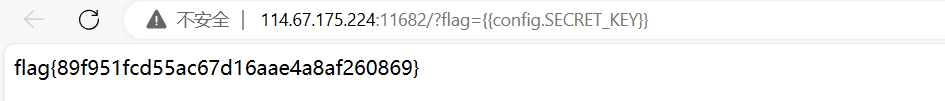

Secret_key

具体来说, SECRET_KEY 用于加密和解密用户的会话cookie,以防止黑客通过篡改cookie来冒充用户。 此外,它还被用于生成和验证密码重置链接,以确保链接不被窃取或篡改。

如其名所示, 加密的强度取决于变量值的机密度。不同的程序要使用不同的密钥, 而且要保证其他人不知道你所用的字符串.。

ssti成因

flask使用jinjia2渲染引擎进行网页渲染,当处理不得当,未进行语句过滤,用户输入{{控制语句}},会导致渲染出恶意代码,形成注入。

config是显示配置信息命令,它是英文单词configuration的缩写,是“配置”的意思。

https://cloud.tencent.com/developer/article/2124510?shareByChannel=link

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通