netstat与awk

一、netstat命令

1、安装

1 | yum -y install net-tools (可以生成ifconfig命令,netstat命令) |

2、参数介绍

netstat命令用于显示与IP、TCP、UDP和ICMP协议相关的统计数据,一般用于检验本机各端口的网络连接情况。netstat是在内核中访问网络及相关信息的程序,它能提供TCP连接,TCP和UDP监听,进程内存管理的相关报告。

netstat输出结果分析

从整体上看,netstat的输出结果可以分为两个部分(如红色标记):

1、Active Internet connections,

称为有源TCP连接,其中"Recv-Q"和"Send-Q"指的是接收队列和发送队列。这些数字一般都应该是0。如果不是则表示软件包正在队列中堆积。这种情况只能在非常少的情况见到。

2、Active UNIX domain sockets,称为有源Unix域套接口(和网络套接字一样,但是只能用于本机通信,性能可以提高一倍)。

Proto显示连接使用的协议,RefCnt表示连接到本套接口上的进程号,Types显示套接口的类型,State显示套接口当前的状态,Path表示连接到套接口的其它进程使用的路径名。

套接口类型:

1 2 3 4 5 6 7 8 9 10 11 12 13 | -t :TCP-u :UDP-raw :RAW类型--unix :UNIX域类型--ax25 :AX25类型--ipx :ipx类型--netrom :netrom类型 |

状态说明:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | LISTEN:侦听来自远方的TCP端口的连接请求SYN-SENT:再发送连接请求后等待匹配的连接请求(如果有大量这样的状态包,检查是否中招了)SYN-RECEIVED:再收到和发送一个连接请求后等待对方对连接请求的确认(如有大量此状态,估计被flood攻击了)ESTABLISHED:代表一个打开的连接FIN-WAIT-1:等待远程TCP连接中断请求,或先前的连接中断请求的确认FIN-WAIT-2:从远程TCP等待连接中断请求CLOSE-WAIT:等待从本地用户发来的连接中断请求CLOSING:等待远程TCP对连接中断的确认LAST-ACK:等待原来的发向远程TCP的连接中断请求的确认(不是什么好东西,此项出现,检查是否被攻击)TIME-WAIT:等待足够的时间以确保远程TCP接收到连接中断请求的确认CLOSED:没有任何连接状态 |

二、常用的命令

netstat - atulnp

会显示所有端口和所有对应的程序,用grep管道可以过滤出想要的字段

1 2 3 4 5 6 | -a :all,表示列出所有的连接,服务监听,Socket资料-t :tcp,列出tcp协议的服务-u :udp,列出udp协议的服务-n :port number, 用端口号来显示-l :listening,列出当前监听服务-p :program,列出服务程序的PID |

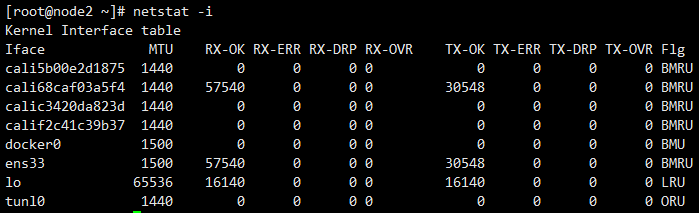

显示网卡列表

1 | netstat –i |

显示组播组的关系

1 | netstat –g |

显示网络统计

1 | netstat -s |

常用组合:

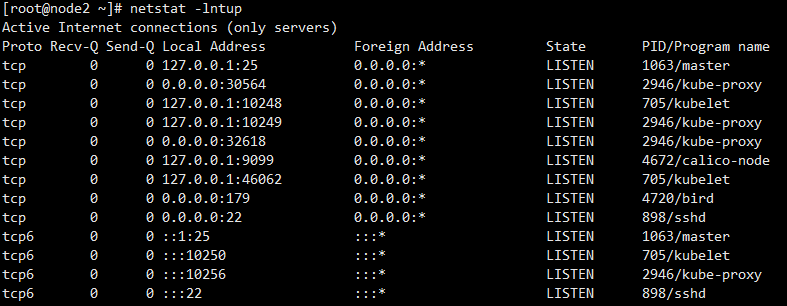

1 2 | netstat -lntup 说明: l:listening n:num t:tcp u:udp p:process |

显示关于以太网的统计数据

1 2 3 | netstat –e 用于显示关于以太网的统计数据。它列出的项目包括传送的数据报的总字节数、错误数、删除数、数据报的数量和广播的数量。这些统计数据既有发送的数据报数量,也有接收的数据报数量。这个选项可以用来统计一些基本的网络流量) |

显示路由信息

1 | netstat –r |

找出程序运行的端口

1 | netstat -ap | grep ssh |

在 netstat 输出中显示 TCP连接信息

1 | netstat -pt (p:pid t:tcp) |

说明:netstat -p 可以与其它开关一起使用,就可以添加 “PID/进程名称”

netstat -an

netstat -an命令能看到所有和本地计算机建立连接的IP,它包含四个部分:proto(连接方式)、local address(本地连接地址)、foreign address(和本地建立连接的地址)、state(当前端口状态)。通过这个命令的详细信息可以完全监控自己的计算机上的连接。

打印active状态的连接

1 2 3 4 | netstat -atnp | grep ESTAtcp 0 0 127.0.0.1:8060 127.0.0.1:49170 ESTABLISHED 1482/nginx: worker tcp 0 52 192.168.40.132:22 192.168.40.1:62469 ESTABLISHED 1513/sshd: root@pts tcp 0 0 127.0.0.1:9090 127.0.0.1:54796 ESTABLISHED 1407/prometheus |

三、awk与netstat结合,进行访问量分析

1、统计网络连接(tcp连接)各个状态个数

1 2 3 4 | $ netstat -an | awk '/^tcp/ {++S[$NF]} END {for (a in S) print a,S[a]}' |sort -nrk2TIME_WAIT 125ESTABLISHED 101LISTEN 57 |

查看 http(Apache) 的并发请求数及其 TCP 连接状态:

1 2 3 | $ netstat -n | awk '/^tcp/ {++S[$NF]} END {for(a in S) print a, S[a]}'ESTABLISHED 102TIME_WAIT 125 |

2、把各个状态全都取出来后使用uniq -c统计后再进行排序

注意:sort | uniq -c | sort -rn 的使用顺序

1 2 3 4 5 6 7 8 9 10 11 | #####写法1:netstat -ant | awk '{print $6}' | sort | uniq -c | sort -rn 145 TIME_WAIT 101 ESTABLISHED 57 LISTEN####写法2:netstat -an | grep tcp | cut -c 68- | sort | uniq -c | sort -nr 135 TIME_WAIT 101 ESTABLISHED 57 LISTEN |

3、查看连接某服务端口最多的的IP地址

1 2 3 4 5 6 | $ netstat -ant | awk '{print $5}' | grep 10.11.1 | awk -F: '{print $1}'| sort -nr | uniq -c 1 10.11.1.36 1 10.11.1.35 3 10.11.1.34 5 10.11.1.32 49 10.11.1.3 |

4、查找80端口请求数最高的前20个IP

1 | netstat -anlp|grep 80|grep tcp|awk '{print $5}'|awk -F: '{print $1}'|sort|uniq -c|sort -nr|head -n20 |

5、统计ip访问次数,逆序排序

1 2 3 4 5 6 7 8 9 | awk '{i=$1;count[i]++}END{for(i in count)print(i,count[i])}' access1.log | sort -t" " -nrk 2 | head -n 2060.21.253.82 896216.83.59.82 7561.241.50.63 21211.95.50.7 2159.36.132.240 20182.254.52.17 1850.7.235.2 1694.102.50.96 15 |

写法2:

1 2 3 4 5 6 7 8 9 10 11 | awk '{a[$1] += 1;} END {for (i in a) printf("%d %s\n", a[i], i);}' access1.log | sort -nr | head -n 10<br>896 60.21.253.8275 216.83.59.8221 61.241.50.6321 211.95.50.720 59.36.132.24018 182.254.52.1716 50.7.235.215 94.102.50.9615 101.89.19.14013 198.108.67.80 |

6、查看tcp连接状态

指定查看80端口的tcp连接状态,有利于分析连接是否释放,或者攻击时进行状态分析1 2 3 4 | $ netstat -ant | grep tcp | grep 80 | awk '{print $6}'| sort | uniq -c | sort -rn 13 TIME_WAIT 5 LISTEN 4 ESTABLISHED |

7、查看80端口建立连接

1 | $ netstat -ant | grep ":80" | grep ESTABLISHED | awk '{printf "%s %s\n",$5,$6}' | sort |

8、tcpdump 抓包,用来防止80端口被人攻击时可以分析数据

1 | tcpdump -c 10000 -i eth0 -n dst port 80 > /root/pkts |

然后检查IP的重复数并从小到大排序 注意 “-t\ +0” 中间是两个空格(有待研究)

1 | less pkts | awk {'printf $3"\n"'} | cut -d. -f 1-4 | sort | uniq -c | awk {'printf $1" "$2"\n"'} | sort -n -t\ +0 |