k8s存储持久化(nfs用例)

在k8s中对于存储的资源抽象了两个概念,分别是PersistentVolume(PV)、PersistentVolumeClaim(PVC)。

- PV是集群中的资源

- PVC是对这些资源的请求。

PV和PVC都只是抽象的概念,在k8s中是通过插件的方式提供具体的存储实现,目前包含有NFS、ceph、iSCSI和云提供商指定的存储系统,

一、认识PV/PVC/StorageClass

1、概念介绍

管理存储是管理计算的一个明显问题。该PersistentVolume子系统为用户和管理员提供了一个API,用于抽象如何根据消费方式提供存储的详细信息。为此,我们引入了两个新的API资源:PersistentVolume和PersistentVolumeClaim

PV :PersistentVolume(持久化卷),是对底层的共享存储的一种抽象,PV 由管理员进行创建和配置,它和具体的底层的共享存储技术的实现方式有关,比如 Ceph、GlusterFS、NFS 等,都是通过插件机制完成与共享存储的对接。

PersistentVolumeClaim(PVC)是由用户进行存储的请求。 它类似于pod。 Pod消耗节点资源,PVC消耗PV资源。Pod可以请求特定级别的资源(CPU和内存)。声明可以请求特定的大小和访问模式(例如,可以一次读/写或多次只读)。

虽然PersistentVolumeClaims允许用户使用抽象存储资源,但是PersistentVolumes对于不同的问题,用户通常需要具有不同属性(例如性能)。群集管理员需要能够提供各种PersistentVolumes不同的方式,而不仅仅是大小和访问模式,而不会让用户了解这些卷的实现方式。对于这些需求,有StorageClass 资源。

StorageClass为管理员提供了一种描述他们提供的存储的“类”的方法。 不同的类可能映射到服务质量级别,或备份策略,或者由群集管理员确定的任意策略。 Kubernetes本身对于什么类别代表是不言而喻的。 这个概念有时在其他存储系统中称为“配置文件”。

PV是运维人员来创建的,开发操作PVC,可是大规模集群中可能会有很多PV,如果这些PV都需要运维手动来处理这也是一件很繁琐的事情,所以就有了动态供给概念,也就是Dynamic Provisioning,动态供给的关键就是StorageClass,它的作用就是创建PV模板。创建StorageClass里面需要定义PV属性比如存储类型、大小等;另外创建这种PV需要用到存储插件。最终效果是,用户提交PVC,里面指定存储类型,如果符合我们定义的StorageClass,则会为其自动创建PV并进行绑定。

PVC和PV是一一对应的。

PV和PVC中的spec关键字段要匹配,比如存储(storage)大小。

PV和PVC中的storageClassName字段必须一致。

2、生命周期

PV是群集中的资源。PVC是对这些资源的请求,并且还充当对资源的检查。PV和PVC之间的相互作用遵循以下生命周期:

Provisioning ——-> Binding ——–>Using——>Releasing——>Recycling

- 供应准备Provisioning---通过集群外的存储系统或者云平台来提供存储持久化支持。

- - 静态提供Static:集群管理员创建多个PV。 它们携带可供集群用户使用的真实存储的详细信息。 它们存在于Kubernetes API中,可用于消费

- - 动态提供Dynamic:当管理员创建的静态PV都不匹配用户的PersistentVolumeClaim时,集群可能会尝试为PVC动态配置卷。 此配置基于StorageClasses:PVC必须请求一个类,并且管理员必须已创建并配置该类才能进行动态配置。 要求该类的声明有效地为自己禁用动态配置。

- 绑定Binding---用户创建pvc并指定需要的资源和访问模式。在找到可用pv之前,pvc会保持未绑定状态。

- 使用Using---用户可在pod中像volume一样使用pvc。

- 释放Releasing---用户删除pvc来回收存储资源,pv将变成“released”状态。由于还保留着之前的数据,这些数据需要根据不同的策略来处理,否则这些存储资源无法被其他pvc使用。

- 回收Recycling---pv可以设置三种回收策略:保留(Retain),回收(Recycle)和删除(Delete)。

- - 保留策略:允许人工处理保留的数据。

- - 删除策略:将删除pv和外部关联的存储资源,需要插件支持。

- - 回收策略:将执行清除操作,之后可以被新的pvc使用,需要插件支持。

注:目前只有NFS和HostPath类型卷支持回收策略,AWS EBS,GCE PD,Azure Disk和Cinder支持删除(Delete)策略。

3、PV类型

- GCEPersistentDisk

- AWSElasticBlockStore

- AzureFile

- AzureDisk

- FC (Fibre Channel)

- Flexvolume

- Flocker

- NFS

- iSCSI

- RBD (Ceph Block Device)

- CephFS

- Cinder (OpenStack block storage)

- Glusterfs

- VsphereVolume

- Quobyte Volumes

- HostPath (Single node testing only – local storage is not supported in any way and WILL NOT WORK in a multi-node cluster)

- Portworx Volumes

- ScaleIO Volumes

- StorageOS

4、PV卷阶段状态

- Available – 资源尚未被claim使用

- Bound – 卷已经被绑定到claim了

- Released – claim被删除,卷处于释放状态,但未被集群回收。

- Failed – 卷自动回收失败

二、创建PV演示

1、准备nfs服务

在nfs服务器上先建立存储卷对应的目录

1 2 3 4 5 6 7 8 9 | [root@nfs ~]# cd /data/volumes/[root@nfs volumes]# mkdir v{1,2,3,4,5}[root@nfs volumes]# lsindex.html v1 v2 v3 v4 v5[root@nfs volumes]# echo "<h1>NFS stor 01</h1>" > v1/index.html[root@nfs volumes]# echo "<h1>NFS stor 02</h1>" > v2/index.html[root@nfs volumes]# echo "<h1>NFS stor 03</h1>" > v3/index.html[root@nfs volumes]# echo "<h1>NFS stor 04</h1>" > v4/index.html[root@nfs volumes]# echo "<h1>NFS stor 05</h1>" > v5/index.html |

修改nfs的配置

1 2 3 4 5 6 | [root@nfs volumes]# vim /etc/exports/data/volumes/v1 192.168.130.0/24(rw,no_root_squash)/data/volumes/v2 192.168.130.0/24(rw,no_root_squash)/data/volumes/v3 192.168.130.0/24(rw,no_root_squash)/data/volumes/v4 192.168.130.0/24(rw,no_root_squash)/data/volumes/v5 192.168.130.0/24(rw,no_root_squash) |

查看nfs的配置

1 2 3 4 5 6 | [root@nfs volumes]# exportfs -arvexporting 192.168.130.0/24:/data/volumes/v5exporting 192.168.130.0/24:/data/volumes/v4exporting 192.168.130.0/24:/data/volumes/v3exporting 192.168.130.0/24:/data/volumes/v2exporting 192.168.130.0/24:/data/volumes/v1 |

配置生效

1 2 3 4 5 6 7 | [root@nfs volumes]# showmount -eExport list for nfs:/data/volumes/v5 192.168.130.0/24/data/volumes/v4 192.168.130.0/24/data/volumes/v3 192.168.130.0/24/data/volumes/v2 192.168.130.0/24/data/volumes/v1 192.168.130.0/24 |

2、在master上创建PV

编写yaml文件,并创建pv。创建5个pv,存储大小各不相同,是否可读也不相同

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 | # vim pv-damo.yamlapiVersion: v1kind: PersistentVolumemetadata: name: pv001 labels: name: pv001spec: nfs: path: /data/volumes/v1 server: nfs accessModes: ["ReadWriteMany","ReadWriteOnce"] capacity: storage: 2Gi---apiVersion: v1kind: PersistentVolumemetadata: name: pv002 labels: name: pv002spec: nfs: path: /data/volumes/v2 server: nfs accessModes: ["ReadWriteOnce"] capacity: storage: 5Gi---apiVersion: v1kind: PersistentVolumemetadata: name: pv003 labels: name: pv003spec: nfs: path: /data/volumes/v3 server: nfs accessModes: ["ReadWriteMany","ReadWriteOnce"] capacity: storage: 20Gi---apiVersion: v1kind: PersistentVolumemetadata: name: pv004 labels: name: pv004spec: nfs: path: /data/volumes/v4 server: nfs accessModes: ["ReadWriteMany","ReadWriteOnce"] capacity: storage: 10Gi---apiVersion: v1kind: PersistentVolumemetadata: name: pv005 labels: name: pv005spec: nfs: path: /data/volumes/v5 server: nfs accessModes: ["ReadWriteMany","ReadWriteOnce"] capacity: storage: 15Gi注:accessModes:支持三种类型ReadWriteMany 多路读写,卷能被集群多个节点挂载并读写ReadWriteOnce 单路读写,卷只能被单一集群节点挂载读写ReadOnlyMany 多路只读,卷能被多个集群节点挂载且只能读nfs,它支持全部三种。但是ISCI就不支持ReadWriteMany;HostPath就不支持ReadOnlyMany和ReadWriteMany# kubectl apply -f pv-damo.yamlpersistentvolume/pv001 createdpersistentvolume/pv002 createdpersistentvolume/pv003 createdpersistentvolume/pv004 createdpersistentvolume/pv005 created |

查看pv状态

1 2 3 4 5 6 7 | kubectl get pvNAME CAPACITY ACCESS MODES RECLAIM POLICY STATUS CLAIM STORAGECLASS REASON AGEpv001 5Gi RWO,RWX Retain Available 9spv002 5Gi RWO Retain Available 9spv003 5Gi RWO,RWX Retain Available 9spv004 10Gi RWO,RWX Retain Available 9spv005 15Gi RWO,RWX Retain Available 9s |

3、创建PVC,绑定PV

编写yaml文件,并创建pvc。创建一个pvc,需要6G存储;所以不会匹配pv001、pv002、pv003

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 | vim vol-pvc-demo.yamlapiVersion: v1kind: PersistentVolumeClaimmetadata: name: mypvc namespace: defaultspec: accessModes: ["ReadWriteMany"] resources: requests: storage: 6Gi---apiVersion: v1kind: Podmetadata: name: vol-pvc namespace: defaultspec: volumes: - name: html persistentVolumeClaim: claimName: mypvc containers: - name: myapp image: ikubernetes/myapp:v1 volumeMounts: - name: html mountPath: /usr/share/nginx/html/kubectl apply -f vol-pvc-demo.yamlpersistentvolumeclaim/mypvc createdpod/vol-pvc created |

查询验证:pvc已经绑定到pv004上

1 2 3 4 5 6 7 8 9 10 11 | # kubectl get pvcNAME STATUS VOLUME CAPACITY ACCESS MODES STORAGECLASS AGEmypvc Bound pv004 10Gi RWO,RWX 24s# kubectl get pvNAME CAPACITY ACCESS MODES RECLAIM POLICY STATUS CLAIM STORAGECLASS REASON AGEpv001 5Gi RWO,RWX Retain Available 1mpv002 5Gi RWO Retain Available 1mpv003 5Gi RWO,RWX Retain Available 1mpv004 10Gi RWO,RWX Retain Bound default/mypvc 1mpv005 15Gi RWO,RWX Retain Available 1m |

查询业务验证

1 2 3 4 5 6 | # kubectl get pods -o wideNAME READY STATUS RESTARTS AGE IP NODEvol-pvc 1/1 Running 0 59s 10.244.2.117 node2# curl 10.244.2.117<h1>NFS stor 04</h1> |

三、动态存储StorageClass

nfs默认不支持动态存储,使用了第三方的NFS插件 external-storage,nfs-client-provisioner。

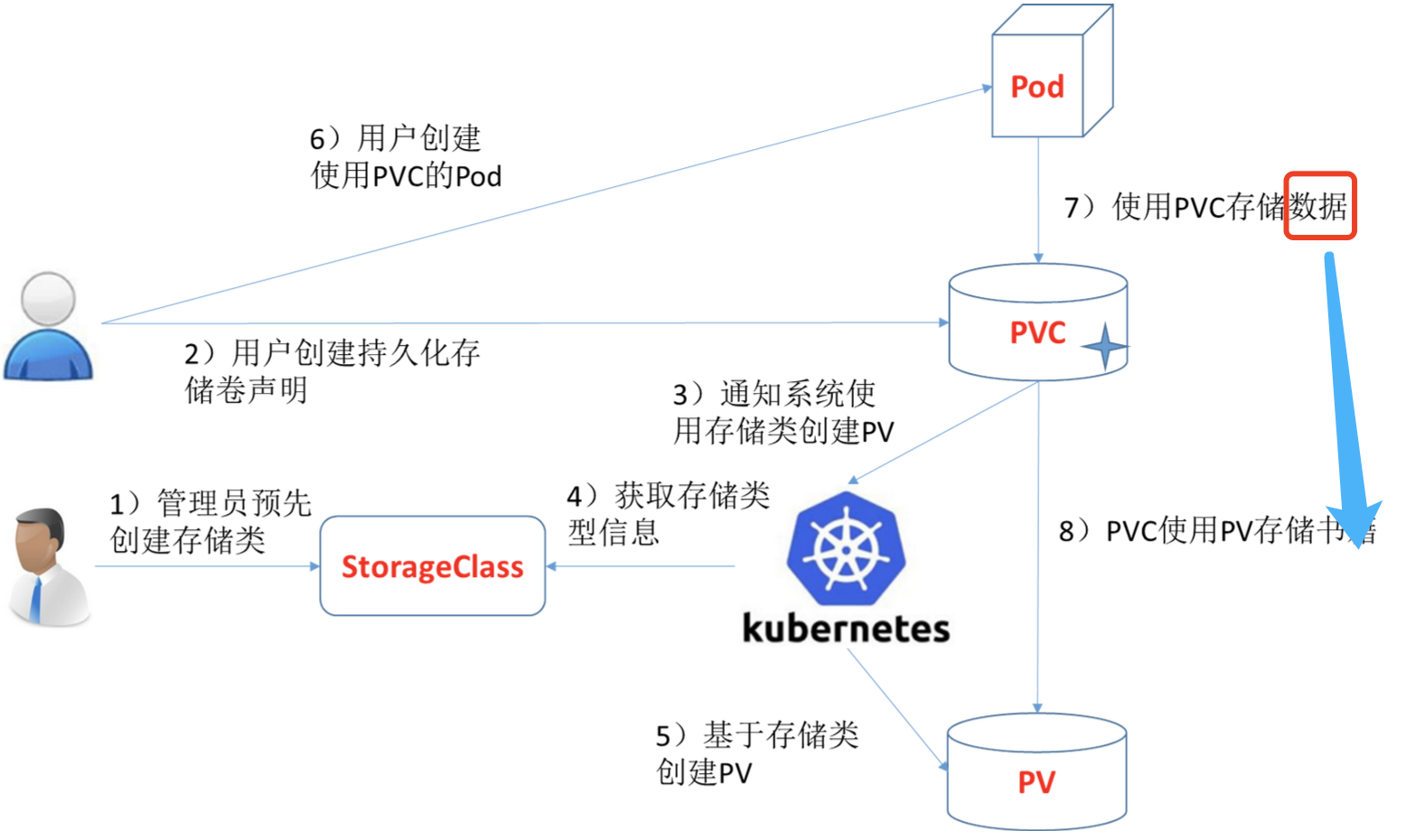

1、流程图

2、创建rbac授权

# cat rbac.yaml

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 | apiVersion: v1kind: ServiceAccountmetadata: name: nfs-client-provisioner # replace with namespace where provisioner is deployed namespace: default---kind: ClusterRoleapiVersion: rbac.authorization.k8s.io/v1metadata: name: nfs-client-provisioner-runnerrules: - apiGroups: [""] resources: ["persistentvolumes"] verbs: ["get", "list", "watch", "create", "delete"] - apiGroups: [""] resources: ["persistentvolumeclaims"] verbs: ["get", "list", "watch", "update"] - apiGroups: ["storage.k8s.io"] resources: ["storageclasses"] verbs: ["get", "list", "watch"] - apiGroups: [""] resources: ["events"] verbs: ["create", "update", "patch"]---kind: ClusterRoleBindingapiVersion: rbac.authorization.k8s.io/v1metadata: name: run-nfs-client-provisionersubjects: - kind: ServiceAccount name: nfs-client-provisioner # replace with namespace where provisioner is deployed namespace: defaultroleRef: kind: ClusterRole name: nfs-client-provisioner-runner apiGroup: rbac.authorization.k8s.io---kind: RoleapiVersion: rbac.authorization.k8s.io/v1metadata: name: leader-locking-nfs-client-provisioner # replace with namespace where provisioner is deployed namespace: defaultrules: - apiGroups: [""] resources: ["endpoints"] verbs: ["get", "list", "watch", "create", "update", "patch"]---kind: RoleBindingapiVersion: rbac.authorization.k8s.io/v1metadata: name: leader-locking-nfs-client-provisioner # replace with namespace where provisioner is deployed namespace: defaultsubjects: - kind: ServiceAccount name: nfs-client-provisioner # replace with namespace where provisioner is deployed namespace: defaultroleRef: kind: Role name: leader-locking-nfs-client-provisioner apiGroup: rbac.authorization.k8s.io |

3、创建nfs的nfs-client-provisioner

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 | apiVersion: apps/v1kind: Deploymentmetadata: name: nfs-client-provisioner labels: app: nfs-client-provisioner # replace with namespace where provisioner is deployed namespace: defaultspec: replicas: 1 strategy: type: Recreate selector: matchLabels: app: nfs-client-provisioner template: metadata: labels: app: nfs-client-provisioner spec: serviceAccountName: nfs-client-provisioner containers: - name: nfs-client-provisioner image: quay.io/external_storage/nfs-client-provisioner:latest volumeMounts: - name: nfs-client-root mountPath: /persistentvolumes env: - name: PROVISIONER_NAME value: fuseim.pri/ifs - name: NFS_SERVER value: 10.10.10.60 - name: NFS_PATH value: /ifs/kubernetes volumes: - name: nfs-client-root nfs: server: 10.10.10.60 path: /ifs/kubernetes |

注:

-value: 10.10.10.60 、server: 10.10.10.60 #换成自己nfs的ip

- name:

NFS_PATH value: /xxx/xxxx ##nfs共享的目录。

4、创建客户端

1 | kubectl apply -f deployment.yaml |

5、创建storage class

1 | kubectl apply -f class.yaml |

reclaimPolicy:有两种策略:Delete、Retain。默认是Delet

fuseim.pri/ifs为上面deployment上创建的PROVISIONER_NAM(在“3、创建nfs的nfs-client-provisioner”)

6、查看 nfs 客户端 和 storage class

1 2 3 4 5 6 7 8 9 | 客户端# kubectl get podNAME READY STATUS RESTARTS AGEnfs-client-provisioner-7695c66c6b-56sbw 1/1 Running 0 10mstorage class# kubectl get scNAME PROVISIONER AGEmanaged-nfs-storage fuseim.pri/ifs 10m |

7、创建PVC

1 2 3 4 5 6 7 8 9 10 11 12 | kind: PersistentVolumeClaimapiVersion: v1metadata: name: test-claim annotations: volume.beta.kubernetes.io/storage-class: "managed-nfs-storage"spec: accessModes: # 策略 - ReadWriteMany resources: requests: storage: 1Mi # 请求空间大小 |

创建PersistenetVolumeClaim

1 | kubectl apply -f test-claim.yaml |

查看 pvc

1 2 3 | # kubectl get pvcNAME STATUS VOLUME CAPACITY ACCESS MODES STORAGECLASS AGEtest-claim Bound pvc-2febc25a-d2b0-11e9-9623-000c29b3776e 1Mi RWX managed-nfs-storage 14s |

8、部署测试pod

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | kind: PodapiVersion: v1metadata: name: test-podspec: containers: - name: test-pod image: nginx command: - "/bin/sh" args: - "-c" - "touch /mnt/SUCCESS && exit 0 || exit 1" volumeMounts: - name: nfs-pvc # 绑定pvc mountPath: "/mnt" restartPolicy: "Never" volumes: - name: nfs-pvc #pvc 通过pvc 动态创建pv persistentVolumeClaim: claimName: test-claim |

创建 测试 pod

1 2 3 4 5 6 7 8 | kubectl apply -f test-pod.yamlkubectl get pod | grep podtest-pod 0/1 Completed 0 81skubectl get pvNAME CAPACITY ACCESS MODES RECLAIM POLICY STATUS CLAIM STORAGECLASS REASON AGEpvc-e78d0817-d2b0-11e9-9623-000c29b3776e 1Mi RWX Delete Bound default/test-claim managed-nfs-storage 22m |

https://github.com/kubernetes-retired/external-storage github项目地址external-storage

https://www.cnblogs.com/panwenbin-logs/p/12196286.html 实战,分析案例详细

https://blog.csdn.net/weixin_30119911/article/details/112337003 实战,tomcat使用storageclass