sentos7忘记root密码,重置密码

一、两种模式:单用户模式和救援模式

(1)救援模式

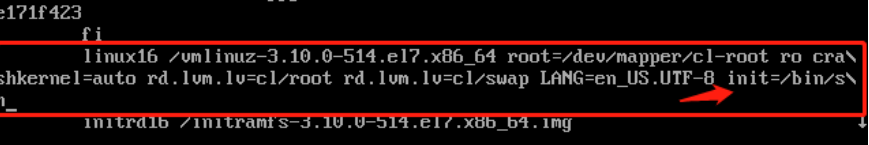

1、重启linux系统主机并出现引导界面,按e键进入内核编辑界面;

2、在linux16参数那一行的最后面追加“rd.break”参数,记住要空开一个键位。然后按下Ctrl + x组合键运行;

3、大约30秒后进入紧急求援模式;

4、依次输入以下命令:

法一:

1 2 3 4 5 6 7 8 9 10 11 12 13 | #mount -o remount,rw /sysroot#chroot /sysroot#passwd....(此处就是修改密码,根据系统提示来)#touch / .autorelabel(selinux没有关的话,此步必须,否则可以不写,写上也没事)#exit#reboot |

法二:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 | 按e键进入内核编辑界面,移动光标到linux16行最后,添加rw init=/sysroot/bin/sh按ctrl + x 启动#chroot /sysroot#passwd#touch /.autorelabel#exit#reboot |

(2)centos7单用户模式改密:

1、按 e 进入

2、找到“linux16”开头的那段,去掉“rhgb”和“quiet”参数,添加“init=/bin/sh”

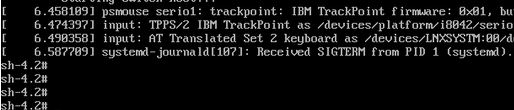

3、按“Ctrl+X”重启系统,此时无需密码即可进入系统,如下图

4、以rw的方式重新挂载“/”,否则没写权限

sh-4.2# mount -o remount,rw /

5、“passwd”加用户名的形式即可修改用户密码

6、运行命令“touch / .autorelabel”使selinux生效,否则可能无法正常启动,然后运行“exec /sbin/init”重启系统即可

#touch /.autorelabel #exec /sbin/init

二、防止root被改密

给grub上密

1 2 3 4 | 1、vim /etc/grub.d/00_headerset superusers='admin'password admin 5740## |

2、重新编译生成grub.cfg文件

1 2 3 4 5 6 7 8 | # grub2-mkconfig -o /boot/grub2/grub.cfgGenerating grub configuration file ...Found linux image: /boot/vmlinuz-3.10.0-693.el7.x86_64Found initrd image: /boot/initramfs-3.10.0-693.el7.x86_64.imgFound linux image: /boot/vmlinuz-0-rescue-08a8f24328de4ab391a20b80607fdc72Found initrd image: /boot/initramfs-0-rescue-08a8f24328de4ab391a20b80607fdc72.imgdone |

3、重启按e测试

三、忘记grub密码

1.重启按esc键选择光盘启动(要挂在本地镜像光盘)

2.选择进入救援模式

3.经过一系列的语 言网络选择(网络配置选择no)

我们终于来到了救援模式的shell界面

不过此时所在的并不是我们真的rootfs

所以我们需要切换到真正的root,即chroot /mnt/sysimage

4.然后我们就可以编辑/boot/grub/配置文件

删除password加密的行

5.exit后重新启动即可,此时grub的密码已经被我们取消了

root密码的问题也迎刃而解,即可以再救援模式修改

也可以在单用户修改密码

四、ubantu版本忘记密码

https://www.cnblogs.com/a154265423/p/10834861.html

https://blog.csdn.net/weixin_37909391/article/details/80691601

五、Linux用户密码

1、用户名和密码的存储位置

存储帐号的文件:/etc/passwd

存储密码的文件:/etc/shadow

1 2 3 4 5 6 7 8 9 | # cat /etc/shadowroot:$6$2ITKbS3oaGrWW20S$S2sklTlAwBJJcFr7CGAdwymp/xkL357K.gmfmE00hOqKmTVASrmLaMgDj5kwdbMjwahl7mb.3eGlkwsz7oT/Z.::0:99999:7:::bin:*:17110:0:99999:7:::zjz:zjPQS9ZF/MoMM:18637:0:99999:7:::cui:cuah8kf31GQTw:18637:0:99999:7:::zzz:$6$6emgQqtK$tizvK/PWYasRnCqBEzuUvoojqAQeQCdXchiYcOA2/DDesGitq62/Py7.l9ePCyyhQOymjT2U.d6TxMjy2dG390:18637:0:99999:7:::tom:$6$2c02h3IfmSeSffD3$GdBX9bIP.FJpMiLtFViooKMHqmQs5CAmXGpHgqAN9fWC3/vYyuaEQIXNKsiC9PsWbn1UQ3yqndP2/G1DsK1uc/:18637::::::ccc:$6$urYi/d3j5HevO6fY$qIM4Oxk2sqnDqlO/2eu39REJazUyNYcei4wiWBnSGbaz6Y.0ufb/OrjRMlLuo6MPp3DvREow7dFXoZlc277iJ/:18637:0:99999:7:::test:$6$2c02h3IfmSeSffD3$GdBX9bIP.FJpMiLtFViooKMHqmQs5CAmXGpHgqAN9fWC3/vYyuaEQIXNKsiC9PsWbn1UQ3yqndP2/G1DsK1uc/:18637:0:99999:7::: |

查看系统默认的加密方式

1 2 | # authconfig --test | grep hashing password hashing algorithm is sha512 及$6代表sha512 |

注:

- *为系统用户,不可以登录;

- 格式为:{用户名}:{加密后的口令密码}:{口令最后修改时间距原点(1970-1-1)的天数}:{口令最小修改间隔(防止修改口令,如果时限未到,将恢复至旧口令):{口令最大修改间隔}:{口令失效前的警告天数}:{账户不活动天数}:{账号失效天数}:{保留}