应急响应打靶:知攻善防-Windows应急响应靶机 - Web2

任务

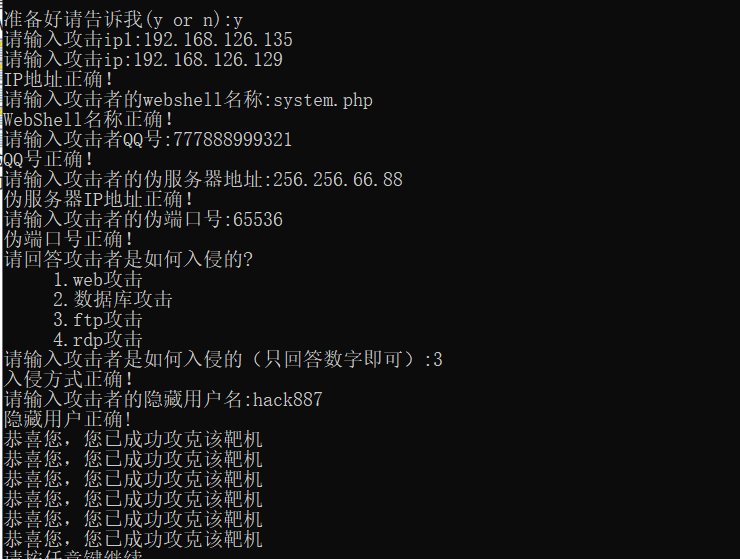

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的QQ号?

5.攻击者的服务器伪IP地址?

6.攻击者的服务器端口?

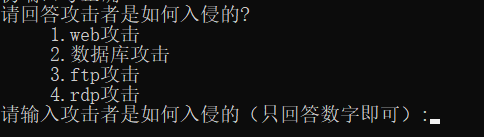

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

开始应急

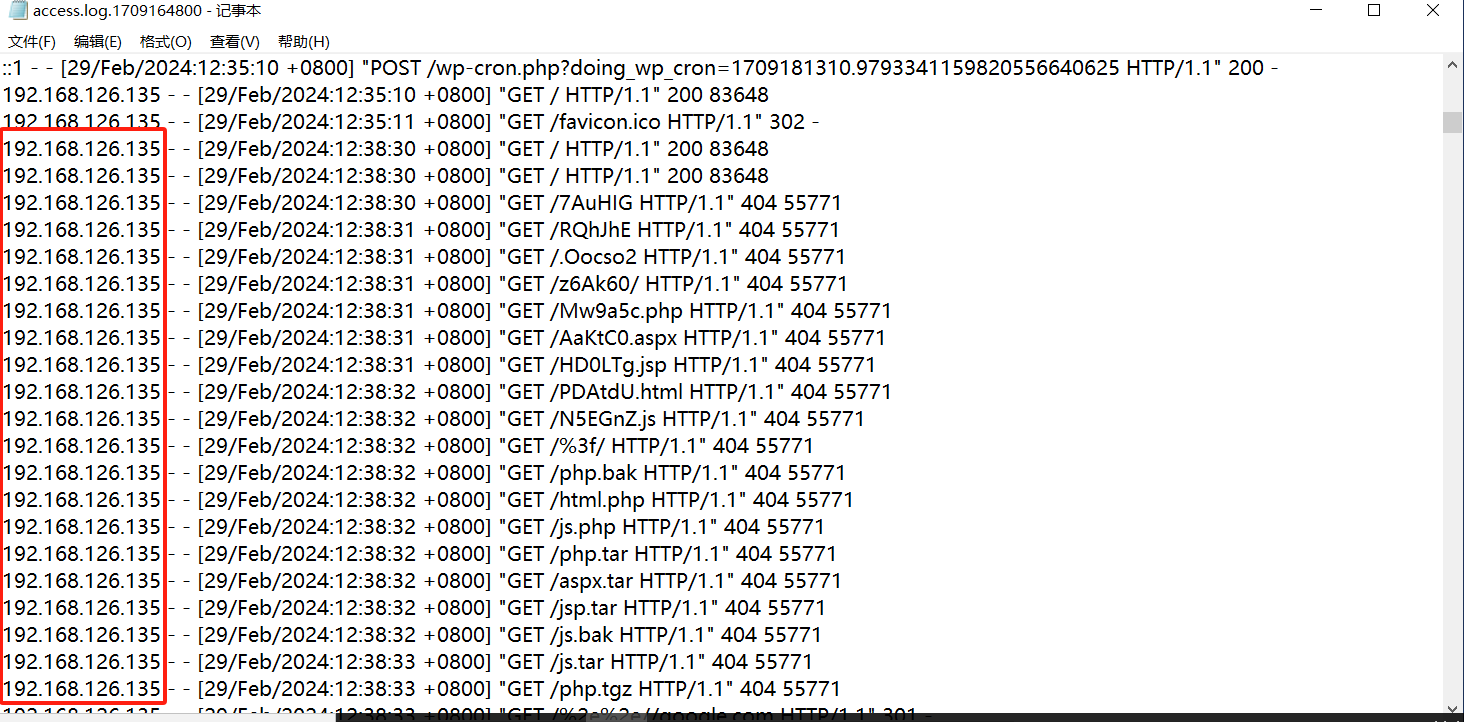

查看apache日志

192.168.126.135有目录扫描行为

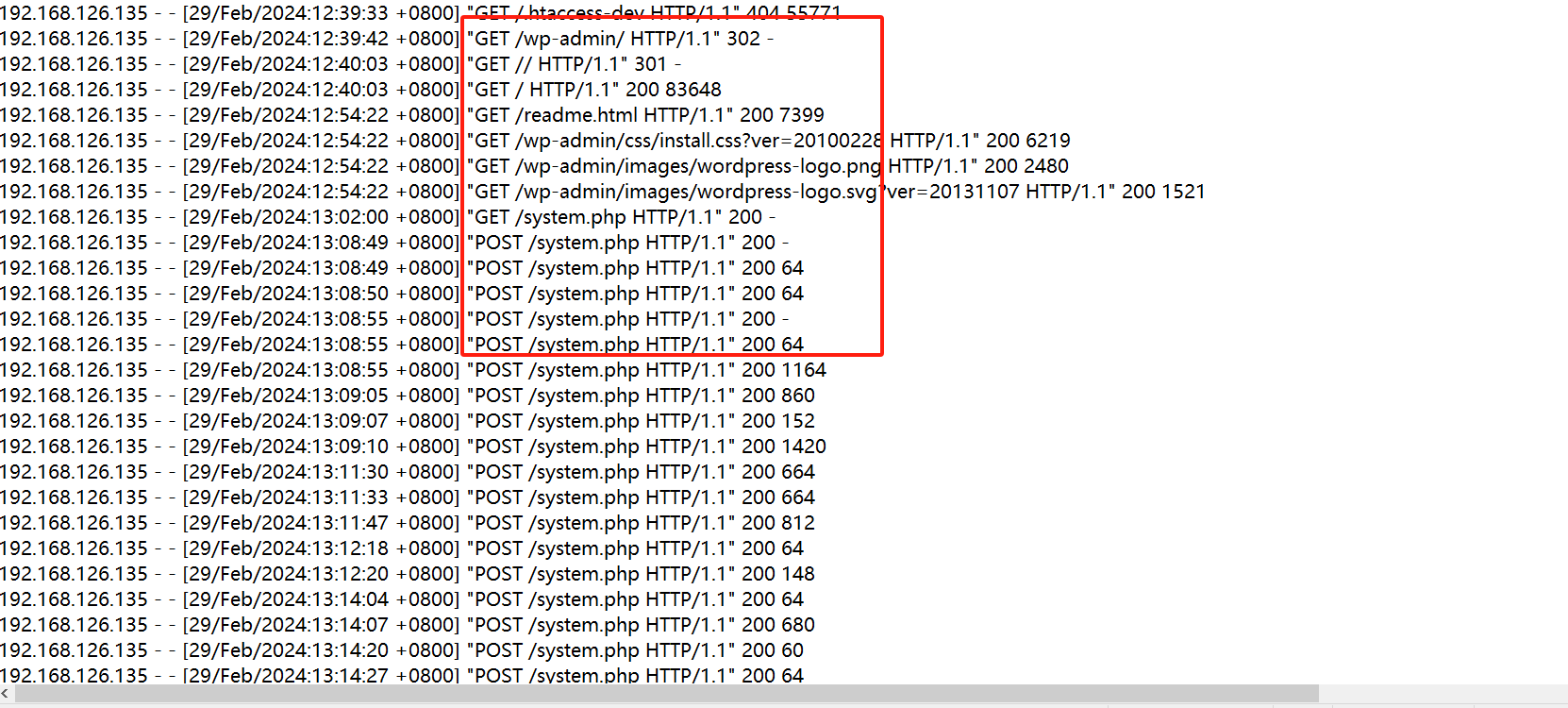

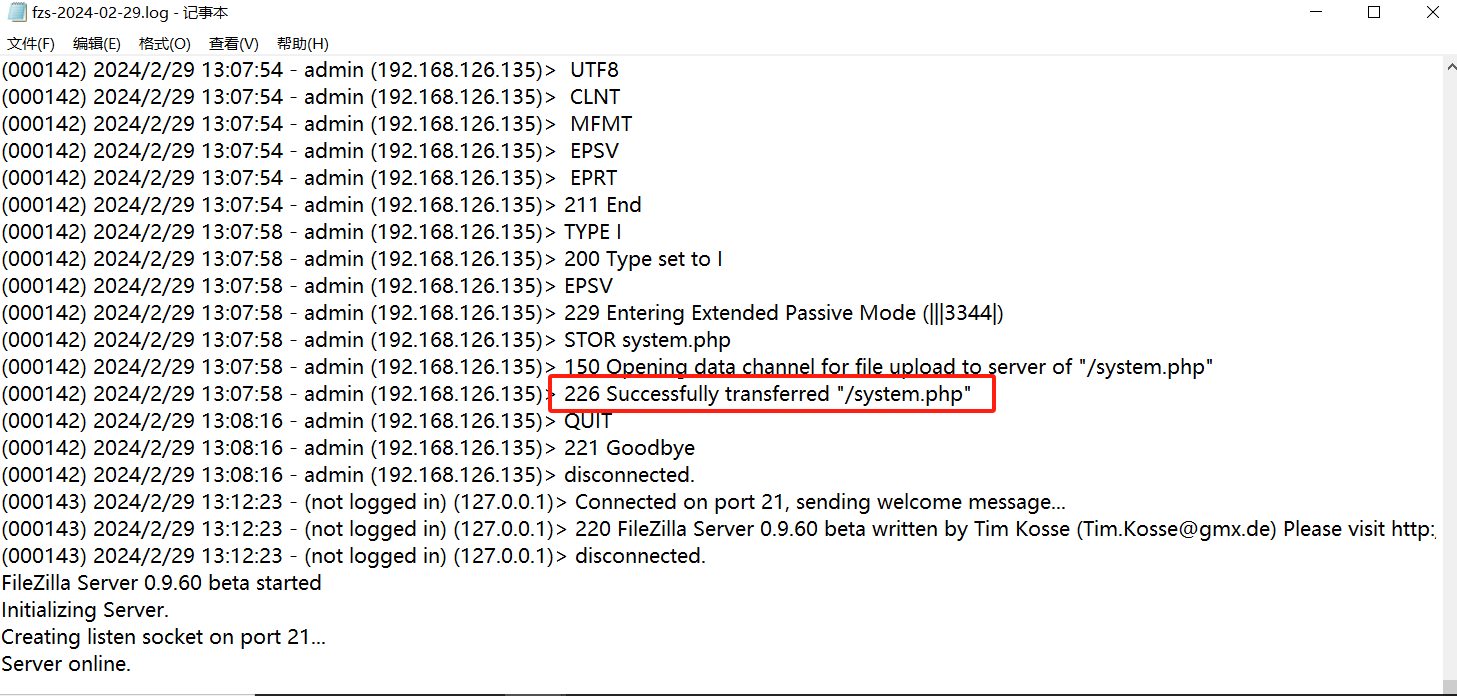

找到了上传的webshell,确定第一个攻击IP192.168.126.135,webshell文件名system.php,密码是hack6618

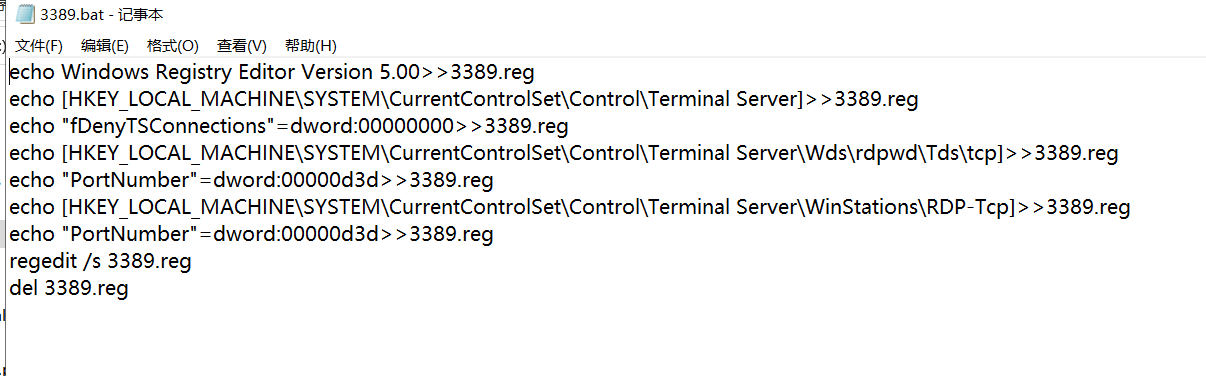

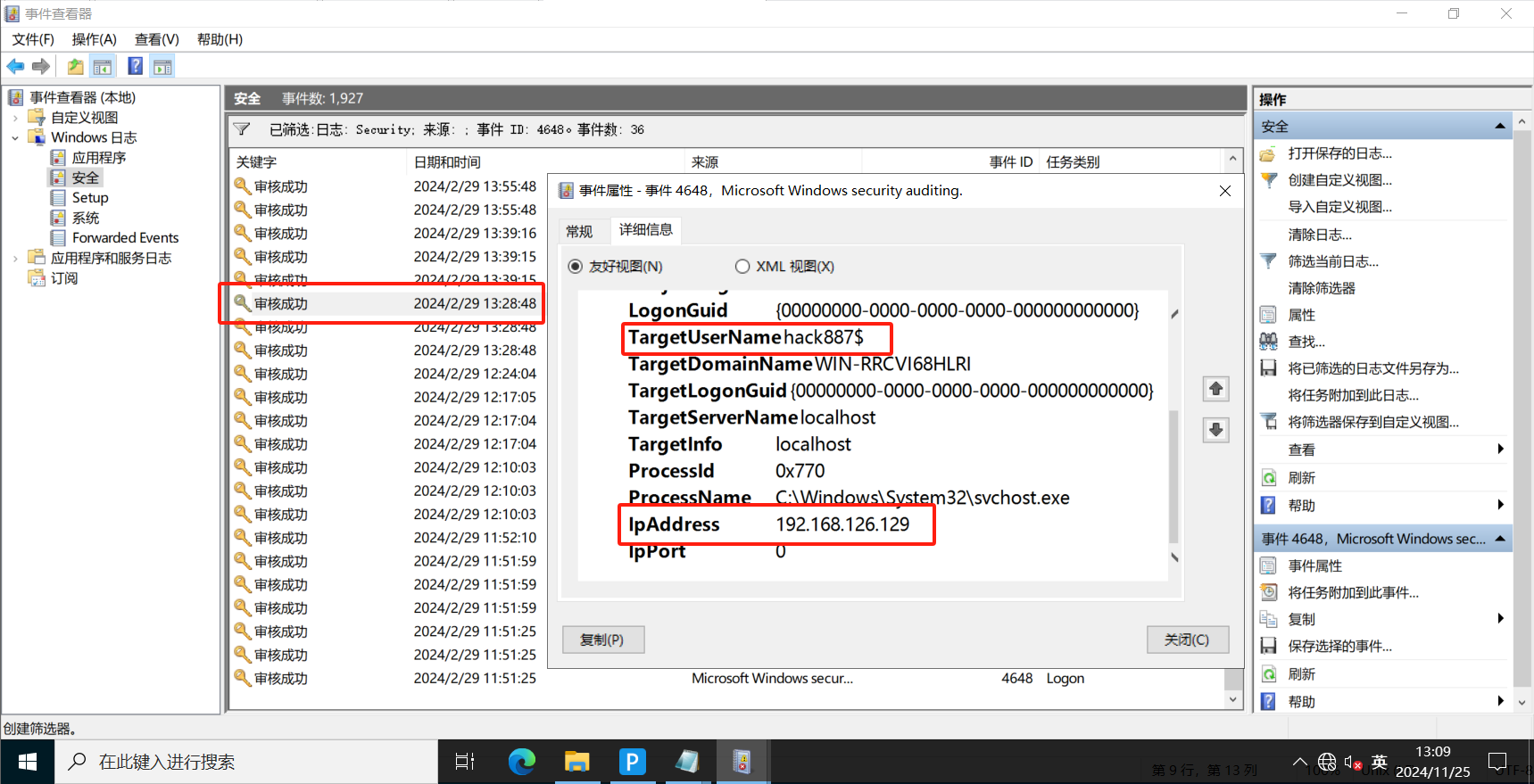

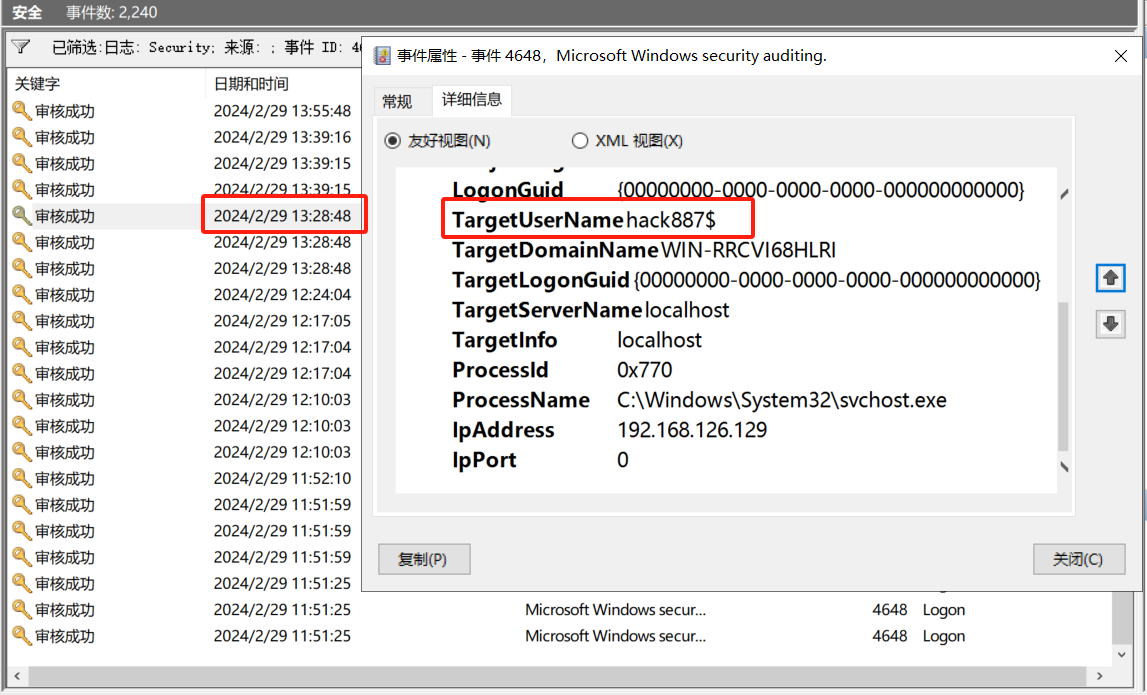

网站根目录找到一个开启3389远程连接的bat文件,查看windows日志看2月29号左右谁远程连接登录了

查看windows登录日志

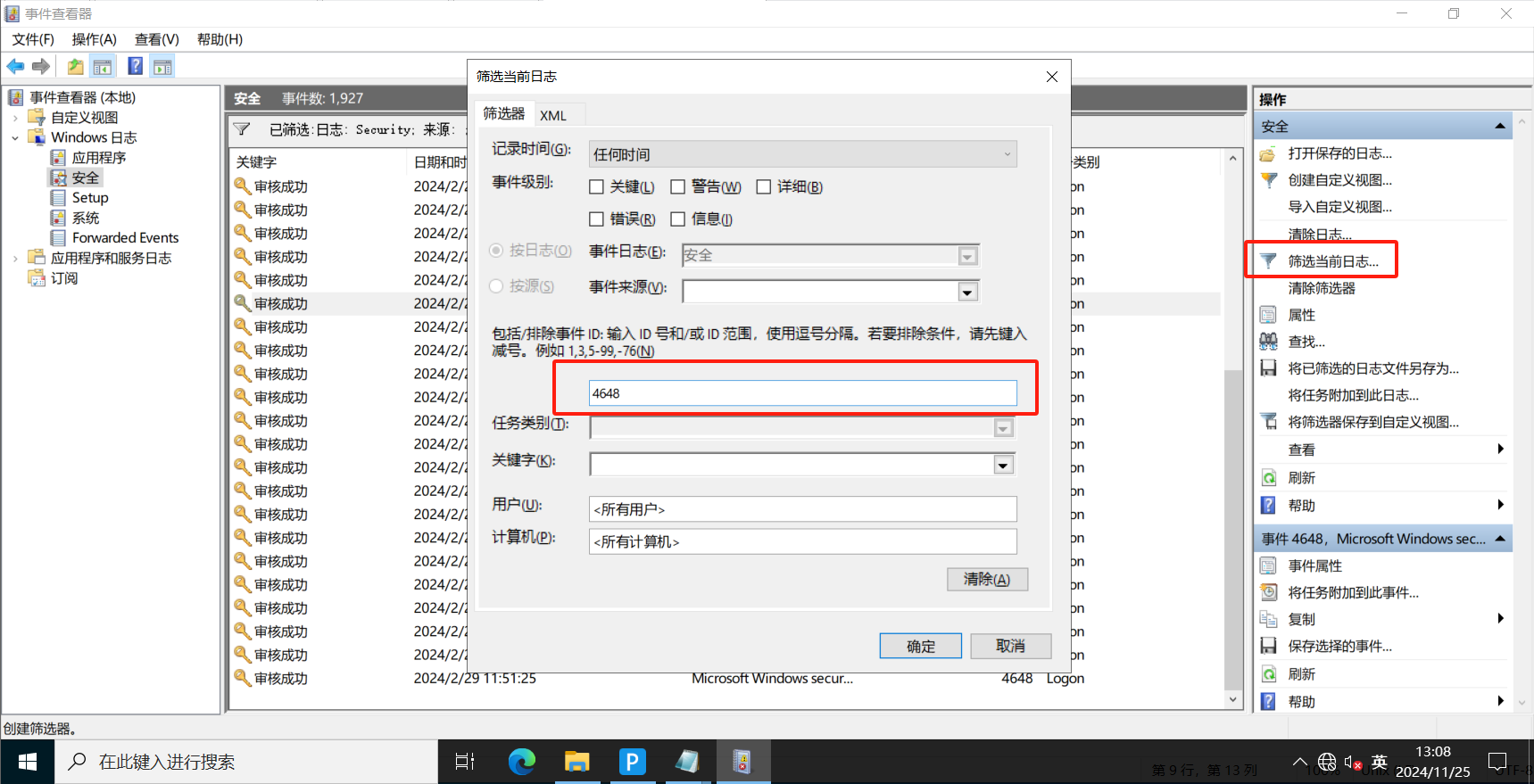

win+r输入eventvwr.msc回车,选择windows日志->安全

筛选当前日志->事件id4648,筛选远程登陆事件的日志

找到了第二个攻击ip:192.168.126.129,以及后门用户名hack887

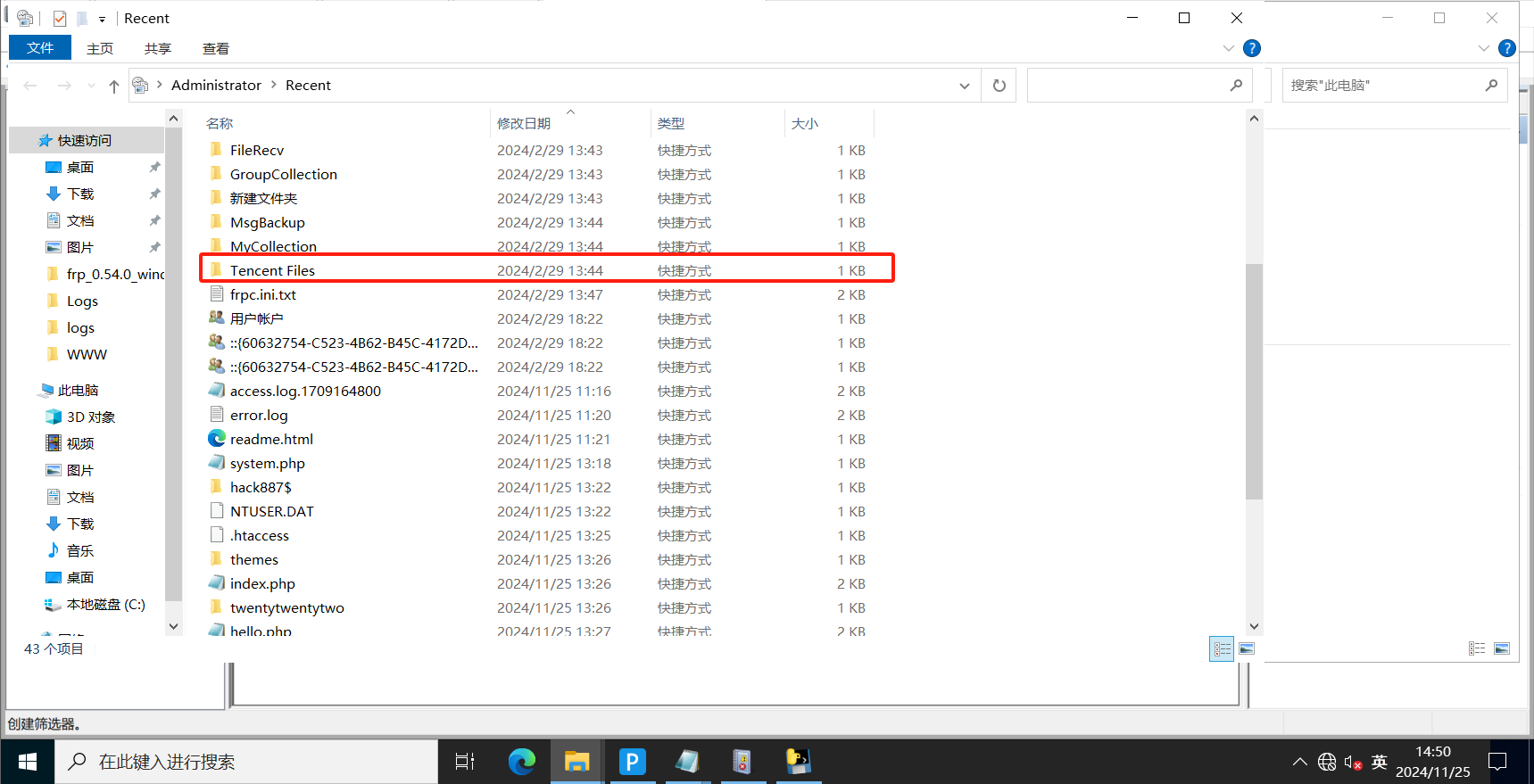

查看最近打开的文件

win+r输入recent回车

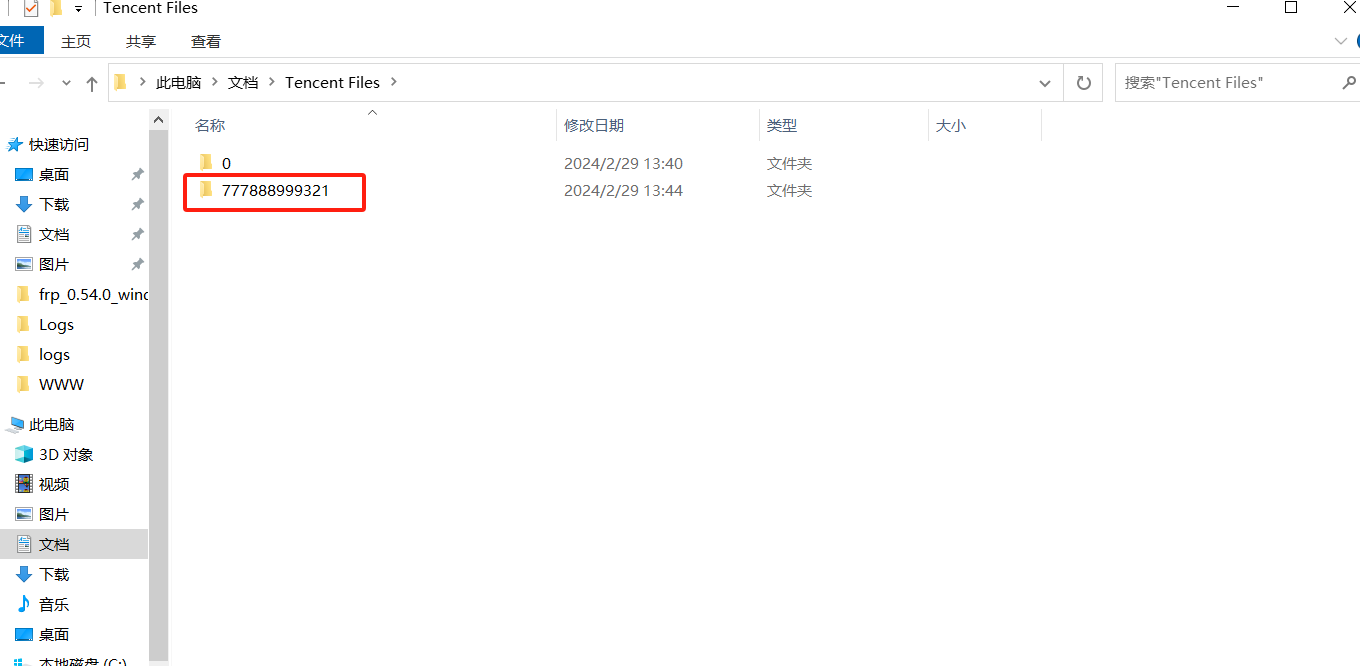

找到qq号777888999321

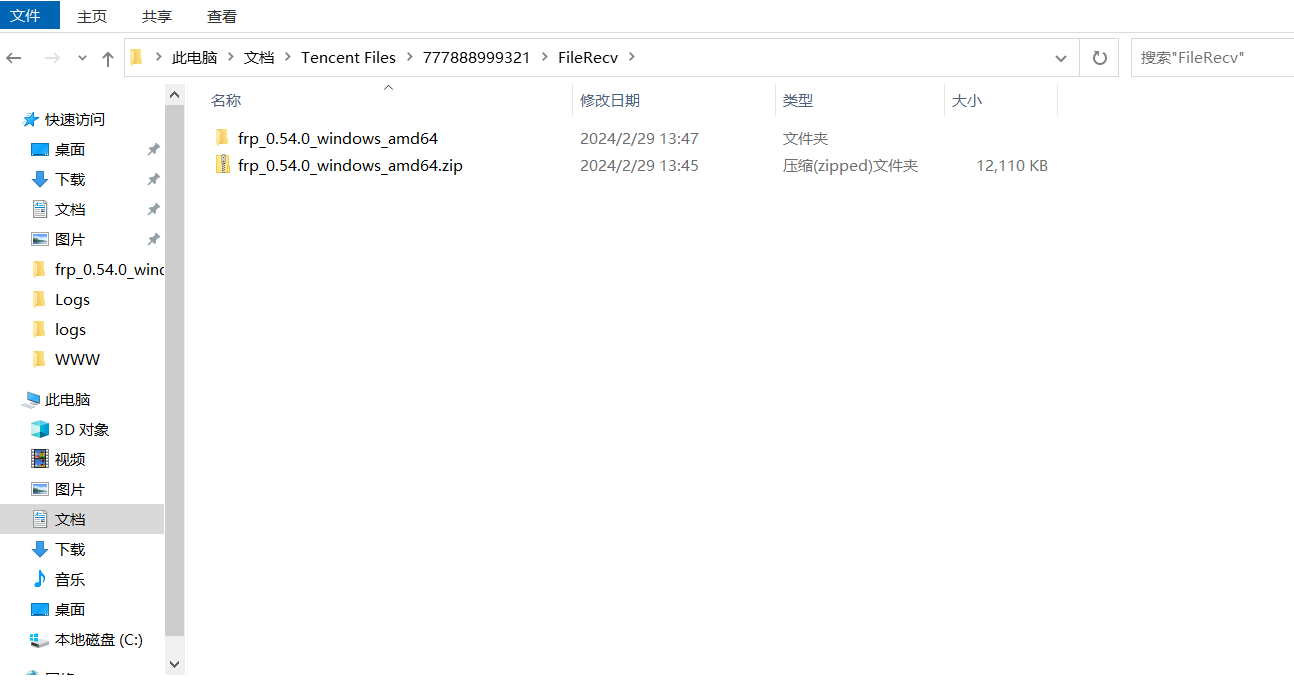

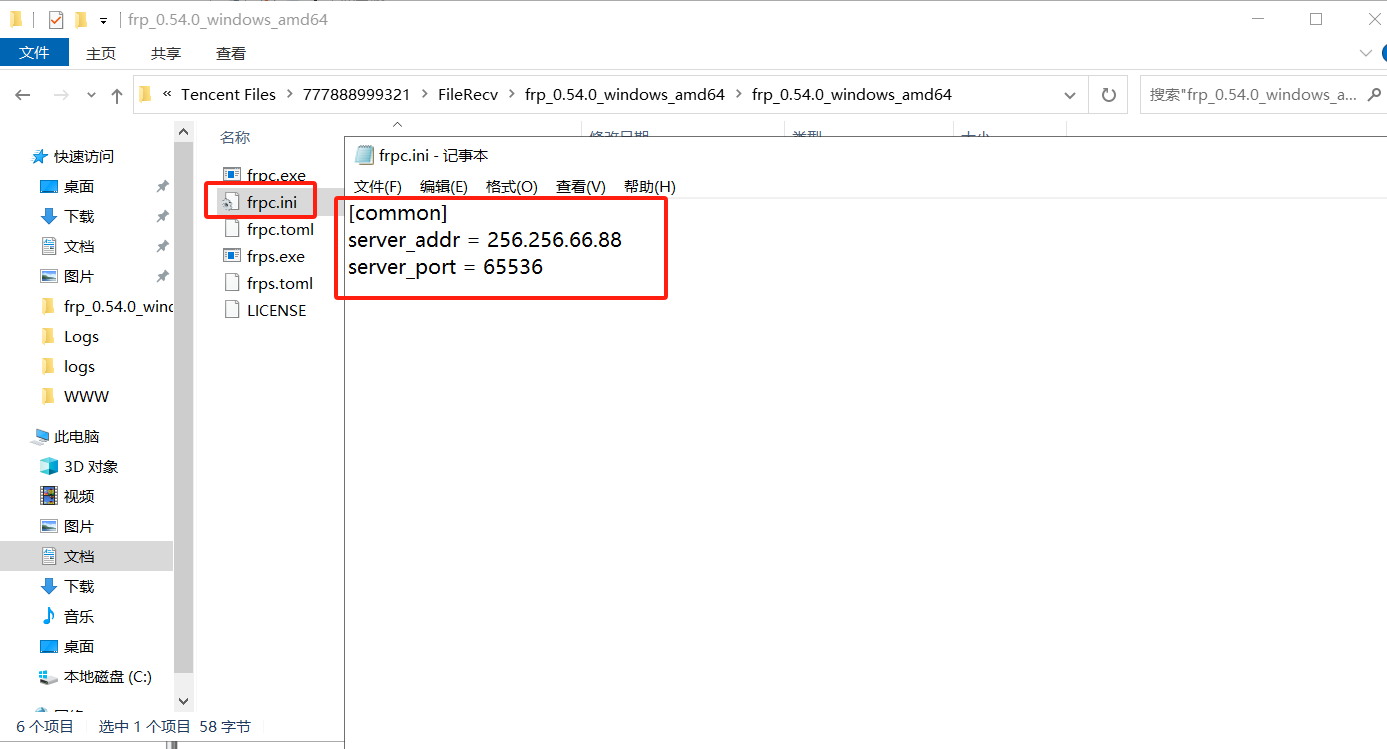

翻到攻击者上传的frp文件

点开frpc.ini,找到攻击者的服务器256.256.66.88,但是这个ip和端口号都超出范围了,显然不合理

分析入侵方式

rdp连接最早是13:28:48,此时已经存在后门用户hack887,很显然不是通过rdp入侵的

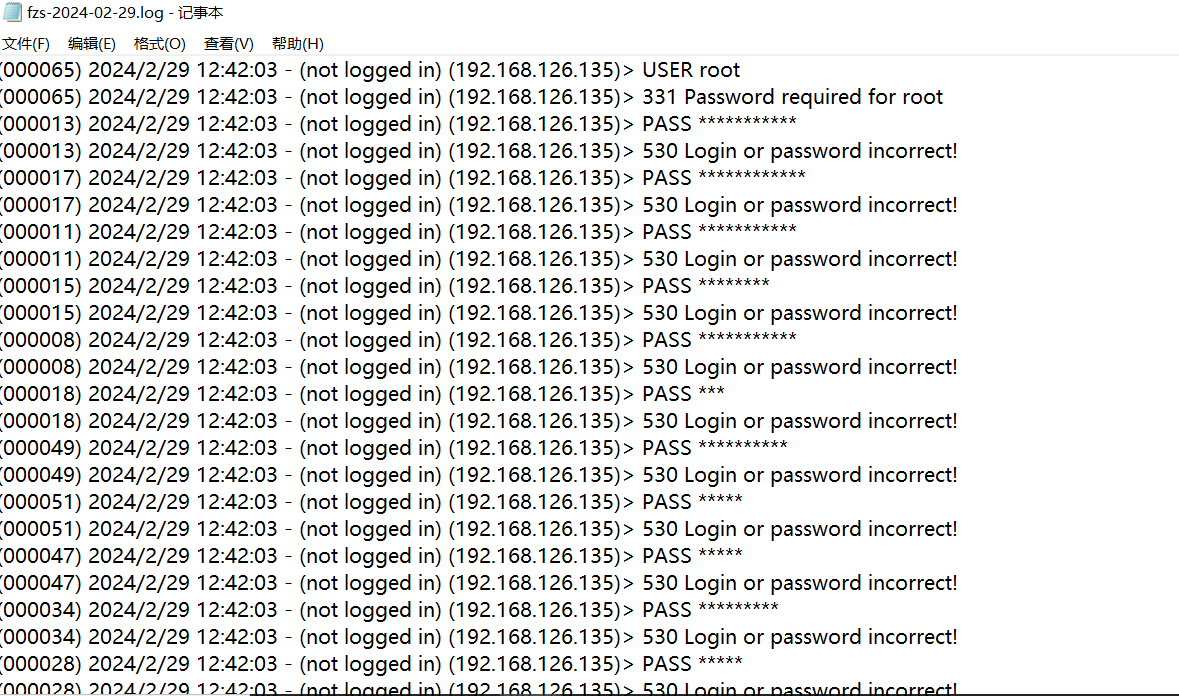

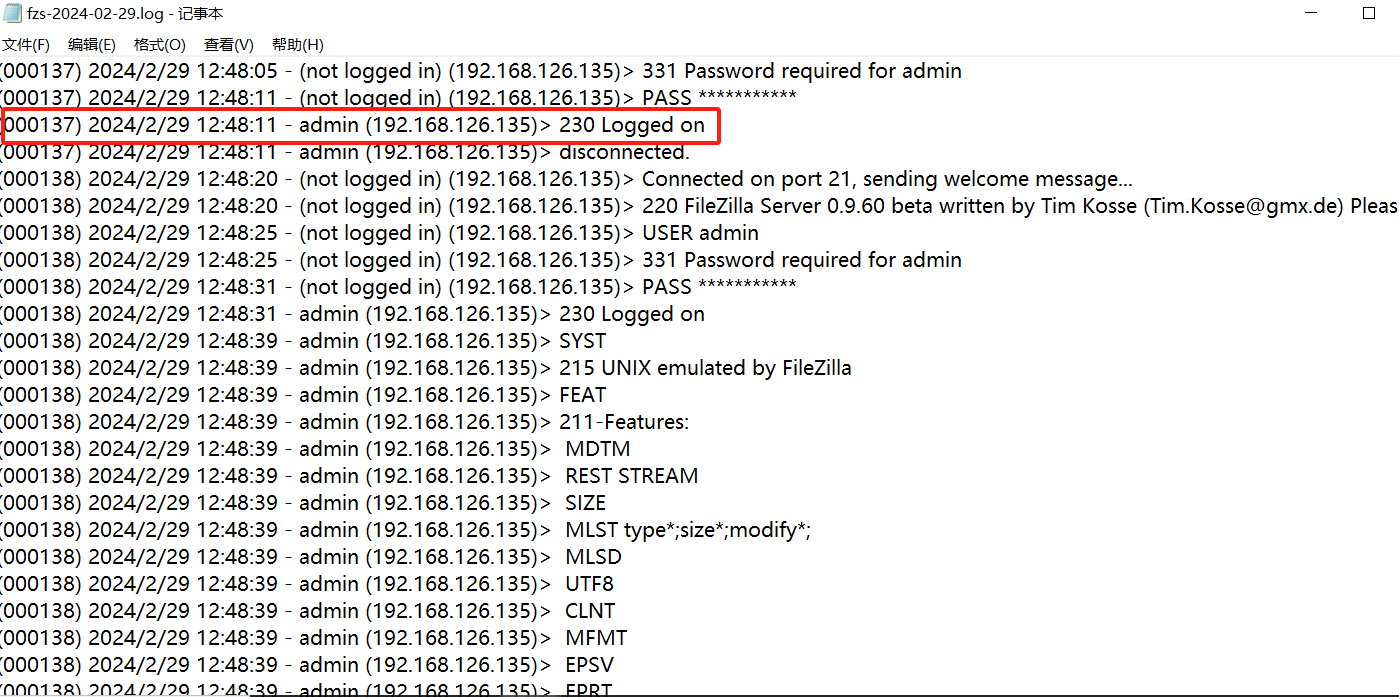

ftp日志位于C:\phpstudy_pro\Extensions\FTP0.9.60\Logs,有密码爆破行为

爆了很久之后出现了,admin登录成功的日志

然后上传了system.php,也就是之前的webshell,所以攻击者是通过ftp服务进来的

整理答案

浙公网安备 33010602011771号

浙公网安备 33010602011771号