打靶记录-朋友自搭靶机

信息收集

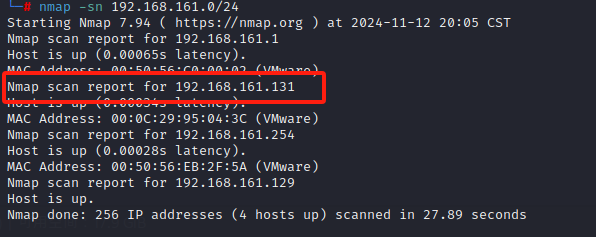

nmap -sn 192.168.161.0/24

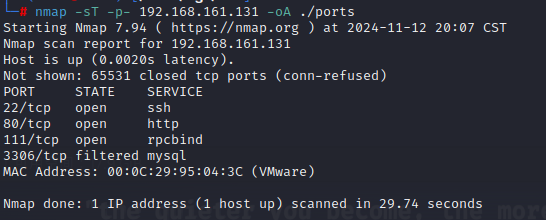

nmap -sT -p- 192.168.161.131 -oA ./ports

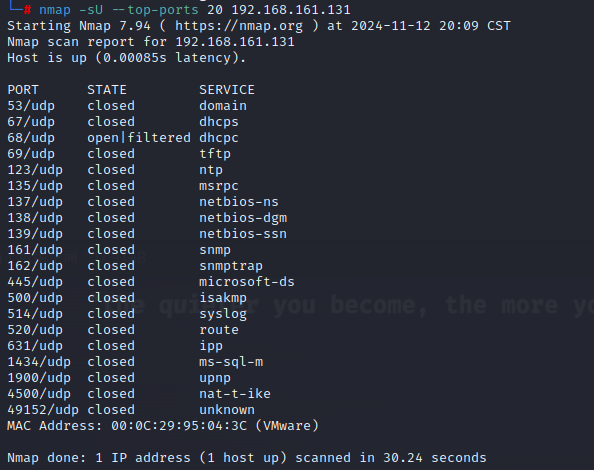

nmap -sU --top-ports 20 192.168.161.131,没有明确开放的udp端口

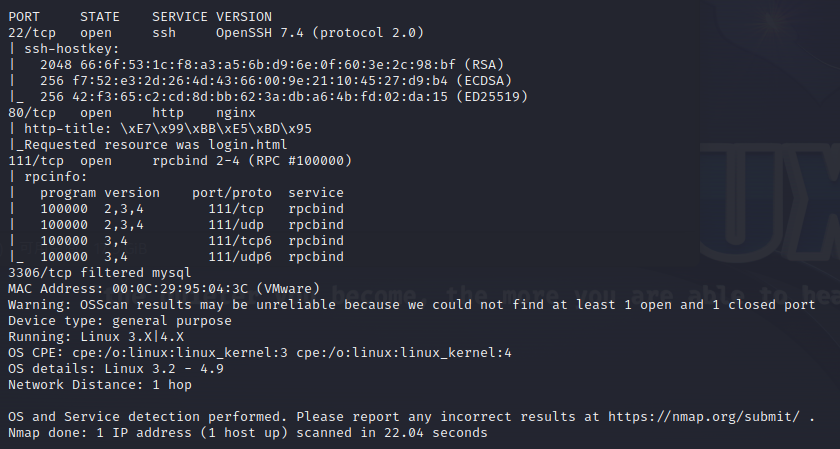

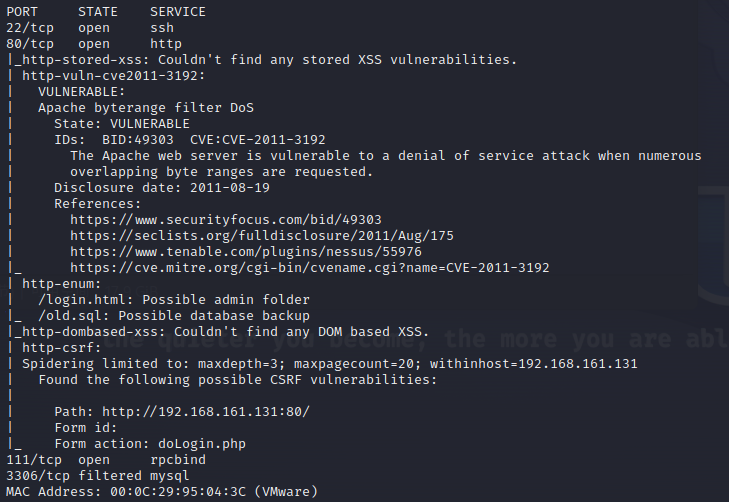

nmap -sT -sC -sV -O 192.168.161.131 -p22,80,111,3306 -oA ./details,详细扫开放的端口

nmap --script=vuln -p22,80,111,3306 192.168.161.131 -oA ./vuln,脚本扫描开放端口。扫出来一个dos漏洞没啥用,目录中扫出一个login.html还有old.sql

渗透

111端口对应的rpcbind服务不了解,查了一下有漏洞。渗透顺序暂时列为3306,111,80,22

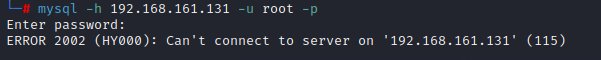

3306端口

mysql -h 192.168.161.131 -u root -p,连接失败

111端口

不用渗透了,发现是个类似ctf的靶场。而且111端口对应的服务搜出来的是拒绝服务漏洞,没啥用

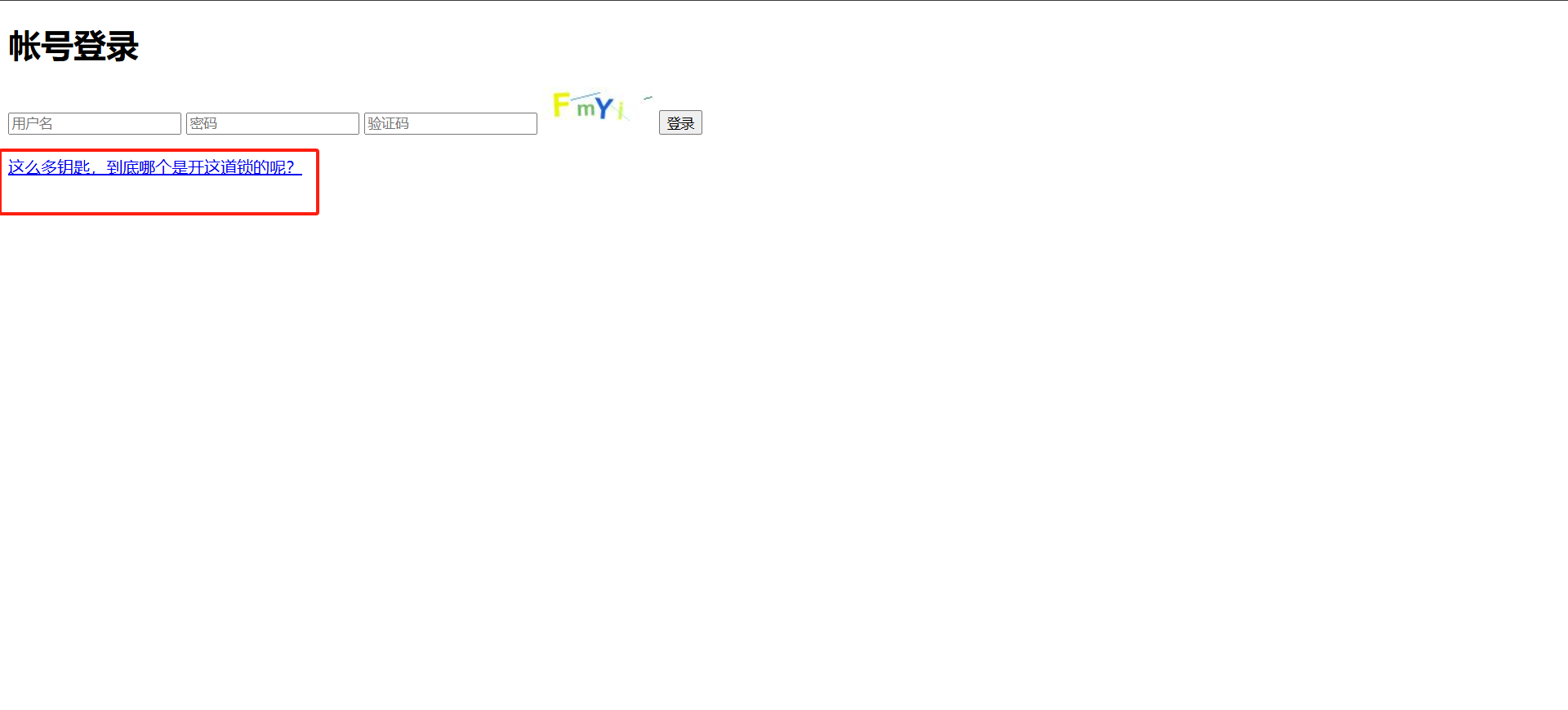

80端口

进来一个登录框,有密码文件,验证码无效,可以直接爆破

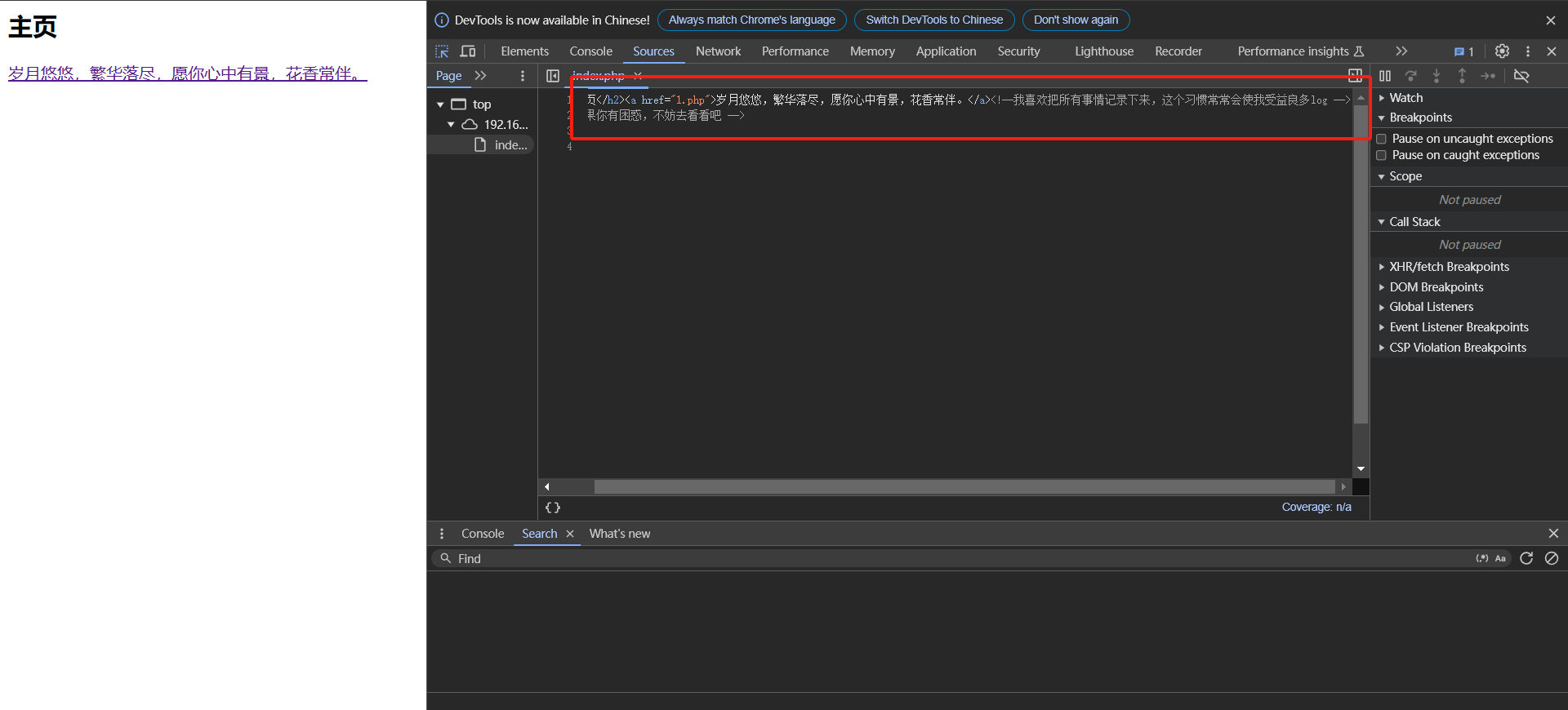

最后跑出来账号user321/password123,进去看到网页注释有提示说有log文件

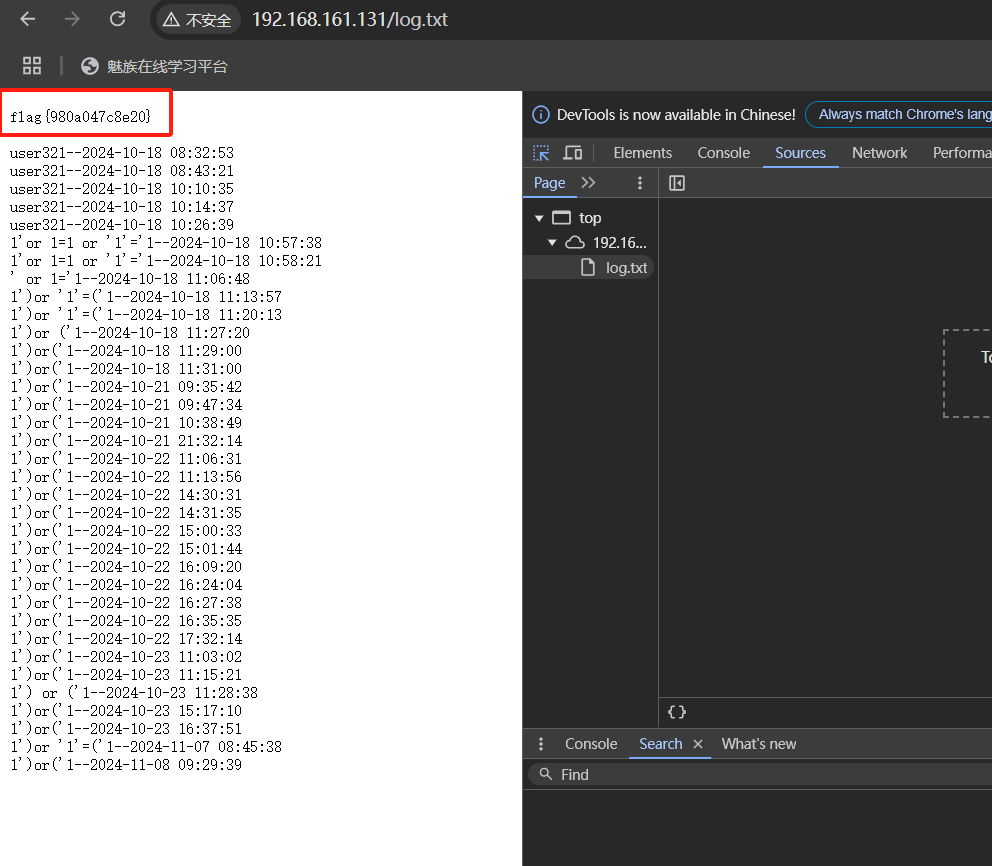

访问log.txt有一个flag,flag{980a047c8e20}

点击主页诗句后跳转1.php,然后后面网页也一直有诗句,一直点

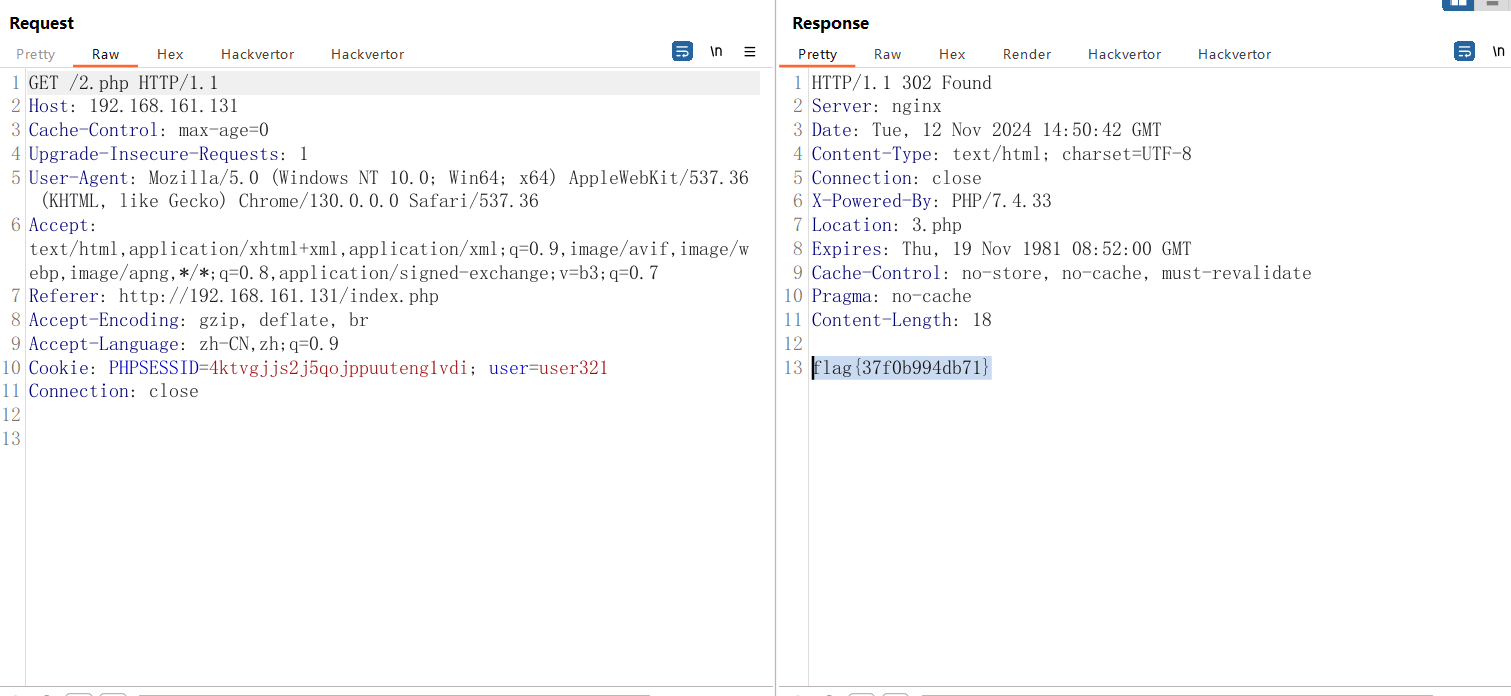

访问2.php的时候会302跳转到3.php,在burp中重放一遍得到又一个flag。flag{37f0b994db71}

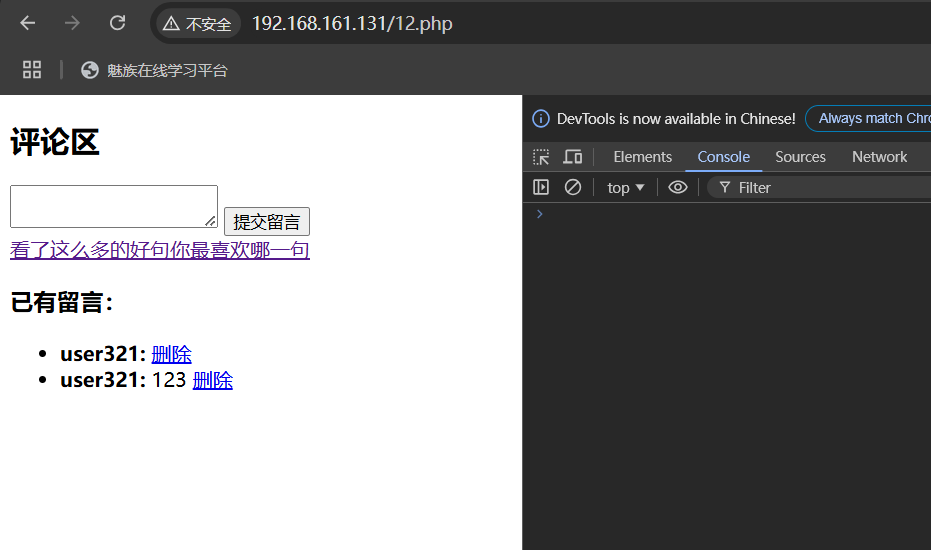

访问12.php,输入<script>alert(1)</script>触发弹窗会弹flag。flag{asdfgfdsa}

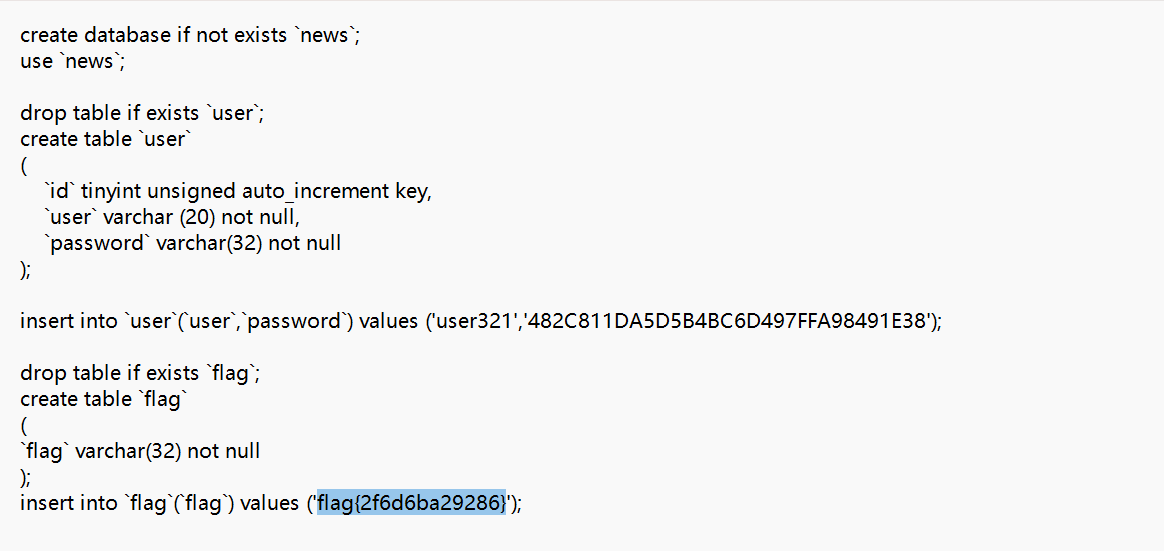

点完了没啥收获,想起之前扫到old.sql,访问看看。下载后打开看到flag:flag{2f6d6ba29286}

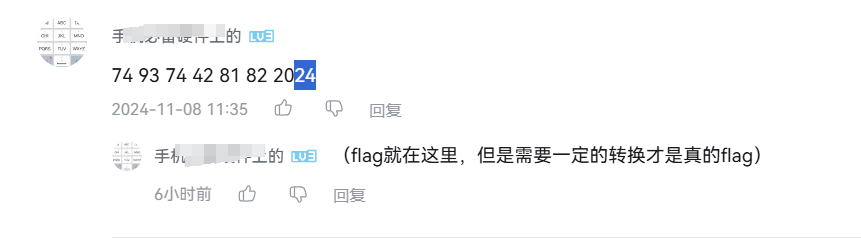

想到这是逆天的ctf靶场,回去4.php把里面的视频点开看了评论区,果然藏在这。一开始根本没想到9宫格,朋友跟我说头像是9宫格。74 93 74 42 81 82 2024,对应九宫格7的第四个字母,依次类推。syshtu2024

锐评

不打ctf

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· AI编程工具终极对决:字节Trae VS Cursor,谁才是开发者新宠?

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!