信息安全工程师-软考中级-备考笔记:第十七章 网络安全应急响应技术原理与应用

第17章 网络安全应急响应技术原理与应用

网络安全应急响应概述

• 网络安全应急响应概念

o 为应对网络安全事件,相关人员或组织机构对网络安全事件进行监测、预警、分析、响应和恢复等工作

• 网络安全应急响应作用

o 及时响应和处理网络中随时可能出现的安全事件

• 网络安全应急响应相关规范

网络安全应急响应组织建立与工作机制

• 网络安全应急响应组织建立

o 由应急领导组和应急技术支撑组构成

o 组织成员:管理、业务、技术、行政后勤等人员

o 工作内容:

网络安全威胁情报分析研究

网络安全事件监测与分析

网络安全预警信息发布

网络安全应急响应预案编写与修订

网络安全应急响应知识库开发与管理

网络安全应急响应演练

网络安全事件响应和处置

网络安全事件分析和总结

网络安全教育与培训

网络安全应急响应组织工作机制

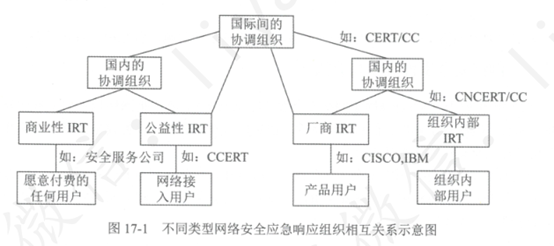

• 对组织机构对网络安全事件进行处理、协调或提供支持的团队

网络安全应急响应组织类型

• 公益性应急响应组

• 内部应急响应组

• 商业性应急响应组

• 厂商应急响应组

网络安全应急响应预案内容与类型

• 网络安全事件类型与分级

o 2017年中央网信办发布《国家网络安全事件应急预案》,将网络信息安全事件分类如下

恶意程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

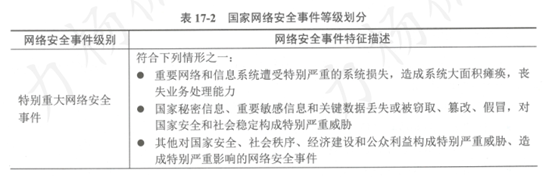

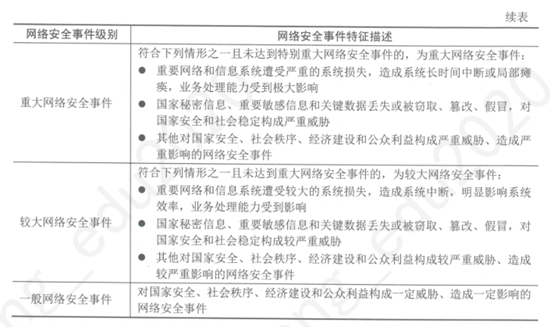

• 根据网络安全事件的影响程度,将网络安全事件分为四级

网络安全应急响应预案基本内容

• 详细列出系统紧急情况的类型及处理措施

• 事件处理基本工作流程

• 应急处理所要采取的具体步骤及操作顺序

• 执行应急预案有关人员的姓名、住址、电话号码以及有关职能部门的联系方法

网络安全应急响应预案类型与参考模板

• 按照覆盖的管理区域分为:国家级、区域级、行业级、部门级

• 参考模板

核心业务系统中断或硬件设备故障时的应急处置程序(I级)

门户网站及托管系统遭到完整性破坏时的应急处置程序(I级)

外网系统遭遇黑客入侵攻击时的应急处置程序(II级)

外网系统遭遇拒绝服务攻击时的应急处置程序(II级)

外部电源中断后的应急处置程序(II级)

常见网络安全应急事件场景与处理流程

• 常见网络安全应急处理场景

o 恶意程序事件:恶意代码攻击

o 网络攻击事件

安全扫描器攻击

暴力破解

系统漏洞

• 网站及Web应用安全事件

• 拒绝服务事件:DDoS,DoS

网络安全应急处理流程

0. 安全事件报警

- 安全事件确认:应急工作组长和应急领导小组确定

- 启动应急预案

- 安全事件处理:至少两人参加

主要工作:

准备工作:通知相关人员,交换必要信息

检测工作:对现场做快照,保护一切可能作为证据的记录

抑制工作:采取围堵措施,尽量限制攻击涉及的范围

根除工作:解决问题,根除隐患,采取补救措施。对事故进行存档

恢复工作:恢复系统,使系统正常运行

总结工作:提交事故处理报告 - 撰写安全事件报告

报告内容:

安全事件发生的日期

参加人员

事件发现的途径

事件类型

事件涉及的范围

现场记录

事件导致的损失和影响

事件处理的过程

从本次事故中应该吸取的经验与教训 - 应急工作总结

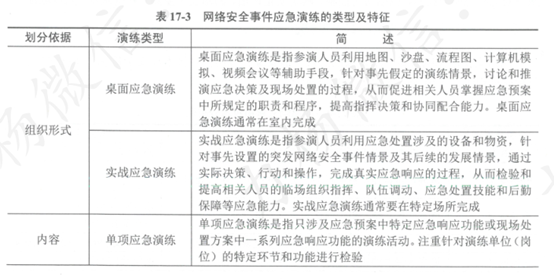

网络安全事件应急演练

• 类型划分

![]()

• 演练方法

CTF/红蓝对抗

网络安全应急响应技术与常见工具

• 访问控制

o 网络访问控制

o 主机访问控制

o 数据库访问控制

o 应用服务器访问控制

• 网络安全评估

o 恶意代码检测:360杀毒

o 漏洞扫描:Nessus

o 文件完整性检查:监测二进制文件是否被替换

o 系统配置文件检查:基线扫描

o 网卡混杂模式检查:是否安装网络嗅探器

o 文件系统检查

o 日志文件审查

• 网络安全检测

o 网络流量监测:Wireshark

o 系统自身监测

受害系统等网络通信状态监测(netstat)

受害系统等操作系统进程活动状态监测(ps)

受害系统等用户活动状况监测(who)

受害系统的地址解析状况监测(arp)

受害系统的进程资源使用状况监测(lsof、fport)

系统恢复

• 系统紧急启动

• 恶意代码清除

• 系统漏洞修补

• 文件删除恢复

• 系统备份容灾

技术:磁盘阵列、双机热备系统、容灾中心等

《信息安全技术 信息系统灾难恢复规范(GB/T 20988-2007)》规范定义了六个灾难恢复等级和技术要求,:

第1级-基本支持

第2级-备用场地支持

第3级-电子传输和部分设备支持

第4级-电子传输及完整设备支持

第5级-实时数据传输及完整设备支持

第6级-数据零丢失和远程集群支持

入侵取证

• 证据信息分为两大类:

实时信息或易失信息

非易失信息

• 通常,可作为证据或证据关联的信息有:

日志

文件,如文件大小、内容、创建日期、交换文件等

系统进程

用户,如在线用户的服务时间、使用方式

系统状态

网络通信连接记录

磁盘介质

• 网络安全取证的六个步骤:

取证现场保护

识别证据

传输证据

保存证据

分析证据

提交证据

网络安全应急响应参考案例

• 公共互联网网络安全突发事件应急预案

• 阿里云安全应急响应服务

• IBM产品安全漏洞应急响应

• “永恒之蓝”攻击的紧急处置

• 页面篡改事件处置规程

详见P370-P377

浙公网安备 33010602011771号

浙公网安备 33010602011771号