信息安全工程师-软考中级-备考笔记:第八章 防火墙技术原理与应用

第8章 防火墙技术原理与应用

防火墙概述

防火墙概念

o 根据网络的安全信任程度和需要保护的对象,人为的划分若干安全区域

公共外部网络,互联网

内联网,某个公司的专用网络,网络访问限制在组织内部

外联网,用作组织与合作伙伴之间进行通信

军事缓冲区域,DMZ,介于内部网络和外部网络之间,放置公共服务设备,向外提供服务

防火墙工作原理

根据一定的安全规则来控制流过防火墙的网络包,(禁止或转发),起到网络安全屏障的作用

两种安全策略:

白名单策略:只允许符合安全规则的包通过,其他通信包禁止

黑名单策略:禁止与安全规则冲突的包通过,其他包都允许

功能:

过滤非安全网络访问

限制网络访问:只允许访问指定主机或网络服务

网络访问审计

网络带宽控制

协同防御

防火墙安全风险

• 网络安全旁路。只能对通过它的网络通信包进行访问控制

• 防火墙功能缺陷,导致一些网络威胁无法阻断

不能完全防止感染病毒的软件或文件传输

不能防止基于数据驱动式的攻击

不能完全防止后门攻击,如隐蔽通道

• 防火墙安全机制形成单点故障和特权威胁,自身失陷危害极大

• 防火墙无法有效防范内部威胁,内网渗透

• 防火墙效用受限于安全规则

防火墙发展

• 防火墙控制粒度不断细化

• 检查安全功能持续增强

• 产品分类更细化

• 智能化增强

防火墙类型与实现技术

防火墙类型

• 基于防火墙产品形态分类

o 软件防火墙

o 硬件防火墙

• 基于防火墙应用领域分类

o 网络防火墙

o Web防火墙

o 工控防火墙

防火墙实现技术

包过滤

IP层(网络层)实现的防火墙技术,根据包的源IP地址、目的IP地址、源端口、目的端口及包传递方向等包头信息判断是否允许包通过。

控制依据:规则集。过滤规则表示格式由“规则号、匹配条件、匹配操作”三部分组成。

优点:低负载、高通过率、对用户透明

弱点:不能在用户级别进行过滤,IP伪装绕过

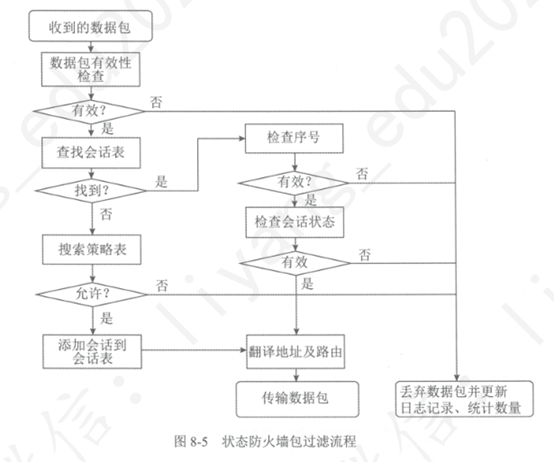

状态检查技术

通过利用TCP会话和UDP"伪"会话的状态信息进行网络访问的机制

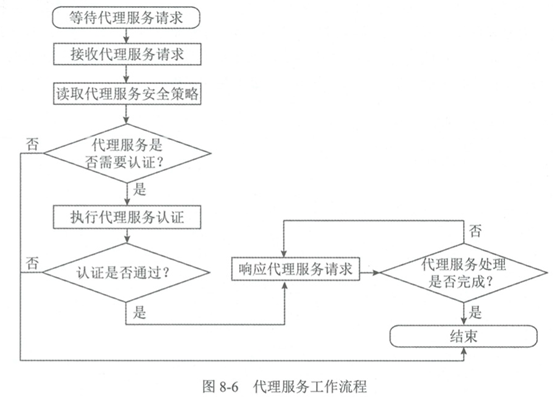

应用服务代理

代替受保护网络的主机向外部网发送服务请求,并将响应结果返回。提供在应用级的网络安全访问控制

优点:

不允许外部主机直接访问内部主机

支持多种用户认证方案

可以分析数据包内部的应用命令

可以提供详细的审计记录

缺点:

速度比包过滤慢

对用户不透明

与特定应用协议相关联,代理服务器并不能支持所有的网络协议

网络地址转换技术NAT

• 实现网络地址转换的方式主要有三种:

• 静态NAT:内部每个主机被永久映射成外部网络某个合法地址

• NAT池:采用动态分配的方法映射内部网络

• 端口NAT(PAT):把内部地址映射到外部网络一个IP地址的不同端口上

Web防火墙技术

• 一种用于保护Web服务器和Web应用的网络安全机制。

• 原理:根据预先定义规则,对所有访问Web服务器和服务器相应进行HTTP协议和内容的过滤。

数据库防火墙技术

• 一种用户保护数据库服务器的网络安全机制

• 原理:基于数据通信协议深度分析和虚拟补丁技术,对数据库访问操作及通信进行安全访问控制

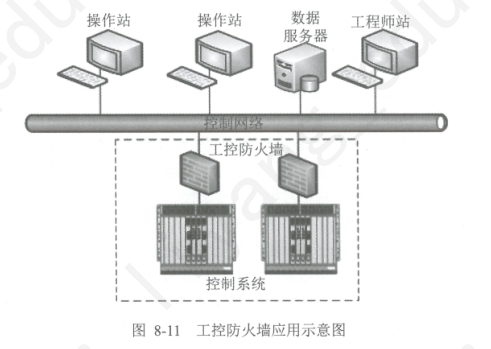

工控防火墙技术

• 一种用于保护工业设备及系统的网络安全机制

• 原理:通过工控协议深度分析,对访问工控设备的请求和响应进行监控,实现工控网络的安全隔离和现场操作的安全保护

• 工控协议:Modbus TCP、IEC61850、OPC、Ethernet/IP和DNP3协议

下一代防火墙技术

• 除传统防火墙功能外,还具有:

• 应用识别和管控

• 入侵防护(IPS)

• 数据防泄漏

• 恶意代码防护

• URL分类与过滤

• 带宽管理与Qos优化

• 加密通信分析

防火墙共性关键技术

• 深度包检测(DPI):对包的数据内容及包头信息进行检查分析,运用模式(特征)匹配、协议异常检测等方法

• 操作系统

• 网络协议分析

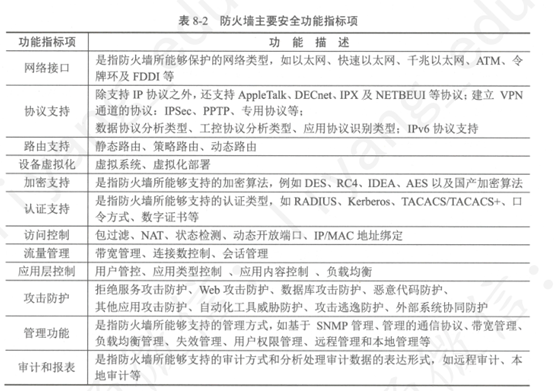

防火墙主要技术指标与产品

• 防火墙主要产品

o 网络防火墙、Web应用防火墙、数据库防火墙、主机防火墙、工控防火墙、下一代防火墙、家庭防火墙

• 防火墙主要技术指标

o 安全功能要求

o 性能要求:最大吞吐量、最大连接速率、最大规则数、并发连接数

o 安全保障要求:主要包括开发、指导性文档、生命周期支持、测试、脆弱性评定

o 环境适应性要求

o 防火墙自身安全要求

防火墙技术应用

• 防火墙应用场景类型

o 上网保护、网站保护、数据保护、网络边界保护、终端保护、网络安全应急响应

• 防火墙部署基本方法

o 根据安全策略要求,将网络划分成若干安全区域

o 在安全区域之间设置针对网络通行的访问控制点

o 针对不同访问控制点的通信业务需求,制定相应的边界安全策略

o 依据控制点的边界安全策略,采用合适的防火墙技术和防范结构

o 在防火墙上,配置实现对应的网络安全策略

o 测试验证边界安全策略是否正常执行

o 运行和维护防火墙

• 案例

o IPtables防火墙应用参考、Web应用防火墙应用参考、包过滤防火墙应用参考、工控防火墙应用参考见P176-P82

浙公网安备 33010602011771号

浙公网安备 33010602011771号