x32dbg 手动脱NsPack 壳

记一下步骤

文件名字(太长遂改):1111.exe

文件来源:攻防世界Reverse三星题,crackme

工具选择:下载的文件出现病毒报错,一开始是用OD脱壳,但是修复表的时候,无法运行程序,所以改用x64

脱壳方法:ESP

在PE中

在die中

发现存在NsPack壳

丢到x32dbg中

找到程序代码入口

F8到call指令一行,右键esp,在内存窗口追踪

右键内存窗口中的选中的地址,下2字节的硬件访问断点,F9运行,来到下图

F8,实现后面的jmp跳转,来到下图位置

使用Scyall插件

常见的脱壳流程:dbg停在需要脱壳的地址上,点击Scylla的图标启动,会自动为你设定IAT info里的OEP为当前地址,点击dump

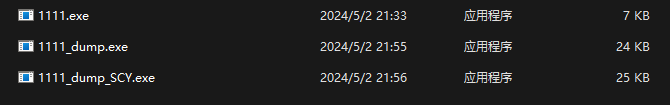

生成1111_dump.exe文件

但是这个文件直接运行是没有东西的,还需要修复表

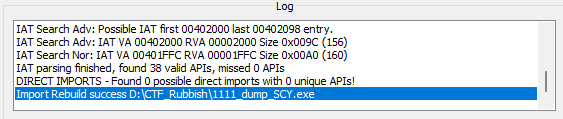

修复导入表:点击IAT Autosearch,有可能提示:高级搜索结果和普通搜索结果不同,是否使用高级搜索结果。一般都选是,接着点Get Imports,自动获取需要修复的函数。我遇到过高级搜索反而搜不到的情况,这时候可以试试点否之后再点Get Imports。确认结果无误后点Fix Dump,选中刚才Dump出的文件,会生成SCY结尾的文件。

选中我们刚刚生成的1111_dump文件,生成新的结尾SYC的文件

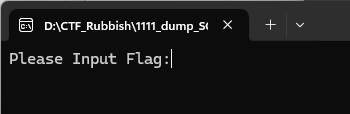

双击1111_dump_SCY.exe,发现可以运行

证明我们的脱壳成功~

本文作者:C4emc1oudy

本文链接:https://www.cnblogs.com/demo41/p/18170634

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步