攻防世界Misc

2017_Dating_in_Singa

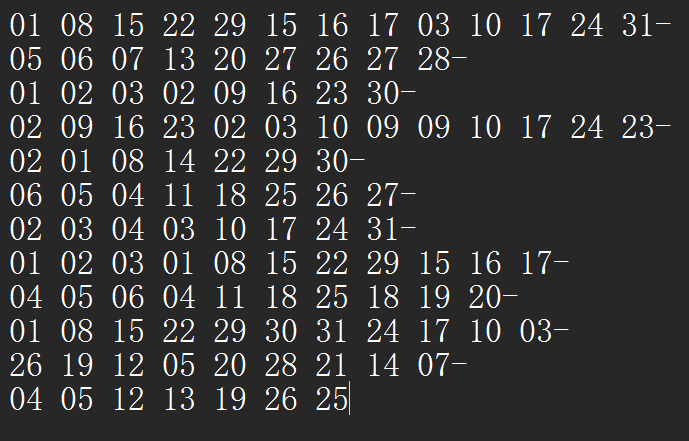

可知两个有用的东西 1. 附件(Calendar for Year 2017 (Singapore)一个日历表)2. 题目描述给了一堆数字

题目描述:

01081522291516170310172431-050607132027262728-0102030209162330-02091623020310090910172423-02010814222930-0605041118252627-0203040310172431-0102030108152229151617-04050604111825181920-0108152229303124171003-261912052028211407-04051213192625

解题:

- 观察数字之间都有

-,分割一下是12行,和12个月刚好对应,大胆猜测数字和日期有关,两个两个一分数字都在31之内

- 在给的日历上将每个数字标记,然后连接起来,得到flag:

HITB{CTFFUN}

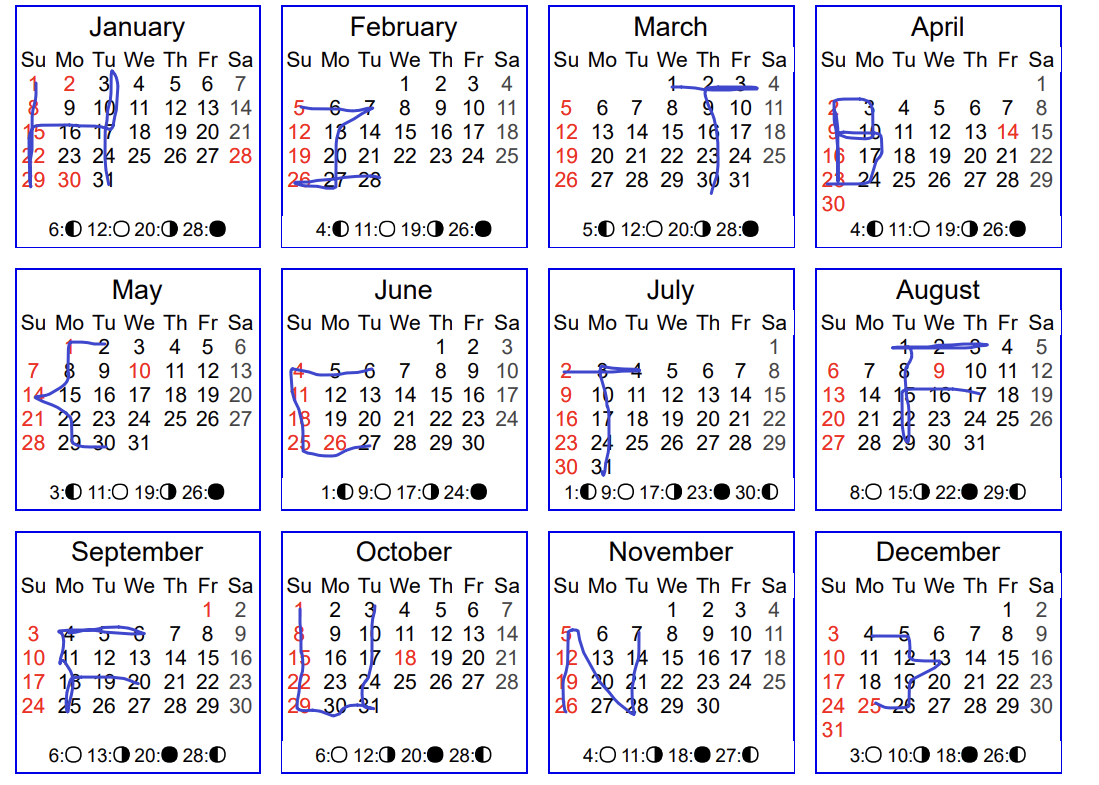

心仪的公司

下载附件是一个压缩包,解压之后里面是一个webshell.pcapng网络数据包

解题:

直接使用CTF-NetA工具分析,得到flag:fl4g:{ftop_Is_Waiting_4_y}

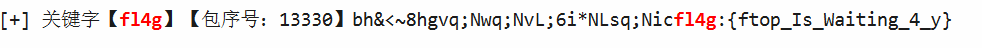

Banmabanma

下载附件是一个png图片

题目描述:

flag格式为flag{xxxx}

解题:

观察图片斑马身体部分像一个条形码,使用解码网站https://online-barcode-reader.inliteresearch.com/得到flag:flag{TENSHINE}

适合作为桌面

解压压缩包之后只有一张png图片

解题:

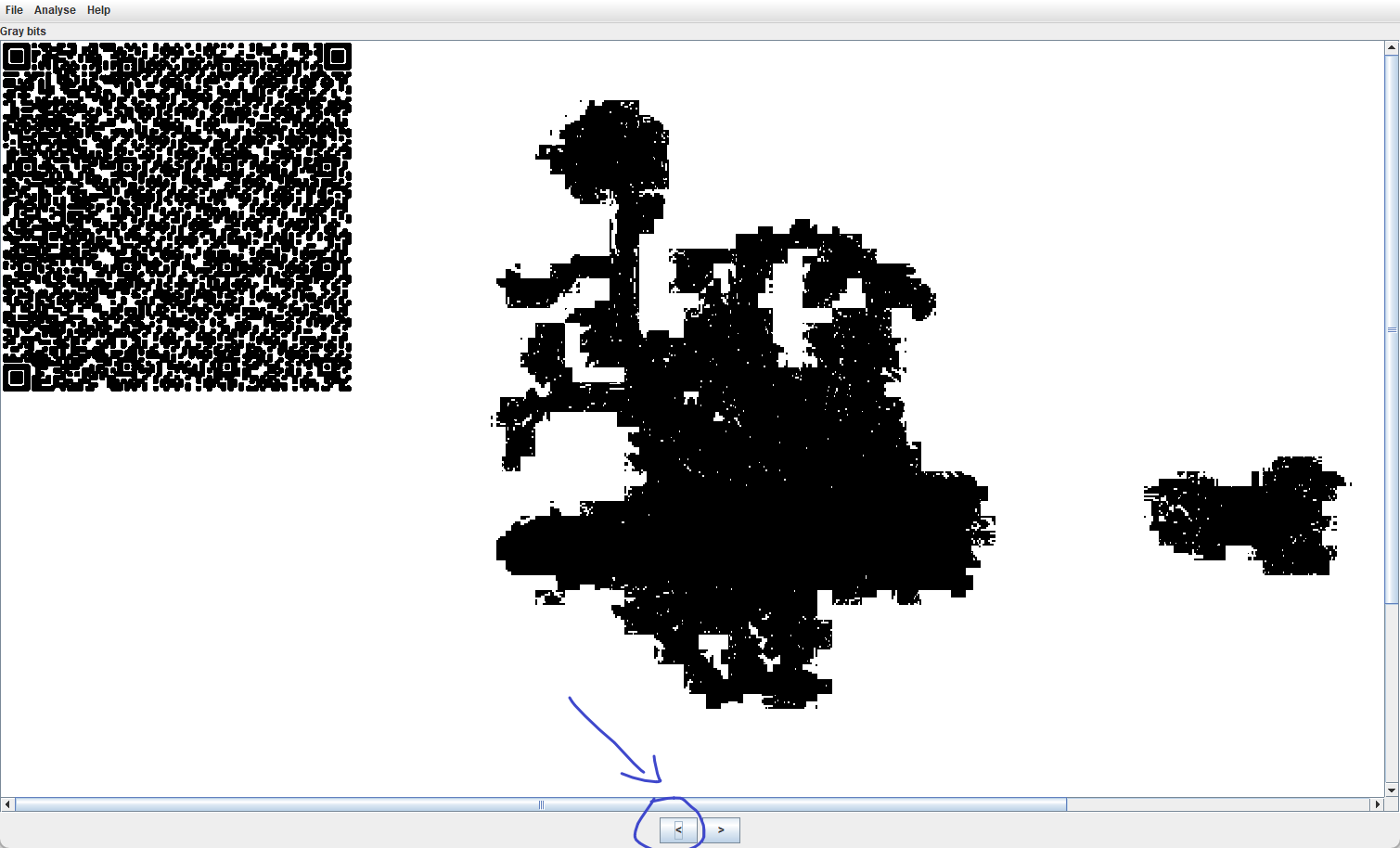

使用010和foremost查看后没用,猜测图片隐写,将图片使用stegsolve查看

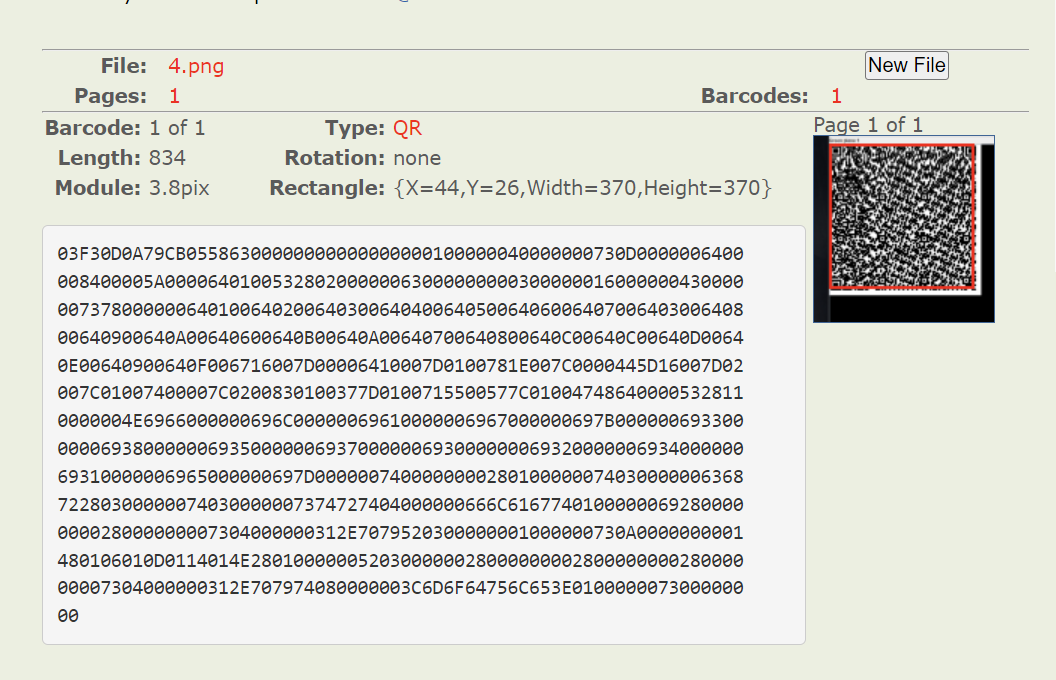

打开尝试不同的文件通道,按下面左右< >,发现有二维码,截图此二维码,使用解码网站https://online-barcode-reader.inliteresearch.com/扫描后发现一串十六进制字符串(里面有0-10 A-F像是十六进制)

03F30D0A79CB05586300000000000000000100000040000000730D0000006400 008400005A000064010053280200000063000000000300000016000000430000 0073780000006401006402006403006404006405006406006407006403006408 00640900640A00640600640B00640A00640700640800640C00640C00640D0064 0E00640900640F006716007D00006410007D0100781E007C0000445D16007D02 007C01007400007C0200830100377D0100715500577C01004748640000532811 0000004E6966000000696C00000069610000006967000000697B000000693300 0000693800000069350000006937000000693000000069320000006934000000 69310000006965000000697D0000007400000000280100000074030000006368 72280300000074030000007374727404000000666C6167740100000069280000 000028000000007304000000312E7079520300000001000000730A0000000001 480106010D0114014E2801000000520300000028000000002800000000280000 00007304000000312E707974080000003C6D6F64756C653E0100000073000000 00

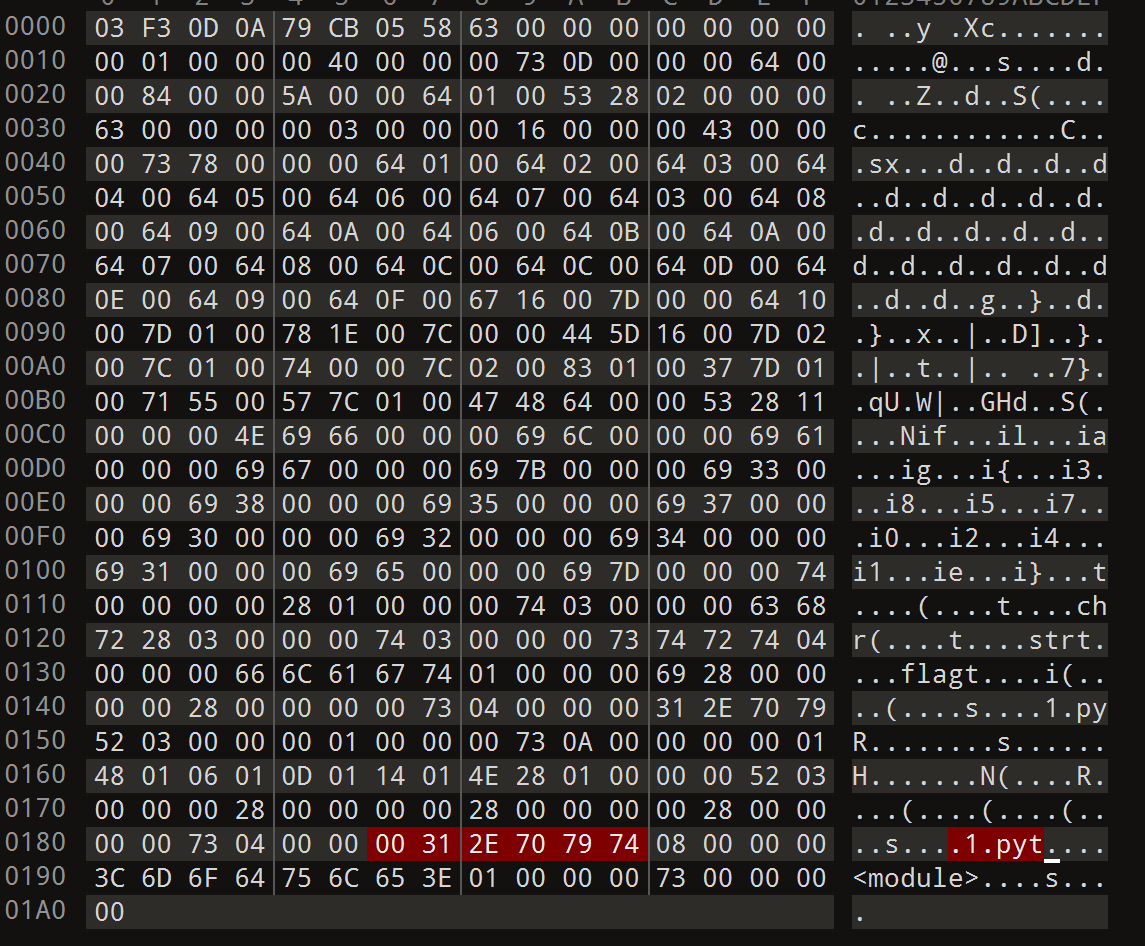

打开010:新建->新建十六进制文件,使用ctrl + shitf + v粘贴

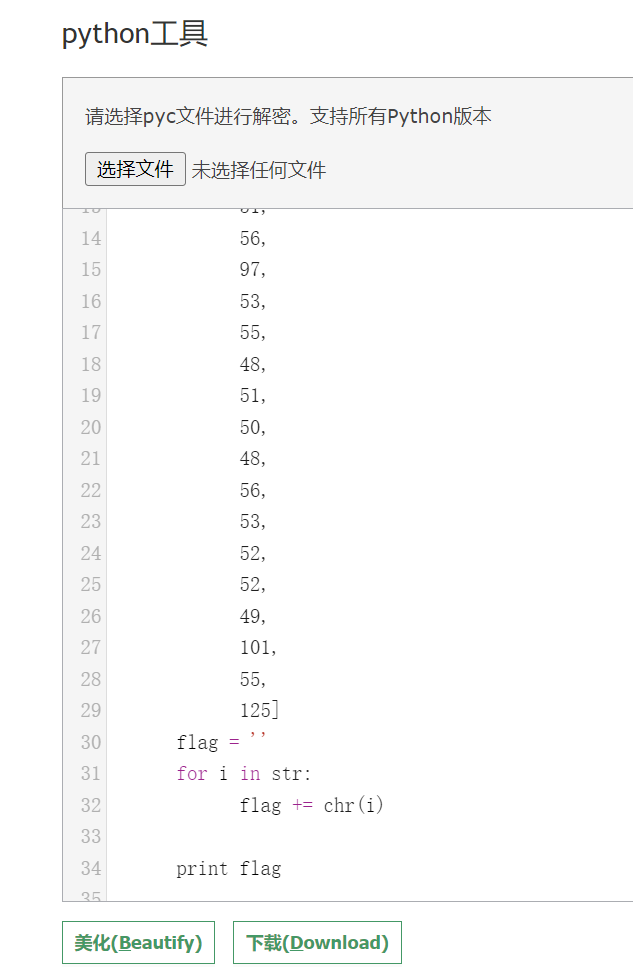

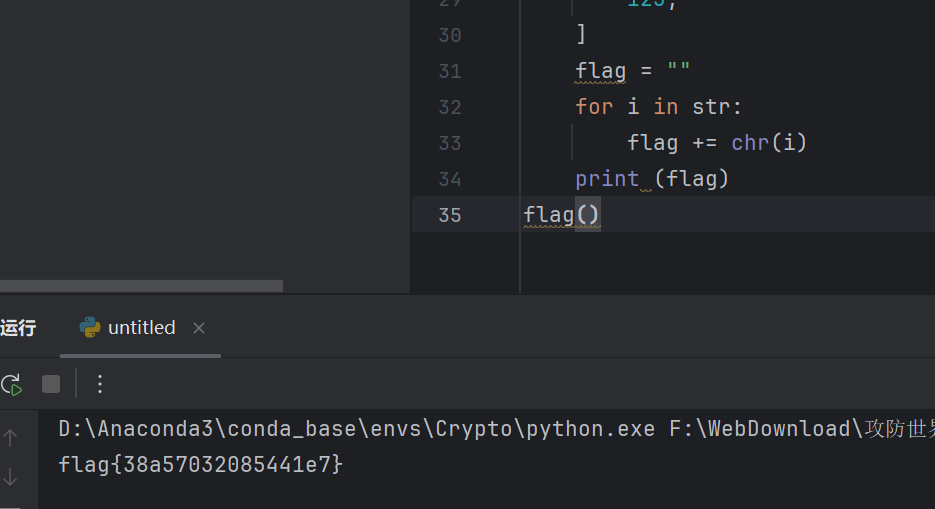

发现里面有flag,.py,.pyt后缀,查资料后发现是python编译后的.pyc文件,另存为.pyc文件,使用网站https://tool.lu/pyc/对保存的文件进行反编译

下载文件,使用python运行即可得到flag:flag{38a57032085441e7}

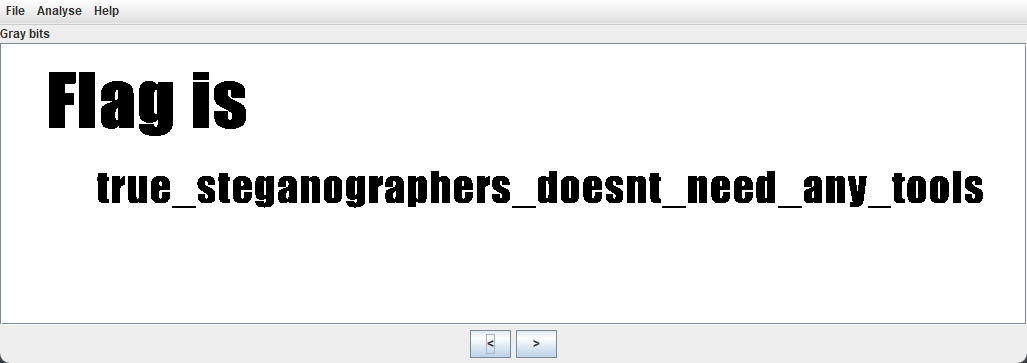

pure_color

下载附件后只有一张空白png图片

题目描述:

格式为flag{xxxxxx}

解题:

使用010和foremost查看后没有有用信息,使用stegsolve查看,按下面左右< >,发现flag:flag{true_steganographers_doesnt_need_any_tools}

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 清华大学推出第四讲使用 DeepSeek + DeepResearch 让科研像聊天一样简单!

· 推荐几款开源且免费的 .NET MAUI 组件库

· 实操Deepseek接入个人知识库

· 易语言 —— 开山篇

· Trae初体验