第十五届全国大学生信息安全竞赛ez_usb

算是一个misc的小取证,BUUCTF和其他平台也都有这个题目的类似的题目,这个题目也就是加以修改,但是却是变得还是比较阴间的。

正文:

第十五届全国大学生信息安全竞赛 misc-ez_usb

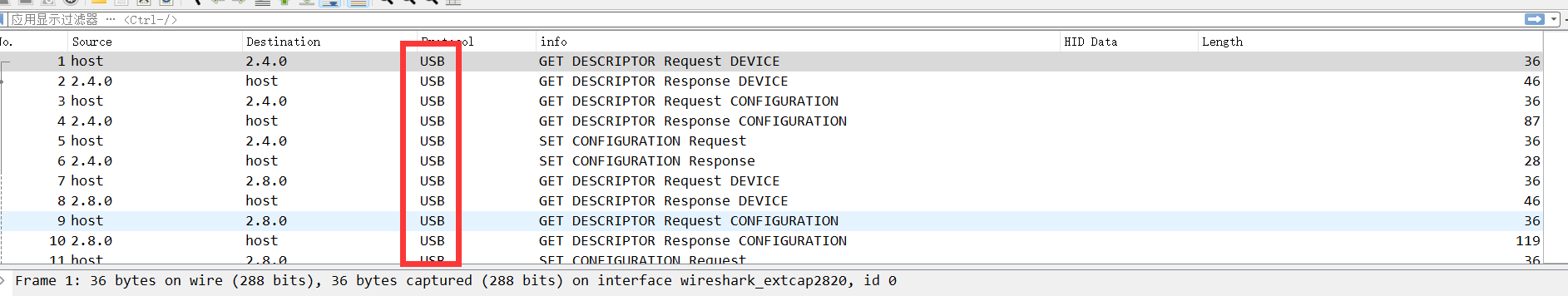

使用wireshark文件打开指定的题目的数据流量包,根据题目知道这是usb的流量包,常见的就是两种,“鼠标”和“键盘”两种数据流

按照之前做过的题目,可能就是直接想到的就是使用tshark工具进行数据的提取,没有错,上来使用tshark提取可以得到一个压缩包,但是需要密码,回到流量数据包可以看到数据是不一样的,大概是怀疑是存在两个键盘的数据,所以是需要进行分别提取才可以获得全部的信息,这里也可以使用tashrk工具,使用-Y的工具进行过滤,但是我没有成功,感兴趣的可以自己去试一下哈。我这里使用的是分别提取两个键盘的数据。

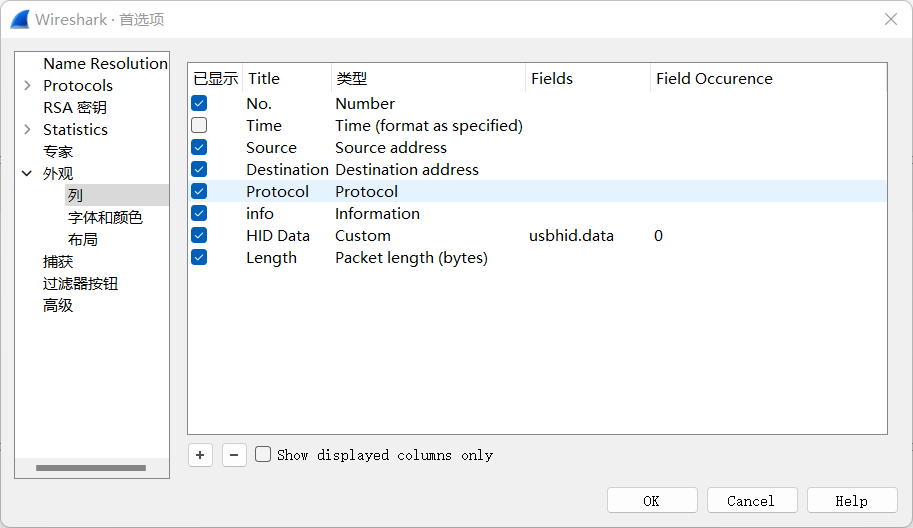

首先是wireshark的显示设置(因为分别提取是使用输出csv文件,所以要在设置里面将数据流的全部信息尽可能都显示出来)

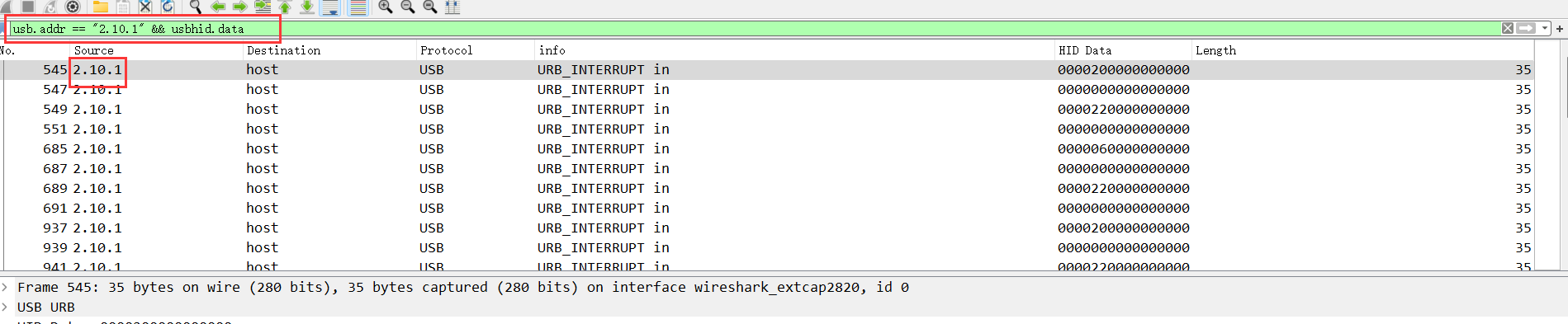

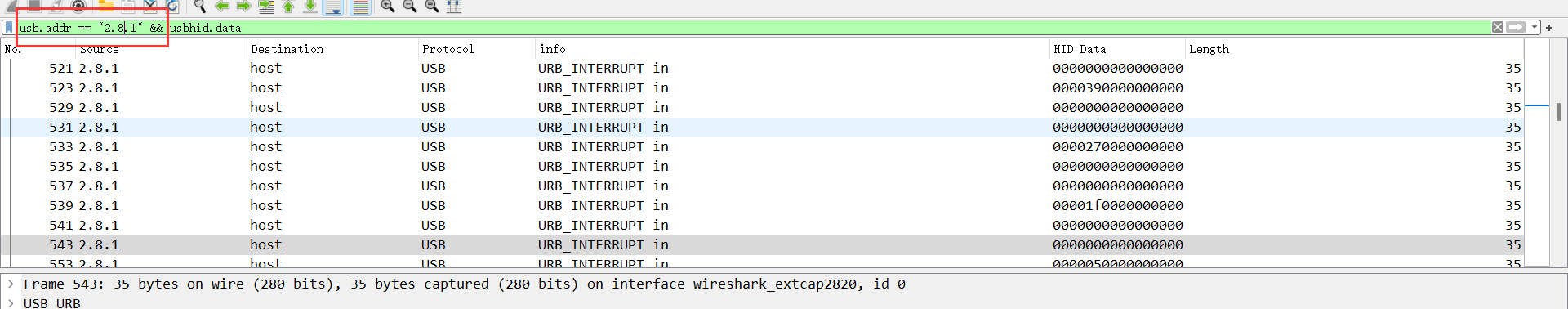

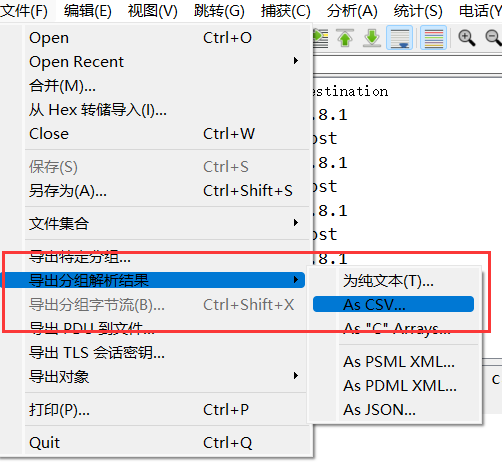

然后就是使用wireshark将两个键盘的数据流分别导出来

先输入过滤协议将两个键盘的数据流过滤出来

导出为csv文件,因为csv是表格文件,方便观察,然后使用一个不是很常见的命令将我们导出来的两个csv文件转成使用tshark工具提取出来的样子

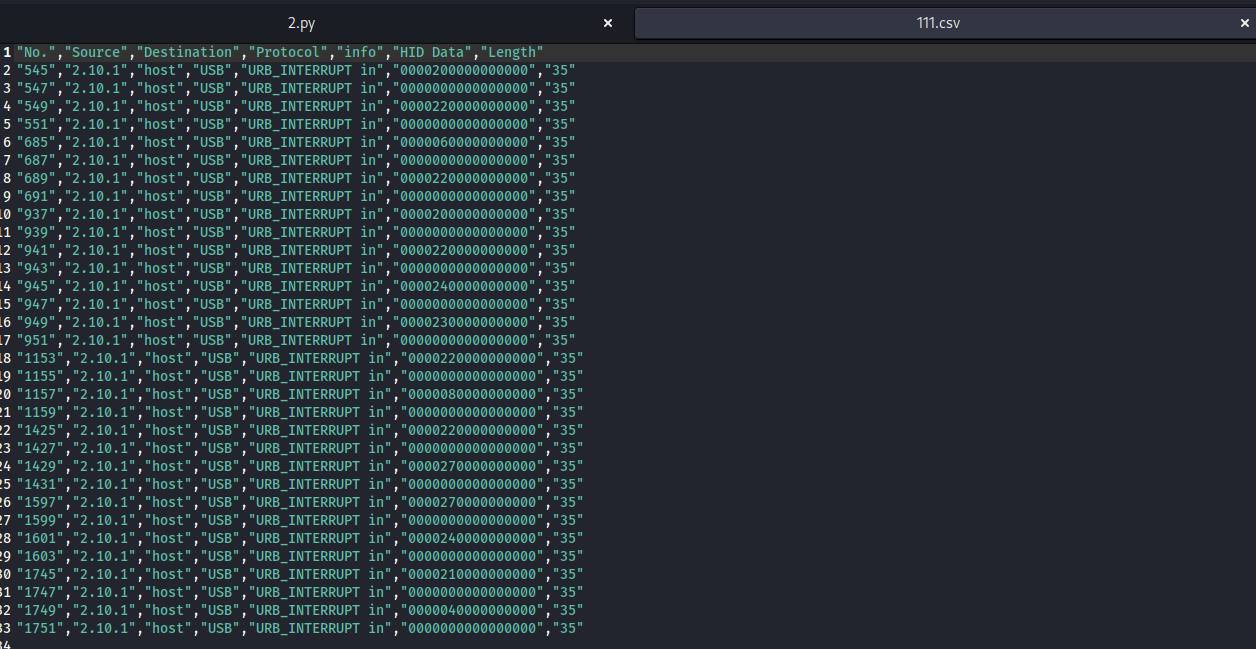

这是导出来文件的样子

使用命令分别将刚才导出的两个文件转换

cat 111.csv | cut -d "," -f 7 | sed ':a;N;$!ba;s/"//g' > HEXDUMP.txt

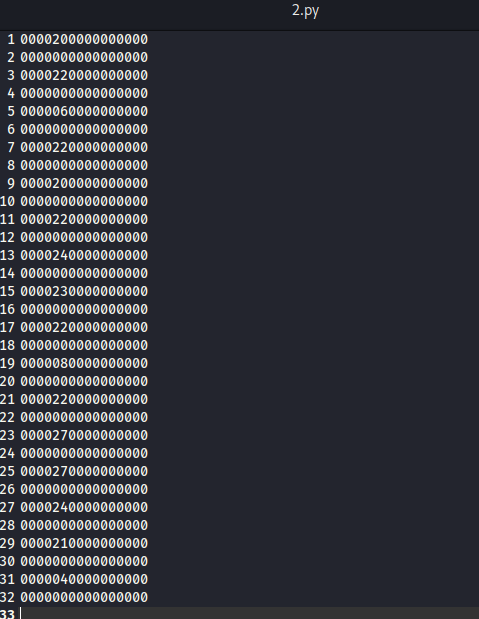

这是转换之后的样子

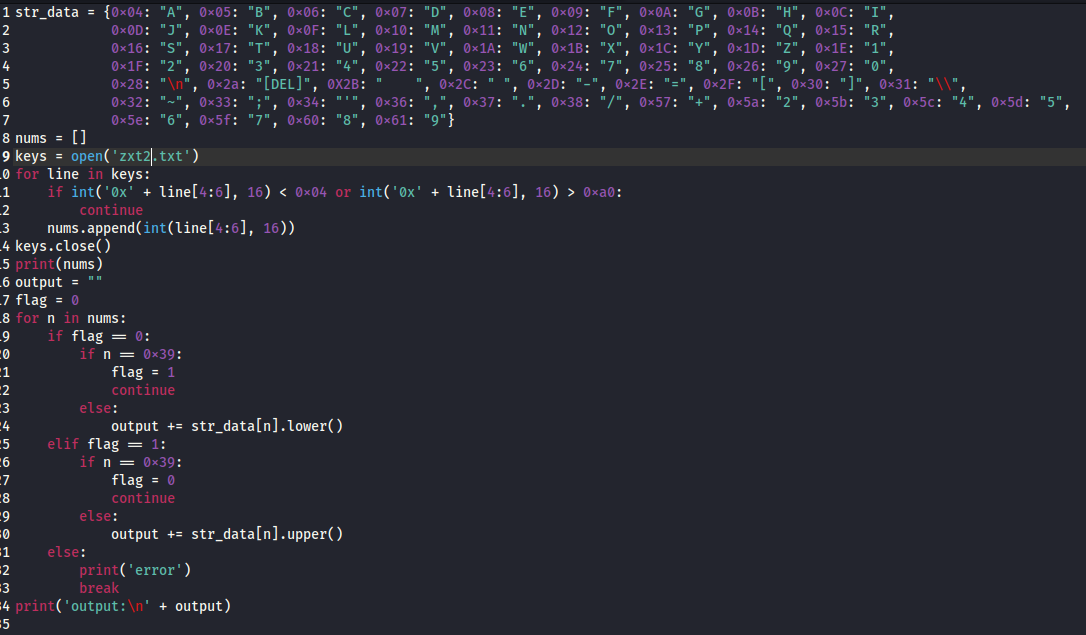

然后就是使用脚本将转换之后的流变成敲击的字符(这里说一下,usb协议的数据流,八个字节是键盘的四个字节是鼠标的)

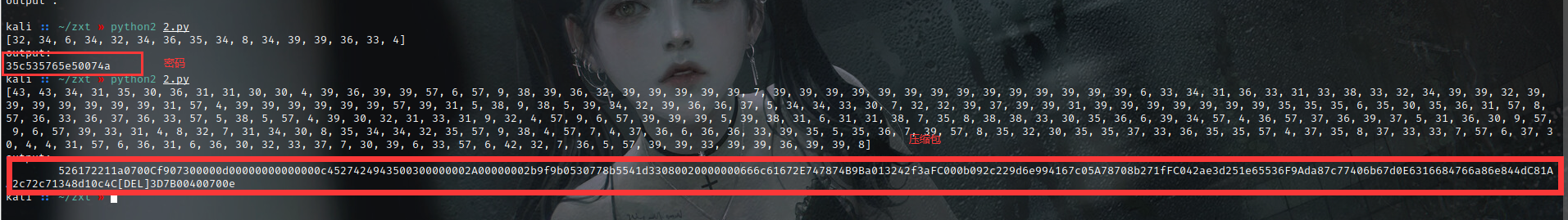

这是运行之后得到的,一个是rar压缩包的16进制,然后另一串是不知道是什么的字符

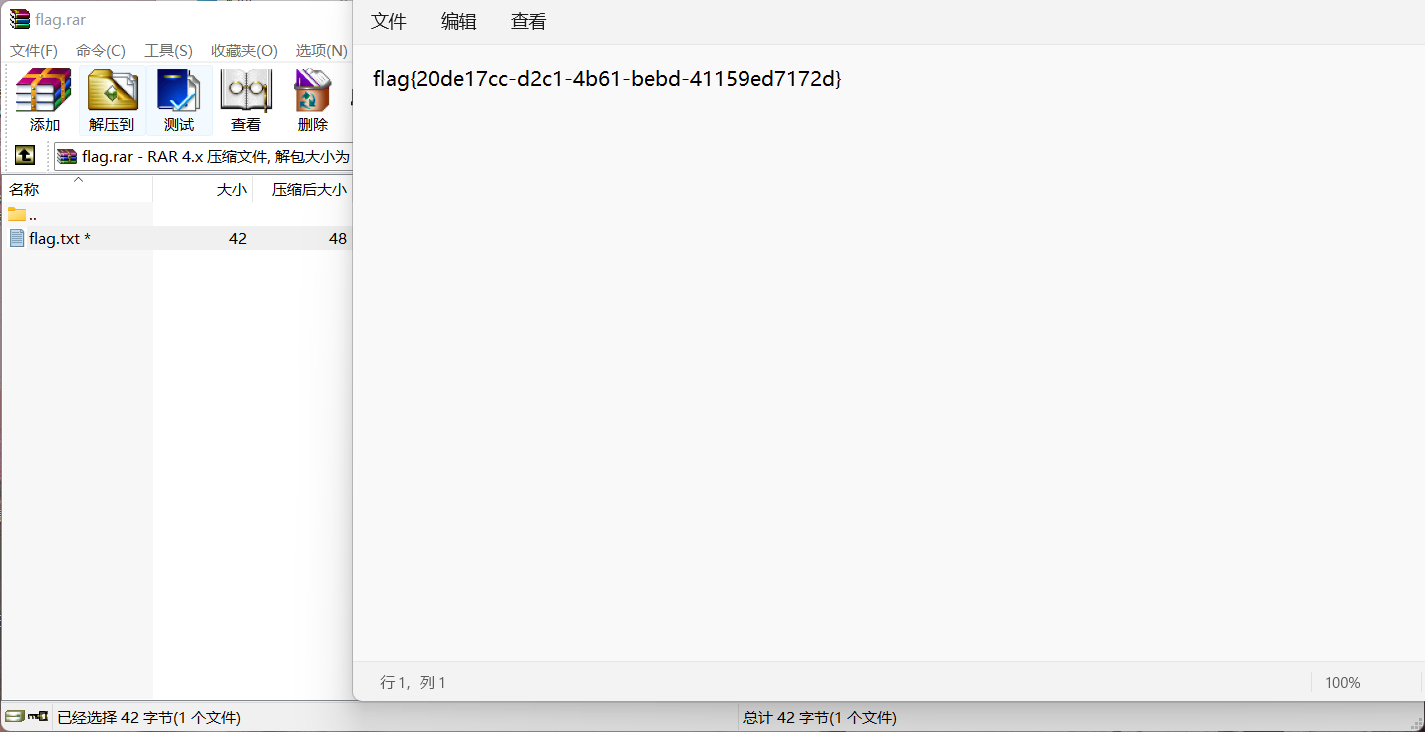

提取出来的话,最后是将这个16进制转成rar的压缩包之后打开解压是需要密码的,然后就将刚才上面得到的不知道的字符输入进行解压,正常解压然后得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号