ctf.show-misc31

(感谢阿姨)这个misc还是属于比较阴间的,并且学到了一个新的编码形式,直接开搞

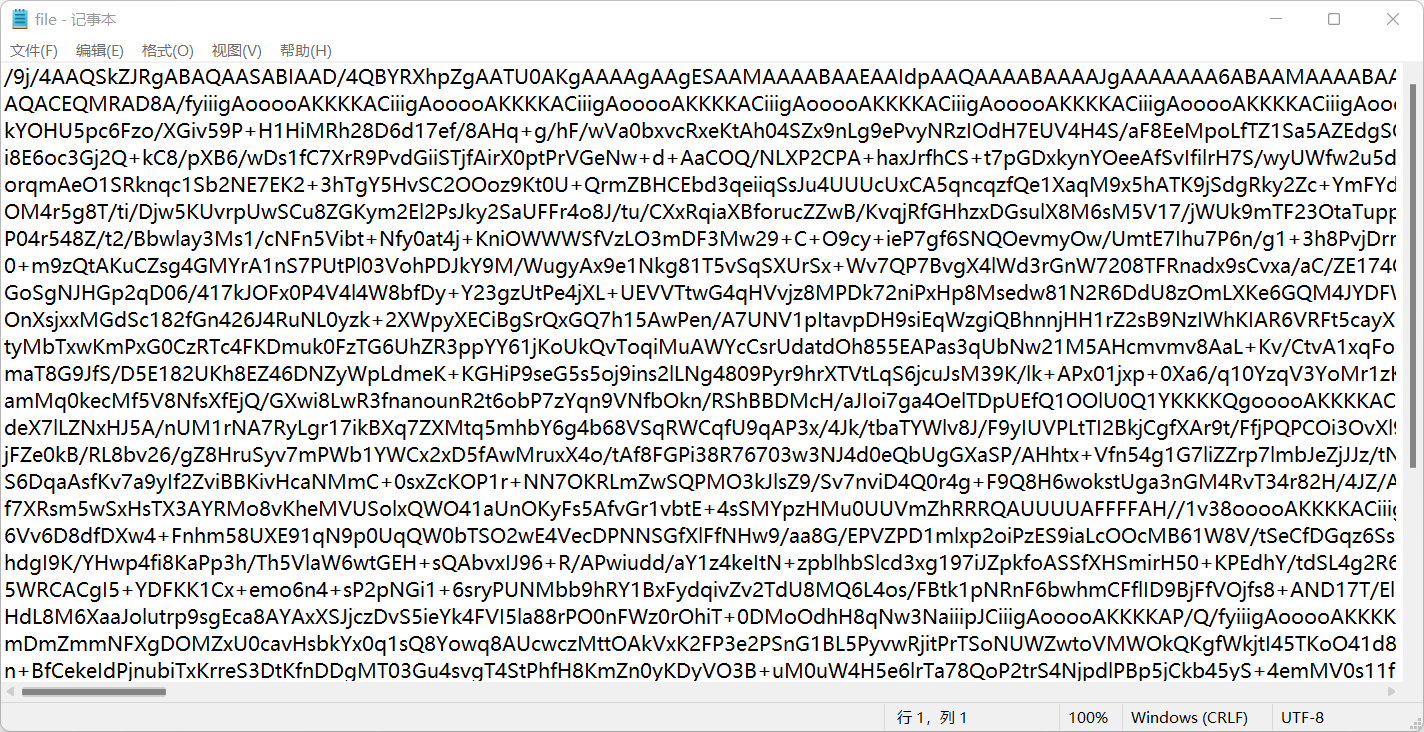

下载附件得到压缩包,解压需要密码,可以看到没有输入密码解压也是得到了一个“file”文件,以txt的方式打开之后得到一大串的编码

菜狗一观,便知是base64转换图片,使用工具转换得到一个图片(或者使用在线网站,那么你比赛的时候呢【狗头滑稽】)

可以看到的是在图片上有dlddddhm,使用得到的这个解压压缩包,还是没有完全正确,但是解压出来了其他的文件,pdf也是被解压出来,打开查看是。。。(菜狗哽咽)

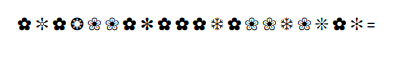

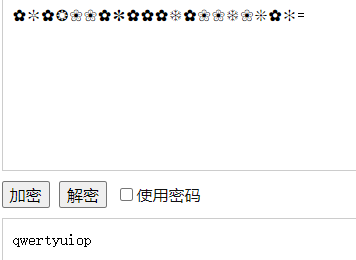

这里是学到的新的编码知识,看了别的师傅的wp知道是花朵编码(。。。),解码之后得到另一串字符

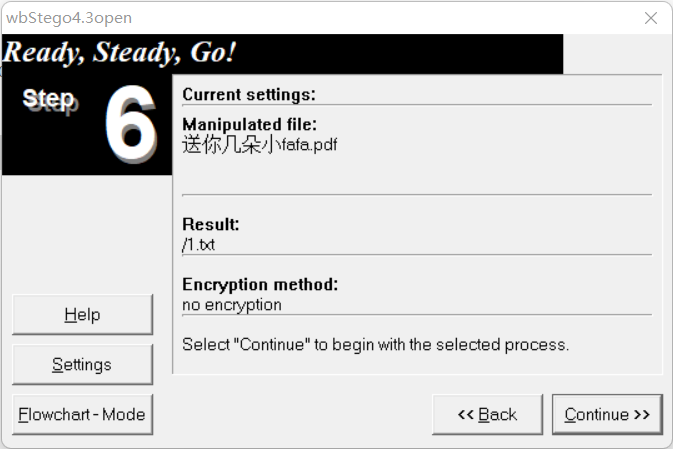

得到直接就是输入到压缩包,然后发现是错的,那就说明这个并不是压缩包的密码,但是应该也是有其他的用处,下面说是有也不是,之前做过一个用这个工具弄的题目“wbStego4open”,

得到一个txt文件,(怎么判断的呢,感兴趣的可以将pdf转换成word的文档尝试一下,发现内存就会变小很多)

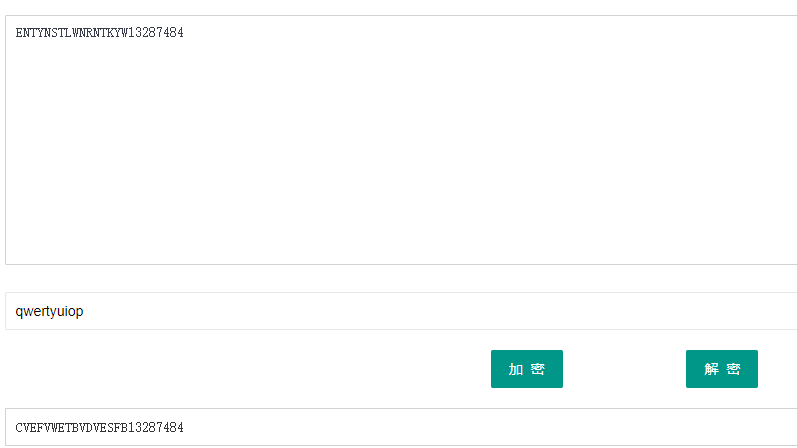

打开txt又是一串字符,再回想刚才得到那个字符,然后在刚才解压得到还有一首歌,听过林俊杰的都知道是“关键词”,然后就想到是关键字加密,正好还有刚才得到的一串字符,很有可能就是解密的密钥,解密之后得到真正的压缩包的密码

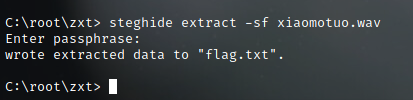

解压得到全部的文件之后,就只有一个wav的文件是没有处理过的了,又是wav,直接就是上steghide,一个可以将文件隐藏到图片或者音频内的工具,当然也是可以分离出来的

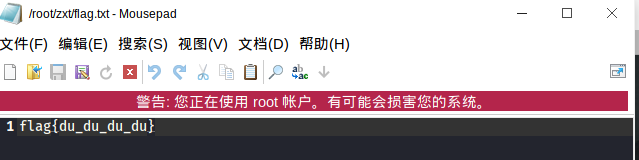

使用命令steghide extract -sf xiaomotuo.wav需要输入密码,输入文件名小摩托之后成功分离flag.txt文件,打开就是flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号