提名者训练

相信这已经是一个老环境了,作为菜狗的只能做这种比较老的环境了,而且还没有研究透彻,就想着先把已经研究好的写出来一个博客,后面如果有新的学习成果就接着更新,话不多说,开始菜狗之旅

映入眼帘的就是一个搜索框和一个登录的地方,点击其他的地方查看回显,在页面的最下面有一个比较明显的命令执行

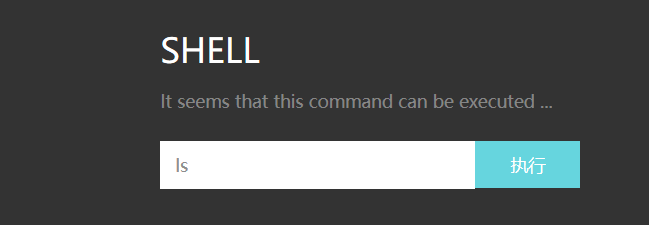

主要就写这个了,其他的漏洞就大概的说一下,这个命令执行直接执行ls也就可以直接查看当前文件夹下在全部文件

当前的文件夹下面是没有flag这样的敏感文件的,直接向上层目录进行翻页查看,发现直接执行“ls /”也不会报错也不会出现404的界面,但是会直接跳到一个空白的界面什么东西也没有,所以怀疑是不是过滤了空格还是过滤了“/”,使用命令“ls${IFS}/”进行绕过,得到上层目录的回显,

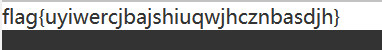

看到了一个realflag.txt的文件,尝试进行查看,但是和刚才一样回显了一个空白的界面,根据上一条得到命令就可以知道应该是绕过去了其他的字符,那这次就只能是绕过了关键字,尝试使用“*”型号去匹配一下“flag”关键字,还是没有回显flag,那就还是过滤了其他的关键字,更换查看文件内容的命令,一般有“tac,more,less,cat等等”可以多进行尝试几个,输入命令tac${IFS}realf*,果然得到了flag内容

下面再尝试一下一开始看到的搜索框,这里就大概的测试一下,是存在sql注入的,然后使用sqlmap梭哈一下,没有出来啊(手动狗头,着实不想手工),如果有兴趣的可以进行尝试一下,在博客最下面会放一下环境的连接。

在尝试一下右上角的登录,好家伙,直接就admin,然后万能密码直接就上来了(菜狗懵了),登录成功之后显示的是admin的账户,在最下面是可以进行一个文件上传,菜狗这边进行简单的一个小测试

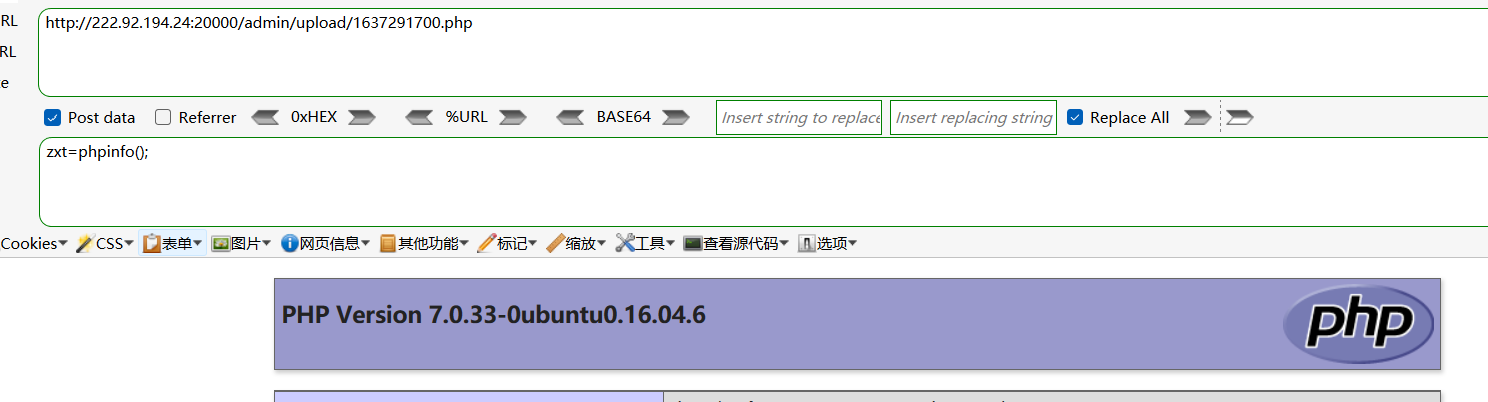

没有任何过滤直接就是上传上去了,注意一下上传的文件会被重新命名就好了,还要注意一下的就是上传的路径,在刚才的上传界面的实在“admin/upload.php”下面的,所以在访问上传的文件或者是利用上传文件的时候要注意要在前面加上一个admin的文件夹

可以看到这样就是可以进行执行了,也可以直接用菜刀或者蚁剑连接一下就可以了,这边也就不做演示了

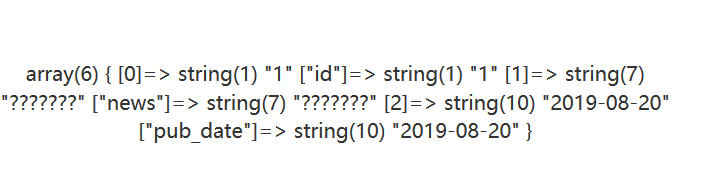

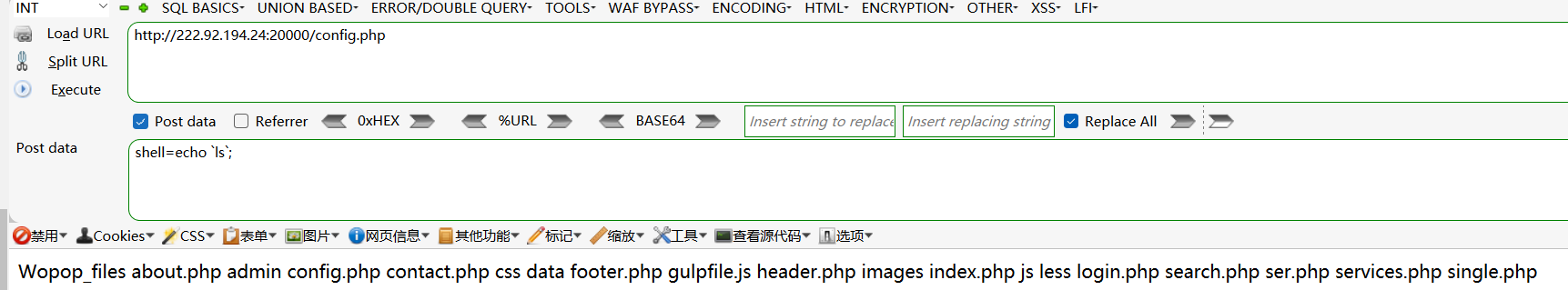

然后再使用扫描目录的使用,发现了一个预留的后门漏洞,是config.php,可以直接进行执行命令查看文件,

这里面需要特别注意的就是执行的命令是需要使用反引号的,如果使用单引号就是直接打印出我们输入的,大概就是这样,菜狗暂时只可以找到这四个,欢迎各位大佬来交流

欢迎一起来交流,可以Q企鹅或者其他的联系方式,一起学习共同进步