IPsec

个人博客地址

IPsec技术是为解决互联网上数据传输安全性所提出的一项技术,可以有效解决数据被窃取,篡改等安全性问题

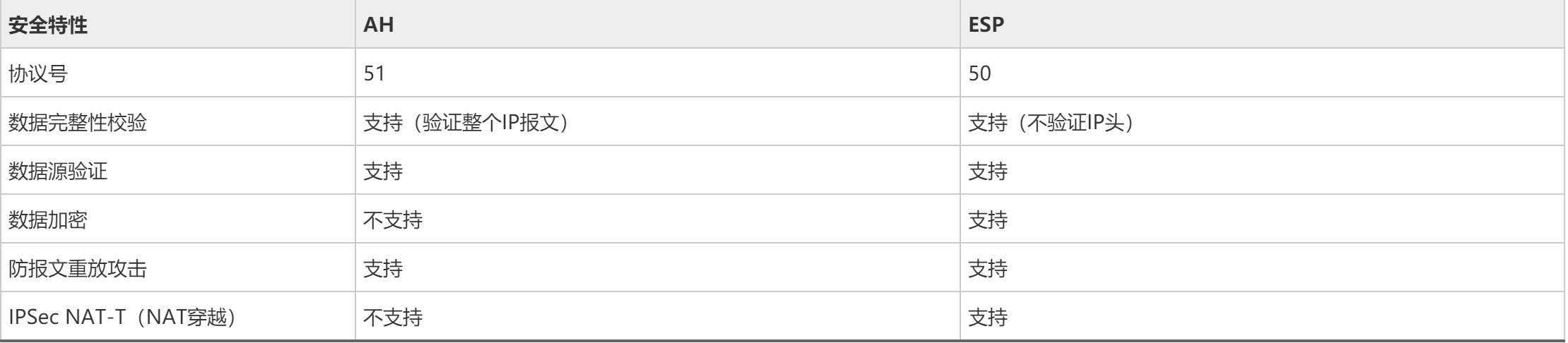

IPsec使用AH和ESP两种安全协议,两种安全协议主要区别在于

AH与ESP对比,AH把整个数据包,包括IP头部全部保护起来,支持整个数据包的完整性与数据源合法性的验证,但是AH不支持对数据进行加密,而ESP支持对数据进行加密,验证,但是不包括ip头部信息,所以现网当作大多使用AH+ESP两种协议进行数据保护

有了安全协议,接着就要考虑数据怎么使用协议进行封装,数据封装有两种方式

传输模式

传输模式大多用于主机与主机间的通信,隧道的源目IP必须和数据的源目IP一致,可以理解为使用公网ip进行数据传输。

隧道模式

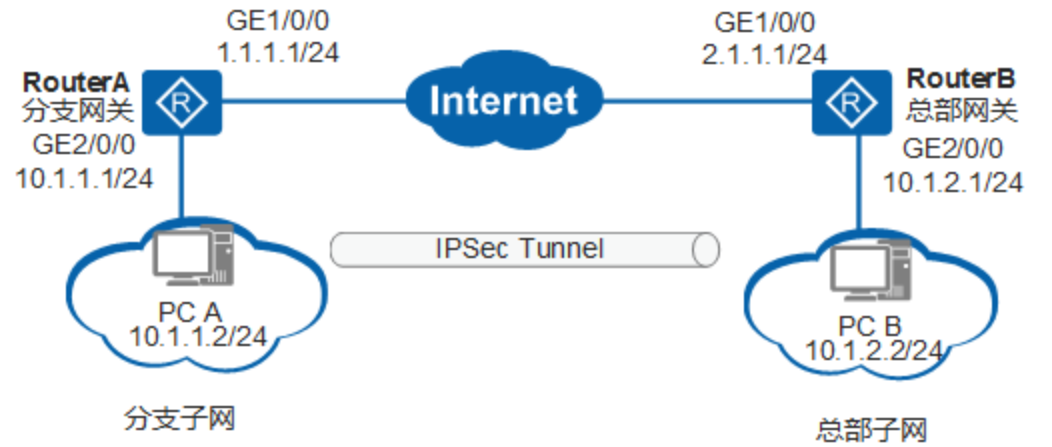

隧道模式可以定义需要保护的数据流,数据流的源目ip地址和隧道的源目ip地址不需要一致,因为隧道模式会在原有ip头部外再新增ip头部,源目ip为公网ip,原始数据包被包裹进新ip包里,相对于传输模式更适合站点与站点间的通信,但是引入了更大的开销

IPsec隧道建立方式

手工

手工建立IPsec隧道适用于节点较少的网络,需要手动配置隧道相关协商参数,如加密方式,密钥等

IKE

引入IKE(互联网密钥交换)协议,用于在互联网上安全的自动交换密钥方式来建立IPsec隧道

IPsec定义需要保护的数据流,同样有两种方式

ACL

使用ACL来定义需要保护的数据流,permit保护,deny不包括,acl可以灵活的筛选数据流

安全框架

使用安全框架是指所有被路由到IPsec三层虚拟接口的数据都会被保护

两种对比起来ACL更灵活,筛选数据流更细化,但是配置繁杂,安全框架配置简单,扩展方便,更适合网络变动较大,路由动态交互的场景

几种配置IPsec的方式分别举例

使用手工方式建立IPsec隧道

基本配置略

R1 配置

#配置R1受保护数据流 acl number 3000 rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255 #配置IPsec安全提议 ipsec proposal dark esp authentication-algorithm sha2-256 esp encryption-algorithm aes-128 #配置安全策略 ipsec policy dark-map 10 manual security acl 3000 proposal dark tunnel local 1.1.1.1 tunnel remote 2.1.1.1 sa spi inbound esp 54321 sa string-key inbound esp cipher %$%$Qh~R#Juv%.vxu.Kf`,7-,.2n%$%$ sa spi outbound esp 12345 sa string-key outbound esp cipher %$%$Qh~R#Juv%.vxu.Kf`,7-,.2n%$%$ #配置静态路由,下一跳指向互联网出口 ip route-static 10.1.2.0 255.255.255.0 1.1.1.2 #接口应用 interface GigabitEthernet1/0/0 ipsec policy dark-map 注意到对端内网ip的静态路由下一跳指向是互联出口,因为在定义了需保护的数据流后,数据流到应用了安全策略的接口后会在原始数据外加一层新的ip头,源目ip都为互联网ip

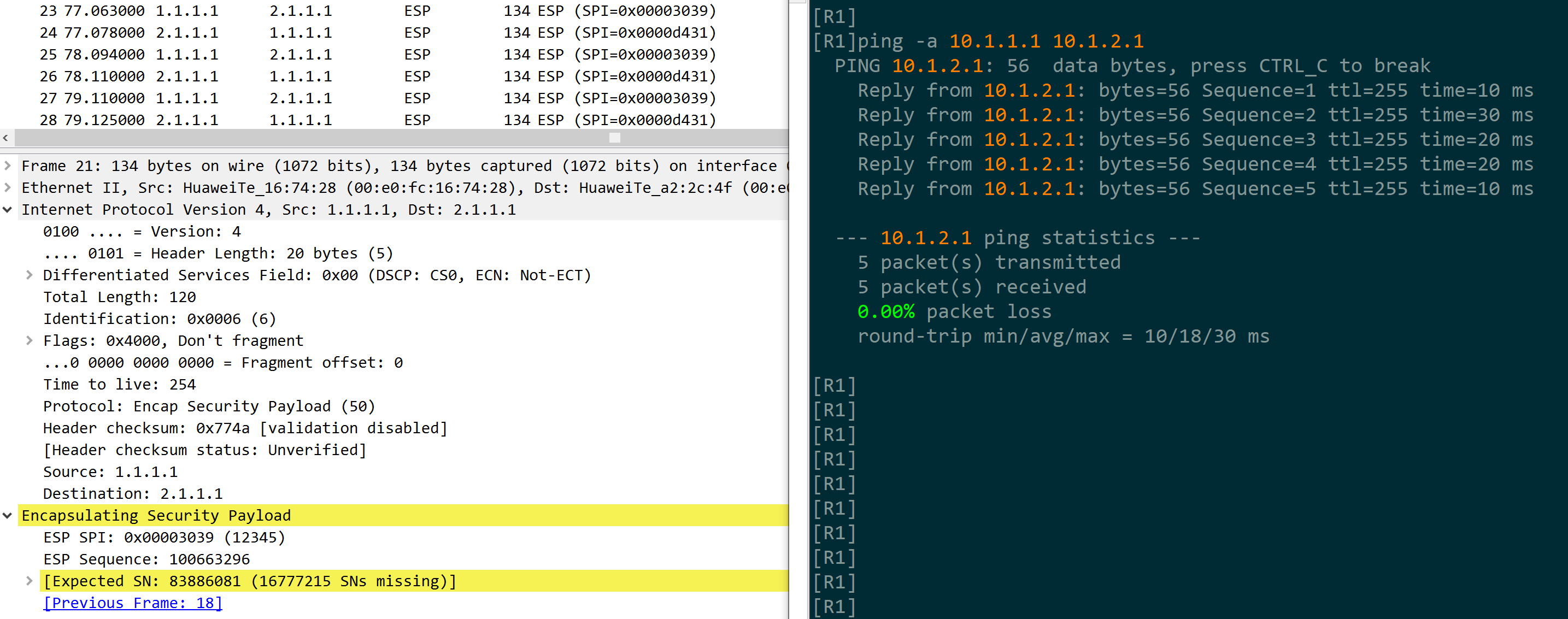

测试

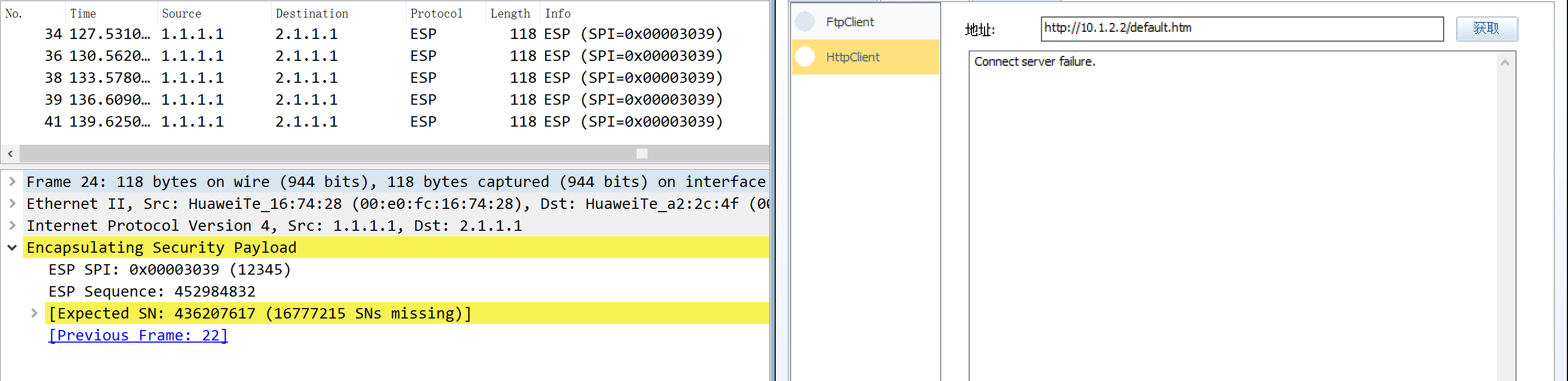

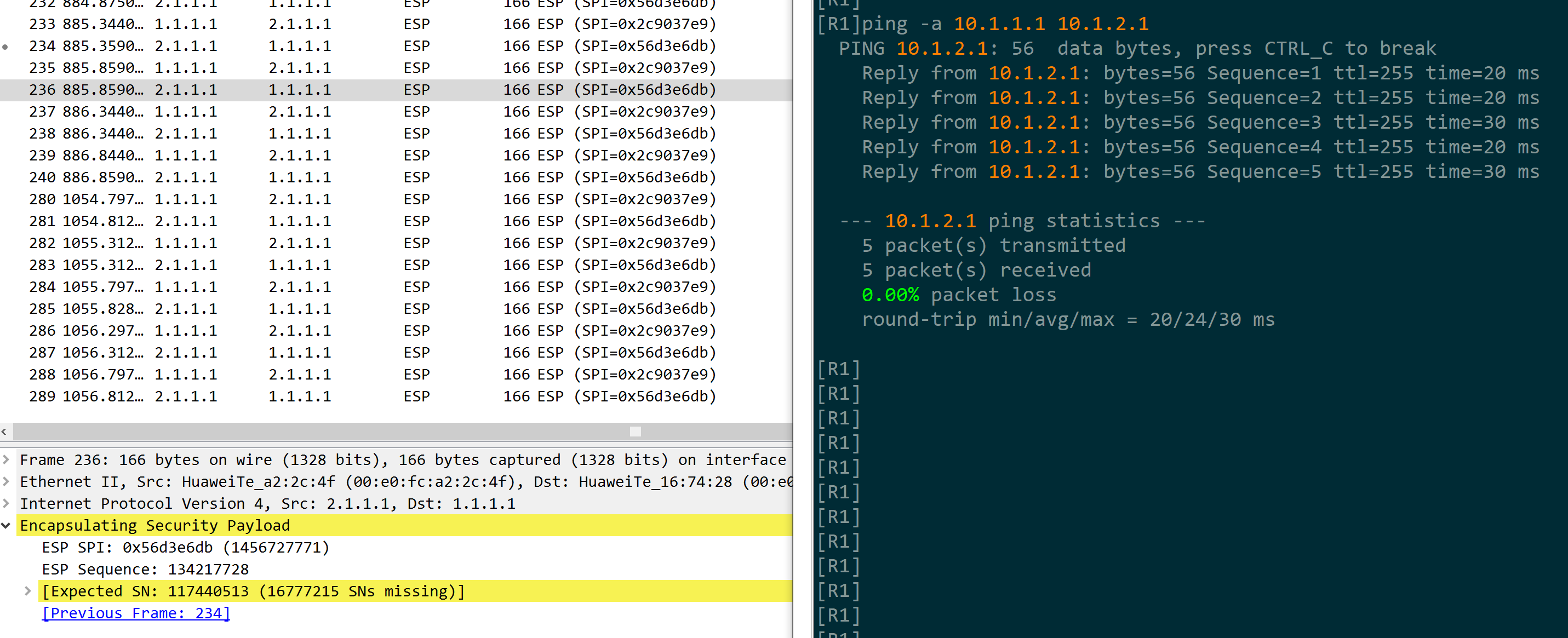

可以看到两端内网现在已经可以互通,且新增源目ip为公网ip的ip头部,原始icmp,http的数据已经被ESP加密

通过IKE方式建立IPsec隧道,参数默认

#配置ipsec安全提议 ipsec proposal dark esp authentication-algorithm sha2-256 esp encryption-algorithm aes-128 #配置IKE安全提议 ike proposal 5 encryption-algorithm aes-cbc-128 dh group14 #配置IKE对等体 ike peer 1 v1 pre-shared-key cipher %$%$Qh~R#Juv%.vxu.Kf`,7-,.2n%$%$ ike-proposal 5 remote-address 2.1.1.1 #配置需要保护数据流 acl number 3000 rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255 #配置IPsec策略 ipsec policy dark-map 10 isakmp security acl 3000 ike-peer 1 proposal dark #配置静态路由 ip route-static 10.1.2.0 255.255.255.0 1.1.1.2 #端口引用 interface GigabitEthernet1/0/0 ipsec policy dark-map

测试

IKE方式与手工方式配置的区别在于IKE方式多了一步配置IKE安全提议,用来保护IKE的数据交换,减少了IPsec安全策略里的预共享密钥和SPI的配置

其数据传输方式和手工配置并没有什么不同

现网中更多的场景是以下场景

公司总部拥有固定ip,分部或合作机构使用动态ip,此时要实现总部被动响应和验证分支的IPsec请求并自动建立IPsec隧道,这种场景下总部可以使用策略模板的方式来配置IPsec,不需要指定peer-address

详细官方文档链接如下

https://support.huawei.com/hedex/hdx.do?docid=EDOC1100037158&id=dc_fd_ipsec_0002&lang=zh

浙公网安备 33010602011771号

浙公网安备 33010602011771号