20212905 2021-2022-2 《网络攻防实践》第一周作业

20212905 2021-2022-2 《网络攻防实践》第一周作业

1.知识点梳理与总结

学习搭建网络攻防环境,提升了实践技术能力。

-

靶机:内置系统和应用程序安全漏洞,并作为目标的主机。基础环境中应包括Windows 2000和Linux操作系统主机。

-

攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。Linux系统平台相较于Windows拥有更多强大的攻击软件,更适合作为攻击机平台。

-

攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析。

-

网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

2.攻防环境搭建详细过程

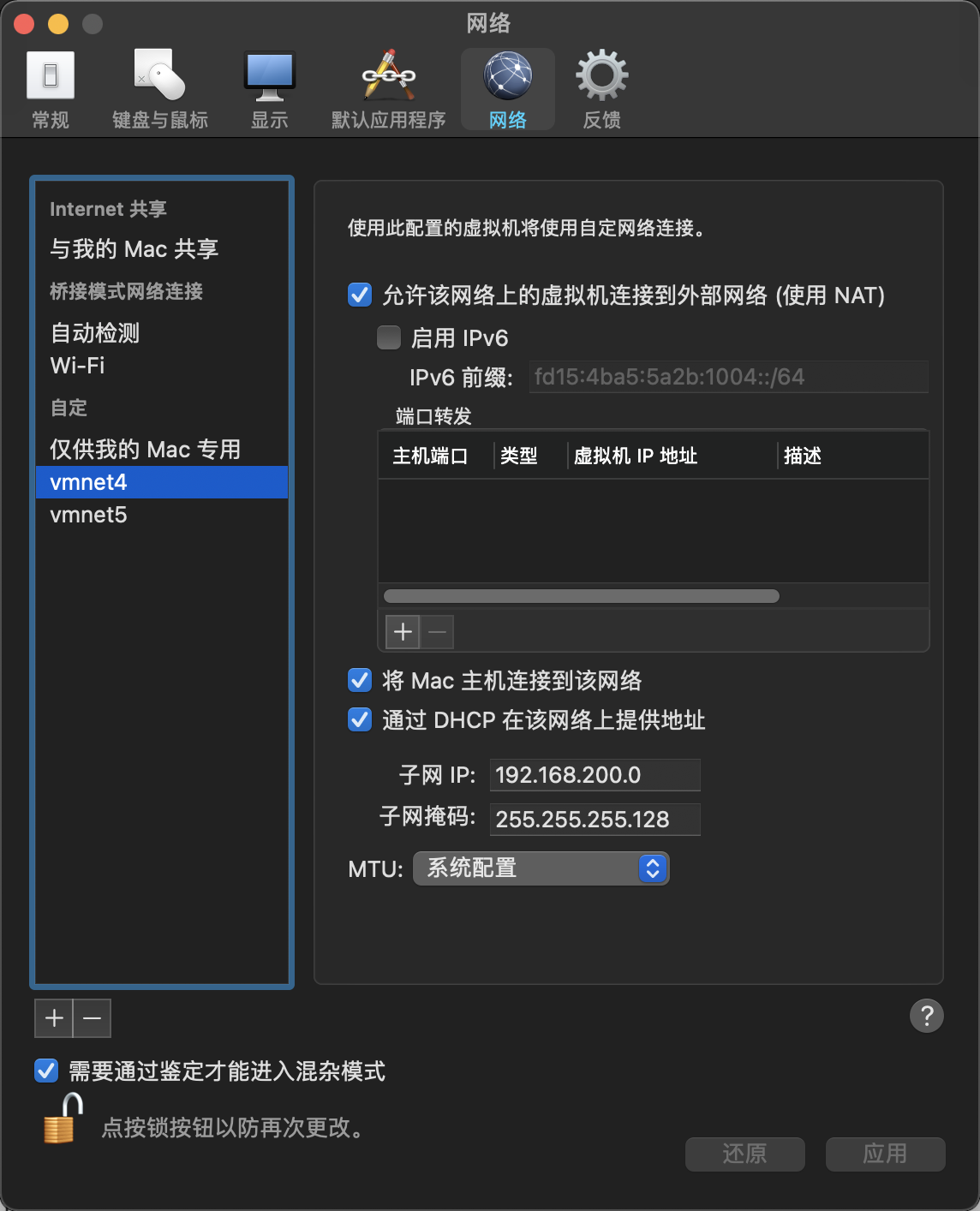

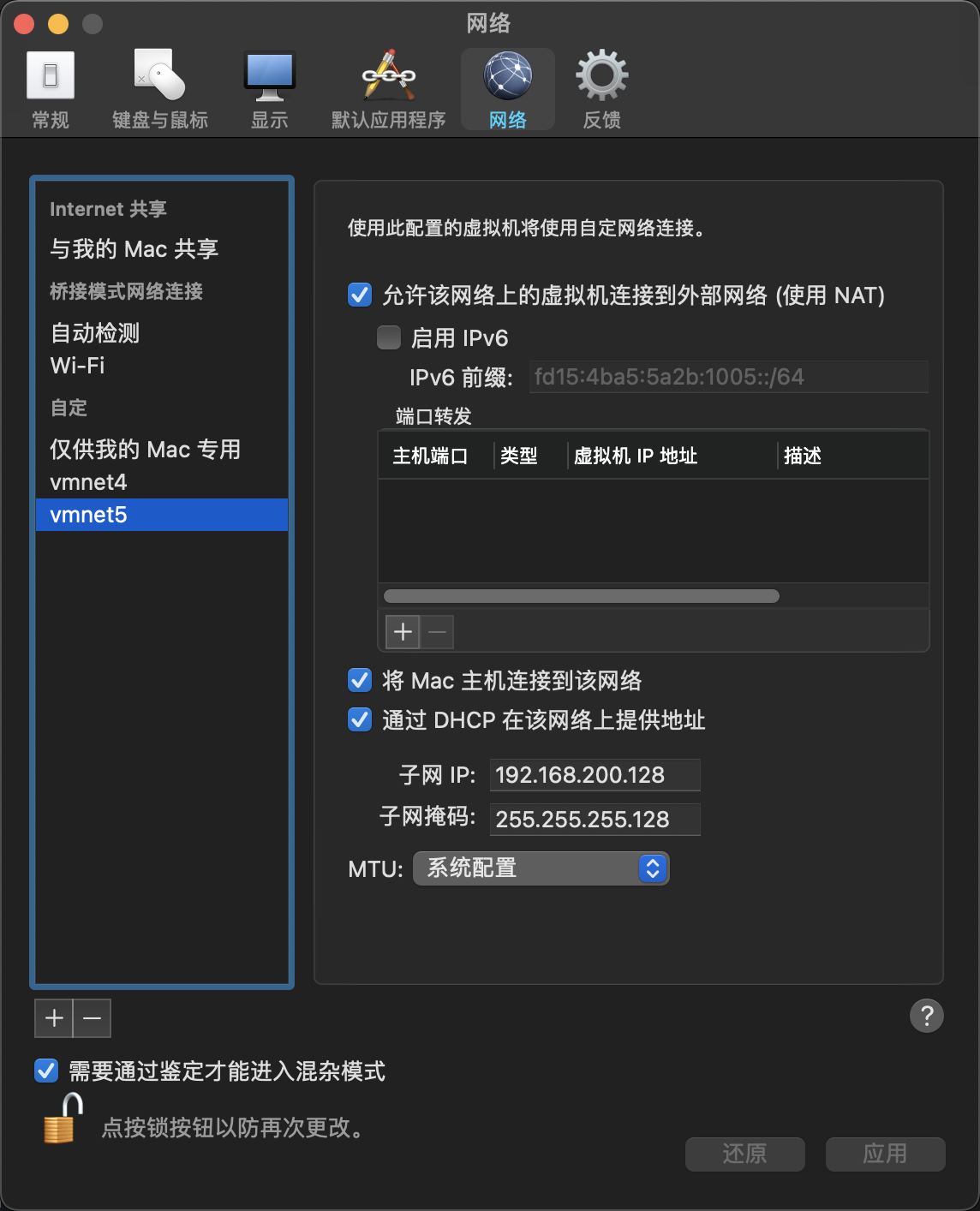

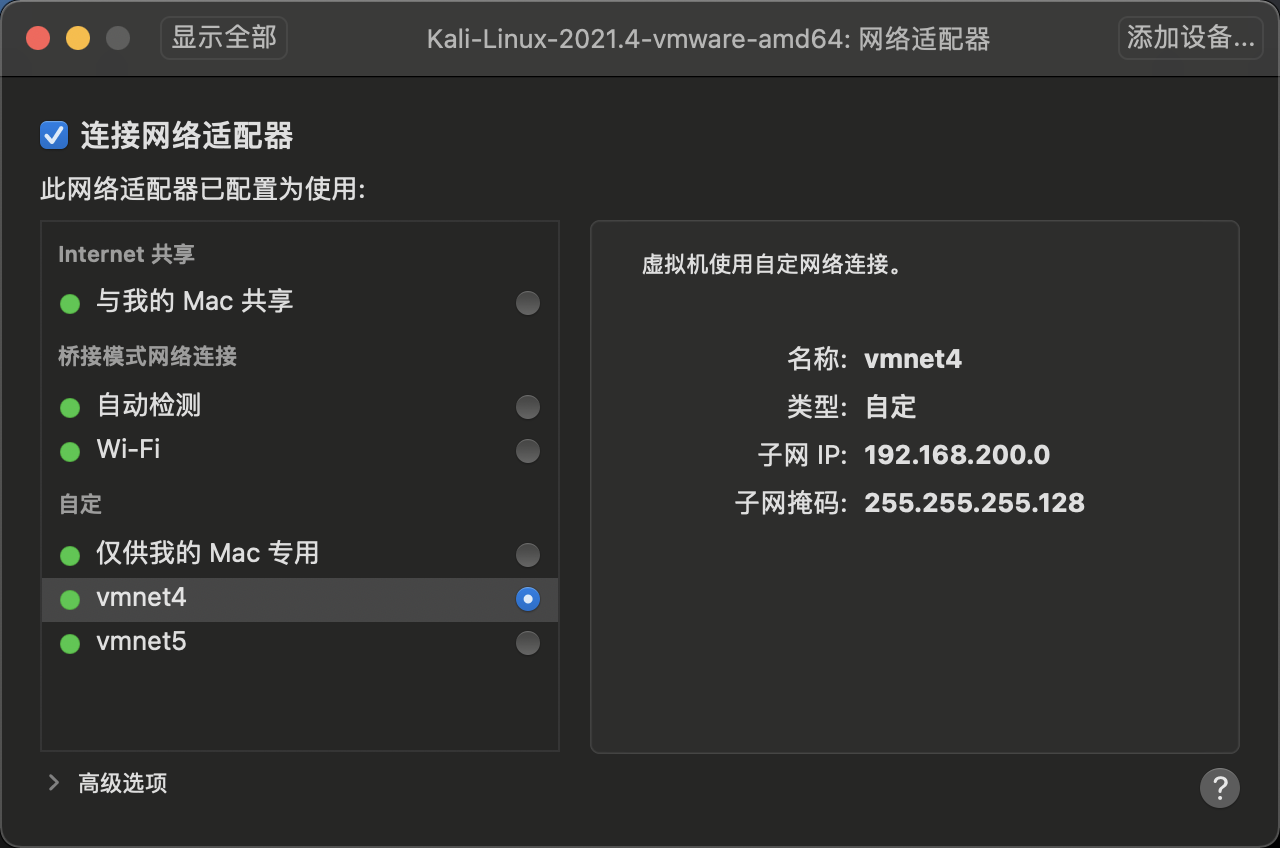

2.1 虚拟网卡配置

首先添加两块虚拟网卡

设置vmnet4的子网ip为192.168.200.0,子网掩码为255.255.255.128

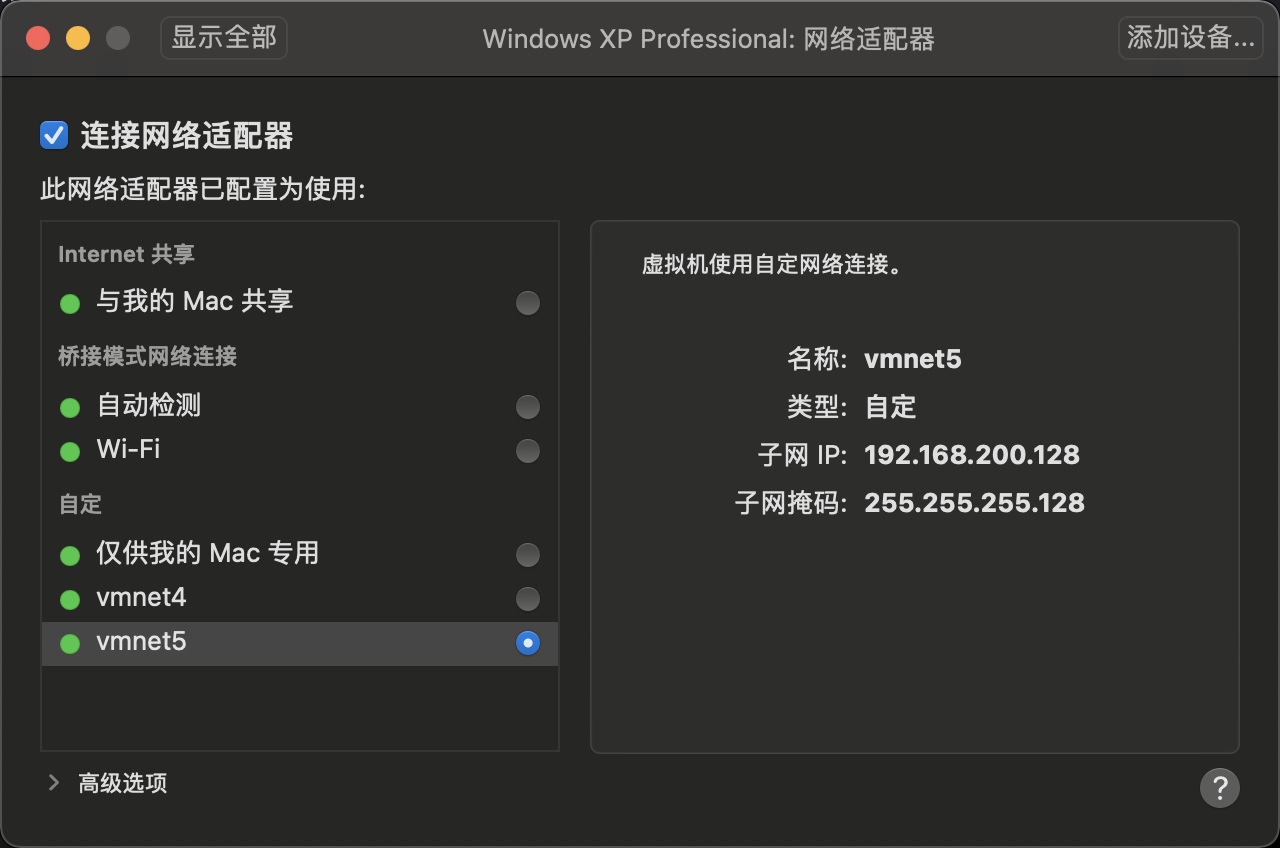

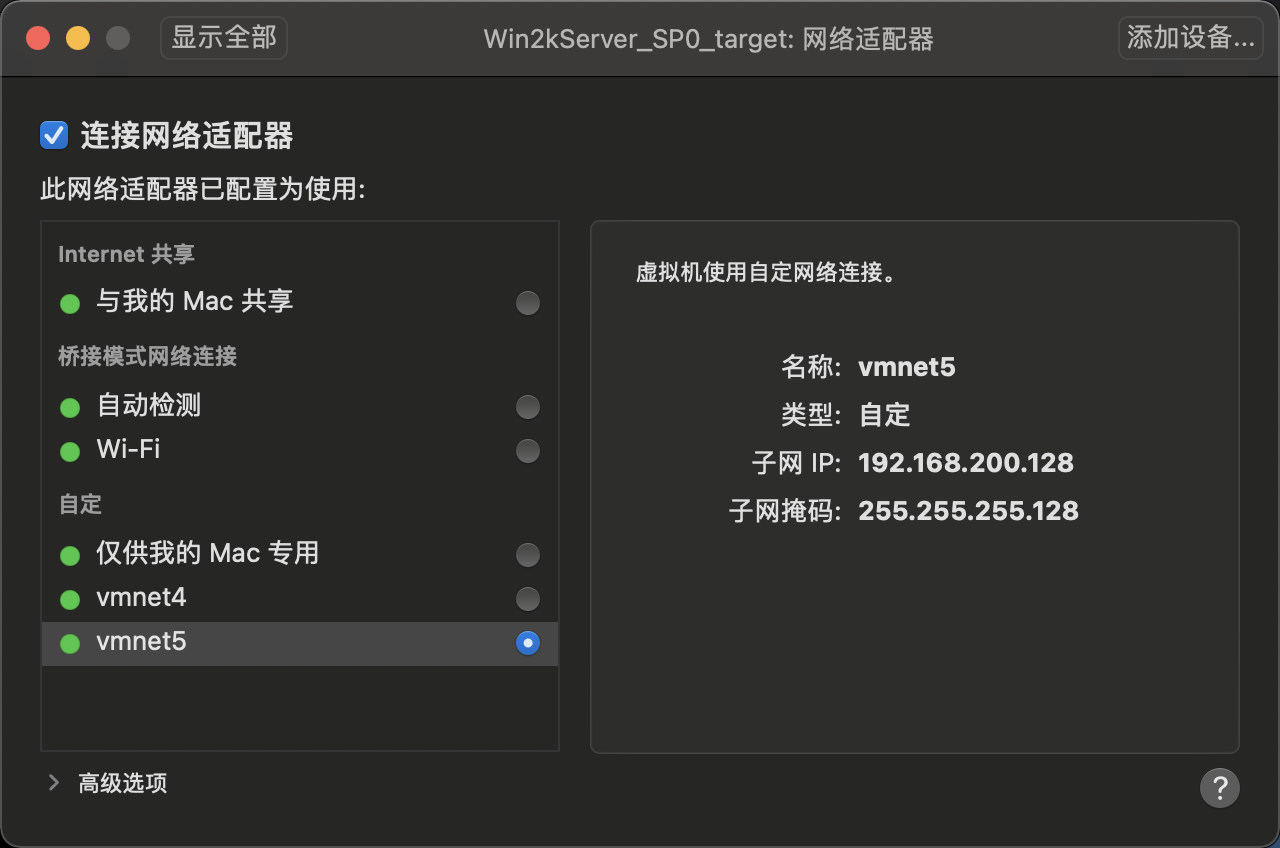

设置vmnet5的子网ip为192.168.200.128,子网掩码为255.255.255.128

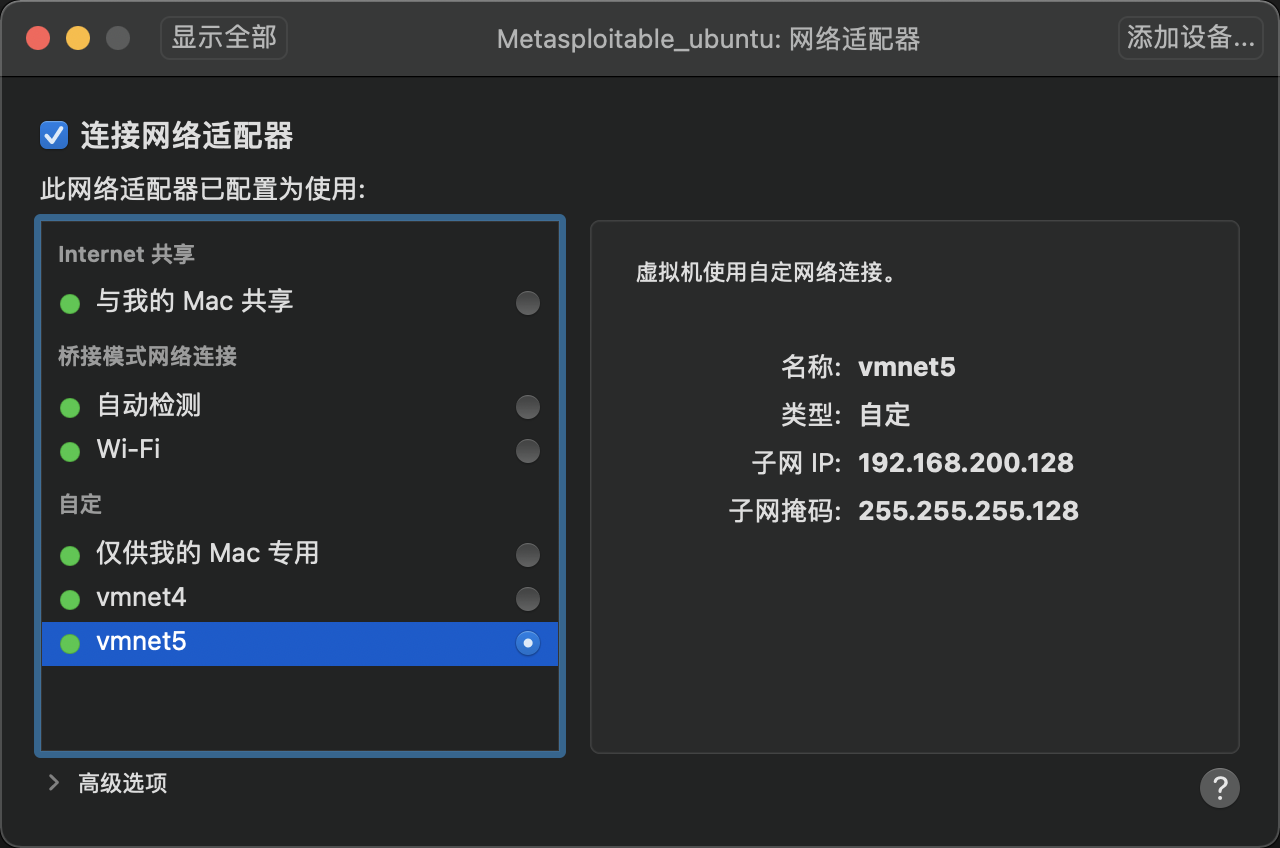

2.2 靶机配置

打开Metasploitable_ubuntu虚拟机,配置其网卡为vmnet5

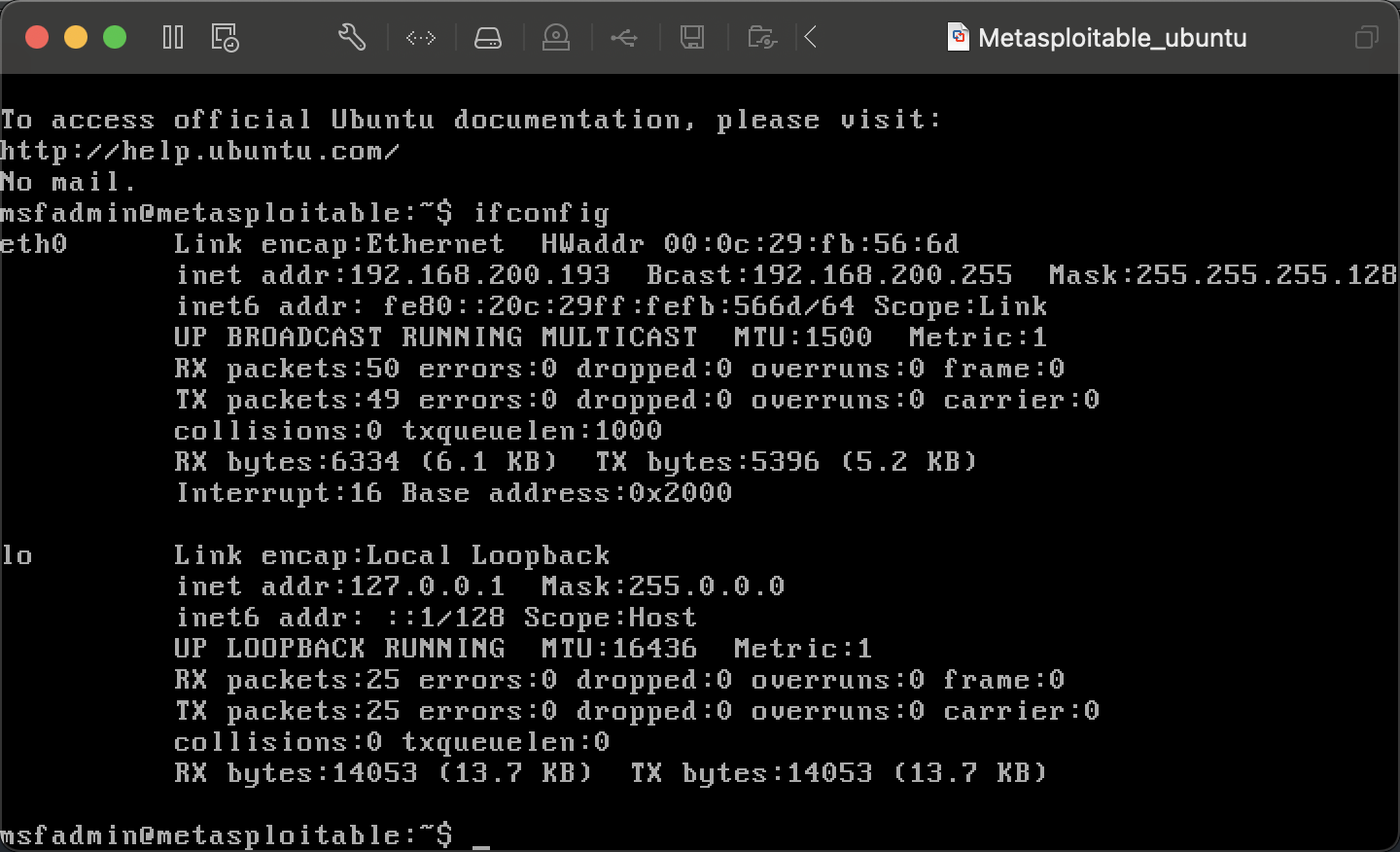

启动虚拟机,并使用用户名和密码msfadmin/msfadmin进行登录,登录后查看网卡配置,发现已经获取到ip为192.168.200.193

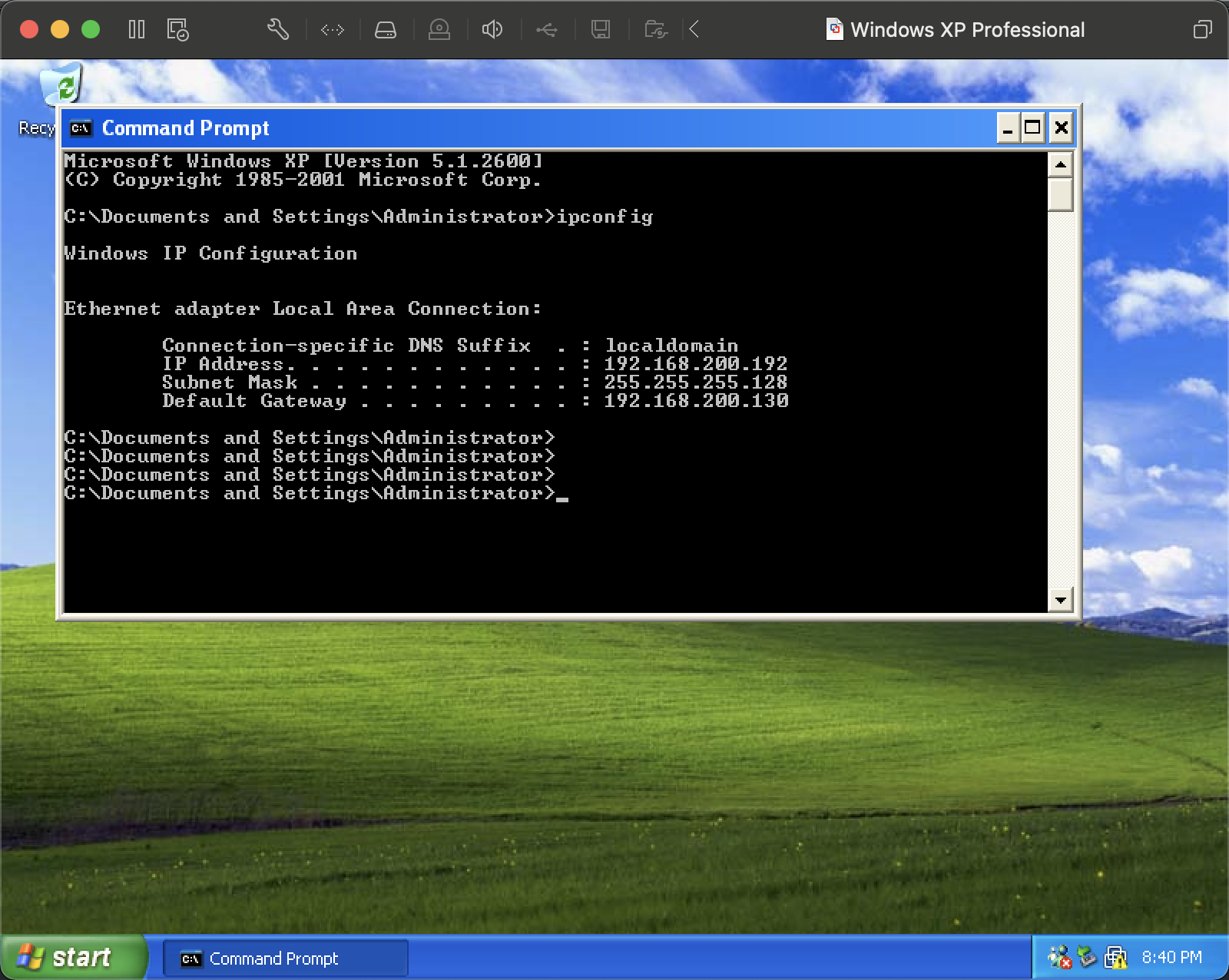

打开VM_Metasploitable_xpsp1虚拟机,配置其网卡为vmnet5

启动虚拟机,并使用用户名和密码administrator/frank进行登录,登录后查看网卡配置,发现已经获取到ip为192.168.200.192

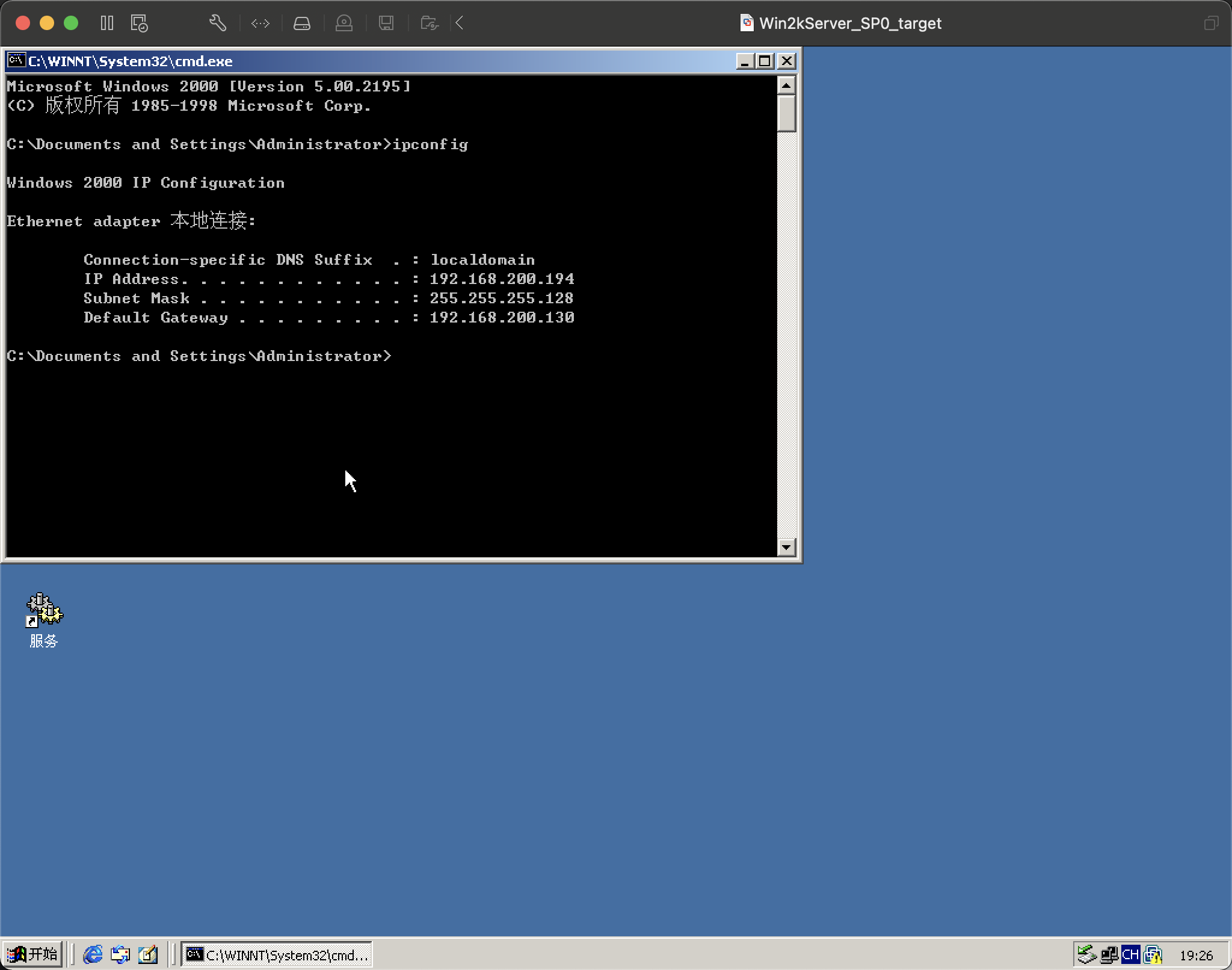

打开Win2kServer_SP0_target虚拟机,配置其网卡为vmnet5

启动虚拟机,并使用用户名和密码administrator/mima1234进行登录,登录后查看网卡配置,发现已经获取到ip为192.168.200.194

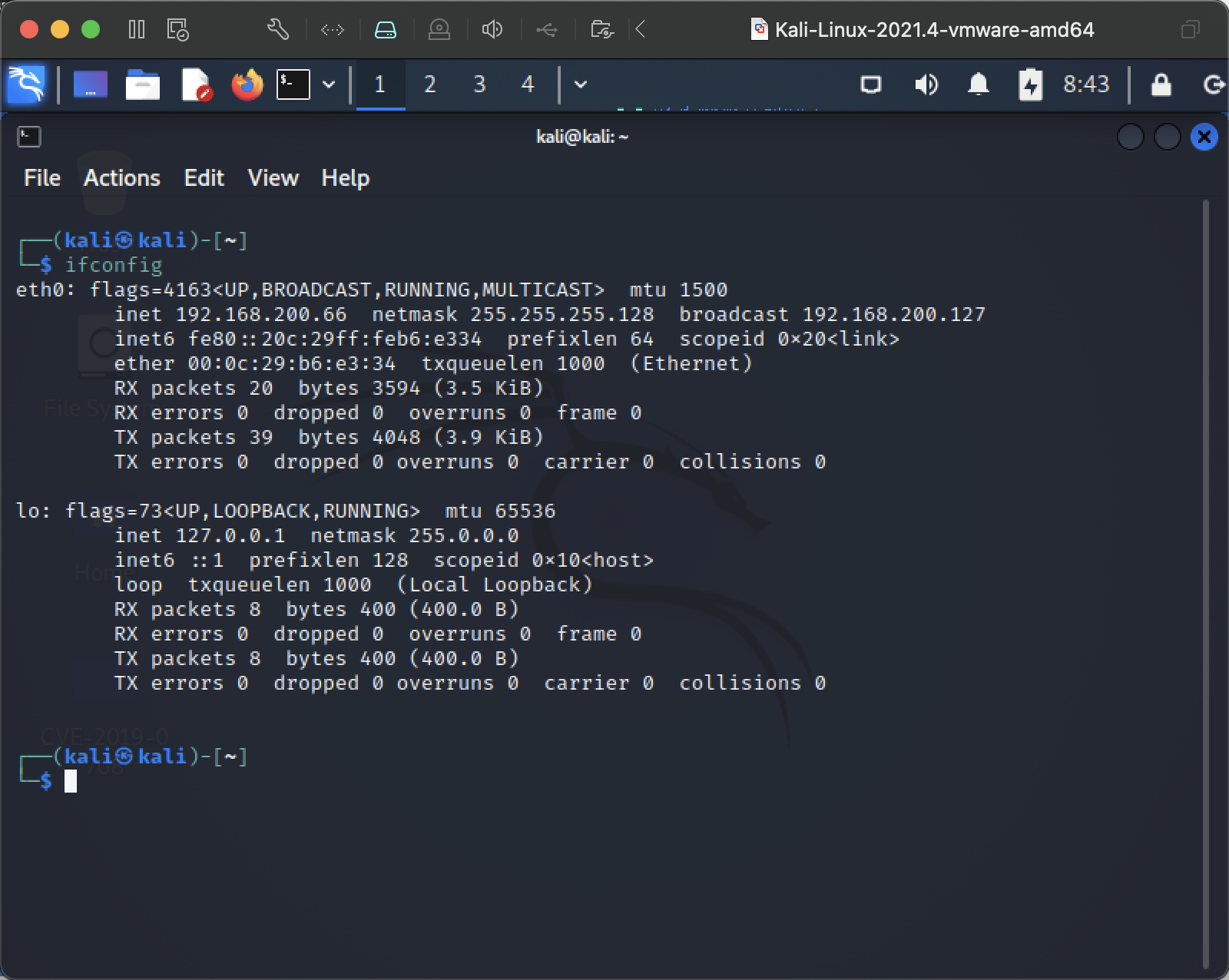

2.3 攻击机配置

安装kali后,配置其网卡为vmnet4

启动虚拟机,并使用用户名和密码kali/kali进行登录,登录后查看网卡配置,发现已经获取到ip为192.168.200.66

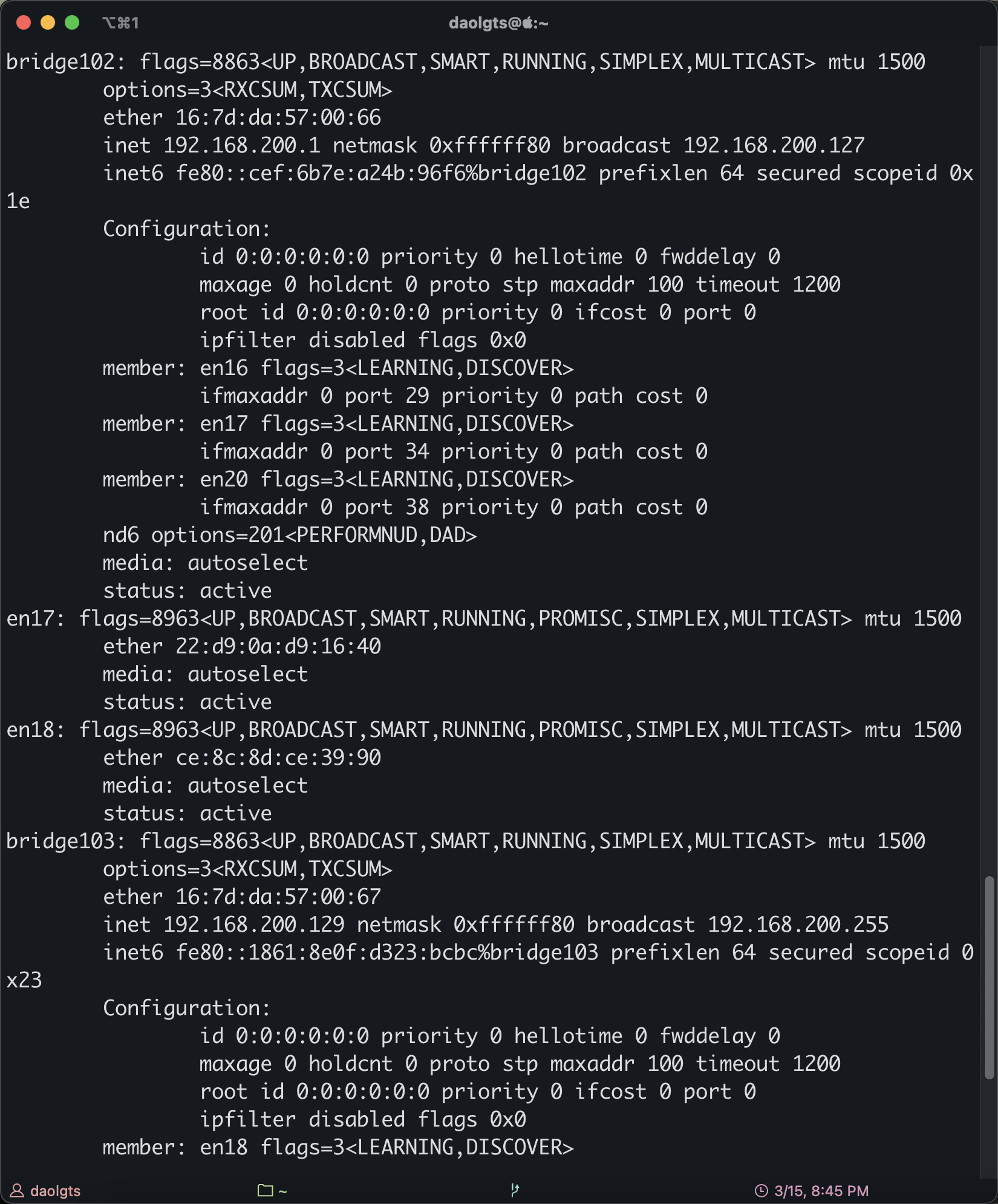

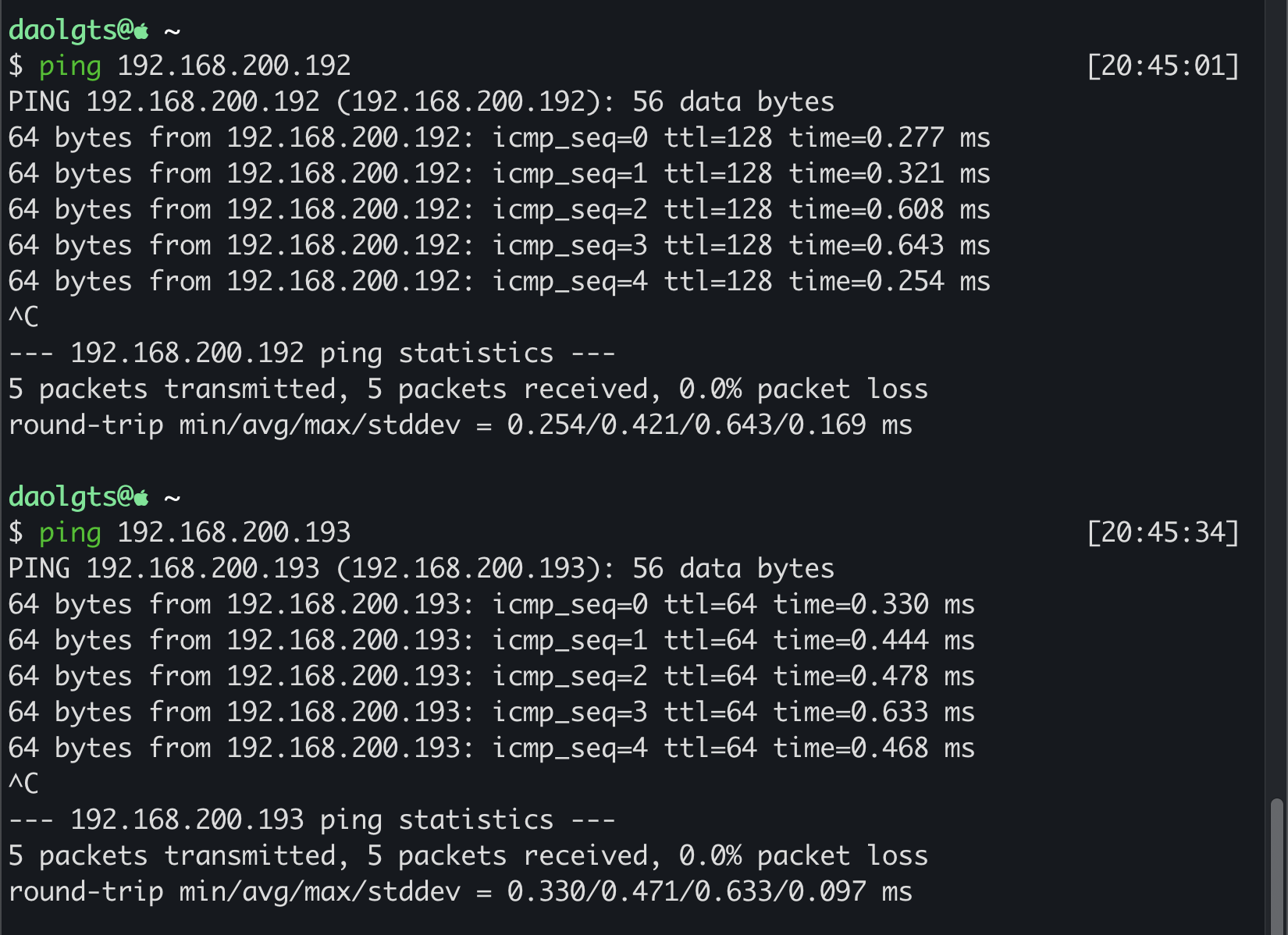

宿主机上已经安装攻击机所需环境和软件,也可作为攻击机使用,ip为192.168.200.1和192.168.200.129

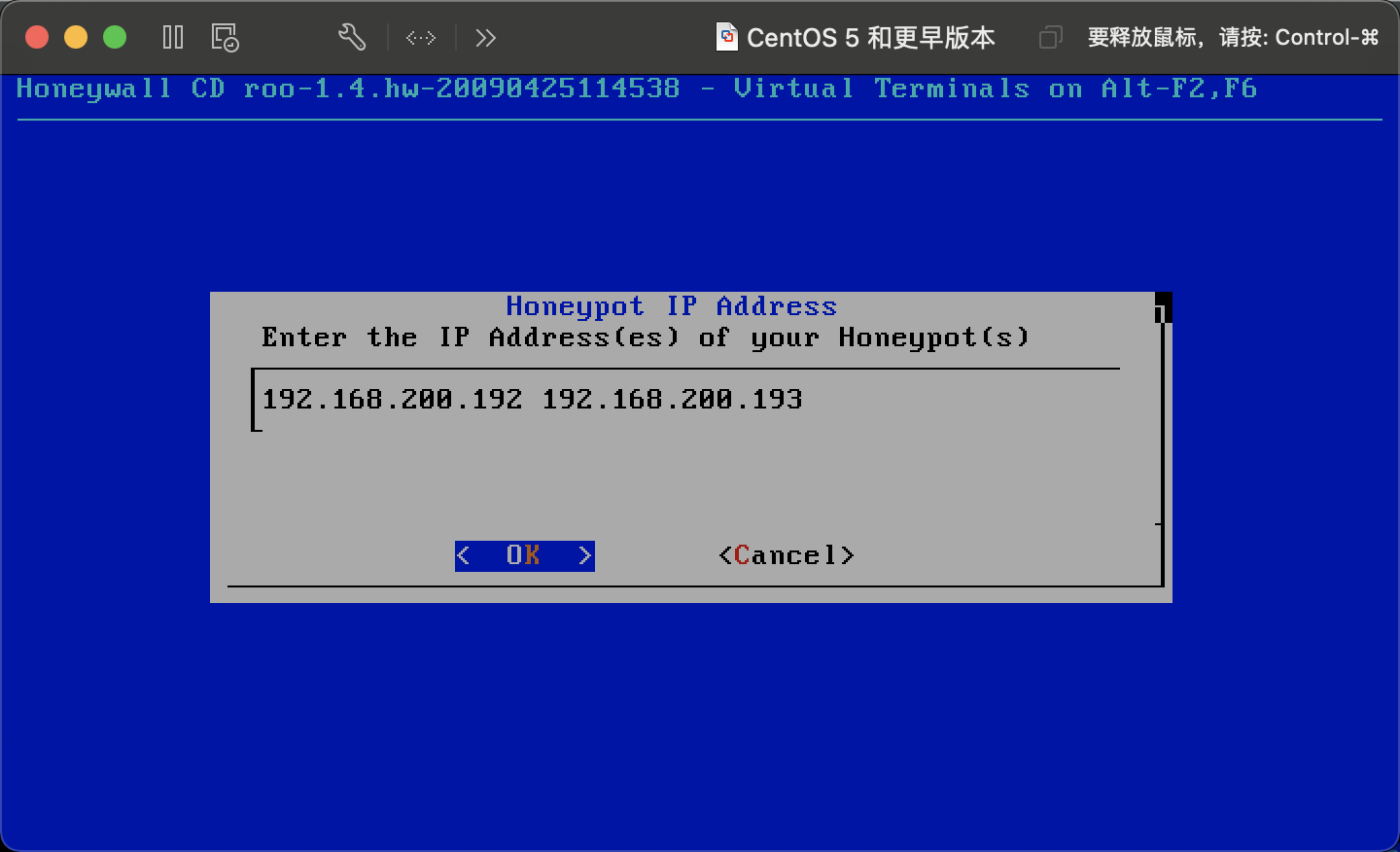

2.4 蜜网网关配置

首先使用roo镜像安装好虚拟机,添加两块网卡,第一块网卡设置为vmnet4,第二块网卡设置为vmnet5

开启虚拟机,使用用户名密码roo/honey登陆,然后使用su -切换到root用户,root密码为honey

进入/usr/sbin目录后执行./menu,启动配置界面

选择Honey Configuration进行设置

选择1 Mode and IP Information 然后选择2进行蜜罐的IP设置

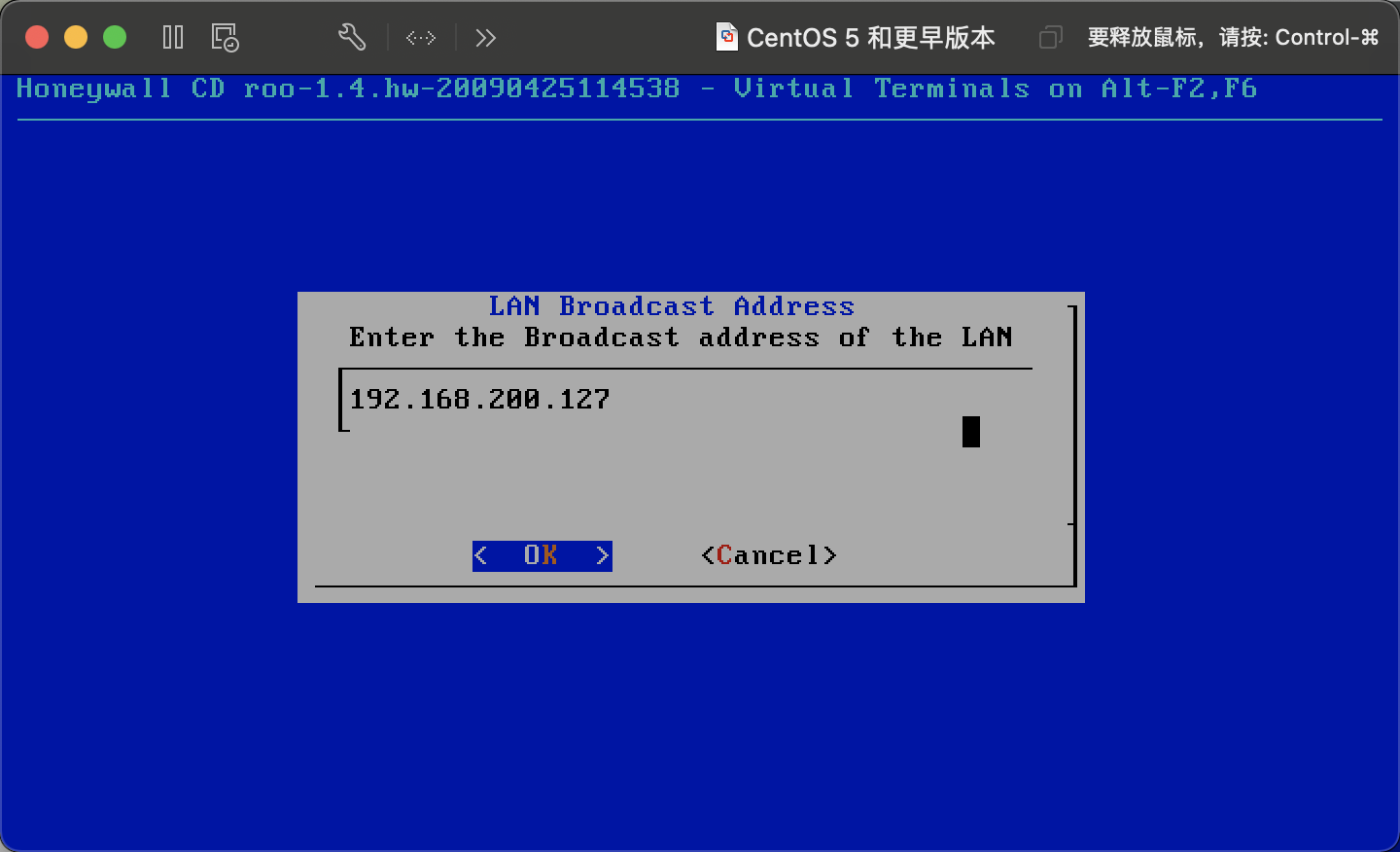

选择4 LAN Broadcast Address进行设置蜜罐广播地址

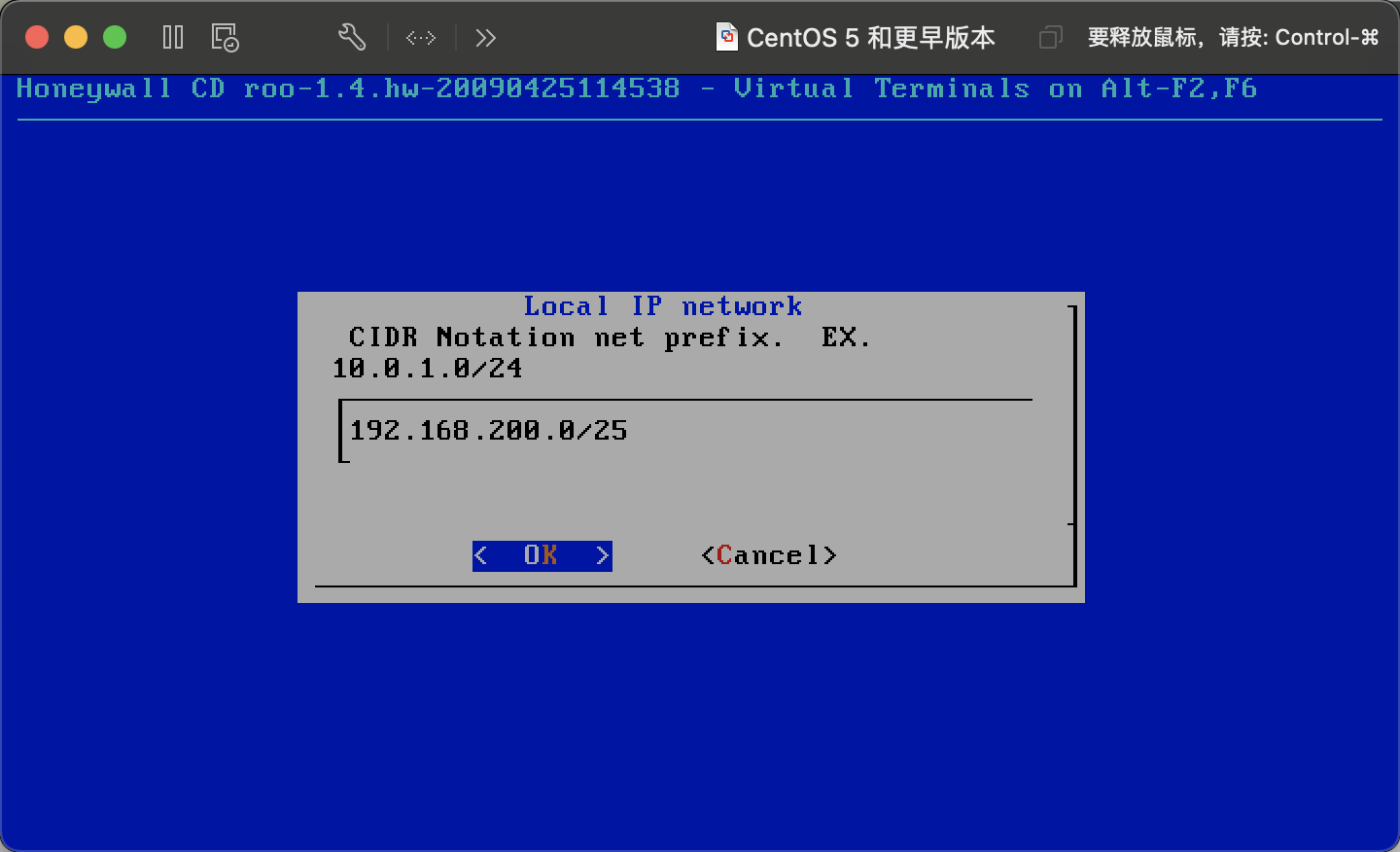

选择6 LAN CIDR Prefix设置Local IP network

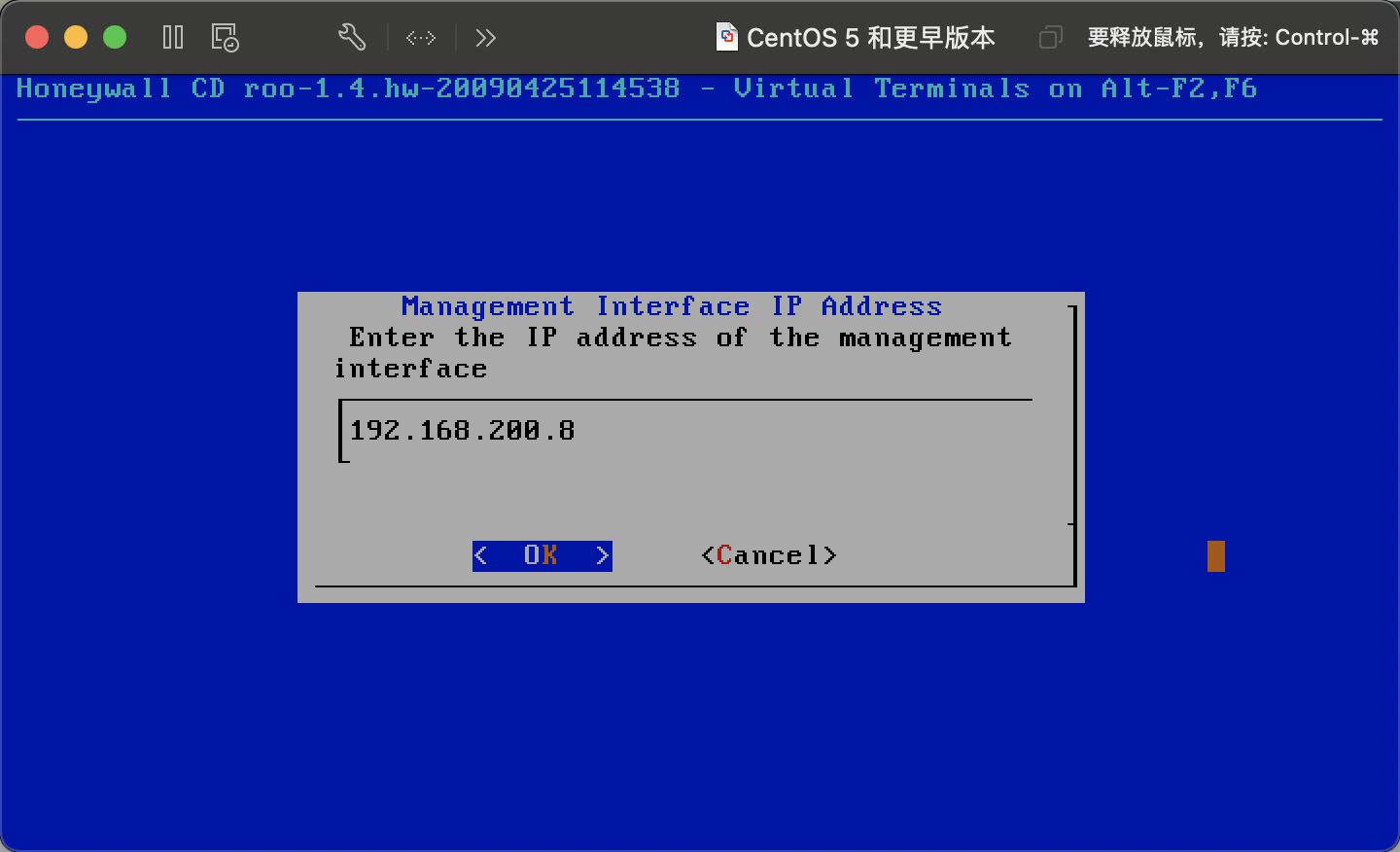

回到Honeywall Configration设置,选择2 Remote management 设置蜜网网关的相关信息,选择1 Management Interface IP 设置

选择3 Management Getway设置网关ip

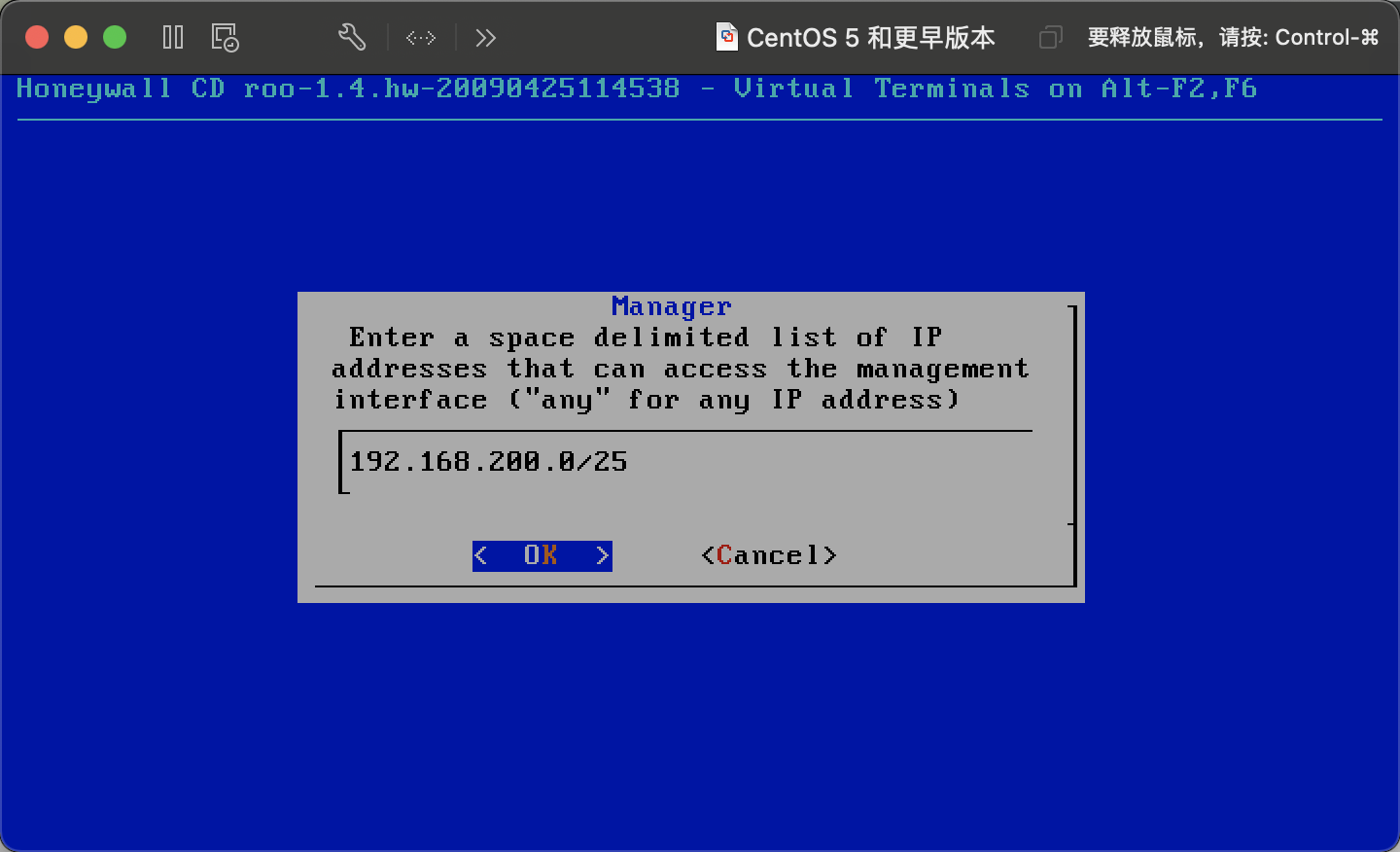

选择7Manager设置

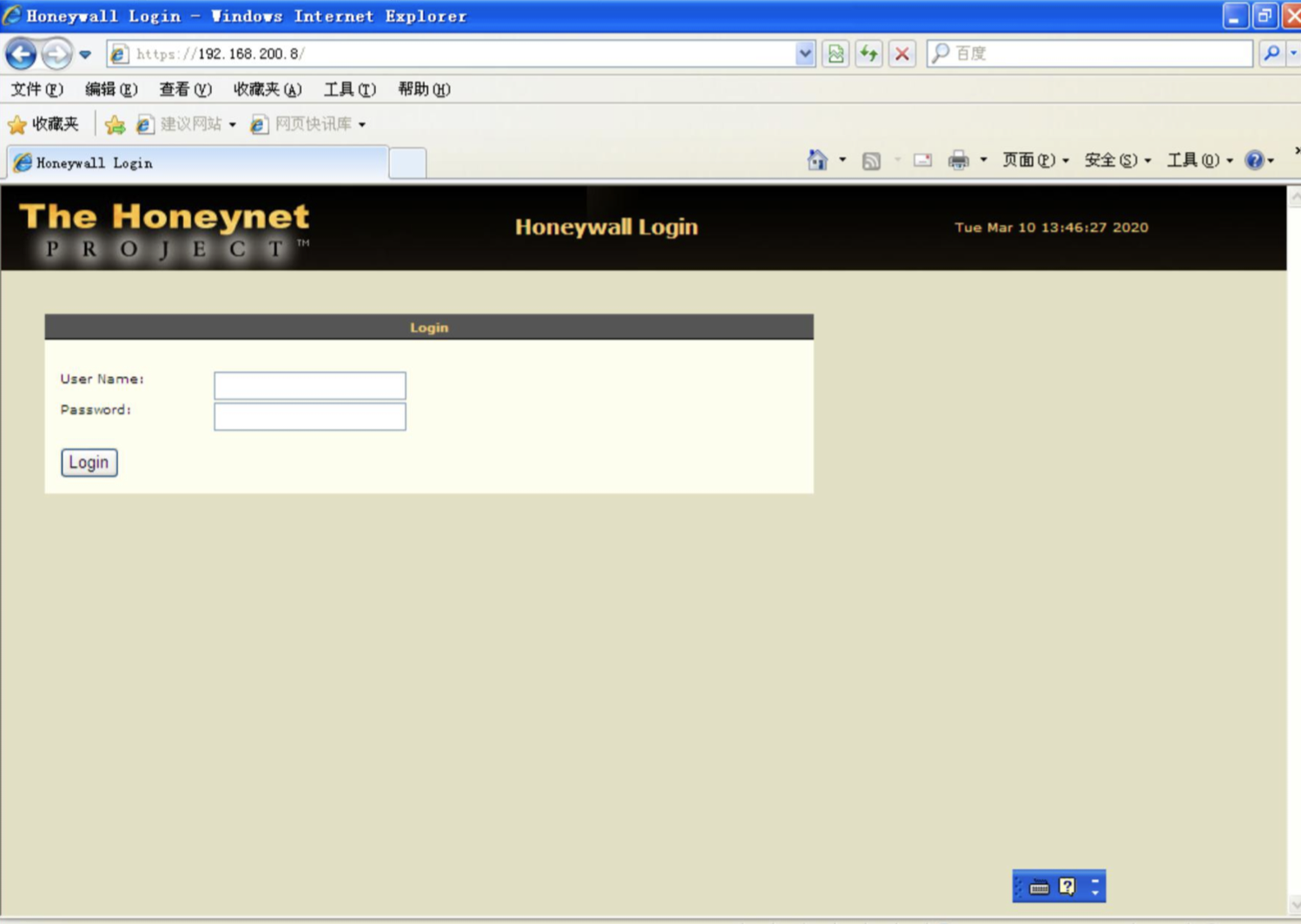

最后回到Honeywall Configuration ,选择7 Sebek,设置192.168.200.8

成功访问192.168.200.8

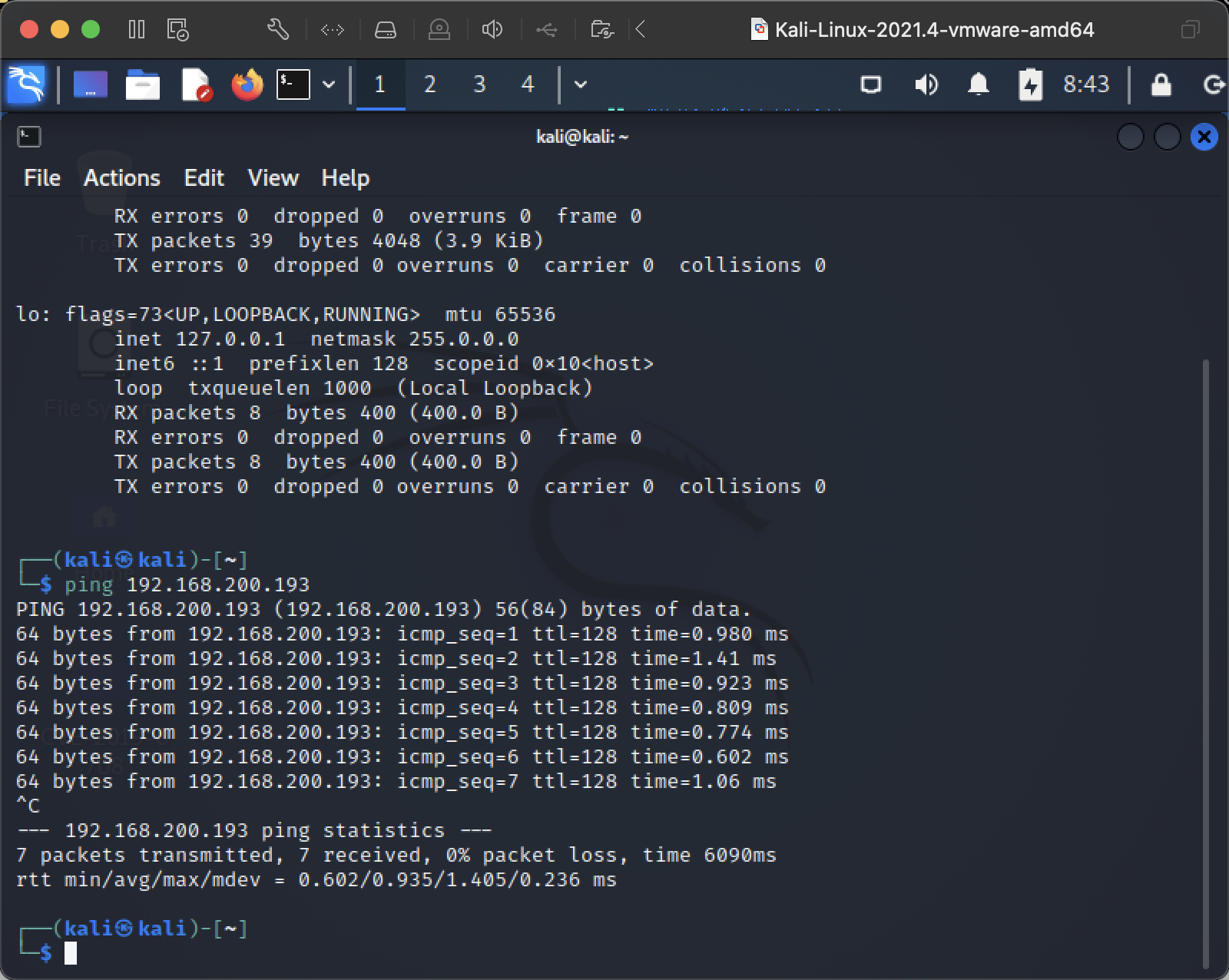

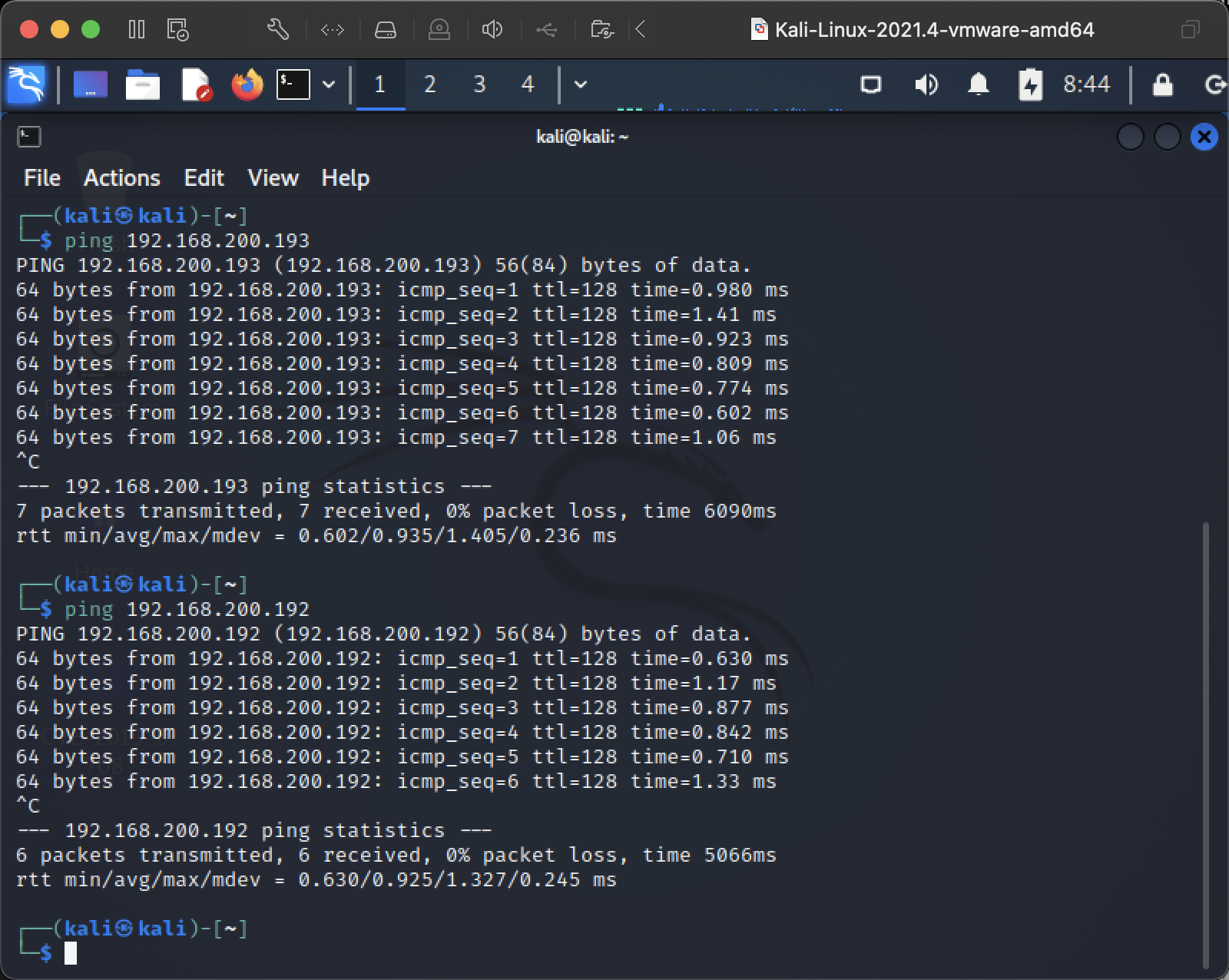

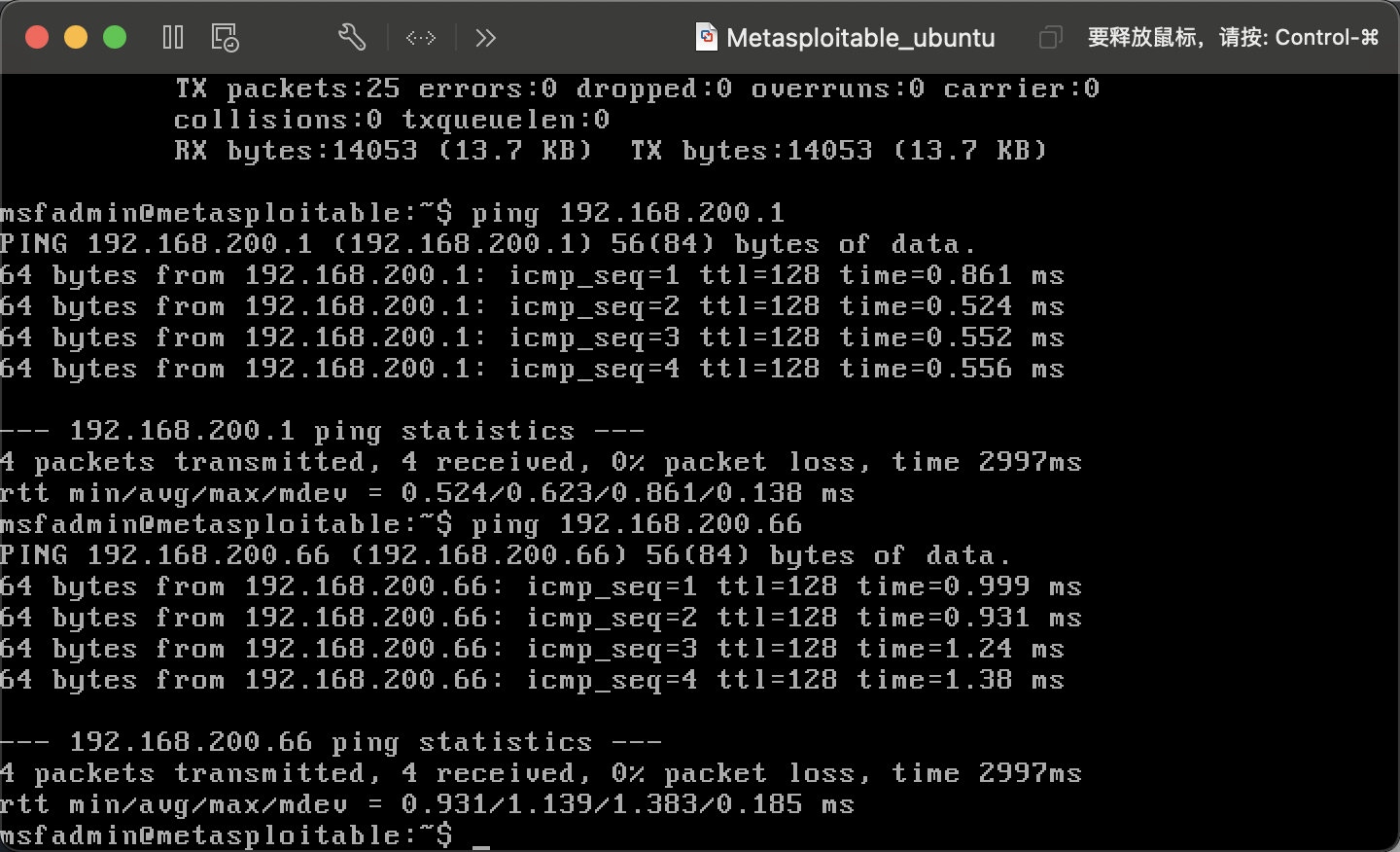

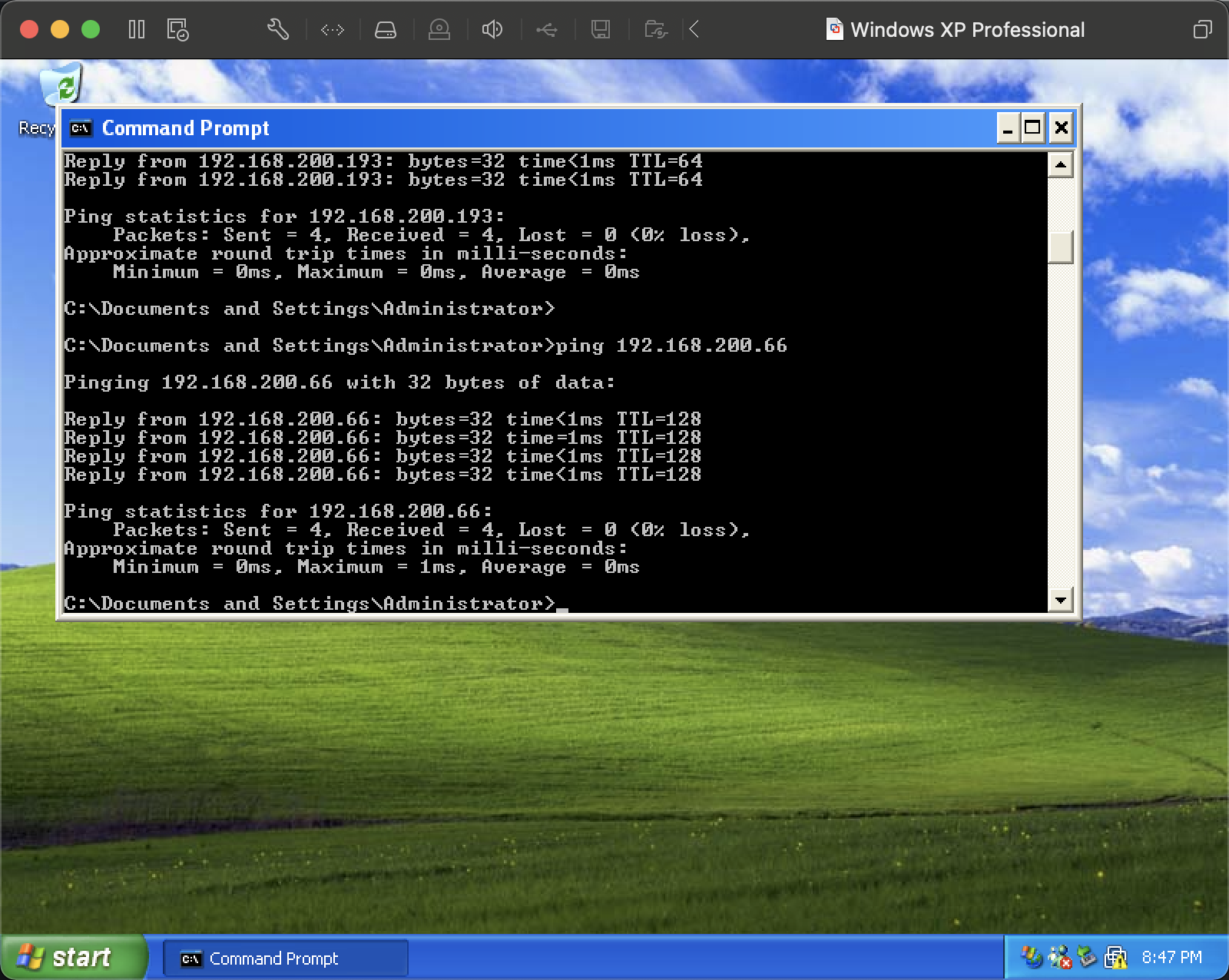

2.5 连通性测试

攻击机与靶机之间均可相互ping通

3.学习中遇到的问题及解决

虚拟机获取不到ip地址,发现网卡没有正常启动,使用ifconfig eth0 down,ifconfig eth0 up重启网卡

4.学习感想和体会

通过本次实验,搭建了基本的网络攻防环境,提高了自己的动手能力,为今后进行网络攻防实验奠定了基础。

浙公网安备 33010602011771号

浙公网安备 33010602011771号