kali nethunter刷机

记一次Kali Nethunter 刷机

0x00测试机准备

刚到的Google儿子nexus5

Android 6.0.1系统

没有OEM锁可直接进入Boot loader模式

0x01资源下载

0x000 adb和fastboot下载

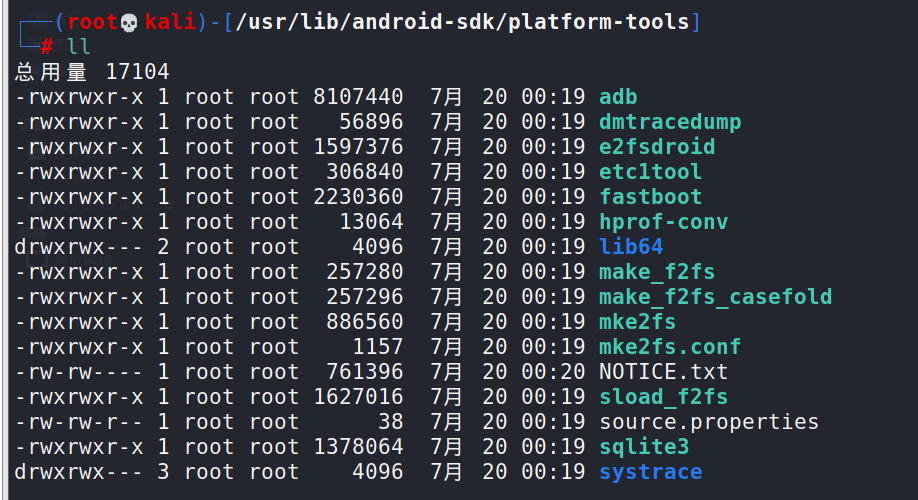

刷机要用到adb和fastboot命令,要提前下载安装platform-tools

下的是zip包

解压后添加一下adb、fastboot软连接方便后续

注意这里边的东西不要少像mke2fs、lib64之类,不然可能刷机时会报错

0x001刷机包下载

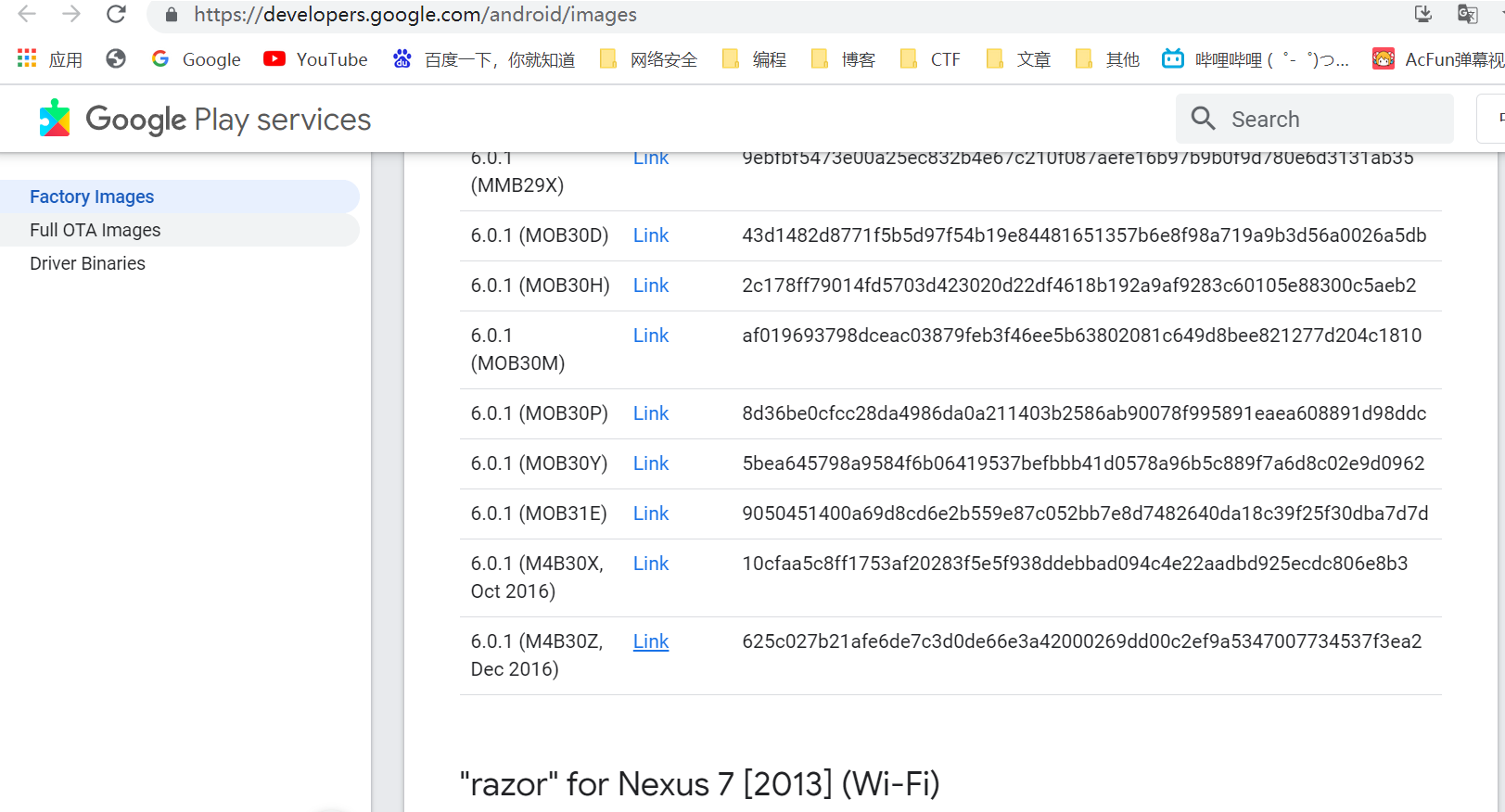

刷机包,也就是官方镜像包,可在Goolge镜像官网下载对应机型的刷机包

找到对应版本

下载6.0.1 (M4B30Z, Dec 2016)

SHA-256: 625C027B21AFE6DE7C3D0DE66E3A42000269DD00C2EF9A5347007734537F3EA2

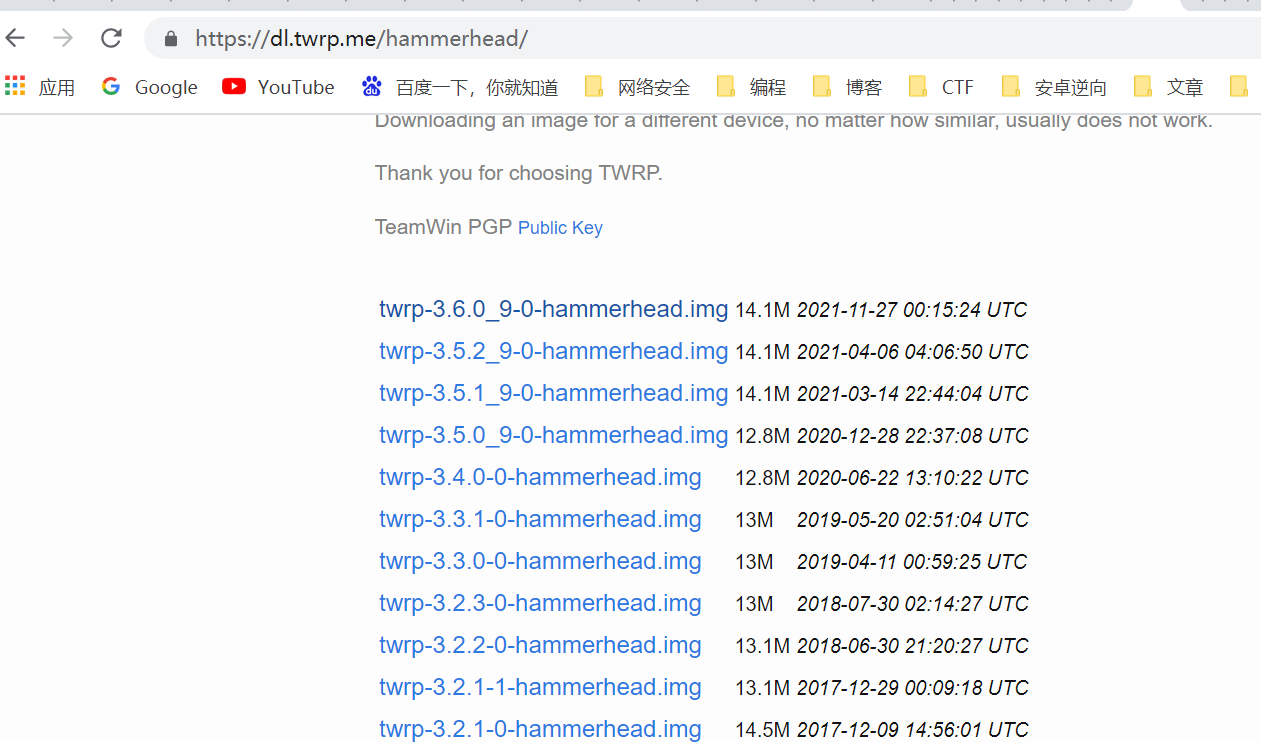

0x002 TWRP 下载

-

TWPR(Team Win Recovery Project),是一个开源的软件定制的Recovery镜像,供基于安卓的设备使用允许用户安装第三方固件和备份当前的系统,通常用于Root系统时刷入Recovery分区

-

recovery是一种可以对安卓设备内部数据或系统进行修改的模式,类似于windows PE或dos,Recovery也指Android的recovery分区。

进入twrp官网下载最新的twrp镜像,看好手机类型,而且注意是港版还是美版,我的是D820就是美版

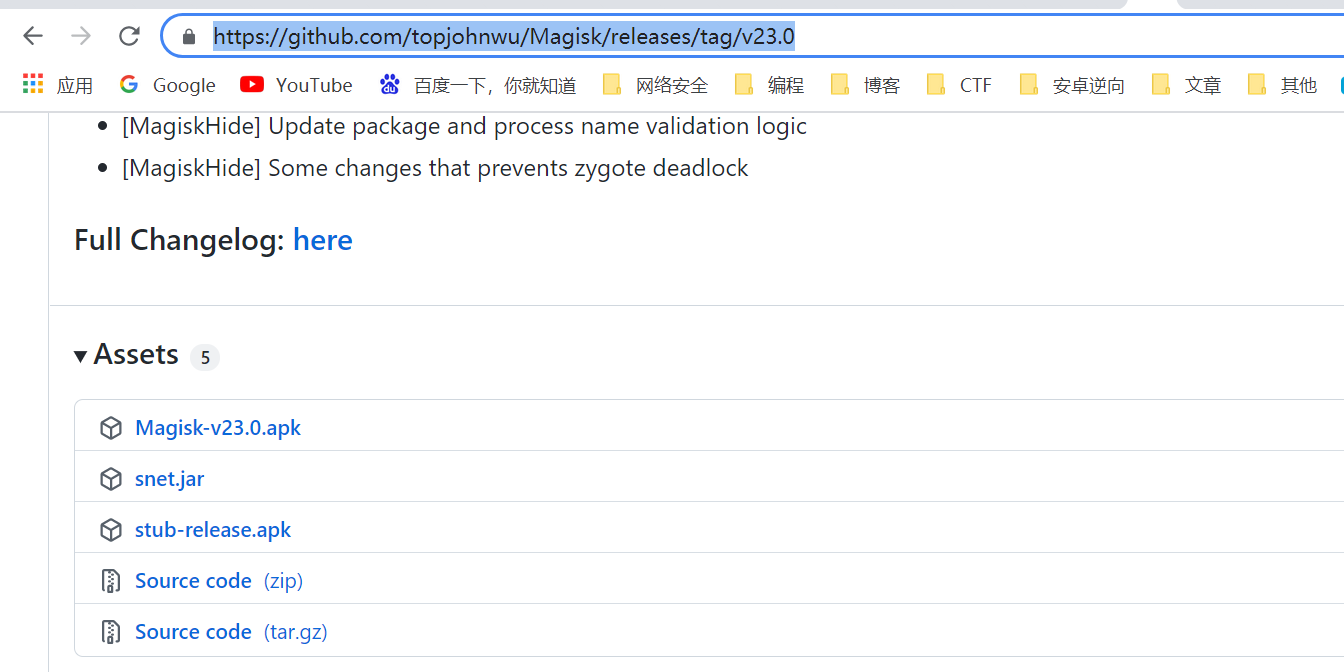

0x003 下载Magisk

magisk是Root工具,类似SuperSU

下载magisk最新版注意是zip包,不是apk

但是最后magsik安装出错了,换版本还是解决不了

最后下了SuperSU

下载最新的SuperSU,也是zip包,不要apk

0x02刷机

手机开启usb调试后,一般要解开oem锁(用命令fastboot oem unlock),才能进入bootloader模式。

但这部手机没有启用oem锁

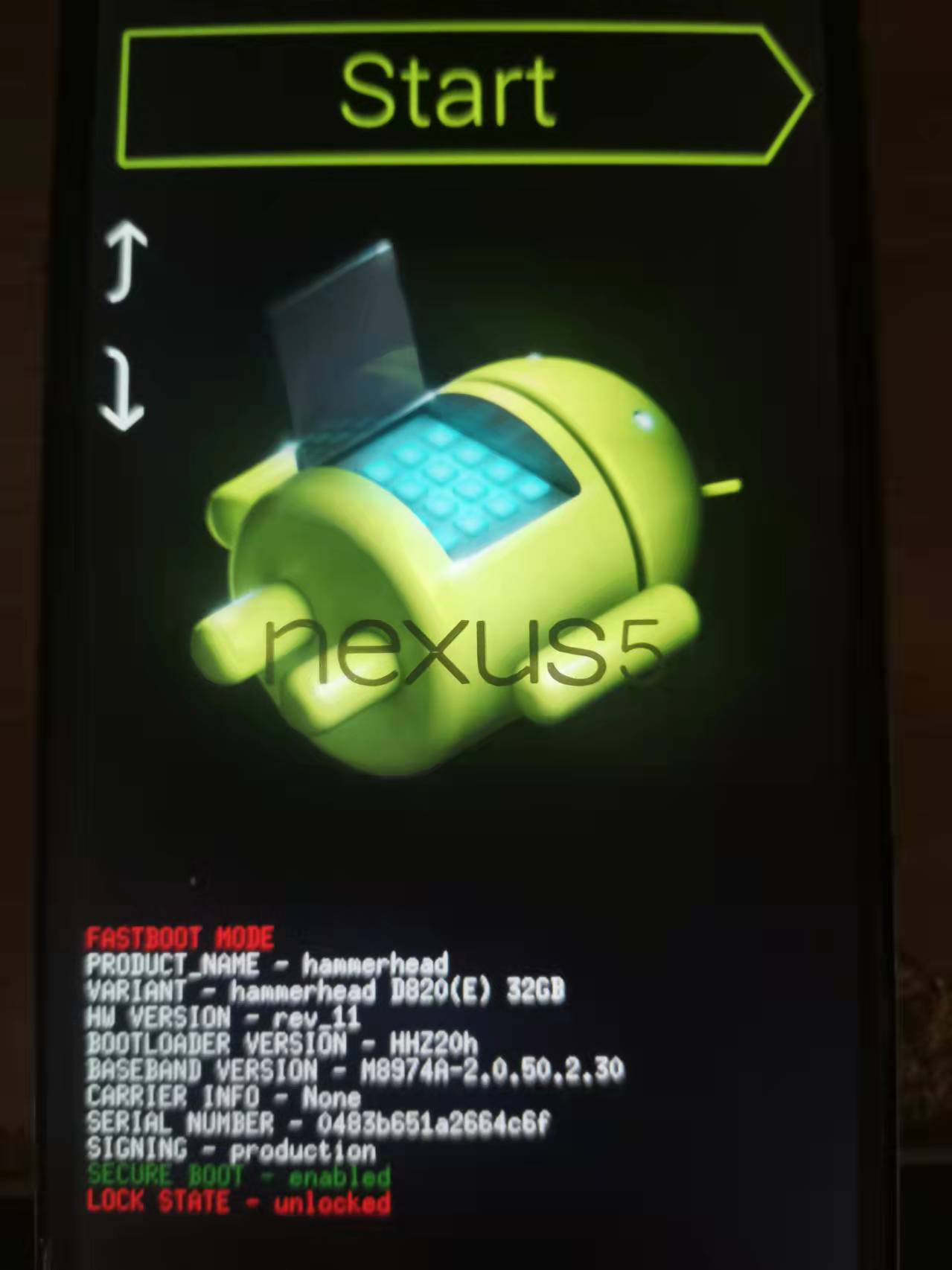

直接adb reboot bootloader进入bootloader模式

可以看到lock state是unlock状态,这才表明正真进入bootloader模式

接下来

手机保持在bootloader,连接上主机

进入刷机包目录,运行flash-all.sh文件

那就手刷,最后发现是自己没解压image包😅

成功

重启,我们就可以得到一台全新的测试机

重启有点久,但是没有变砖就已经很开心了

0x03 ROOT

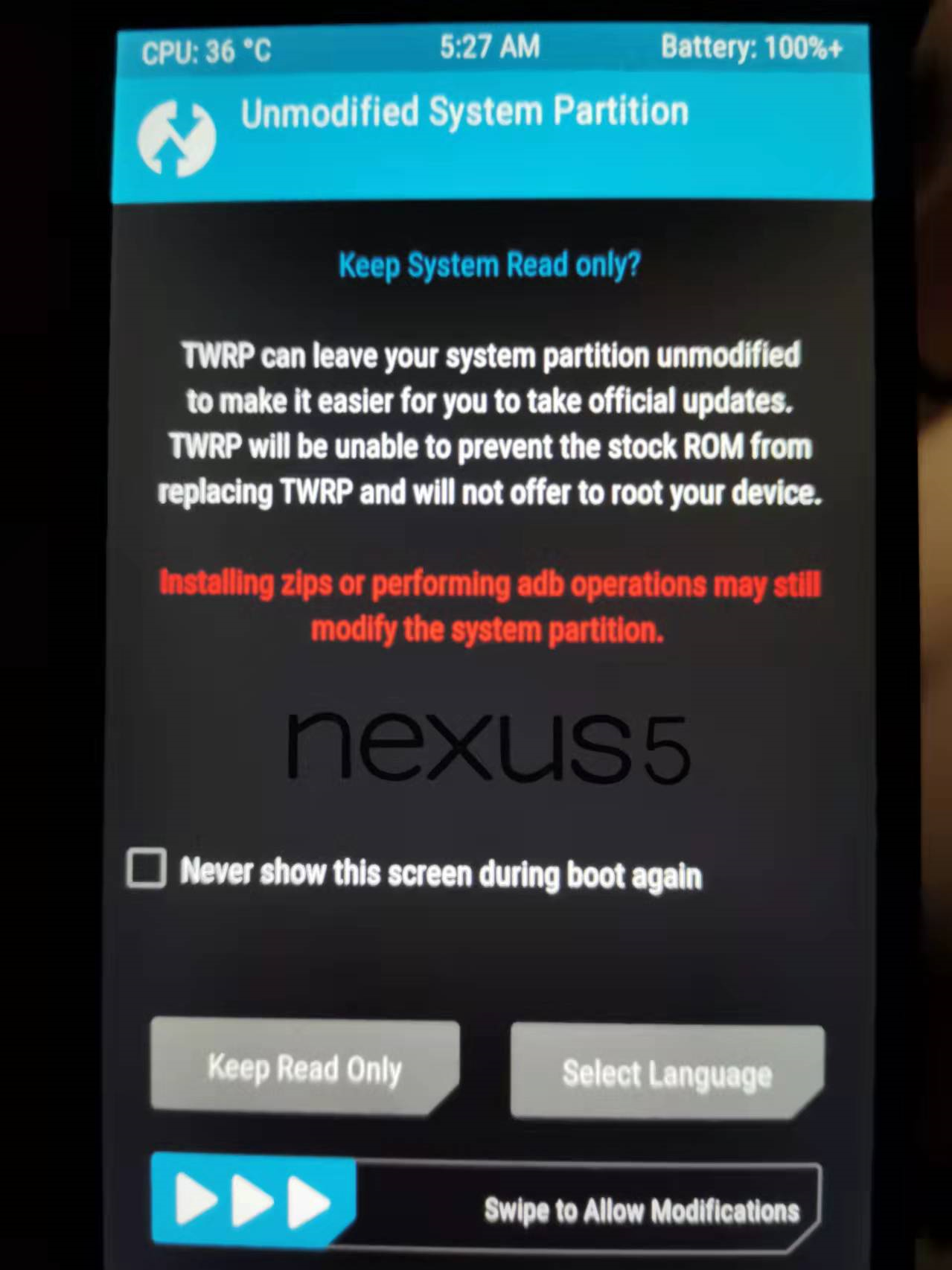

还是进入bootloader界面

将下载好的TWRP镜像用fastboot工具刷入Recovery分区

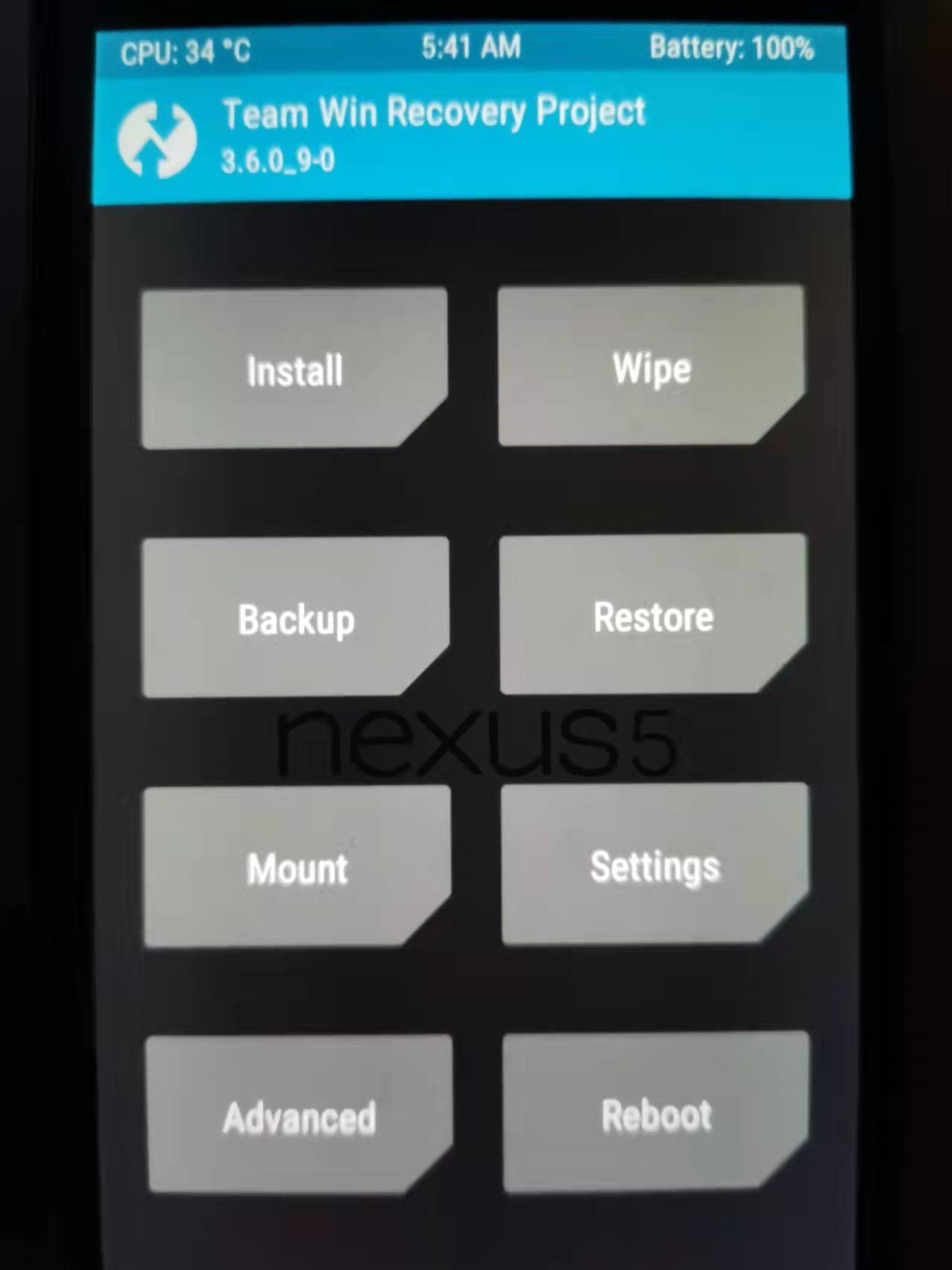

进入twrp欢迎界面

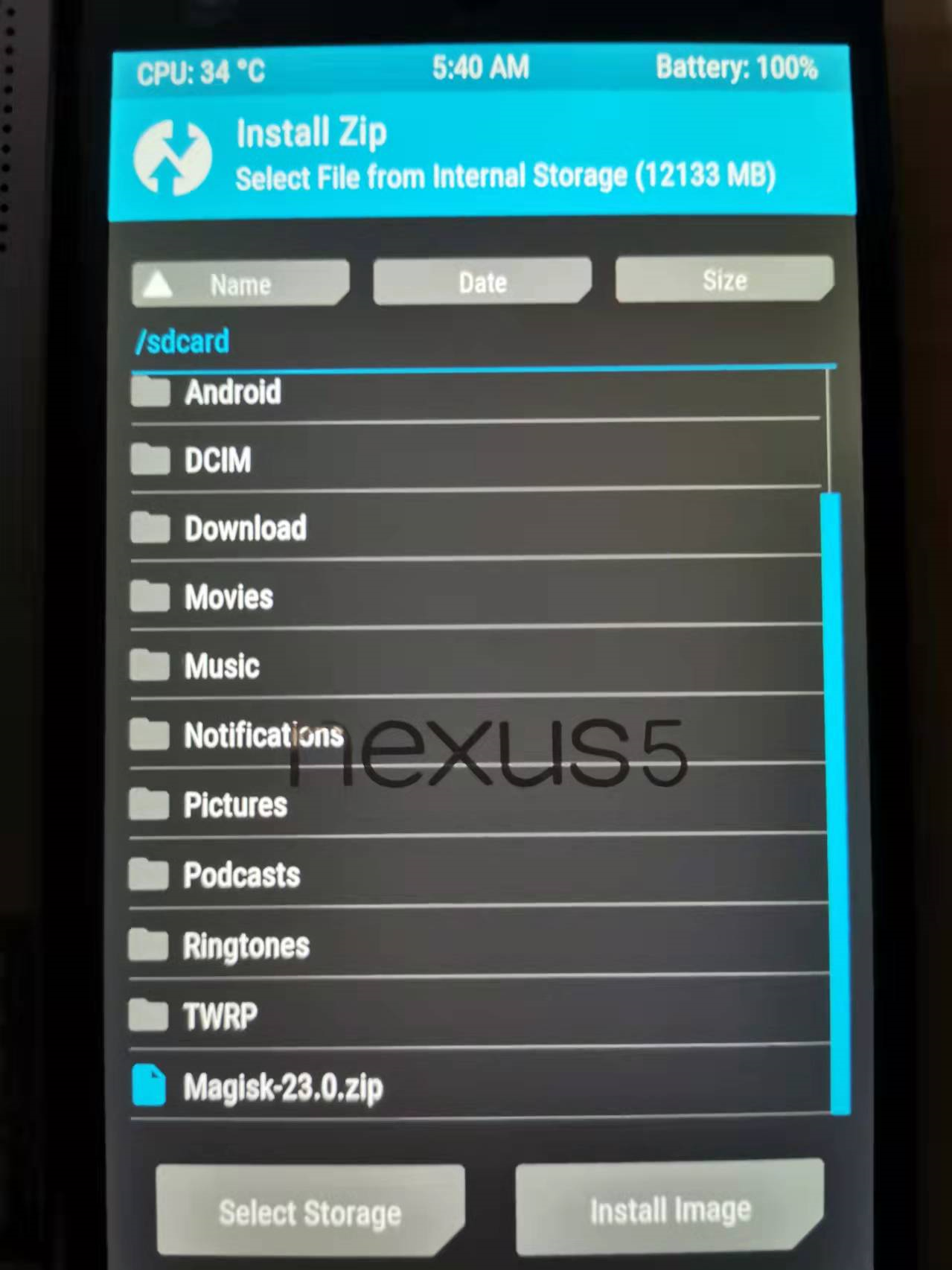

adb刷入Magisk-23.0.zip包

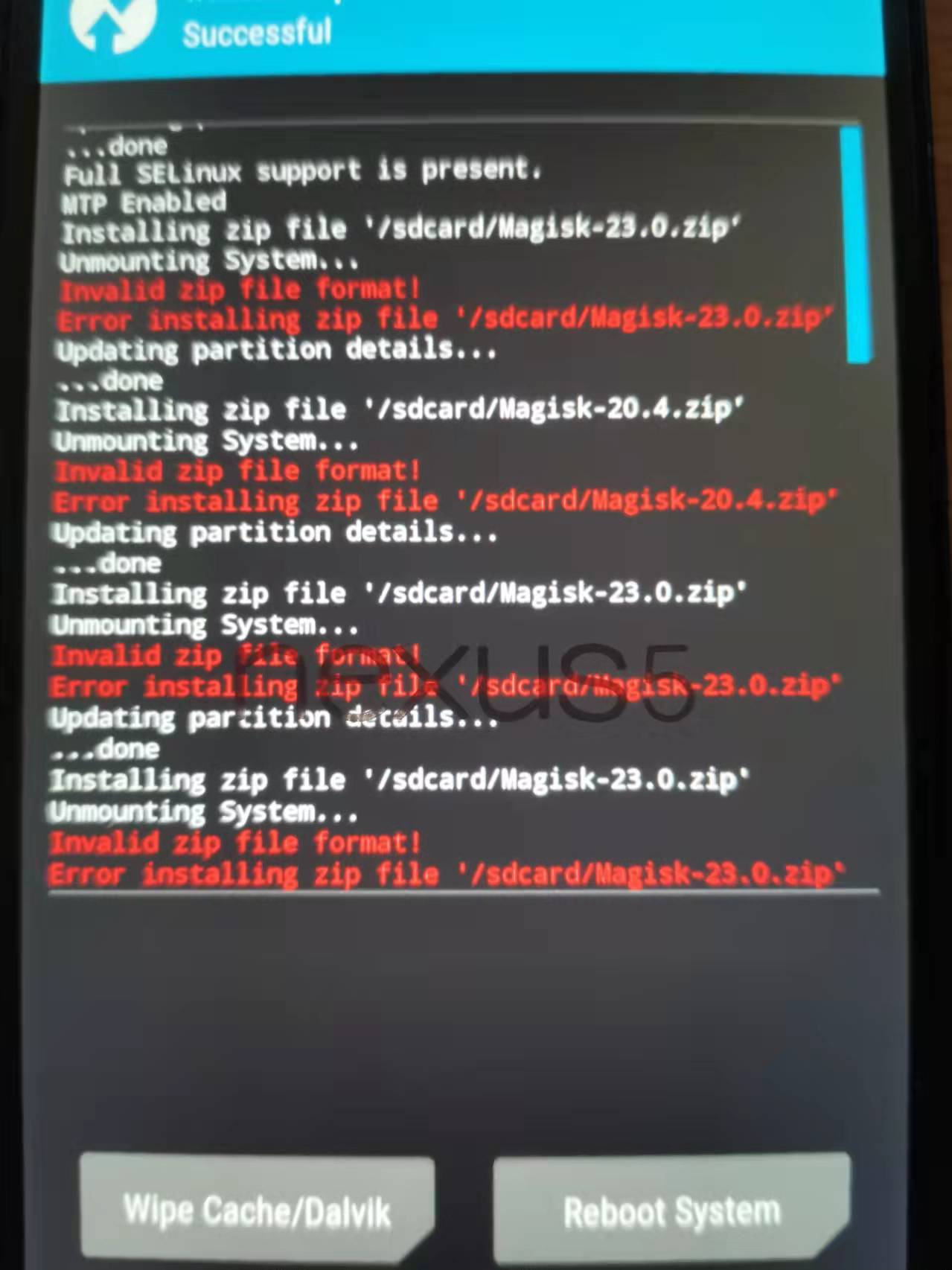

安装报错

换版本也解决不了

最后退而求其次,用SuperSU。

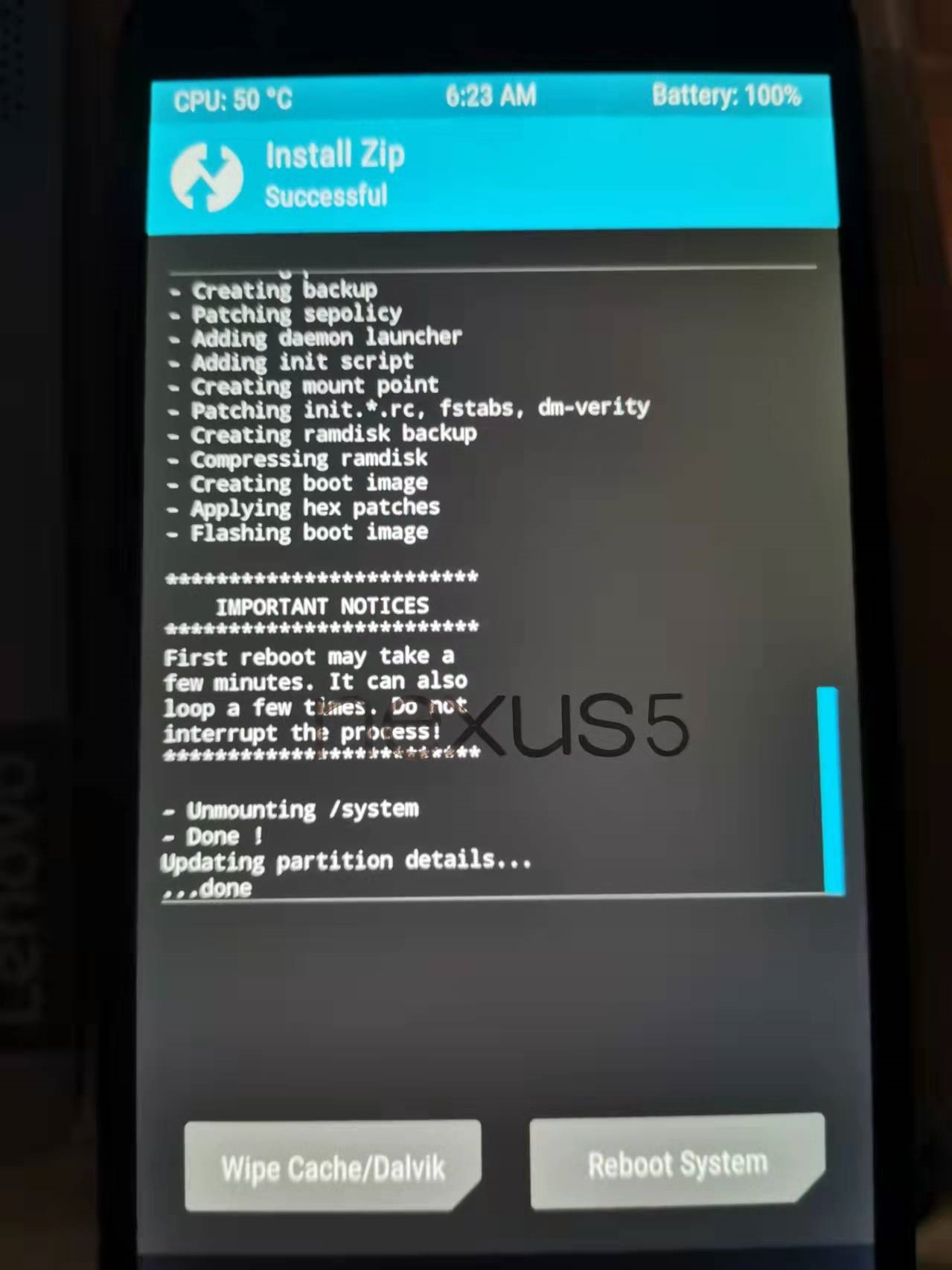

一键安装真香

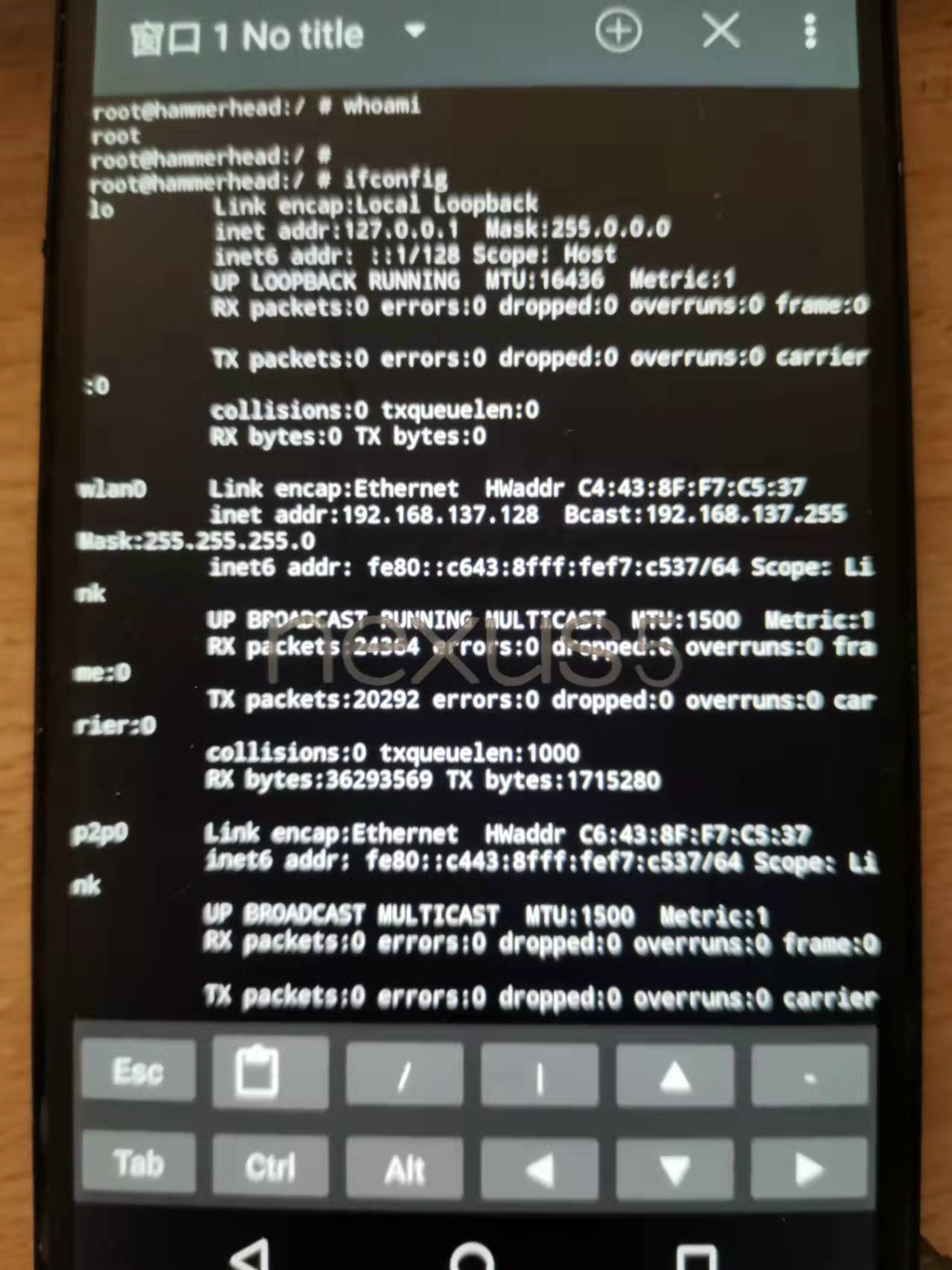

以上操作,真正的完成了root

0x04Kali Nethunter刷机

正真的重头戏来了,刷Kali Nethunter

在刷之前,要了解一个问题,为什么在刷了android镜像后再刷入Kali Nethunter呢?

正如桌面版的kali是安全人员设计的定制版Linux系统,Kali Nethunter是一个针对nexus移动设备的开源android渗透测试平台。刷入Kali Nethunter就可以在上面进行渗透测试。在Kali Nethunter刷入之后,kali系统可从内核层去监控App,这是因为kali和andoid共用一个内核,但Android系统却做不到。

好吧,总结一句就是为了玩的嗨

接下来开始操作

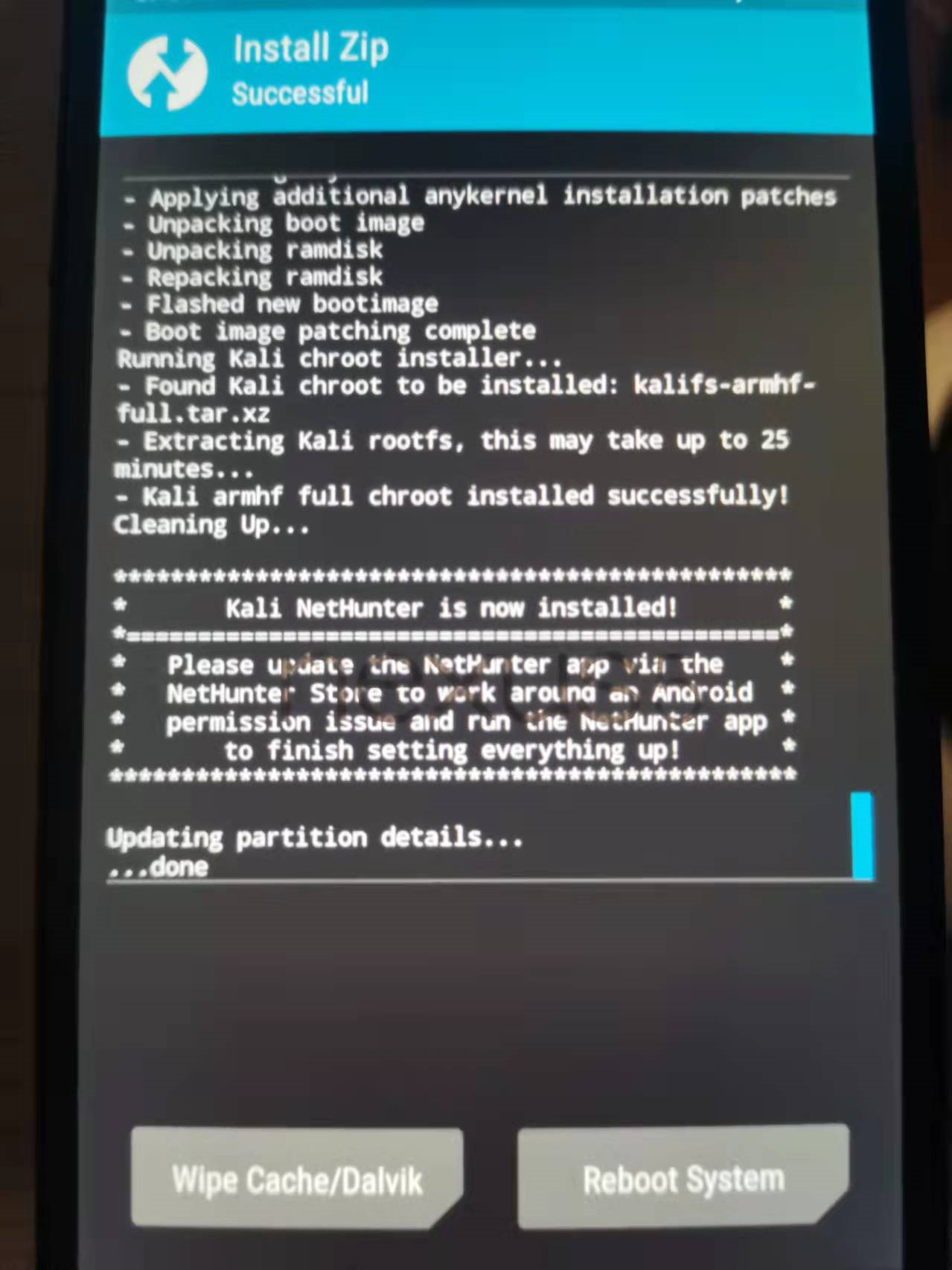

把Kali Nethunter 放入手机

在twrp界面安装

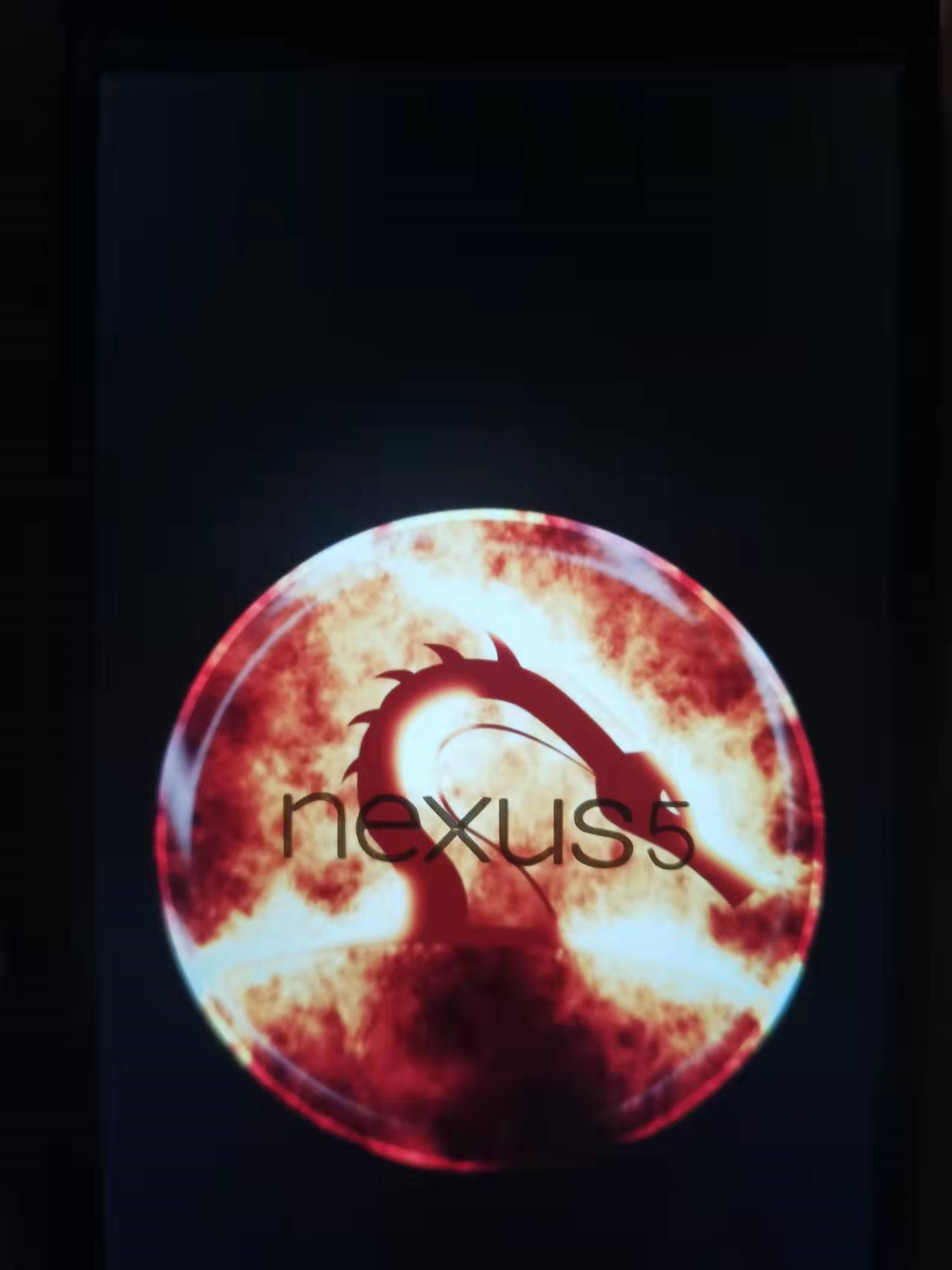

安装成功后重启,得到一台激动人心的kali渗透机

__EOF__

本文链接:https://www.cnblogs.com/damoxilai/p/15671192.html

关于博主:网安小萌新一名,希望从今天开始慢慢提高,一步步走向技术的高峰!

版权声明:达摩西来

声援博主:达摩西来

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· 探究高空视频全景AR技术的实现原理

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· AI编程工具终极对决:字节Trae VS Cursor,谁才是开发者新宠?

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!