配置Linux描述网络安全CIA模型之可用性案例

在Linux中防御SYN型DOS攻击的方法比较常见的有:

1、增大队列SYN最大半链接数

2、利用SYN cookie技术

下面分别进行分析。

1、增大队列SYN最大半连接数

在LINUX中执行命令“sysctl -a|grep net.ip4.tcp_max_syn_backlog”,在返回的“net.ipv4.tcp_max_syn_backlog=256”中显示Linux队列的最大半连接容量是256.

这个默认值对于web服务器来说远远不够的,一次简单的SYN攻击就足以将其完全占用。因此,防御DOS攻击 最简单的办法就是增大这个默认值,在Linux

中执行命令“sysctl -w net.ipv4.tcp_mac_syn_backlog=3000”,这样就可以将队列SYN最大半连接容量值改为3000了。

2、利用SYN cookie技术

SYN Cookie 是用一个Cookie来响应TCP SYN请求的,在正常的TCP连接过程中,当服务器接收一个SYN数据包,就会返回一个SYB-ACK包来应答,然后进入

TCP-SYN-RECV(半开放连接)状态来等待最后返回的ACK包。服务器用一个数据空间来描述所有未决的连接,然而这个数据空间的大小是有限的,所以攻击者将塞满 这个空间,在TCP SYN COOKIE 的执行过程中,当服务器收到一个SYN包的时候,他返回一个SYN-ACK包,这个数据包的ACK序列号是经过加密的,它由TCP连接的源地址和端口号,目标地客户端返回后,服务器重新计算COOKIE来判断它是不是上个SYN-ACK的返回包。如果是的话,服务器就可以直接进入TCP连接状态并打开连接。这样服务器就可以避免守候半开放连接了,在Linux中执行没命了“echo ”echo “1” > /proc/sys/net/ipv4/tcp_syncookies" > > /etc/rc_local",这样既可启动SYN Cookie,并将其添加到了Linux的启动文件,这样即使系统重启也影响SYN Cookie 的激活状态。

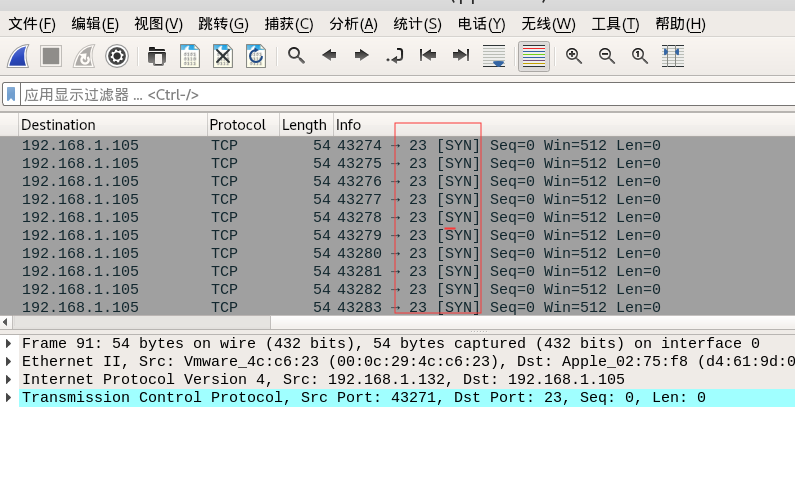

第二步:在渗透测试机打开Wireshark程序,并配置过滤条件:

第三步:在渗透机执行hping3程序发起SYN Flood (面向靶机TCP23端口)

第四步:打开Wireshark程序,对SYN Flood过程进行分析:

也曾想仗剑走天涯,后来因为Bug多就没去……

浙公网安备 33010602011771号

浙公网安备 33010602011771号