Cowpatty 破解WPA-PSK加密

一:使用wireshark 嗅探类工具打开之前抓的cpp中包含WPA握手的cap 文件,使用语法 eapol 进行过滤,可以看到抓取的Key数据

将其另存为保存到一个目录下。

二:而后就使用Cowpatty配合字典进行破解了,具体参数如下:

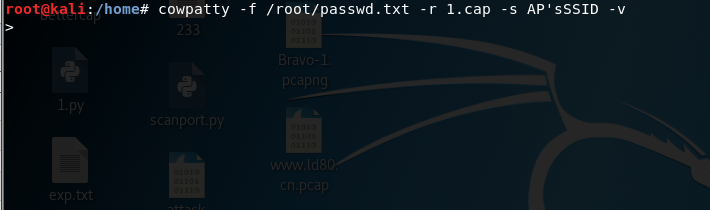

cowpatty -f /root/passwd.txt -r 1.cap -s AP'sSSID -v

参数解析:

-f 是字典破解模式,后面passwd.txt为字典

-r 后面是刚另存为的WPA验证的抓包

-s 后面跟的是检测到AP的ESSID

-v 详细显示过程

也曾想仗剑走天涯,后来因为Bug多就没去……

浙公网安备 33010602011771号

浙公网安备 33010602011771号