初识 shiro

一、什么是shiro

Shiro是apache旗下一个开源框架,它将软件系统的安全认证相关的功能抽取出来,实现用户身份认证,权限授权、加密、会话管理等功能,组成了一个通用的安全认证框架。

二、权限管理

2.1 Shiro 身份认证

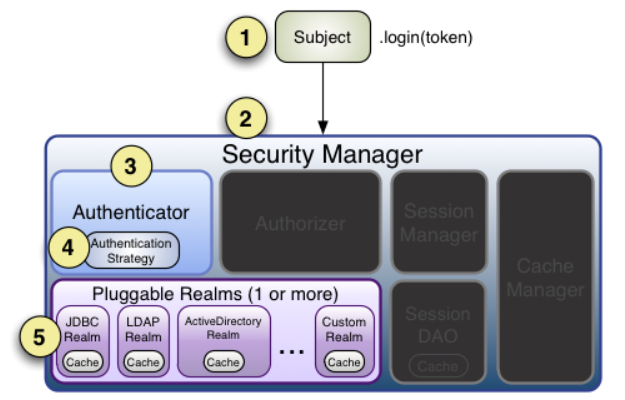

流程如下:

- 首先调用 Subject.login(token) 进行登录,其会自动委托给 Security Manager,调用之前必须通过 SecurityUtils.setSecurityManager() 设置;

- SecurityManager 负责真正的身份验证逻辑;它会委托给 Authenticator 进行身份验证;

- Authenticator 才是真正的身份验证者,Shiro API 中核心的身份认证入口点,此处可以自定义插入自己的实现;

- Authenticator 可能会委托给相应的 AuthenticationStrategy 进行多 Realm 身份验证,默认 ModularRealmAuthenticator 会调用 AuthenticationStrategy 进行多 Realm 身份验证;

- Authenticator 会把相应的 token 传入 Realm,从 Realm 获取身份验证信息,如果没有返回 / 抛出异常表示身份验证成功了。此处可以配置多个 Realm,将按照相应的顺序及策略进行访问。

2.2 Shiro 权限认证

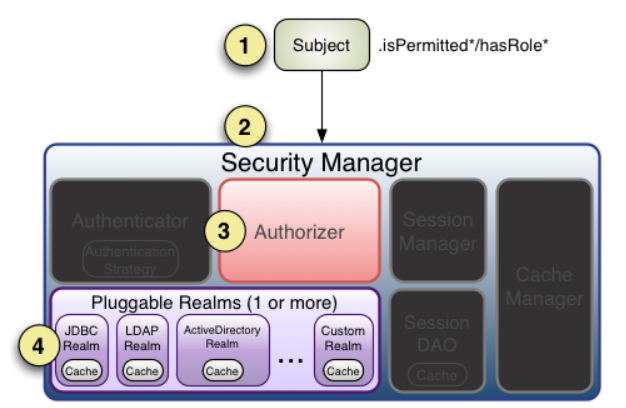

流程如下:

- 首先调用 Subject.isPermitted/hasRole接口,其会委托给 SecurityManager,而 SecurityManager 接着会委托给 Authorizer;

- Authorizer 是真正的授权者,如果我们调用如 isPermitted(“user:view”),其首先会通过 PermissionResolver 把字符串转换成相应的 Permission 实例;

- 在进行授权之前,其会调用相应的 Realm 获取 Subject 相应的角色/权限用于匹配传入的角色/权限;

- Authorizer 会判断 Realm 的角色/权限是否和传入的匹配,如果有多个 Realm,会委托给 ModularRealmAuthorizer 进行循环判断,如果匹配如 isPermitted/hasRole 会返回 true,否则返回 false 表示授权失败。

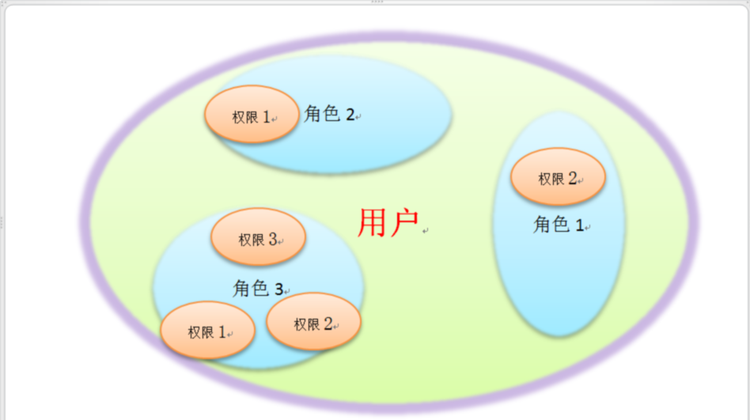

权限认证,也就是访问控制,即在应用中控制谁能访问哪些资源。在权限认证中,最核心的三个要素是:权限、角色和用户。

权限(Permission):即操作资源的权利,比如访问某个页面,以及对某个模块的数据进行添加、修改、删除、查看操作的权利。

角色(Role):指的是用户担任的角色,一个角色可以有多个权限。

用户(User):在 Shiro 中,代表访问系统的用户,即上面提到的 Subject 认证主体。

它们之间的的关系可以用下图来表示:

三、shiro的核心架构

3.1 Subject

Subject即主体,外部应用与subject进行交互,subject记录了当前操作用户,将用户的概念理解为当前操作的主体,可能是一个通过浏览器请求的用户,也可能是一个运行的程序。

Subject在shiro中是一个接口,接口中定义了很多认证授相关的方法,外部程序通过subject进行认证授权,而subject是通过SecurityManager安全管理器进行认证授权

3.2 SecurityManager

SecurityManager即安全管理器,对全部的subject进行安全管理,它是shiro的核心,负责对所有的subject进行安全管理。通过SecurityManager可以完成subject的认证、授权等,实质上SecurityManager是通过Authenticator进行认证,通过Authorizer进行授权,通过SessionManager进行会话管理等。

SecurityManager是一个接口,继承了Authenticator, Authorizer, SessionManager这三个接口。

3.2.1 Authenticator

Authenticator即认证器,对用户身份进行认证,Authenticator是一个接口,shiro提供ModularRealmAuthenticator实现类,通过ModularRealmAuthenticator基本上可以满足大多数需求,也可以自定义认证器。

3.2.2 Authorizer

Authorizer即授权器,用户通过认证器认证通过,在访问功能时需要通过授权器判断用户是否有此功能的操作权限。

3.2.3 SessionManager

sessionManager即会话管理,shiro框架定义了一套会话管理,它不依赖web容器的session,所以shiro可以使用在非web应用上,也可以将分布式应用的会话集中在一点管理,此特性可使它实现单点登录。

3.3 Realm

Realm即领域,相当于datasource数据源,securityManager进行安全认证需要通过Realm获取用户权限数据,比如:如果用户身份数据在数据库那么realm就需要从数据库获取用户身份信息。

注意:不要把realm理解成只是从数据源取数据,在realm中还有认证授权校验的相关的代码。

最简单的一个 Shiro 应用:

- 应用代码通过 Subject 来进行认证和授权,而 Subject 又委托给 SecurityManager;

- 我们需要给 Shiro 的 SecurityManager 注入 Realm,从而让 SecurityManager 能得到合法的用户及其权限进行判断。

四、springboot + shiro整合

4.1 依赖

<!-- shiro-->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.7.1</version>

</dependency>

4.2 编写ShiroConfig类

package com.cai.config;

import org.apache.shiro.realm.Realm;

import org.apache.shiro.spring.web.ShiroFilterFactoryBean;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import java.util.HashMap;

import java.util.Map;

/**

* 用来整合shiro框架相关的配置类

*/

@Configuration

public class ShiroConfig {

// 1.创建shiroFilter //负责拦截所有请求

@Bean

public ShiroFilterFactoryBean shirFilter(@Qualifier("securityManager") SecurityManager securityManager) {

ShiroFilterFactoryBean shiroFilterFactoryBean = new ShiroFilterFactoryBean();

shiroFilterFactoryBean.setSecurityManager(securityManager);

// 过滤器链定义映射

Map<String, String> filterChainDefinitionMap = new LinkedHashMap<>();

/*

* anon:所有url都都可以匿名访问,authc:所有url都必须认证通过才可以访问;

* 过滤链定义,从上向下顺序执行,authc 应放在 anon 下面

* */

filterChainDefinitionMap.put("/user/login", "anon");

filterChainDefinitionMap.put("/user/register", "anon");

// 所有url都必须认证通过才可以访问

filterChainDefinitionMap.put("/**", "authc");

// 配置退出 过滤器,其中的具体的退出代码Shiro已经替我们实现了, 位置放在 anon、authc下面

filterChainDefinitionMap.put("/logout", "logout");

// 如果不设置默认会自动寻找Web工程根目录下的"/login.jsp"页面

// 配器shirot认登录累面地址,前后端分离中登录累面跳转应由前端路由控制,后台仅返回json数据, 对应LoginController中unauth请求

shiroFilterFactoryBean.setLoginUrl("/un_auth");

// 登录成功后要跳转的链接, 此项目是前后端分离,故此行注释掉,登录成功之后返回用户基本信息及token给前端

// shiroFilterFactoryBean.setSuccessUrl("/index");

// 未授权界面, 对应LoginController中 unauthorized 请求

shiroFilterFactoryBean.setUnauthorizedUrl("/unauthorized");

shiroFilterFactoryBean.setFilterChainDefinitionMap(filterChainDefinitionMap);

return shiroFilterFactoryBean;

}

// 2.创建安全管理器

@Bean

public SecurityManager securityManager() {

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager();

securityManager.setRealm(myShiroRealm());

// 自定义session管理 使用redis

securityManager.setSessionManager(sessionManager());

// 自定义缓存实现 使用redis

securityManager.setCacheManager(cacheManager());

return securityManager;

}

// 3.创建自定义realm

@Bean

public MyShiroRealm myShiroRealm() {

MyShiroRealm myShiroRealm = new MyShiroRealm();

// 设置md5加密

myShiroRealm.setCredentialsMatcher(hashedCredentialsMatcher());

return myShiroRealm;

}

// 4.MD5加密算法

@Bean

public HashedCredentialsMatcher hashedCredentialsMatcher() {

HashedCredentialsMatcher hashedCredentialsMatcher = new HashedCredentialsMatcher();

// 散列算法:这里使用MD5算法;

hashedCredentialsMatcher.setHashAlgorithmName("md5");

// 散列的次数,比如散列两次,相当于 md5(md5(""));

hashedCredentialsMatcher.setHashIterations(2);

return hashedCredentialsMatcher;

}

// 5.session管理 使用redis

// 6.缓存实现 使用redis

}

4.3 编写MyShiroRealm类

public class MyShiroRealm extends AuthorizingRealm {

@Resource

ILbUserService userService;

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

log.warn("开始进行用户授权......");

return null;

}

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

log.warn("开始进行身份认证......");

//获取用户的输入的账号.

String userName = authenticationToken.getPrincipal().toString();

String password = new String((char[]) authenticationToken.getCredentials());

LbUser lbUser = userService.findByUsername(userName);

if (Objects.isNull(lbUser)) {

return null;

}

return new SimpleAuthenticationInfo(

// 这里传入的是user对象,比对的是用户名,直接传入用户名也没错,但是在授权部分就需要自己重新从数据库里取权限

lbUser,

// 密码

lbUser.getPassword(),

// salt = username + salt

ByteSource.Util.bytes(lbUser.getCredentialsSalt()),

// realm name

getName()

);

}

}