20145326蔡馨熤《网络对抗》——信息搜集与漏洞扫描

20145326蔡馨熤《网络对抗》——信息搜集与漏洞扫描

1.实验后回答问题

(1)哪些组织负责DNS,IP的管理。

- ICANN是一个集合了全球网络界商业、技术及学术各领域专家的非营利性国际组织,负责在全球范围内对互联网唯一标识符系统及其安全稳定的运营进行协调,它能决定域名和IP地址的分配。

- 全球的13个根服务器均由美国的ICANN统一管理。

-

ICANN理事会是ICANN的核心权利机构,它设立三个支持组织,从三个不同方面对Internet政策和构造进行协助,检查,以及提出建议。

- 地址支持组织(ASO)负责IP地址系统的管理。

- 域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

- 协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

-

全球一共有5个地区性注册机构:

- ARIN主要负责北美地区业务

- RIPE主要负责欧洲地区业务

- APNIC主要负责亚太地区业务

- LACNIC主要负责拉丁美洲美洲业务

- AfriNIC负责非洲地区业务

(2)什么是3R信息

- 官方注册局

- 注册商

- 注册人

2.实验总结与体会

- 这次的实验操作其实不难,不过我的感触倒是蛮深。就像刘老师上课时讲的那样,不是你不会被攻击,只是你不具备被攻击的价值而已。自从上了网络攻防的课,发现其实黑客还有那些攻击技术也不都是那么遥远,那么触不可及。比如之前学过的shellcode注入啊,木马啊,后门啊什么的,也不过如此嘛。我最喜欢的还是后门,这也是我最上手的。

- 这次的信息搜集与漏洞扫描,虽然操作没难度,能做,但更重要的是要弄清一个思路,比如在信息搜集阶段,使用nmap的时候,不是说敲了指令,截了图就完事了,而是心里要明白,做的每一步究竟有什么意义?nmap是目前最流行的网络扫描工具,使用nmap能够得知目标网络上有哪些主机是存活的,进而分析有哪些服务是开放的,甚至还能知道网络中使用了何种类型的防火墙设备,还可以大范围的扫描IP地址段等等。

-

通过简单的主机检测、端口扫描、服务扫描与查点技术后,我们大概掌握一个基本情况,下一步要做的就是全面掌握目标靶机存在的安全漏洞,然后进一步实施远程渗透攻击。操作也不难,难的是分析。我们得把重点放在分析上面!要会看生成的分析报告,从中得出一些有用的信息来!OpenVAS就是一款综合型的漏洞扫描器。

-

信息搜集分为外围搜集和具体搜集。

-

外围搜集

- 搜索引擎

- 注册信息

- 第三方社交网络

-

具体搜集

- 操作系统

- 端口扫描

- 服务查询

- 版本查询

- 漏洞查询

- 说明

-

OpenVAS开发组维护了一套免费的NVT特征库,并定期对其进行更新,以保证可以检测出最新的系统漏洞。

-

OpenVAS主要功能模块:

- 管理引擎

- 扫描引擎

- 身份认证

- 客户端程序

3.实践过程记录

(1)信息收集

- 以Kali为攻击机,自己的Win7为靶机。

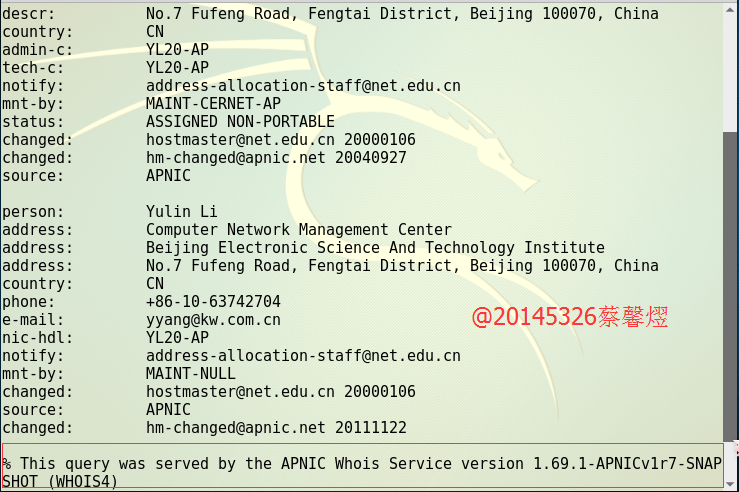

- 利用“whois”命令查询3R信息,就是上文提到的注册人、注册商和官方注册局相关信息。以学校的IP为例。从中可以看到整个扫描信息的来源,网站注册信息等。

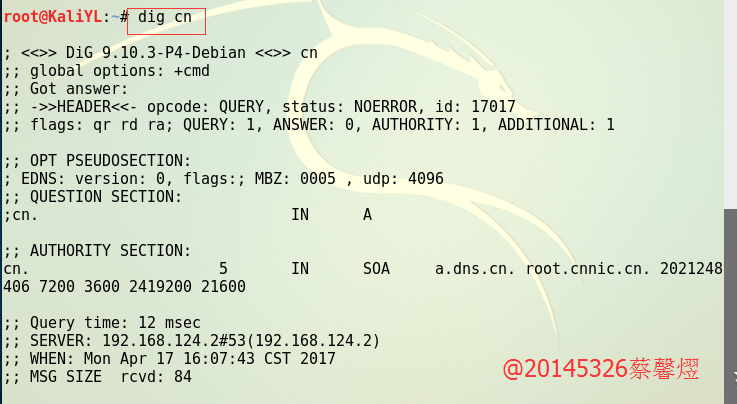

- (DNS查询工具)使用dig命令,可以看到cn使用的是CNNIC的DNS。

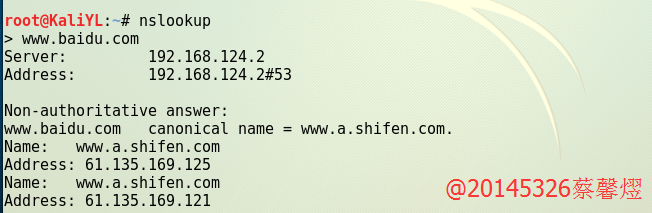

- (DNS查询工具)使用nslookup扫描百度的域名。

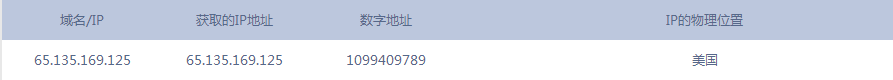

- 查询ip对应的地理位置

- Metasploit中的服务查点辅助模块,以http_version模块为例。

- 使用Tracert路由探测。

- Linux下用命令traceroute。

-

最开始我很疑惑,为什么无法显示消息呢?参考了学姐的报告后才明白,在虚拟机中,由于我使用的是Nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

-

搜索引擎查询技术,在这里我利用百度查到带学号信息的xls表格。

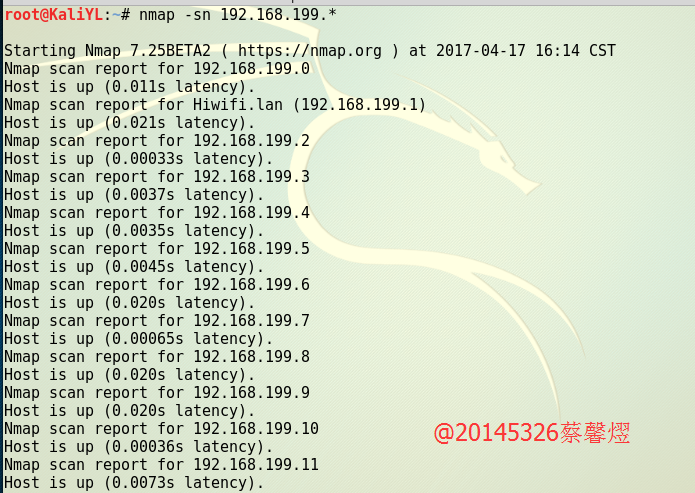

- 主机发现(利用Nmap -sn),由于虚拟机是NAT状态,所以扫描的信息来自HOST主机上。此时发现有3个主机处于活动状态(一个是宿主机,其余2个是虚拟机)。

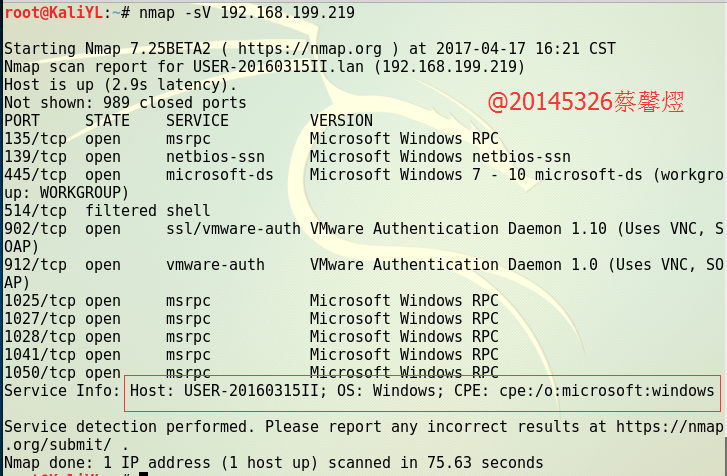

- 端口扫描(利用Nmap -sn)对目标主机192.168.199.219进行扫描.该主机在扫描的默认1000个TCP端口中有989个关闭的端口,列表显示了开放的11个TCP端口。

- 还可以同时扫描TCP和UDP最常开放的端口。

- 版本检测,检测到有微软特定的应用服务,所以还能够推断出该ip运行的是Windows的操作系统。

- 操作系统检测,在OS detail处可以看见操作系统方面的信息。

(2)漏洞扫描

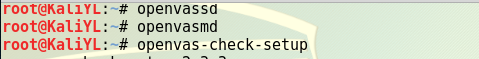

- 老师给的Kali还是给力啊,啥都有。所以在这里我们不用安装openvas,直接用命令openvas-check-setup来查看安装状态。

- 很尴尬,有error。后来上网查,才发现正常的情况下应该有10个step,我这儿不知道为什么中断了。于是输入命令openvassd,然后再输入openvasmd来解决问题。

- 再检查安装状态看看,嗯。ok了、

- 添加admin账号。使用命令openvasmd --user=admin --new-password=admin。(换成其他用户名为什么不行呢?)

- 然后启动openvas

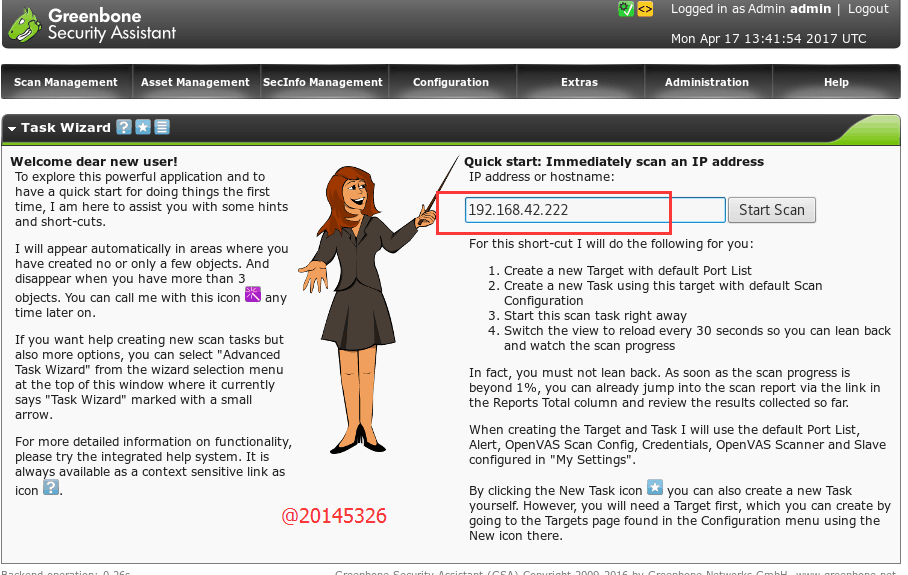

- 在kali中访问网址:https://127.0.0.1:9392/,可以看到如下图所示登录界面。

- 因为我自己的win7主机上的漏洞大多数被更新了,不具有扫描的实际意义,所以在这里,我扫描的对象是虚拟机XP SP3。

- 点击“新建扫描目标”按钮。

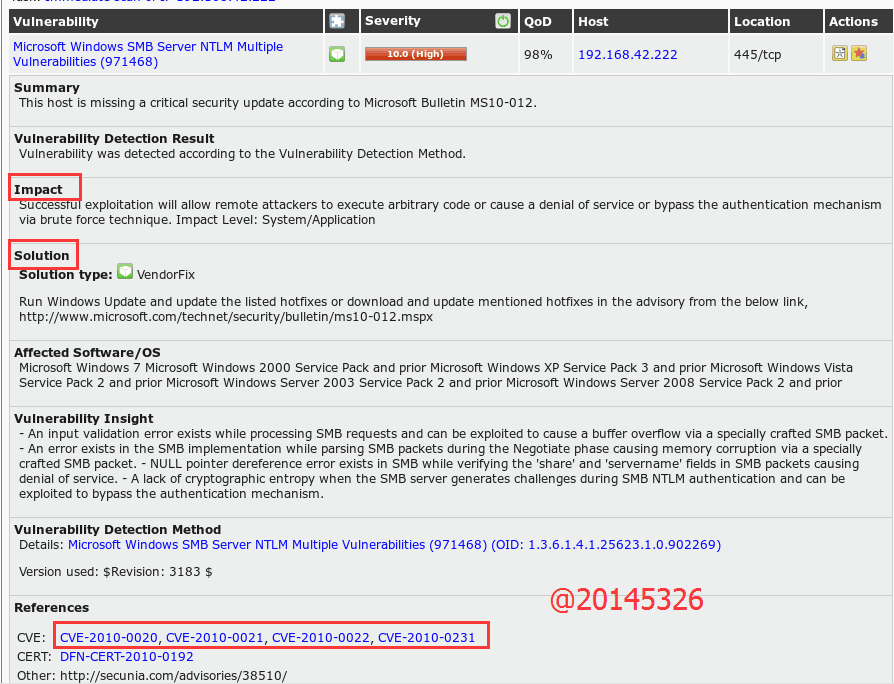

- 在这里,我们可以看到扫描XP SP3后的漏洞。有4个漏洞处于"high"级别。

-

点击第三个漏洞。看看详情,在这里,我们能看到这个漏洞产生的影响,以及解决办法,还有漏洞具体的检测方法等等。还可以将报告下载成pdf格式,以便我们更好的查看。

-

根据报告得知,修补漏洞的办法为:

- 进行Windows系统的更新。

- 将系统列出的热修复补丁进行更新。

- 在给出的链接里下载推荐的、已经更新过的热修复补丁。

posted on 2017-04-18 22:32 20145326蔡馨熠 阅读(212) 评论(0) 编辑 收藏 举报

【推荐】还在用 ECharts 开发大屏?试试这款永久免费的开源 BI 工具!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步