那些年拿过的shell之adminer

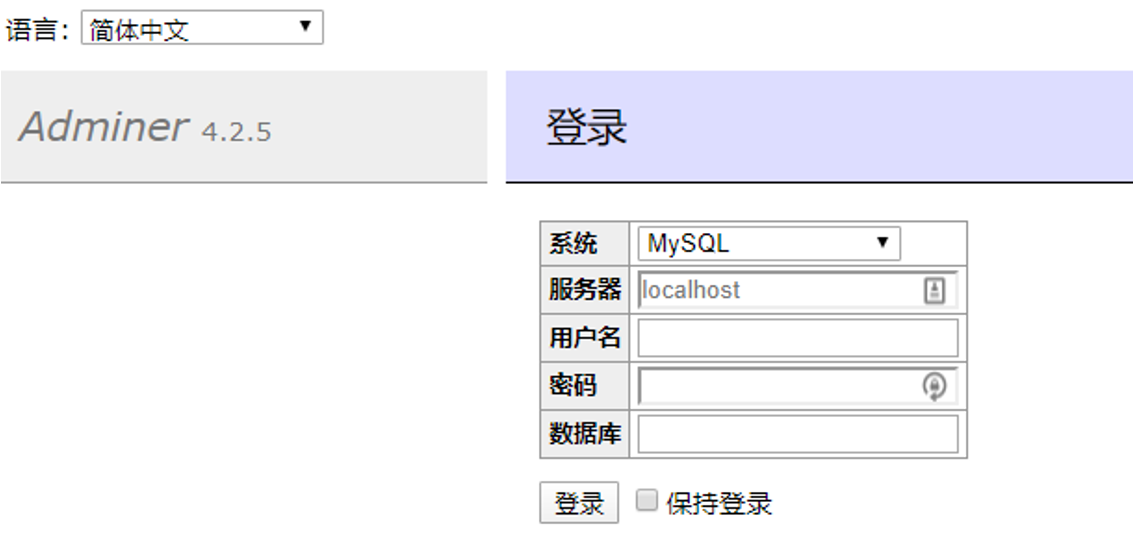

扫敏感文件扫到一个adminer

第三次遇到了,先看版本4.2.5比较低可以利用mysql服务端读客户端文件漏洞(高版本修复了)。

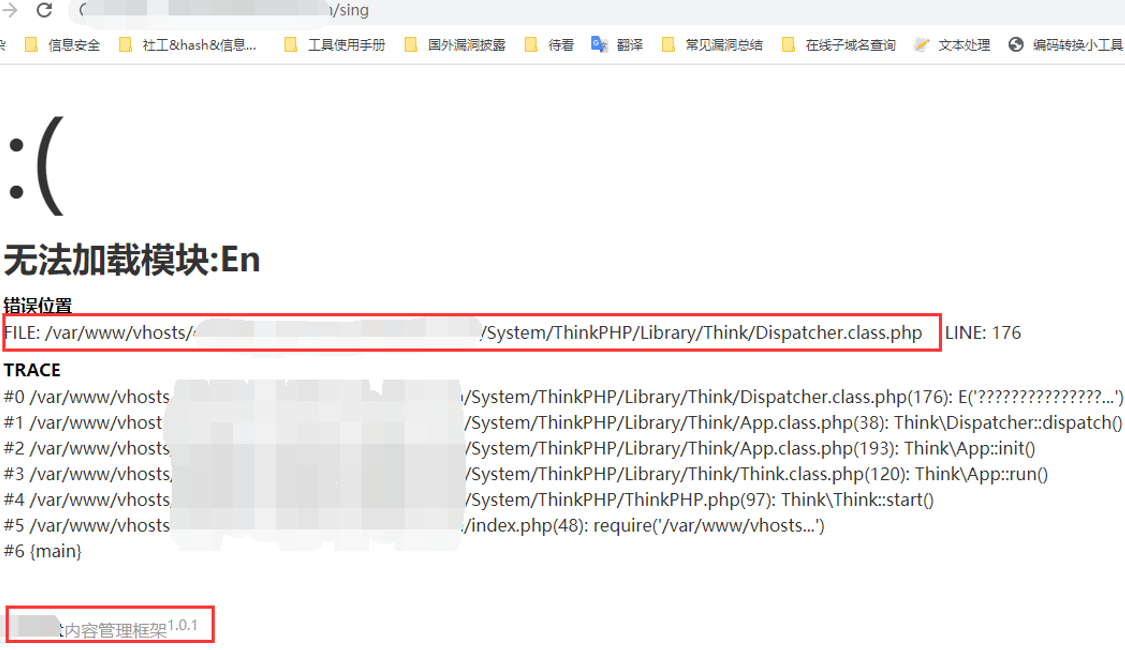

通过报错得到这个站是linux、虚拟主机、thinkphp3、绝对路径、某cms

虚拟主机权限很低思路是读web的配置文件,首先百度谷歌了一下这个cms没有找到,最后在github找到源码找到配置文件路径以及后台路径,读配置文件。

python mysql_client.py "/var/www/vhosts/test.com/*.test.com//Application/Common/Conf/db.php"

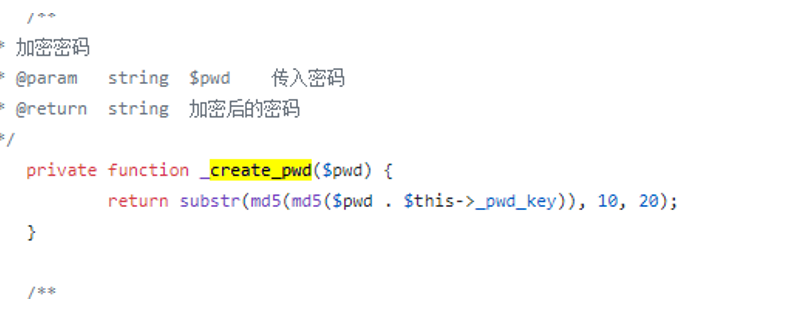

用这个账号密码通过adminer连接数据库,找到账号密码表发现密码为20位密文,去github看源码得知加密方式

且发现一个后门账号

进入后台后没发现能shell的地方,比较菜看源码也没发现能shell的点。看了一下fofa插件

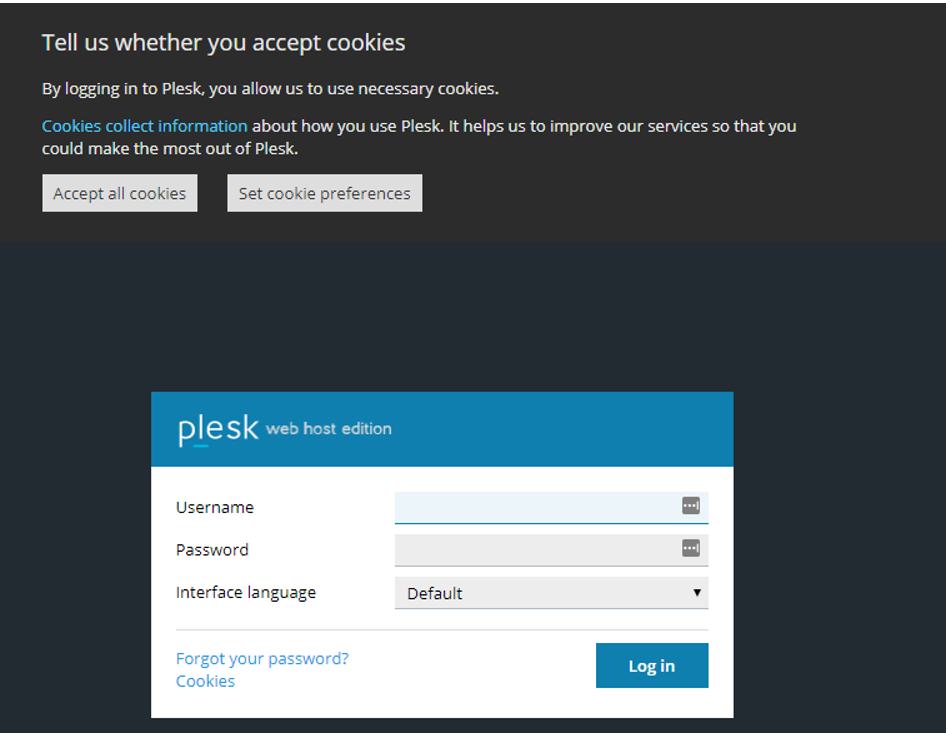

发现8443端口存在一个这个东西搜了一下是个管理面板

试了一下弱口令,使用配置文件的密码都没登进去。然后到微步查了一下这个站ip绑定的域名

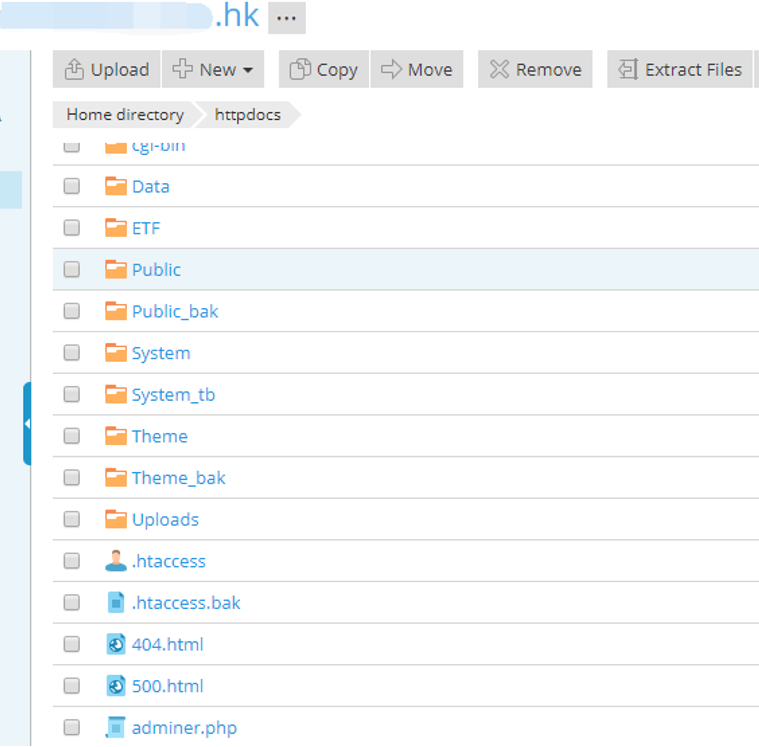

发现还有一个hk的域名访问看看和原来这个站不是一个站,随手访问一下adminer发现存在且也是这个cms

继续读一手配置文件

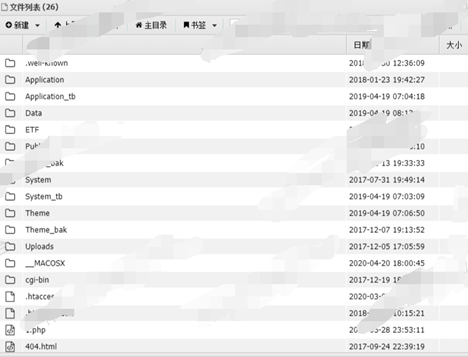

使用这账号密码成功进入面板

传个shell试试??

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· .NET Core 中如何实现缓存的预热?

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 如何调用 DeepSeek 的自然语言处理 API 接口并集成到在线客服系统